L'icône entre les paramètres et l'écran de verrouillage dans Gnome3 ?

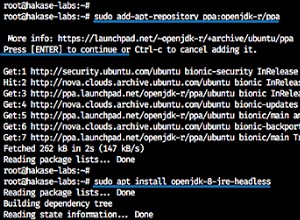

Comment créer votre propre serveur de vidéoconférence à l'aide de Jitsi Meet sur Ubuntu 18.04 LTS

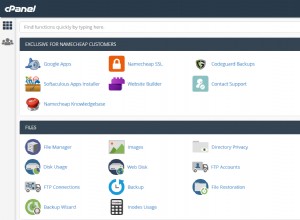

Présentation du panneau de configuration cPanel

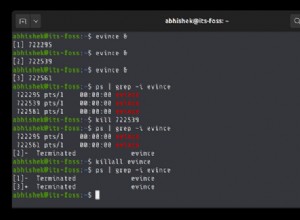

Quelle est la différence entre les commandes kill et killall ?

Mise à jour :Red Hat va être racheté par IBM

Comment installer Observium sur Debian 11