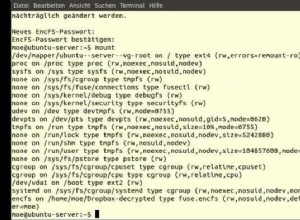

20 meilleurs logiciels de chiffrement de disque et de fichier pour Linux Desktop

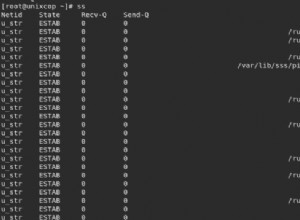

Comment utiliser la commande ss (Surveiller les connexions réseau)

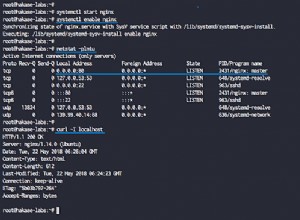

Comment installer Nextcloud avec Nginx sur Ubuntu 18.04 LTS

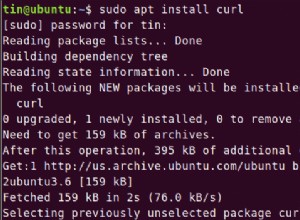

Comment télécharger un fichier sur Ubuntu Linux à l'aide de la ligne de commande

Comment changer ou définir le nom d'hôte sur CentOS 8 / RHEL 8

Comment sauvegarder toutes les bases de données MySQL à partir de la ligne de commande