Vuls est un scanner de vulnérabilité gratuit et open source écrit en Go. Il est utilisé pour effectuer quotidiennement des analyses de vulnérabilité de sécurité et des mises à jour logicielles. Vuls est spécialement conçu pour analyser les applications, les ordinateurs, les intergiciels, les périphériques réseau et les bibliothèques de langage de programmation à la recherche d'une vulnérabilité connue. Les vulnérabilités vous envoient une notification une fois que les serveurs sont affectés par une vulnérabilité. Vuls peut être installé sur tous les principaux systèmes d'exploitation tels que Linux, FreeBSD, SUSE, Ubuntu, Debian, CentOS, Oracle Linux et bien d'autres. Les vulnérabilités peuvent également analyser le système distant à l'aide du protocole ssh. Vuls utilise trois modes d'analyse rapide, racine rapide et profond, vous pouvez en sélectionner un selon vos besoins.

Dans ce tutoriel, nous expliquerons comment installer et configurer Vuls Vulnerability Scanner sur le serveur Ubuntu 18.04.

Exigences

- Un serveur exécutant Ubuntu 18.04.

- Un mot de passe root est configuré sur votre système.

Mise en route

Avant de commencer, vous devrez mettre à jour votre système avec la dernière version. Vous pouvez le faire en exécutant la commande suivante :

apt-get update -y

apt-get upgrade -y

Une fois votre serveur mis à jour, redémarrez votre serveur pour appliquer les modifications.

Installer les dépendances requises

Vuls utilise SQLite pour stocker ses informations de vulnérabilité. Vous devrez donc installer SQLite et les autres packages requis sur votre système. Vous pouvez tous les installer avec la commande suivante :

apt-get install sqlite3 git debian-goodies gcc make wget -y

Une fois installé, vous devrez télécharger et installer la dernière version de Go sur votre système.

Tout d'abord, téléchargez le source Go avec la commande suivante :

wget https://dl.google.com/go/go1.13.linux-amd64.tar.gz

Une fois téléchargé, extrayez le fichier téléchargé dans le répertoire /usr/local avec la commande suivante :

tar -C /usr/local -xzf go1.13.linux-amd64.tar.gz

Ensuite, vous devrez configurer quelques variables d'environnement pour Go. Vous pouvez le configurer en éditant le fichier /etc/profile :

nano /etc/profile

Ajoutez les lignes suivantes à la fin du fichier :

export GOPATH=$HOME/go export PATH=$PATH:/usr/local/go/bin

Enregistrez et fermez le fichier lorsque vous avez terminé. Ensuite, rechargez les variables d'environnement avec la commande suivante :

source /etc/profile

Ensuite, créez une structure de répertoires pour Go avec la commande suivante :

mkdir /root/go

mkdir -p $GOPATH/src/github.com/kotakanbe

Une fois que vous avez terminé, vous pouvez passer à l'étape suivante.

Installer et configurer go-cve-dictionary

Le go-cve-dictionary est un outil pour construire une copie locale de la NVD (National Vulnerabilities Database). Vous pouvez accéder à la NVD (National Vulnerability Database) à l'aide du package Go. Ensuite, vous devrez l'exécuter et récupérer les données de vulnérabilité que Vuls pourra utiliser. Vous devrez donc télécharger et installer go-cve-dictionary sur votre système.

Tout d'abord, changez le répertoire en $GOPATH/src/github.com/kotakanbe et téléchargez la source go-cve-dictionary depuis le dépôt Git avec la commande suivante :

cd $GOPATH/src/github.com/kotakanbe

git clone https://github.com/kotakanbe/go-cve-dictionary.git

Une fois le téléchargement terminé, installez-le avec la commande suivante :

cd go-cve-dictionary

make install

La commande ci-dessus prendra un certain temps pour se terminer. Une fois l'installation terminée avec succès, vous devrez copier le binaire go-cve-dictionary dans le répertoire /usr/local/bin. Vous pouvez le faire avec la commande suivante :

cp $GOPATH/bin/go-cve-dictionary /usr/local/bin/

go-cve-dictionary nécessitait également un répertoire de journaux et de données pour stocker leur journal et leurs données. Vous devrez donc créer un répertoire de journaux et de données. Vous pouvez les créer avec la commande suivante :

mkdir /var/log/vuls

mkdir /usr/share/vuls-data

chmod 700 /var/log/vuls

Ensuite, récupère les données de vulnérabilité de NVD et les insère dans sqlite3 avec la commande suivante :

for i in `seq 2002 $(date +"%Y")`; do go-cve-dictionary fetchnvd -dbpath /usr/share/vuls-data/cve.sqlite3 -years $i; done

La commande ci-dessus téléchargera les données NVD de l'année 2002 à l'année en cours.

Une fois que vous avez terminé, vous pouvez passer à l'étape suivante.

Installer et configurer goval-dictionary

Le goval-dictionary est un outil pour construire une copie locale de l'OVAL (Open Vulnerability and Assessment Language). Le package Go fournit également un accès à la base de données OVAL pour Ubuntu. Vous devrez donc télécharger et installer goval-dictionary sur votre système.

Tout d'abord, téléchargez la source goval-dictionary depuis le dépôt Git avec la commande suivante :

cd $GOPATH/src/github.com/kotakanbe

git clone https://github.com/kotakanbe/goval-dictionary.git

Ensuite, installez-le avec la commande suivante :

cd goval-dictionary

make install

Ensuite, copiez-le dans le répertoire /usr/local/bin avec la commande suivante :

cp $GOPATH/bin/goval-dictionary /usr/local/bin/

Ensuite, récupérez les données OVAL pour Ubuntu 18.04 avec la commande suivante :

goval-dictionary fetch-ubuntu -dbpath=/usr/share/vuls-data/oval.sqlite3 18

Une fois que vous avez terminé, vous pouvez passer à l'étape suivante.

Installer et configurer les vulnérabilités

Ensuite, vous devrez télécharger la source Vuls et l'installer sur votre système. Vous pouvez le télécharger depuis le dépôt Git avec la commande suivante :

mkdir -p $GOPATH/src/github.com/future-architect

cd $GOPATH/src/github.com/future-architect

git clone https://github.com/future-architect/vuls.git

Ensuite, changez le répertoire en vuls et installez-le avec la commande suivante :

cd vuls

make install

Une fois installé, vous devrez copier le binaire vuls dans le répertoire /usr/local/bin. Vous pouvez le faire avec la commande suivante :

cp $GOPATH/bin/vuls /usr/local/bin/

Ensuite, vous devrez créer un fichier de configuration vuls dans le répertoire /usr/share/vuls-data :

cd /usr/share/vuls-data

nano config.toml

Ajoutez les lignes suivantes :

[cveDict] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/cve.sqlite3" [ovalDict] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/oval.sqlite3" [servers] [servers.localhost] host = "localhost" port = "local" scanMode = [ "fast" ]

Enregistrez et fermez le fichier lorsque vous avez terminé.

Ensuite, testez le fichier de configuration avec la commande suivante :

vuls configtest

Si tout va bien, vous devriez voir le résultat suivant :

[Sep 17 16:01:39] INFO [localhost] Validating config... [Sep 17 16:01:39] INFO [localhost] Detecting Server/Container OS... [Sep 17 16:01:39] INFO [localhost] Detecting OS of servers... [Sep 17 16:01:39] INFO [localhost] (1/1) Detected: localhost: ubuntu 18.04 [Sep 17 16:01:39] INFO [localhost] Detecting OS of static containers... [Sep 17 16:01:39] INFO [localhost] Detecting OS of containers... [Sep 17 16:01:39] INFO [localhost] Checking Scan Modes... [Sep 17 16:01:39] INFO [localhost] Checking dependencies... [Sep 17 16:01:39] INFO [localhost] Dependencies... Pass [Sep 17 16:01:39] INFO [localhost] Checking sudo settings... [Sep 17 16:01:39] INFO [localhost] sudo ... No need [Sep 17 16:01:39] INFO [localhost] It can be scanned with fast scan mode even if warn or err messages are displayed due to lack of dependent packages or sudo settings in fast-root or deep scan mode [Sep 17 16:01:39] INFO [localhost] Scannable servers are below... localhost

Une fois que vous avez terminé, vous pouvez passer à l'étape suivante.

Analysez votre système à l'aide de Vuls

Vuls est maintenant installé et configuré pour analyser votre système local. Pour analyser votre système local, exécutez la commande suivante :

vuls scan

Vous devriez voir le résultat suivant :

[Sep 17 16:02:20] INFO [localhost] Start scanning [Sep 17 16:02:20] INFO [localhost] config: /usr/share/vuls-data/config.toml [Sep 17 16:02:20] INFO [localhost] Validating config... [Sep 17 16:02:20] INFO [localhost] Detecting Server/Container OS... [Sep 17 16:02:20] INFO [localhost] Detecting OS of servers... [Sep 17 16:02:20] INFO [localhost] (1/1) Detected: localhost: ubuntu 18.04 [Sep 17 16:02:20] INFO [localhost] Detecting OS of static containers... [Sep 17 16:02:20] INFO [localhost] Detecting OS of containers... [Sep 17 16:02:20] INFO [localhost] Checking Scan Modes... [Sep 17 16:02:20] INFO [localhost] Detecting Platforms... [Sep 17 16:02:21] INFO [localhost] (1/1) localhost is running on other [Sep 17 16:02:21] INFO [localhost] Detecting IPS identifiers... [Sep 17 16:02:21] INFO [localhost] (1/1) localhost has 0 IPS integration [Sep 17 16:02:21] INFO [localhost] Scanning vulnerabilities... [Sep 17 16:02:21] INFO [localhost] Scanning vulnerable OS packages... [Sep 17 16:02:21] INFO [localhost] Scanning in fast mode One Line Summary ================ localhost ubuntu18.04 537 installed To view the detail, vuls tui is useful. To send a report, run vuls report -h.

Les vulnérabilités stockent également leur rapport de vulnérabilités dans le fichier journal. Vous pourrez le voir plus tard avec la commande suivante :

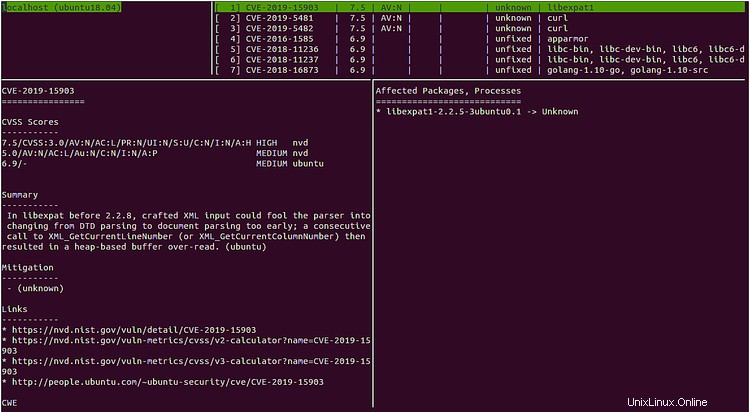

vuls tui

Vous devriez voir l'écran suivant :

Vous pouvez maintenant appuyer sur Entrée et naviguer avec les flèches du clavier.

Toutes nos félicitations! vous avez installé et configuré avec succès le scanner de vulnérabilité Vuls sur le serveur Ubuntu 18.04. Vous pouvez désormais analyser facilement le système local ainsi que plusieurs systèmes distants et générer un rapport de vulnérabilités pour chacun. Pour plus d'informations, vous pouvez consulter la documentation officielle de Vuls sur Vuls Doc. N'hésitez pas à me demander si vous avez des questions.