Version 1.0

Auteur :Srijan Kishore

Suivre howtoforge sur Twitter

Suivre howtoforge sur Twitter

Dernière modification 01/Oct/2014

Ce document décrit comment installer et configurer OpenLDAP dans Debian/Ubuntu Server. J'utiliserai OpenLDAP pour configurer une structure organisationnelle d'entreprise via OpenLDAP.

LDAP signifie Lightweight Directory Access Protocol. Comme son nom l'indique, il s'agit d'un protocole léger permettant d'accéder aux services d'annuaire, en particulier aux services d'annuaire basés sur X.500. LDAP s'exécute sur TCP/IP ou sur d'autres services de transfert orientés connexion. Les moindres détails de LDAP sont définis dans la RFC2251 "The Lightweight Directory Access Protocol (v3)" et d'autres documents comprenant la spécification technique RFC3377

LDAP est un protocole indépendant de la plate-forme. Plusieurs distributions Linux courantes incluent le logiciel OpenLDAP pour la prise en charge de LDAP. Le logiciel fonctionne également sur les variantes BSD, ainsi que sur AIX, Android, HP-UX, Mac OS X, Solaris, Microsoft Windows (NT et dérivés, par exemple 2000, XP, Vista, Windows 7, etc.) et z/ OS.

Ce guide fonctionnera à la fois sur le serveur Debian/Ubuntu. Je n'émets aucune garantie que cela fonctionnera pour vous !

1 Remarque préliminaire

Ce didacticiel est basé sur le serveur Debian 7.6, vous devez donc configurer une installation de base du serveur Debian 7.6 avant de continuer avec ce didacticiel. Le système doit avoir une adresse IP statique. J'utilise 192.168.0.100 comme adresse IP dans ce tutoriel et server1.example.com comme nom d'hôte. J'utilise les informations d'identification root pour les installations, vous pouvez utiliser sudo avant les commandes si vous l'installez sans root.

Remarque :Le guide peut être utilisé pour les serveurs Ubuntu/Debian.

2 Installer OpenLDAP

2.1 Installation d'OpenLDAP

Nous allons installer OpenLDAP comme suit :

apt-get update

apt-get install slapd ldap-utils

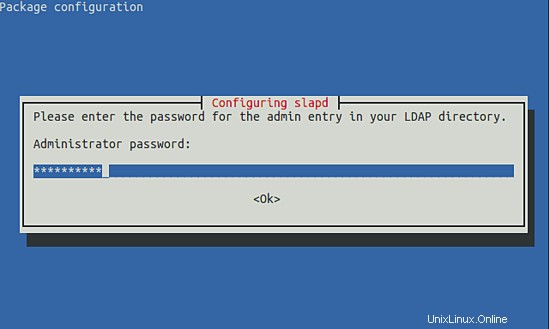

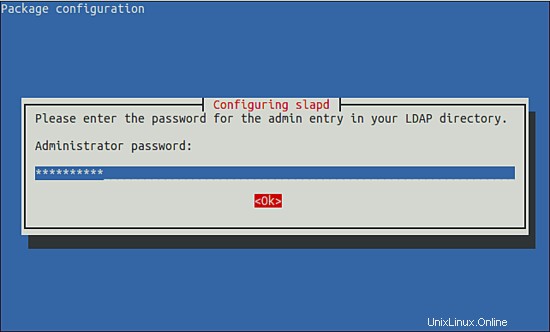

Saisissez le mot de passe et appuyez sur OK. J'utilise le mot de passe howtoforge, entrez votre mot de passe souhaité.

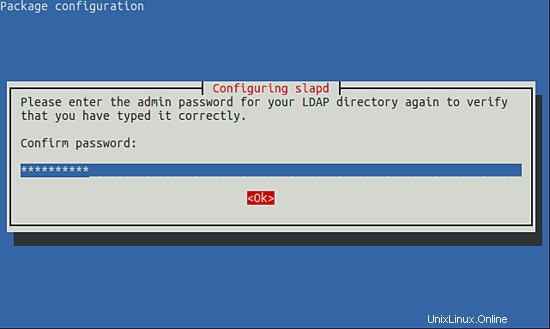

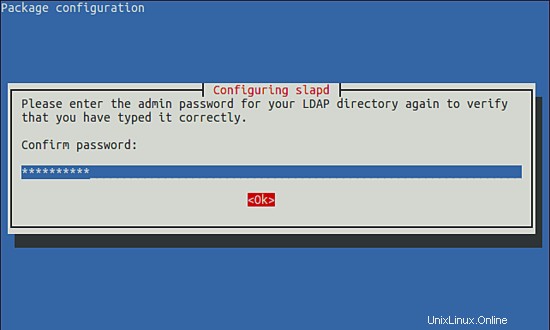

Confirmez le mot de passe et appuyez sur OK.

2.2 Configuration OpenLDAP

Nous allons maintenant éditer le fichier de configuration pour rendre le serveur OpenLDAP conforme à notre environnement.

nano /etc/ldap/ldap.conf

Donnez les entrées comme suit :# # LDAP Defaults # # See ldap.conf(5) for details # This file should be world readable but not world writable. BASE dc=example,dc=com URI ldap://192.168.0.100 ldap://192.168.0.100:666 #SIZELIMIT 12 #TIMELIMIT 15 #DEREF never # TLS certificates (needed for GnuTLS) TLS_CACERT /etc/ssl/certs/ca-certificates.crt |

Notez que dans mon cas, le nom d'hôte était server1.example.com donc mon dc=example et dc=com

Enregistrez le fichier et exécutez la commande suivante pour reconfigurer le package LDAP.

dpkg-reconfigure slapd

Il demandera un questionnaire, nous choisirons les valeurs comme suit :

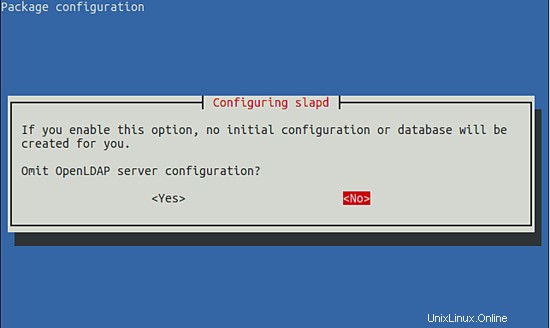

Sélectionnez Non :

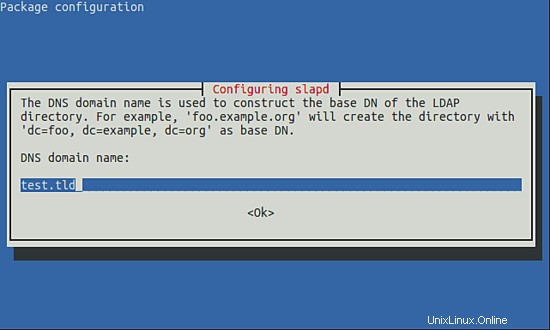

Sélectionnez OK :

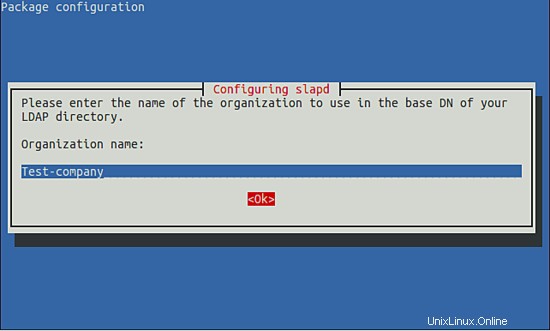

Donnez n'importe quel nom selon vos besoins, dans mon cas j'utilise Test -company comme nom de l'entreprise. Appuyez ensuite sur Ok.

Donnez un mot de passe administrateur et confirmez-le.

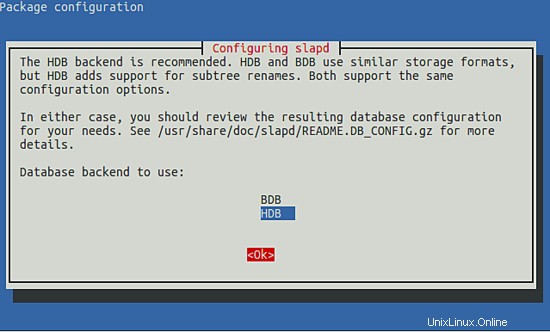

Sélectionnez HDB et appuyez sur OK.

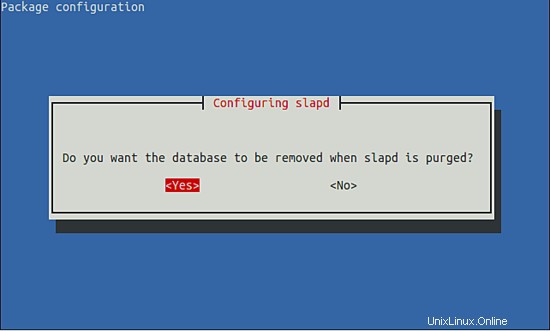

Sélectionnez Oui.

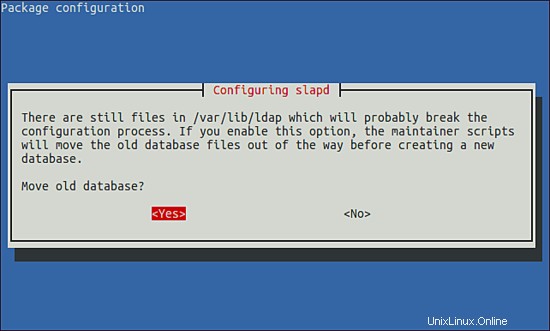

Sélectionnez à nouveau Oui et déplacez les anciens fichiers de base de données.

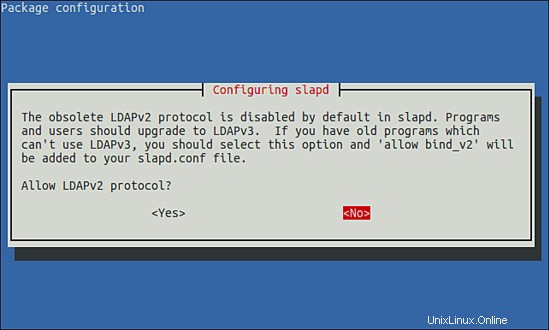

Nous ne voulons pas utiliser le protocole LDAPv2, alors sélectionnez Non. Maintenant, nous sont terminés avec la configuration, nous pouvons vérifier que notre installation s'est bien déroulée avec la commande :

ldapsearch -x

Il affichera une sortie comme celle-ci :[email protected] :~# ldapsearch -x

# extended LDIF

#

# LDAPv3

# base

# filtre :(objectclass=*)

# requête :ALL

#

# exemple. com

dn :dc=exemple,dc=com

objectClass :top

objectClass :dcObject

objectClass :organisation

o :Test-company

dc :example

# admin, example.com

dn :cn=admin,dc=example,dc=com

objectClass :simpleSecurityObject

objectClass :organizationRole

cn :admin

description :administrateur LDAP

# résultat de la recherche

recherche :2

résultat :0 Succès

# numResponses :3

# numEntries :2

[email protected] :~#

Il montre une configuration réussie pour le serveur OpenLDAP.

3 Installation de phpLDAPadmin

Nous pouvons administrer OpenLDAP avec des commandes, mais pour faciliter la tâche, j'installerai phpLDAPadmin. Nous devons avoir un serveur Apache et php installés avant l'installation de phpLDAPadmin :

apt-get install apache2 php5 php5-mysql

Ensuite, nous pouvons installer phpLDAPadmin comme suit :

apt-get install phpldapadmin

Nous devons maintenant modifier phpLDAPadmin conformément aux exigences de notre serveur afin qu'il soit contrôlé via celui-ci, modifiez le fichier /etc/phpldapadmin/config.php et donnez les valeurs comme ceci :

nano /etc/phpldapadmin/config.php

Les valeurs ressembleront à ceci :

|

Remarque :Dans le fichier ci-dessus, dc variera en fonction de votre nom d'hôte, j'ai donné le nom de ma société en tant que société de test, vous pouvez utiliser un autre nom selon votre choix.

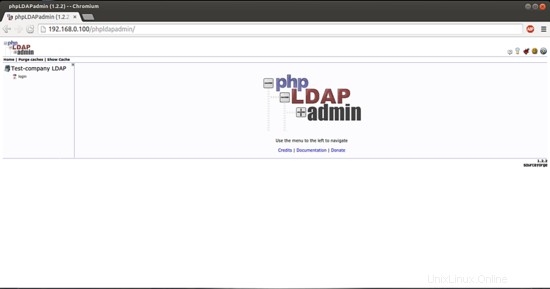

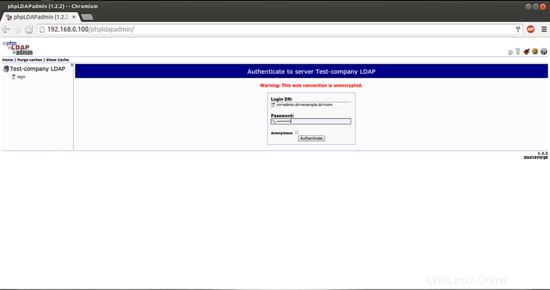

Ouvrez maintenant le lien http://192.168.0.100/phpldapadmin dans n'importe quel navigateur de votre choix.

Appuyez sur Connexion à gauche du panneau.

Mettez le mot de passe utilisé lors de la modification du LDAP, dans mon cas user=admin(il est présélectionné) et password=howtoforge.

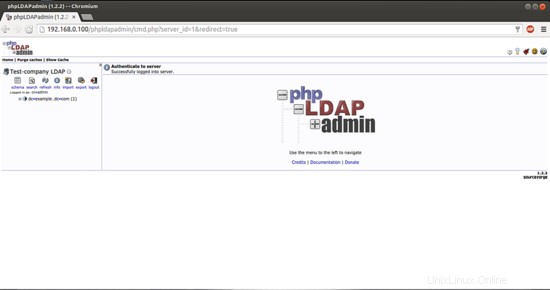

Ce sera votre page d'accueil par défaut.

4 Ajouter des comptes dans LDAP

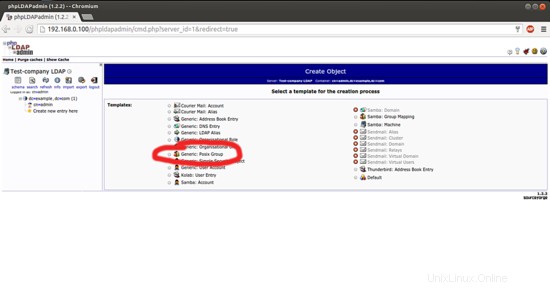

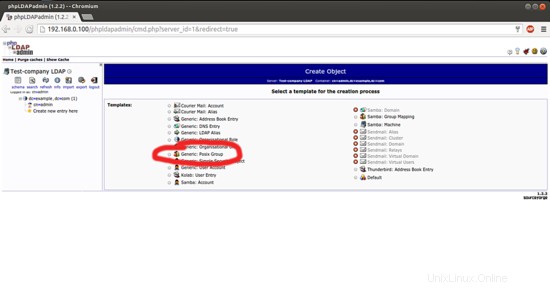

Ensuite, nous allons créer une entrée de test dans le serveur LDAP et vérifier les paramètres dans le panneau d'administration lui-même. Supposons que nous soyons dans une entreprise et que nous souhaitions classer différentes équipes avec différentes structures d'équipe, telles que l'équipe pédagogique, le service comptable, le service RH, etc. Cliquez maintenant sur le signe + dc =exemple, dc =com et à cn =admin sélectionnez Créez une entrée enfant.

Pour avoir une telle fonctionnalité dans LDAP, sélectionnez Générique :Groupe Posix

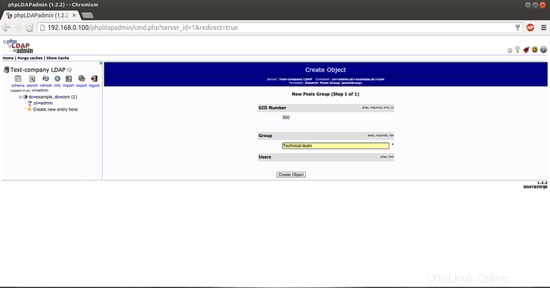

Ensuite, vous serez redirigé vers :

Je prends juste un exemple et j'ajoute une entrée de test pour l'équipe technique en tant que mon groupe. Appuyez sur Créer un objet.

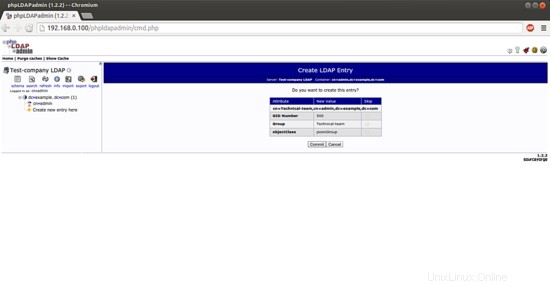

Vérifiez les choses et appuyez sur Valider.

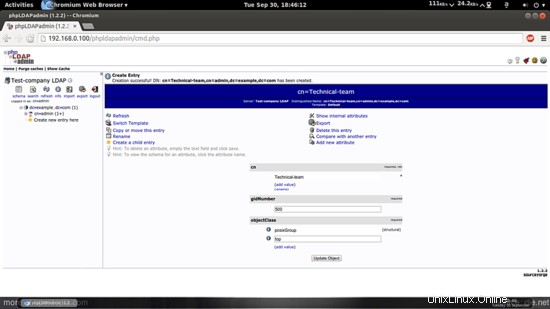

Cela créera le groupe En tant qu'équipe technique, de même nous pouvons créer d'autres groupes selon notre structure d'entreprise.

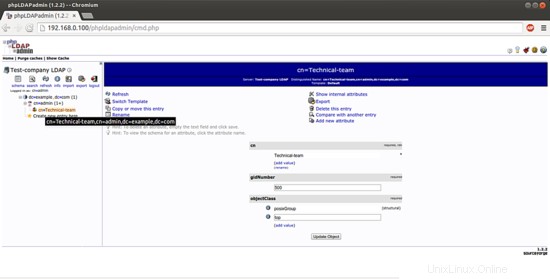

Nous pouvons vérifier les groupes sous cn=admin de la même manière ajouter d'autres groupes selon nos besoins.

Félicitations ! Nous avons maintenant configuré avec succès OpenLDAP dans Debian Wheezy :)

5 liens

- Debian :https://www.debian.org/

- Ubuntu :http://www.ubuntu.com/

- OpenLDAP :http://www.openldap.org/