Dans ce didacticiel, je vais vous montrer comment configurer un contrôleur de domaine supplémentaire qui est l'une des fonctionnalités clés de SAMBA 4. J'utiliserai le serveur Samba 4 existant de mon didacticiel précédent en tant que contrôleur de domaine principal. Cette configuration fournit un certain degré d'équilibrage de charge et de basculement pour les services AD (schémas LDAP et DNS) et sa configuration est vraiment facile. Nous pouvons également utiliser cette fonctionnalité pour faire évoluer l'environnement.

J'utiliserai un serveur Samba4 AD existant et un nouveau serveur supplémentaire.

Remarque :dans mon article précédent, j'ai utilisé 192.168.1.190 comme contrôleur de domaine principal en raison d'un conflit dans ipaddress dans mon environnement de laboratoire, je l'ai changé en 192.168.1.180.

Serveurs

- 192.168.1.180, samba4.sunil.cc - Contrôleur de domaine principal Centos7 AD1

- 192.168.1.170,dc.sunil.cc - Contrôleur de domaine secondaire ou contrôleur de domaine supplémentaire Centos7 AD2

Dans le didacticiel, chaque fois que j'indique que AD1 fait référence au serveur AD principal et AD2 fait référence au serveur secondaire, veuillez vous référer à ce lien.

Configurer le contrôleur de domaine principal

Veuillez vous référer à ce lien

Samba 4 avec Active Directory sur une installation basée sur CentOS 7 rpm avec prise en charge du partage

Configurer le contrôleur de domaine secondaire

AD2

Sur le serveur 192.168.1.170,dc.sunil.cc - (contrôleur de domaine secondaire ou contrôleur de domaine supplémentaire) faites :

Nous utiliserons Centos 7 comme base, SELinux est activé.

[[email protected] ~]# mise à jour miam-y

Selinux est activé.

[[email protected] ~]# sestatusÉtat SELinux :enabledMontage SELinux :/sys/fs/selinuxRépertoire racine SELinux :/etc/selinuxNom de la stratégie chargée :targetMode actuel :enforcingMode à partir du fichier de configuration :enforcingPolicy État MLS :enabledPolicy deny_unknown état :allowMax version de la politique du noyau :28[[email protected] ~]#

Faites une entrée dans le fichier hôte :

Assurez-vous ici d'ajouter à la fois l'AD principal et l'AD secondaire dans /etc/hosts

AD1

[[email protected] ~]# cat /etc/hosts127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4 ::1 localhost localhost.localdomain localhost6 localhost6.localdomain6192.168.1.180 samba4.sunil.cc samba4192. 168.1.170 dc.sunil.cc dc[[email protected] ~]#

AD2

[[email protected] ~]# cat /etc/hosts127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4 ::1 localhost localhost.localdomain localhost6 localhost6.localdomain6192.168.1.180 samba4.sunil.cc samba4192. 168.1.170 dc.sunil.cc dc[[email protected] ~]#

Activez le dépôt epel.

[[email protected] ~]# yum install epel-release -y

Installez les packages de base.

[[email protected] ~]# yum install vim wget authconfig krb5-workstation -y

Installez le référentiel Wing pour les RPM samba4.

[[email protected] ~]# cd /etc/yum.repos.d/[[email protected] yum.repos.d]# wget http://wing-net.ddo.jp/wing/7/ EL7.wing.repo[[email protected] yum.repos.d]# sed -i '[email protected][email protected][email protected]' /etc/yum.repos.d/EL7.wing.repo[[ email protected] yum.repos.d]# yum clean allLoaded plugins :mostfastmirrorCleaning repos :base extras updates wing wing-sourceNettoyage de toutNettoyage de la liste des miroirs les plus rapides[[email protected] yum.repos.d]#

Installation des packages samba4 en cours.

[[email protected] yum.repos.d]# yum install -y samba45 samba45-winbind-clients samba45-winbind samba45-client\samba45-dc samba45-pidl samba45-python samba45-winbind-krb5-locator perl- Parse-Yapp\perl-Test-Base python2-crypto samba45-common-tools

Modifiez le resolv.conf, assurez-vous que le serveur de noms pointe vers le contrôleur de domaine principal, ici nous utilisons 192.168.1.180.

[[email protected] ~]# cat /etc/resolv.conf# Généré par NetworkManagersearch sunil.ccnameserver 192.168.1.180[[email protected] ~]#

Maintenant, nous supprimons ces fichiers, puisque nous les créerons plus tard.

[[email protected] ~]# rm -rf /etc/krb5.conf[[email protected] ~]# rm -rf /etc/samba/smb.conf

Ajoutez maintenant le contenu ci-dessous dans krb5.conf, ici notre nom de domaine est sunil.cc, le nom de domaine est SUNIL.CC.

[[email protected] ~]# cat /etc/krb5.conf[libdefaults] dns_lookup_realm =false dns_lookup_kdc =true default_realm =SUNIL.CC[[email protected] ~]#

Vérifiez si nous pouvons obtenir la clé kerberos du serveur samba4.

[[email protected] ~]# kinit [email protected]Mot de passe pour [email protected] : Attention :votre mot de passe expirera dans 42 jours le samedi 15 juillet 2017 à 22:54:19 CEST[[email protected] ~ ]# klistTicket cache :FILE:/tmp/krb5cc_0Default principal :[email protected]Valid start Expires Service principal06/03/2017 20:33:08 06/04/2017 06:33:08 krbtgt/[email protected] renouveler jusqu'au 06 /04/2017 20:33:04[[email protected] ~]#

Si vous n'obtenez pas la clé, assurez-vous que l'heure est synchronisée et veuillez vérifier le fichier resolv.conf.

Ajoutez maintenant le serveur au domaine existant.

[[email protected] yum.repos.d]# samba-tool domain join sunil.cc DC -U"SUNIL\administrator" --dns-backend=SAMBA_INTERNALRecherche d'un DC inscriptible pour le domaine 'sunil.cc'Trouvé DC samba4.sunil.ccMot de passe pour [SUNIL\administrateur] :le groupe de travail est SUNILrealm est sunil.ccAdding CN=DC,OU=Domain Controllers,DC=sunil,DC=ccAdding CN=DC,CN=Servers,CN=Default-First-Site -Name,CN=Sites,CN=Configuration,DC=sunil,DC=ccAdding CN=NTDS Settings,CN=DC,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC =sunil,DC=ccAjout de SPN à CN=DC,OU=Contrôleurs de domaine,DC=sunil,DC=ccDéfinition du mot de passe du compte pour DC$Activation du compteAppel de la provision nueRecherche des adresses IPv4Recherche des adresses IPv6Aucune adresse IPv6 ne sera attribuéeConfiguration du partage.ldbConfiguration des secrets .ldbConfiguration du registreConfiguration de la base de données des privilègesConfiguration de la base de données idmapConfiguration de la base de données SAMConfiguration des partitions et des paramètres sam.ldbConfiguration de la racine sam.ldbDSEPréchargement du schéma Samba 4 et ADUne configuration Kerberos adaptée à S amba 4 a été généré sur /var/lib/samba/private/krb5.confProvision OK pour le domaine DN DC=sunil,DC=ccStarting replicationSchema-DN[CN=Schema,CN=Configuration,DC=sunil,DC=cc] objets [402/1550] linked_values[0/0]Schéma-DN[CN=Schéma,CN=Configuration,DC=sunil,DC=cc] objets[804/1550] linked_values[0/0]Schéma-DN[CN=Schéma ,CN=Configuration,DC=sunil,DC=cc] objets[1206/1550] linked_values[0/0]Schema-DN[CN=Schema,CN=Configuration,DC=sunil,DC=cc] objets[1550/1550 ] linked_values[0/0]Analyser et appliquer le schéma objectsPartition[CN=Configuration,DC=sunil,DC=cc] objects[402/1614] linked_values[0/0]Partition[CN=Configuration,DC=sunil,DC=cc ] objets[804/1614] valeurs_liées[0/0]Partition[CN=Configuration,DC=sunil,DC=cc] objets[1206/1614] valeurs_liées[0/0]Partition[CN=Configuration,DC=sunil,DC =cc] objets[1608/1614] valeurs_liées[0/0]Partition[CN=Configuration,DC=sunil,DC=cc] objets[1614/1614] valeurs_liées[30/0]Réplication des objets critiques à partir du DN de base du domainePartition[DC=sunil,DC=cc] objet cts[97/97] linked_values[23/0]Partition[DC=sunil,DC=cc] objects[360/263] linked_values[23/0]Fait avec NC toujours répliqué (base, config, schema)Réplication DC=DomainDnsZones ,DC=sunil,DC=ccPartition[DC=DomainDnsZones,DC=sunil,DC=cc] objets[40/40] linked_values[0/0]Réplication DC=ForestDnsZones,DC=sunil,DC=ccPartition[DC=ForestDnsZones, DC=sunil,DC=cc] objects[18/18] linked_values[0/0]Commiting SAM databaseEnvoi de DsReplicaUpdateRefs pour toutes les partitions répliquéesSetting isSynchronized and dsServiceNameSetting up secrets databaseJoined domain SUNIL (SID S-1-5-21-2550466525-3862778800 -1252273829) en tant que contrôleur de domaine[[email protected] yum.repos.d]#

Ajoutez les règles de pare-feu.

[[email protected] ~]# firewall-cmd --add-port=53/tcp --permanent;firewall-cmd --add-port=53/udp --permanent;firewall-cmd --add- port=88/tcp --permanent;firewall-cmd --add-port=88/udp --permanent; \firewall-cmd --add-port=135/tcp --permanent;firewall-cmd --add-port=137-138/udp --permanent;firewall-cmd --add-port=139/tcp --permanent; \firewall-cmd --add-port=389/tcp --permanent;firewall-cmd --add-port=389/udp --permanent;firewall-cmd --add-port=445/tcp --permanent; \firewall-cmd --add-port=464/tcp --permanent;firewall-cmd --add-port=464/udp --permanent;firewall-cmd --add-port=636/tcp --permanent; \firewall-cmd --add-port=1024-3500/tcp --permanent;firewall-cmd --add-port=3268-3269/tcp --permanent[[email protected] ~]# firewall-cmd --reload

Ajoutez maintenant le script de démarrage puisque le rpm samba4 de wing ne l'a pas.

[[email protected] ~]# cat /etc/systemd/system/samba.service[Unit]Description=Samba 4 Active DirectoryAfter=syslog.targetAfter=network.target[Service]Type=forkingPIDFile=/var/run /samba.pidExecStart=/usr/sbin/samba[Install]WantedBy=multi-user.target[[email protected] ~]#

Samba 4 ne prend actuellement pas en charge la réplication sysvol, ceci est requis pour les mappages GID de groupes, voici la solution pour y remédier :

Besoin de reprendre la sauvegarde de idmap.ldb et de restaurer.

DC1

Installez le paquet.

[[email protected] ~]#yum install tdb-tools

Effectuer une sauvegarde à chaud.

[[email protected] ~]# tdbbackup -s .bak /var/lib/samba/private/idmap.ldb

Copiez le fichier de sauvegarde sur DC2.

[[email protected] ~]# ls -l /var/lib/samba/private/idmap.ldb.bak-rw-------. 1 root root 61440 3 juin 09:52 /var/lib/samba/private/idmap.ldb.bak[[email protected] ~]# scp -r /var/lib/samba/private/idmap.ldb.bak [email protégé] :/var/lib/samba/private/idmap.ldb

DC2

Démarrage du service Samba.

[[email protected] ~]# systemctl enable sambaCréation d'un lien symbolique de /etc/systemd/system/multi-user.target.wants/samba.service vers /etc/systemd/system/samba.service.[[email protected ] ~]# systemctl démarrer samba

DC1

Modifiez le fichier resolv.conf pour qu'il pointe vers 192.168.1.180.

[[email protected] ~]# cat /etc/resolv.conf# Généré par NetworkManagersearch sunil.ccnameserver 192.168.1.180[[email protected] ~]#

Création d'un lien.

[[email protected] ~]# ln -s /var/lib/samba/private/krb5.conf /etc/krb5.conf[[email protected] ~]# cat /etc/krb5.conf[libdefaults] default_realm =SUNIL.CC dns_lookup_realm =false dns_lookup_kdc =true[[email protected] ~]#

Vérification du ticket Kerberos maintenant.

[[email protected] ~]# kinit [email protected]Mot de passe pour [email protected] : Attention :votre mot de passe expirera dans 42 jours le samedi 15 juillet 2017 à 22:54:19 CEST[[email protected] ~ ]# klistTicket cache :FILE:/tmp/krb5cc_0Default principal :[email protected]Valid start Expires Service principal06/03/2017 22:03:07 06/04/2017 08:03:07 krbtgt/[email protected] renouveler jusqu'au 06 /04/2017 22:03:03[[email protected] ~]#

Maintenant que notre contrôleur de domaine supplémentaire est prêt, vérifions la réplication.

DC2

[[email protected] ~]# samba-tool drs showreplDefault-First-Site-Name\DCDSA Options :0x00000001DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742cDSA invocationId :e3f76609-f5f0-421d-99adba-38b08f ====VOISINS ENTRANTS ====CN=Schema,CN=Configuration,DC=sunil,DC=cc Default-First-Site-Name\SAMBA4 via le GUID de l'objet DSA RPC :cc0b412e-3bdc-4af7-95e8-90145425d40d Dernier tentative @ Sat Jun 3 22:37:24 2017 CEST a réussi 0 échec(s) consécutif(s). Dernier succès @ Sam Jun 3 22:37:24 2017 CESTDC=DomainDnsZones,DC=sunil,DC=cc Default-First-Site-Name\SAMBA4 via RPC DSA object GUID :cc0b412e-3bdc-4af7-95e8-90145425d40d Dernière tentative @ Sam Jun 3 22:37:24 2017 CEST a réussi 0 échec(s) consécutif(s). Dernier succès @ Sam Jun 3 22:37:24 2017 CESTDC=ForestDnsZones,DC=sunil,DC=cc Default-First-Site-Name\SAMBA4 via RPC DSA object GUID :cc0b412e-3bdc-4af7-95e8-90145425d40d Dernière tentative @ Sam Jun 3 22:37:24 2017 CEST a réussi 0 échec(s) consécutif(s). Dernier succès @ Sam Jun 3 22:37:24 2017 CESTDC=sunil,DC=cc Default-First-Site-Name\SAMBA4 via RPC DSA object GUID :cc0b412e-3bdc-4af7-95e8-90145425d40d Dernière tentative @ Sam Jun 3 22 :37:24 2017 CEST a réussi 0 échec(s) consécutif(s). Dernier succès @ Sat Jun 3 22:37:24 2017 CESTCN=Configuration,DC=sunil,DC=cc Default-First-Site-Name\SAMBA4 via RPC DSA object GUID :cc0b412e-3bdc-4af7-95e8-90145425d40d Dernière tentative @ Sam Jun 3 22:37:24 2017 CEST a réussi 0 échec(s) consécutif(s). Dernier succès @ Sam Jun 3 22:37:24 2017 CEST====VOISINS SORTANTS ====CN=Schema,CN=Configuration,DC=sunil,DC=cc Default-First-Site-Name\SAMBA4 via RPC DSA GUID de l'objet :cc0b412e-3bdc-4af7-95e8-90145425d40d La dernière tentative @ NTTIME(0) a réussi 0 échec(s) consécutif(s). Dernière réussite @ NTTIME(0)DC=DomainDnsZones,DC=sunil,DC=cc Default-First-Site-Name\SAMBA4 via RPC DSA object GUID :cc0b412e-3bdc-4af7-95e8-90145425d40d La dernière tentative @ NTTIME(0) a été réussi 0 échec(s) consécutif(s). Dernière réussite @ NTTIME(0)DC=ForestDnsZones,DC=sunil,DC=cc Default-First-Site-Name\SAMBA4 via RPC DSA object GUID :cc0b412e-3bdc-4af7-95e8-90145425d40d La dernière tentative @ NTTIME(0) a été réussi 0 échec(s) consécutif(s). Dernière réussite @ NTTIME(0)DC=sunil,DC=cc Default-First-Site-Name\SAMBA4 via RPC DSA object GUID :cc0b412e-3bdc-4af7-95e8-90145425d40d La dernière tentative @ NTTIME(0) a réussi 0 échec consécutif (s). Dernière réussite @ NTTIME(0)CN=Configuration,DC=sunil,DC=cc Default-First-Site-Name\SAMBA4 via RPC DSA object GUID :cc0b412e-3bdc-4af7-95e8-90145425d40d La dernière tentative @ NTTIME(0) a été réussi 0 échec(s) consécutif(s). Dernier succès @ NTTIME(0)====KCC CONNECTION OBJECTS ====Connexion -- Nom de la connexion :9a2b9a9c-064d-4de1-8c38-20072735de1c Activé :TRUE Nom DNS du serveur :samba4.sunil.cc Nom DN du serveur :CN =Paramètres NTDS,CN=SAMBA4,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=sunil,DC=cc TransportType :Options RPC :0x00000001Avertissement :Aucun NC répliqué pour la connexion ! [[email protected] ~]#

DC1

Exécution de la même commande.

[[email protected] private]# samba-tool drs showreplDefault-First-Site-Name\SAMBA4DSA Options :0x00000001DSA object GUID :cc0b412e-3bdc-4af7-95e8-90145425d40dDSA invocationId :745838cd-21e5-4bea-aa28-4028-4 ====VOISINS ENTRANTS ====DC=ForestDnsZones,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sam Jun 3 09:53:48 2017 CEST a échoué, résultat 2 (WERR_BADFILE) 1 échec(s) consécutif(s). Dernier succès @ NTTIME(0)DC=DomainDnsZones,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sam Jun 3 09 :53:49 2017 CEST a échoué, résultat 2 (WERR_BADFILE) 1 échec(s) consécutif(s). Dernier succès @ NTTIME(0)DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sam Jun 3 09:53:49 2017 CEST a échoué, résultat 2 (WERR_BADFILE) 1 échec(s) consécutif(s). Dernier succès @ NTTIME(0)CN=Schema,CN=Configuration,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sat 3 juin 09:53:49 2017 CEST a échoué, résultat 2 (WERR_BADFILE) 1 échec(s) consécutif(s). Dernier succès @ NTTIME(0)CN=Configuration,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sam Jun 3 09 :53:49 2017 CEST a échoué, résultat 2 (WERR_BADFILE) 1 échec(s) consécutif(s). Dernier succès @ NTTIME(0)====VOISINS SORTANTS ====DC=ForestDnsZones,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0 -4c50bbdf742c Dernière tentative @ Sat Jun 3 09:57:06 2017 CEST échoué, résultat 2 (WERR_BADFILE) 3 échec(s) consécutif(s). Dernier succès @ NTTIME(0)DC=DomainDnsZones,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sam Jun 3 09 :57:06 2017 CEST a échoué, résultat 2 (WERR_BADFILE) 3 échec(s) consécutif(s). Dernier succès @ NTTIME(0)DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sam Jun 3 09:57:06 2017 CEST a échoué, résultat 2 (WERR_BADFILE) 3 échec(s) consécutif(s). Dernier succès @ NTTIME(0)CN=Schema,CN=Configuration,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sat 3 juin 09:57:02 2017 CEST a échoué, résultat 2 (WERR_BADFILE) 2 échec(s) consécutif(s). Dernier succès @ NTTIME(0)CN=Configuration,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sam Jun 3 09 :57:02 2017 CEST a échoué, résultat 2 (WERR_BADFILE) 2 échec(s) consécutif(s). Dernier succès @ NTTIME(0)====KCC CONNECTION OBJECTS ====Connexion -- Nom de la connexion :9c5f7fe2-3cb7-4bb4-9f46-d2922a7a7ab4 Activé :VRAI Nom DNS du serveur :dc.sunil.cc Nom DN du serveur :CN =Paramètres NTDS,CN=DC,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=sunil,DC=cc TransportType :Options RPC :0x00000001Avertissement :Aucun NC répliqué pour la connexion ! [[email protected] privé]#

Si vous voyez cette erreur, il y a un problème avec la réplication, nous devrons relancer la réplication à nouveau.

[[email protected] private]# samba-tool drs répliquer samba4.sunil.cc dc.sunil.cc DC=sunil,DC=ccReplicate from dc.sunil.cc to samba4.sunil.cc a réussi.[[ e-mail protégé] privé]#

Maintenant, la réplication devrait fonctionner correctement.

[[email protected] private]# samba-tool drs showreplDefault-First-Site-Name\SAMBA4DSA Options :0x00000001DSA object GUID :cc0b412e-3bdc-4af7-95e8-90145425d40dDSA invocationId :745838cd-21e5-4bea-aa28-4028-4 ====VOISINS ENTRANTS ====DC=ForestDnsZones,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sam Jun 3 10:42:04 2017 CEST a réussi 0 échec(s) consécutif(s). Dernier succès @ Sam Jun 3 10:42:04 2017 CESTDC=DomainDnsZones,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sam Jun 3 10:42:04 2017 CEST a réussi 0 échec(s) consécutif(s). Dernier succès @ Sam Jun 3 10:42:04 2017 CESTDC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sam Jun 3 10 :42:04 2017 CEST a réussi 0 échec(s) consécutif(s). Dernier succès @ Sat Jun 3 10:42:04 2017 CESTCN=Schema,CN=Configuration,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0- 4c50bbdf742c Dernière tentative @ Sam Jun 3 10:42:04 2017 CEST a réussi 0 échec(s) consécutif(s). Dernier succès @ Sat Jun 3 10:42:04 2017 CESTCN=Configuration,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ Sam Jun 3 10:42:04 2017 CEST a réussi 0 échec(s) consécutif(s). Dernier succès @ Sam Jun 3 10:42:04 2017 CEST====VOISINS SORTANTS ====DC=ForestDnsZones,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae -0edc-4667-80f0-4c50bbdf742c La dernière tentative @ NTTIME(0) a réussi 0 échec(s) consécutif(s). Dernière réussite @ NTTIME(0)DC=DomainDnsZones,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c La dernière tentative @ NTTIME(0) a été réussi 0 échec(s) consécutif(s). Dernière réussite @ NTTIME(0)DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c La dernière tentative @ NTTIME(0) a réussi 0 échec consécutif (s). Dernière réussite @ NTTIME(0)CN=Schema,CN=Configuration,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c Dernière tentative @ NTTIME (0) a réussi 0 échec(s) consécutif(s). Dernière réussite @ NTTIME(0)CN=Configuration,DC=sunil,DC=cc Default-First-Site-Name\DC via RPC DSA object GUID :0b7607ae-0edc-4667-80f0-4c50bbdf742c La dernière tentative @ NTTIME(0) a été réussi 0 échec(s) consécutif(s). Dernier succès @ NTTIME(0)====KCC CONNECTION OBJECTS ====Connexion -- Nom de la connexion :9c5f7fe2-3cb7-4bb4-9f46-d2922a7a7ab4 Activé :VRAI Nom DNS du serveur :dc.sunil.cc Nom DN du serveur :CN =Paramètres NTDS,CN=DC,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=sunil,DC=cc TransportType :Options RPC :0x00000001Avertissement :Aucun NC répliqué pour la connexion ! [[email protected] privé]#

Testons maintenant si les objets sont répliqués entre DC1 et DC2.

Nous allons d'abord créer un utilisateur test dans DC2 et voir si l'utilisateur est vu dans DC1.

DC2

[[email protected] ~]# utilisateur de l'outil samba crée howtoforgeNouveau mot de passe :retapez le mot de passe :l'utilisateur 'howtoforge' a été créé avec succès[[email protected] ~]# liste d'utilisateurs de l'outil sambaAdministratorhowtoforgetest_user1test_userkrbtgtGuest[[email protected] ~]#Vérifiez maintenant la même chose à partir de DC1.

DC1

[[email protected] ~]# liste d'utilisateurs de l'outil sambaAdministratorhowtoforgetest_user1test_userkrbtgtGuest[[email protected] ~]#Vérifions maintenant la réplication DNS.

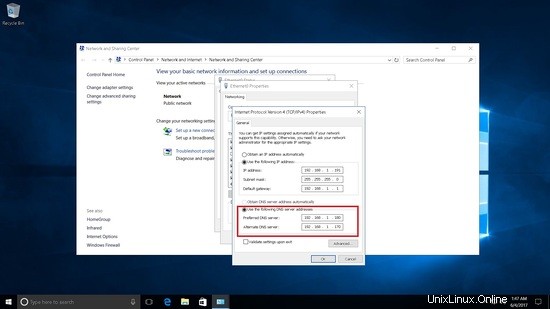

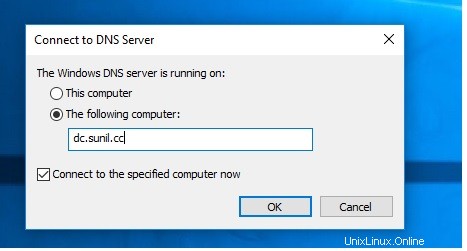

J'utiliserai le même client Windows 10 que celui que j'ai utilisé dans mon précédent didacticiel d'installation du contrôleur de domaine Samba4 à partir de la source.

192.168.1.191 gestion à distance Win 10.

Ajoutera le serveur AD2 en tant que DNS secondaire.

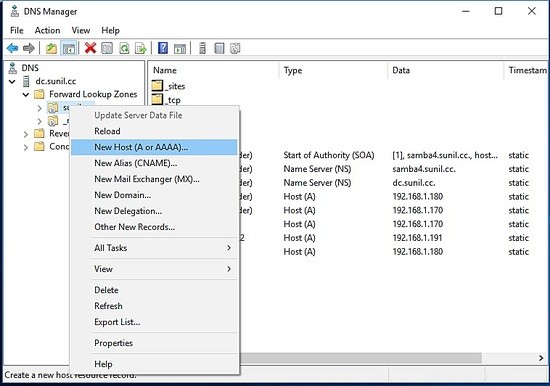

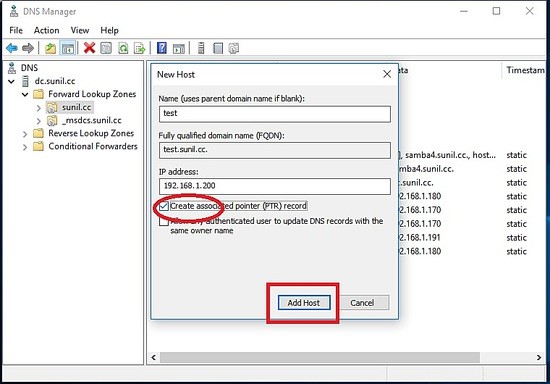

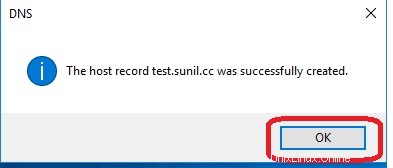

Test de la réplication DNS.

Vérifiez la résolution du nom.

[[email protected] ~]# nslookup test.sunil.cc 192.168.1.170Serveur :192.168.1.170Adresse :192.168.1.170#53Nom :test.sunil.ccAdresse :192.168.1.200[[email protected] ~]# nslookup test.sunil.cc 192.168.1.180Serveur :192.168.1.180Adresse :192.168.1.180#53Nom :test.sunil.ccAdresse :192.168.1.200[[email protected] ~]#Voici comment le DNS et la réplication fonctionnent dans Samba 4.