Samba est une réimplémentation logicielle gratuite du protocole réseau SMB/CIFS qui fournit des services de fichiers et d'impression pour divers clients Microsoft Windows et peut s'intégrer à un domaine Windows Server.

À la fin de ce didacticiel, vous serez en mesure d'intégrer samba à Microsoft Active Directory sur Centos et Redhat.

Nous avons également expliqué comment configurer le contrôleur de domaine Linux et comment rejoindre le contrôleur de domaine sur Ubuntu.

Exigences

Un ordinateur avec CentOS installé dessus.

Connexion Internet.

Serveur Microsoft Windows avec service d'annuaire actif installé et configuré.

Installer les packages nécessaires

À l'aide de la commande yum, installez l'outil client samba comme suit :

$ sudo yum install authconfig samba-winbind samba-client samba-winbind-clients oddjob-mkhomedirRejoindre le domaine Active Directory

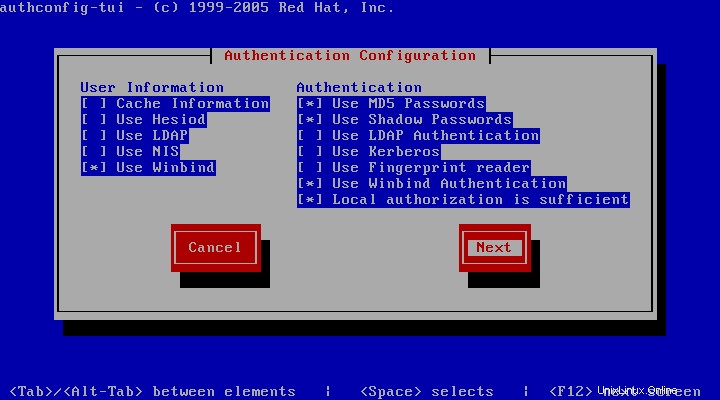

Exécutez sudo authconfig-tui et sélectionnez les mêmes options et appuyez sur suivant comme indiqué ci-dessous.

Maintenant, écrivez votre domaine, votre contrôleur de domaine et votre domaine d'annonces (il est recommandé d'écrire toutes les lettres majuscules) et choisissez les annonces de modèle de sécurité et le modèle shell /bin/bash comme indiqué ci-dessous

Appuyez sur Rejoindre le domaine et vous serez invité à enregistrer la configuration et à écrire le mot de passe de l'administrateur du domaine comme indiqué ci-dessous.

Vérifiez maintenant vos utilisateurs et ordinateurs Active Directory et vous devriez trouver la nouvelle machine jointe.

Configurer le répertoire personnel des utilisateurs

Vous pouvez créer un répertoire personnel local pour les utilisateurs d'Active Directory comme ci-dessous

$ sudo mkdir /home/YOURDOMAIN //Your domain must be in capital letters

Exécutez la commande authconfig et activez les répertoires personnels. Dans la ligne de commande, utilisez --enablemkhomedir option.

$ sudo authconfig --enablemkhomedir --updateConfigurer smb.conf

Ouvrez smb.conf (/etc/samba/smb.conf) avec n'importe quel éditeur de texte.

Dans les paramètres globaux, configurez le vôtre comme ci-dessous :

[global]

workgroup = YOURDOMAIN

password server = DC.YOURDOMAIN.LOCAL

realm = YOURDOMAIN.LOCAL

security = ads

idmap uid = 16777216-33554431

idmap gid = 16777216-33554431

template homedir = /home/YOURDOMAIN

template shell = /bin/bash

winbind use default domain = true

winbind offline logon = false

idmap backend = idmap_rid:yourdomain=16777216-33554431

obey pam restrictions = yesConfigurer l'authentification système

Ouvrez le fichier system-auth (/etc/pam.d/system-auth) avec n'importe quel éditeur de texte.

Ajoutez la ligne ci-dessous à la fin du fichier

session required pam_oddjob_mkhomedir.so skel=/etc/skel/ umask=0022Redémarrez maintenant les services samba, winbind et oddjob

$ sudo service smb restart

$ sudo service winbind restart

$ sudo service oddjobd restartSur CentOS 7 et versions ultérieures, exécutez la commande suivante :

$ sudo systemctl start winbind.service

$ sudo systemctl start oddjobConnectez-vous à Active Directory

Ouvrez exécuter n'importe quelle machine qui est jointe au domaine et exécutez l'une des commandes suivantes

$ su - ‘domain\domain_user’

$ su - domain\domain_userVous pouvez utiliser la syntaxe ci-dessous si winbind utilise le domaine par défaut =vrai paramètre défini dans le fichier de configuration de samba.

$ su - domain_user

$ su - domain_user@example.comRépertorier les utilisateurs du domaine et les informations sur le domaine

Vous pouvez utiliser wbinfo commande pour obtenir des informations sur l'utilisateur et le groupe du domaine. Vous pouvez également utiliser net commande pour récupérer les détails du domaine.

Vérifiez les commandes suivantes :

$ sudo wbinfo -u

$ sudo wbinfo -g

$ sudo wbinfo -i domain_user

$ sudo net ads infoDissocier (quitter) Active Directory

Utilisez la commande net pour dissocier votre ordinateur d'Active Directory. Utilisez la commande suivante et un redémarrage est nécessaire pour que les modifications prennent effet.

$ sudo net ads leave -w domain-name -U domain-administratorou

$ sudo net ads leave -S -U user%passwordou

$ sudo realm leave ad.example.com$ sudo rebootConclusion

Dans ce didacticiel, nous avons appris à intégrer samba à l'annuaire actif sur CentOS et Redhat. J'espère que vous avez apprécié la lecture et s'il vous plaît laissez votre suggestion dans la section des commentaires ci-dessous.