Nmap ou "Network Mapper" est un outil open-source destiné aux experts en sécurité et aux développeurs par la "Nmap Developer Team" depuis 1997. Ici, nous allons apprendre les commandes pour installer NMAP sur Debian 11 Bullseye et comment l'utiliser ?

À l'aide de Nmap, un utilisateur peut scanner le réseau et/ou les ordinateurs sur Internet/local (c'est-à-dire avec leur adresse IP) peuvent être vérifiés pour les ports ouverts et les services qui les écoutent. Les méthodes d'analyse connues et inconnues font de cet outil un programme très puissant.

Le Network Mapper est particulièrement adapté pour connaître tous les hôtes actifs dans l'environnement réseau (pings sweeps) ainsi que leur système d'exploitation (OS fingerprinting) et les numéros de version des différents services qui y sont installés.

Nmap peut être utilisé, par exemple, pour tester la configuration de votre pare-feu ou votre ordinateur pour les ports ouverts et les services (éventuellement indésirables) exécutés en arrière-plan. Bien que cet outil lui-même soit livré avec une interface de ligne de commande, l'utilisation de Zenmap permet à l'utilisateur de gérer les choses plus facilement.

Par défaut, Nmap effectue une analyse SYN basée sur la conformité d'une pile TCP. Il peut être utilisé pour analyser des milliers de ports et permet une différenciation claire et fiable entre les ports avec un statut ouvert, fermé ou filtré.

Utilisation typique de NMAP :

- Analyser et scanner les réseaux

- Obtenir l'inventaire du réseau

- Détecter les systèmes connectés et actifs

- Déterminer les détails des services, des configurations et des versions

- Surveillance des heures de fonctionnement, des hôtes ou du service

- Vérifier les mises à jour du service

Comment installer Nmap sur Debian 11 Linux Bullseye

Mise à jour du référentiel Apt

L'une des premières que nous ferons est d'exécuter la commande de mise à jour du système. Cela reconstruira le cache du référentiel système et permettra également aux packages installés d'atteindre leurs dernières versions.

sudo apt update

Installer NMAP sur Debian 11 Bullseye

Nous n'avons pas besoin d'ajouter de référentiel manuellement car le package officiel pour installer NMAP est déjà disponible sur le référentiel de base par défaut de Debian 11. Par conséquent, il suffira d'exécuter la commande du gestionnaire de packages APT pour l'obtenir.

sudo apt install nmap -y

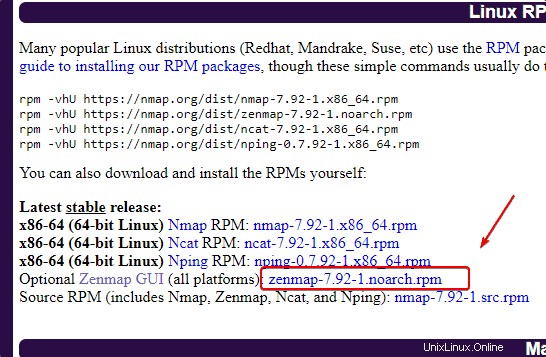

Installation de ZenMap (GUI) sur Debian 11 (facultatif)

Ceux qui recherchent une interface utilisateur graphique pour utiliser NMAP pour scanner et analyser les réseaux. Ils peuvent opter pour ZenMap, cependant, sa dernière version n'est pas disponible pour Debian au format binaire. Par conséquent, pour l'installer, nous devons d'abord convertir son binaire RPM existant en Deb. Suivons les étapes.

Installer Alien

sudo apt-get install alien -y

Télécharger le RPM ZenMap

Allez sur le site officiel de Nmap et téléchargez le package Zenmap RPM.

Convertir RPM en Deb

Si vous avez utilisé le navigateur pour télécharger le fichier, passez d'abord à Téléchargements répertoire- cd Downloads

sudo alien zenmap-*.noarch.rpm

Installer Zenmap

sudo dpkg --install zenmap_*_all.deb

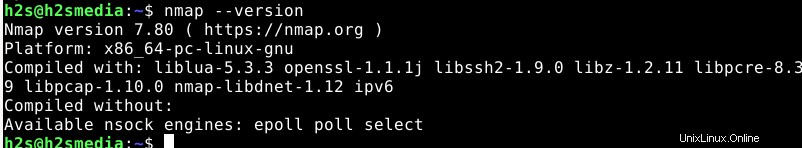

Vérifier la version de Nmap

Pour vérifier la version du Nmap actuel, utilisez la commande indiquée :

nmap --version

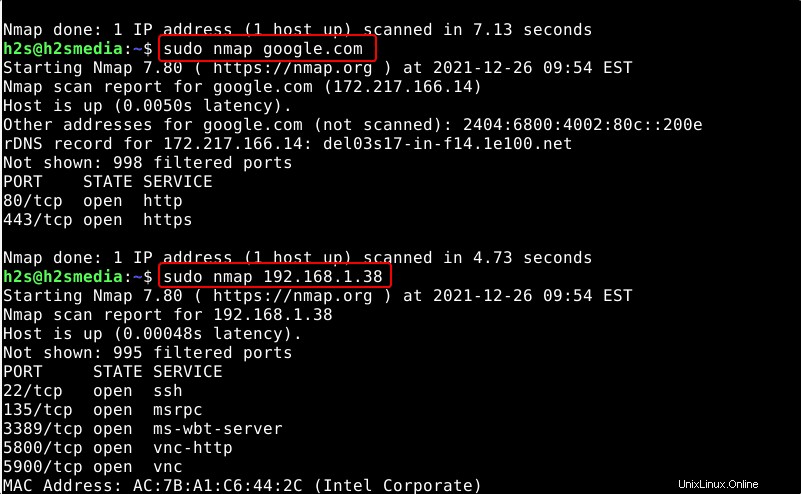

Utiliser le scanner Nmap sur Debian 11

La plage cible des options Nmap peut être une adresse IP unique (cela fonctionne avec IPv4 par défaut, mais vous pouvez également utiliser des adresses IPv6), une plage d'adresses IP ou un hôte. Si vous n'entrez pas d'autres options, tapez simplement la plage cible Nmap, Nmap vérifie l'ordinateur cible pour les 1000 premiers ports. Ce sont la majorité des ports dits bien connus qui sont connectés en permanence à certaines applications typiques (comme les serveurs web ou POP3).

Pour voir toutes les options disponibles, vous pouvez consulter sa page d'aide :

nmap -h

Nmap – Balayage de ports

En utilisant l'option de port, nous pouvons analyser pour connaître le début des ports, qu'ils soient ouverts ou fermés. Cependant, le démarrage filtré peut être ennuyeux car il oblige l'administrateur à analyser les ports avec d'autres méthodes. Voyons quelques états courants des ports que nous obtenons habituellement lors de l'analyse des ports sur un réseau.

Ouvrir – Cela signifie qu'une application ou un service est en écoute sur ce port et qu'une connexion est donc possible.

Fermé- Cela signifie que l'hôte a refusé une connexion sur ce port. Aucune application n'écoute derrière.

FILTRÉ / BLOQUÉ signifie que l'hôte ne répond pas aux requêtes sur ce port. Cela signifie que la connexion n'est ni confirmée (OPEN) ni rejetée (CLOSED). Si l'hôte est joignable autrement, un filtrage (FILTERED) ou un blocage (BLOCKED) par un pare-feu a lieu.

non filtré – Dans ce cas, Nmap est accessible au port mais ne peut pas confirmer s'il est ouvert ou fermé.

La commande pour lancer l'analyse est :

sudo nmap ip-address

ou

sudo nmap website address

Pour vérifier votre ordinateur, vous pouvez utiliser :

sudo nmap localhost

Pour analyser l'intégralité du sous-réseau, utilisez :

sudo nmap IP-address/24

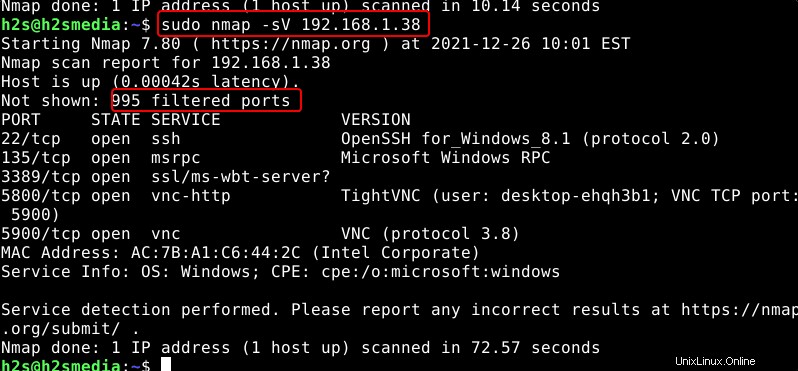

Identification du service et de la version

L'identification de service est également connue sous le nom d'empreinte digitale de service ou de détection de version (analyse de version). La commande service scanning de Nmap tente de déterminer le plus précisément possible les applications installées (utilise certains ports pour parler hors du monde) et leur version. Cela peut être utilisé pour rechercher les versions des applications, puis les vulnérabilités disponibles de manière ciblée.

Utiliser Nmap pour l'analyse du système d'exploitation

L'identification du système d'exploitation est également connue sous le nom d'empreinte digitale du système d'exploitation ou de détection du système d'exploitation. Il s'agit du processus dans lequel nous utilisons Nmap pour identifier le type de système d'exploitation utilisé par l'hôte que nous ciblons.

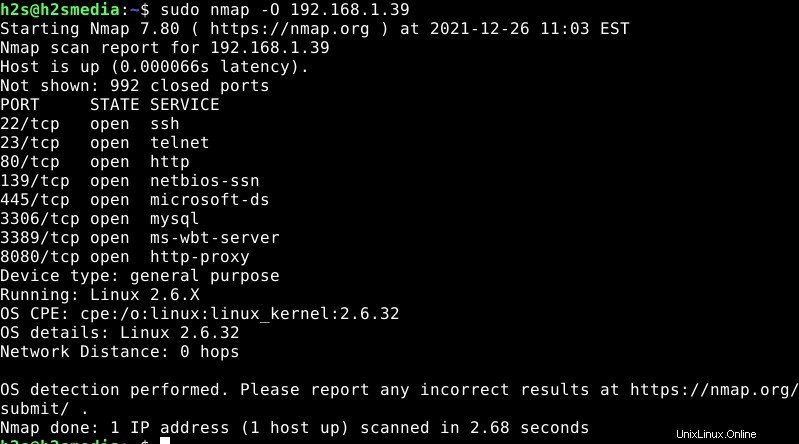

Identification du système d'exploitation et des services avec NMAP

Option à utiliser pour cela :

• Analyse du système d'exploitation (détection du système d'exploitation) =-O Fournit des informations exactes sur le système d'exploitation, si possible. L'analyse utilise différents protocoles d'application sur les ports considérés comme « ouverts » ou « ouverts | filtré".

• Analyse de service/analyse de version =-sV Analysez les ports pour identifier les applications exécutées derrière les ports ouverts.

• Analyse RPC =-sR – Si le service RPC (appel de procédure à distance) est disponible sur un port, Nmap le scannera pour donner plus d'informations sur le système d'exploitation.

• Analyse combinée du système d'exploitation et des services -O -sV ou -A Pour fournir des informations sur le système d'exploitation et les applications, combinées dans une seule sortie.

sudo nmap -O [IP address] or sudo nmap -O [website address]

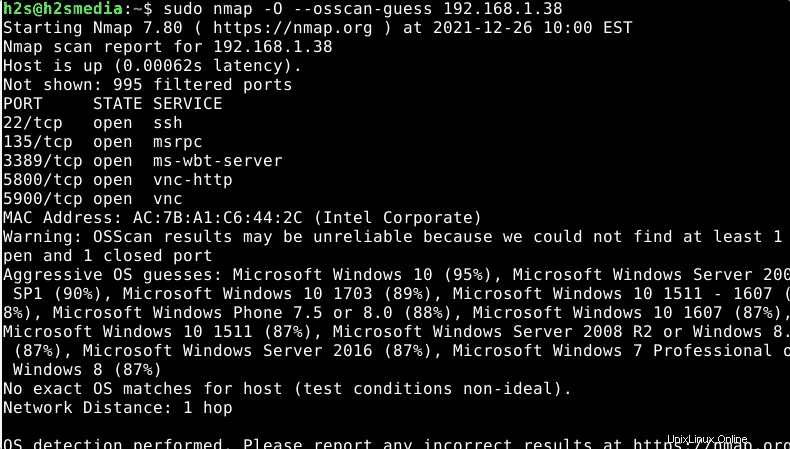

Eh bien, si Nmap est incapable de fournir des informations exactes sur le système d'exploitation hôte cible, vous pouvez utiliser l'option deviner, qui n'est pas fiable mais donne une idée du pourcentage de fiabilité.

sudo nmap -O --osscan-guess ip-address

Vous pouvez le voir dans la capture d'écran donnée.

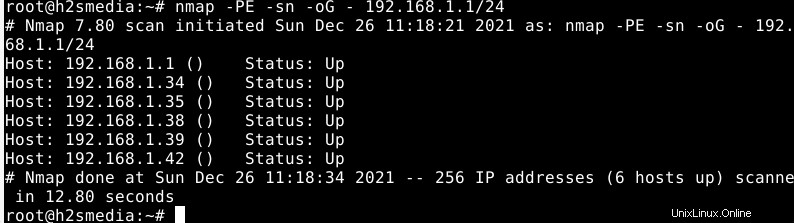

Analyse ping classique (analyse réseau)

La commande donnée utilisera une analyse ping classique avec des requêtes d'écho ICMP (-PE), mais sans analyse de port (-sn).

sudo nmap -PE -sn -oG - ip-address-range/24

Analyse ping étendue (analyse du réseau)

L'utilisation de ce scan ping TCP combine le ping classique (écho ICMP) avec le scan TCP SYN.

sudo nmap -sP -oG - ip-address-range/24

Techniques de numérisation

Reprenons un aperçu des différentes options ou paramètres d'analyse de Nmap qui peuvent être utilisés avec sa commande.

| Nmap – techniques de numérisation | |

| Technique de numérisation | description |

-sT | Analyse de connexion simple. Une connexion TCP complète est établie et effacée pour chaque port à analyser. Cette analyse est également disponible si Nmap est appelé sans droits root. |

-sS | "SYN-Stealth-Scan": Similaire -sT , mais aucune connexion TCP complète n'est établie, donc moins perceptible. (Standard avec droits root) |

-sU | Scanne les ports UDP au lieu de TCP. |

-sn | Analyse Ping : vérifie uniquement la disponibilité via la demande d'écho ICMP, le paquet TCP SYN sur le port 443, le paquet TCP ACK sur le port 80 et la demande d'horodatage ICMP. Utile pour tester des zones entières du réseau pour les hôtes actifs. Cette analyse est également disponible si Nmap est appelé sans droits root (alors uniquement avec des paquets SYN sur les ports 80 et 443). |

Informations d'experts :

Les techniques plus exotiques suivantes (et d'autres) peuvent être utiles dans des cas individuels. Cependant, il est conseillé d'étudier la page de manuel ou la page d'accueil de nmap au préalable pour comprendre les fonctionnalités spéciales et les résultats possibles.

| Techniques de numérisation spéciales | |

| Technique de numérisation | description |

-sF , -sN ,-sX | Nmap envoie des paquets TCP délibérément manipulés ou incorrects aux ports à analyser. Sur la base de la réaction du port (ou du serveur), des conclusions peuvent être tirées quant à savoir si le port est ouvert ou protégé par un pare-feu. Par rapport à -sT ou -sR moins visible. |

-sA , -sW | Également utilisé pour tester si un port est ouvert, fermé ou protégé. Particulièrement bon pour détecter les pare-feu. |

Options

Nmap connaît différentes options qui peuvent être combinées avec les techniques de numérisation mentionnées ci-dessus :

Détection de version et de système d'exploitation

| Options Nmap (version et système d'exploitation) | |

| option | description |

-sR | Si un service RPC est reconnu, des paquets RPC supplémentaires sont envoyés, car cela permet de trouver des informations supplémentaires sur le service en écoute sur le port concerné. |

-sV | Essaye via des tests supplémentaires d'identifier le service sur chaque port ouvert. Inclut -sR . |

-O | Détection du système d'exploitation :tente d'identifier le système d'exploitation de la cible à l'aide de fonctionnalités spéciales de la mise en œuvre du réseau. |

-A | Abréviation de -sV -O |

Ports

Par défaut, Nmap analyse tous les ports de 1 à 1 024, ainsi que les ports supérieurs répertoriés dans /usr/share/nmap/nmap-services dossier. Les options suivantes produisent un comportement différent :

| Nmap – options (ports ) | |

| option | description |

-p X | Scanne le port X uniquement |

-p X-Y | Scanne les ports X vers Y uniquement |

-p X,Y,Z | Scanne les ports X, Y et Z |

-p- | Scanner tous les ports |

-F | Analyse rapide, analyse uniquement les ports connus répertoriés dans nmap-services fichier. |

-r | Analyse tous les ports dans l'ordre numérique, ce qui peut améliorer la clarté avec l'option -v . Par défaut, Nmap choisit un ordre aléatoire. |

autres options

| Nmap – options (divers) | |

| option | description |

-Pn | Avant une analyse complète des ports, Nmap vérifie généralement si l'ordinateur existe et est en ligne (voir la technologie d'analyse -sn ). Cette option désactive cette option et est nécessaire pour analyser les hôtes sur lesquels aucun serveur Web n'est en cours d'exécution et qui bloquent les pings. |

-e eth0 | Instruit explicitement Nmap eth0 pour utiliser l'interface réseau. Habituellement, Nmap choisit lui-même l'interface. |

-oN DATEI | Enregistrer l'analyse dans FILE |

-v | Sortie des informations supplémentaires pendant l'analyse. |

Désinstaller ou supprimer Nmap

Eh bien, si vous ne voulez plus de Nmap sur votre Debian 11, nous pouvons utiliser le même package APT pour le supprimer.

sudo apt remove nmap