Nmap, également connu sous le nom de mappeur de réseau , est un outil open source gratuit utilisé par les administrateurs réseau pour rechercher les vulnérabilités au sein de leur réseau et la découverte du réseau.

Nmap permet de trouver des appareils fonctionnant sur leur réseau et de découvrir des ports et des services ouverts qui, s'ils ne sont pas sécurisés ou renforcés, peuvent conduire des pirates potentiels à exploiter des vulnérabilités connues et des risques de sécurité.

Dans le didacticiel suivant, vous apprendrez comment installer et utiliser Nmap sur Debian 11 Bullseye.

Installer Nmap

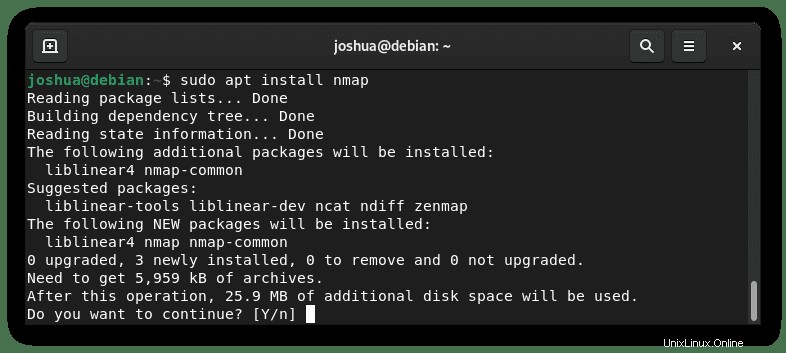

Par défaut, NMAP est disponible sur le référentiel de Debian 11. Pour commencer l'installation, exécutez la commande suivante.

sudo apt install nmapExemple de résultat :

Tapez Y , puis appuyez sur la TOUCHE ENTRÉE pour poursuivre l'installation.

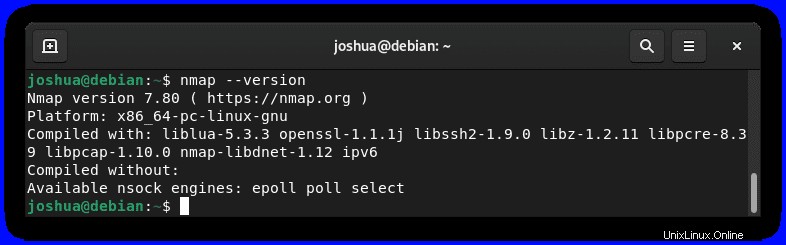

Ensuite, vérifiez l'installation en vérifiant la version et le build.

nmap --versionExemple de résultat :

Comment utiliser le scanner Nmap

Une introduction à l'utilisation du scanner Nmap passera en revue certaines des actions les plus couramment utilisées. Le fonctionnement de Nmap consiste à utiliser nmap et l'adresse IP ou l'adresse de domaine cible ainsi que divers indicateurs supplémentaires.

Attention ! Ne lancez pas d'analyses sans l'autorisation de l'hôte, si vous ne vous en souciez pas, c'est bien, mais vous pouvez faire face à des conséquences en fonction des lois de votre pays et éventuellement, dans une moindre mesure, votre FAI pourrait annuler votre compte pour activité malveillante ou avoir votre adresse IP mis sur liste noire, ce qui peut entraîner d'autres problèmes.

Ceci est conçu pour tester la sécurité de vos propres propriétés et services, pas pour le piratage.

Définitions des états de port Nmap

Tout d'abord, avant de commencer, vous devez savoir ce que le terminal du port indique lors de l'utilisation du scanner de port Nmap.

- fermé – le port cible est accessible, mais aucune application n'écoute ou n'accepte.

- ouvert – le port cible accepte TCP, UDP ou SCTP.

- filtré – le port cible ne peut pas être déterminé avec succès par nmap comme étant ouvert ou fermé en raison du filtrage de paquets.

- non filtré – le port est accessible, mais ne peut pas être déterminé s'il est ouvert ou fermé par nmap.

- fermé|filtré – nmap atteint la cible et nmap ne peut pas déterminer si le port est ouvert ou fermé.

- ouvert|filtré – nmap ne peut pas déterminer si un port est ouvert ou filtré.

Analyser l'hôte

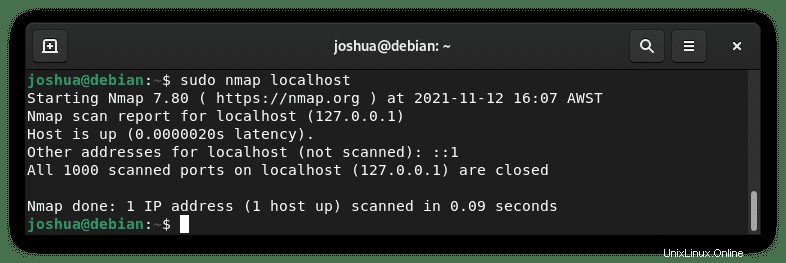

Pour analyser un hôte. Cela peut être interne ou externe, c'est une bonne option à installer sur votre serveur pour faire un balayage pour tous les ports locaux ouverts qui doivent être verrouillés pour augmenter encore la sécurité de votre système.

Le premier exemple, en utilisant une adresse IP.

Exemple :

sudo nmap [IP address] or [website address]Ou, pour numériser en interne, utilisez ce qui suit.

Exemple :

sudo nmap localhostExemple de résultat :

Pour effectuer un scan rapidement, vous pouvez utiliser le -F drapeau.

Exemple :

sudo nmap -F [IP address] or [website address]Lors de l'analyse, si vous souhaitez analyser des hôtes spécifiques, vous pouvez spécifier.

Exemple :

sudo nmap [IP address],[IP address],[IP address]Vous pouvez également analyser l'intégralité du sous-réseau s'il est connu.

Exemple :

sudo nmap [IP address]/24Analyse du système d'exploitation

Lancez une analyse du système d'exploitation qui demande à Nmap d'essayer de déterminer quel système d'exploitation est exécuté sur le système cible. Si l'adresse cible est verrouillée et que les ports sont filtrés ou fermés, les résultats seront moins que fiables, voire carrément inutiles (bon résultat).

Exemple :

sudo nmap -O --osscan-guess [IP address] or [website address]Spécification du port et ordre d'analyse

Lancez une analyse de port personnalisée, et cela peut être utile pour vérifier des ports spécifiques qui ne sont pas couverts dans les 1000 premiers ports communs pour chaque protocole. Cela se fait en ajoutant le -p drapeau.

Exemple :

sudo nmap –p 80,443,8080,9090 [IP address] or [website address]Analyse des services

Lancez une analyse des services qui demande à Nmap de vérifier quels services sont exécutés sur la cible en examinant les ports ouverts. Certains ports couramment utilisés n'obtiendront pas beaucoup d'informations, mais d'autres connus pour utiliser des ports spécifiques rarement partagés afficheront de bien meilleurs résultats s'ils sont ouverts.

Exemple :

sudo nmap -sV [IP address] or [website address]Analyse TCP SYN

Lancer l'analyse TCP SYN (SYN/Connect()/ACK/Window/Maimon) . Ce type d'analyse est souvent appelé analyse des connexions à moitié ouvertes et ne se termine jamais complètement. Cette méthode est utilisée pour les DDoS mais à grande échelle avec les botnets.

Exemple :

sudo nmap -sS [IP address] or [website address]Aide Nmap

Dans l'ensemble, Nmap possède de nombreuses fonctionnalités et combinaisons. Idéalement, pour en savoir plus à ce sujet, utilisez la commande suivante pour afficher la liste des commandes et des indicateurs facultatifs pouvant être utilisés avec vos analyses.

sudo nmap --helpExemple de résultat :

Nmap 7.80 ( https://nmap.org )

Usage: nmap [Scan Type(s)] [Options] {target specification}

TARGET SPECIFICATION:

Can pass hostnames, IP addresses, networks, etc.

Ex: scanme.nmap.org, microsoft.com/24, 192.168.0.1; 10.0.0-255.1-254

-iL <inputfilename>: Input from list of hosts/networks

-iR <num hosts>: Choose random targets

--exclude <host1[,host2][,host3],...>: Exclude hosts/networks

--excludefile <exclude_file>: Exclude list from file

HOST DISCOVERY:

-sL: List Scan - simply list targets to scan

-sn: Ping Scan - disable port scan

-Pn: Treat all hosts as online -- skip host discovery

-PS/PA/PU/PY[portlist]: TCP SYN/ACK, UDP or SCTP discovery to given ports

-PE/PP/PM: ICMP echo, timestamp, and netmask request discovery probes

-PO[protocol list]: IP Protocol Ping

-n/-R: Never do DNS resolution/Always resolve [default: sometimes]

--dns-servers <serv1[,serv2],...>: Specify custom DNS servers

--system-dns: Use OS's DNS resolver

--traceroute: Trace hop path to each host

SCAN TECHNIQUES:

-sS/sT/sA/sW/sM: TCP SYN/Connect()/ACK/Window/Maimon scans

-sU: UDP Scan

-sN/sF/sX: TCP Null, FIN, and Xmas scans

--scanflags <flags>: Customize TCP scan flags

-sI <zombie host[:probeport]>: Idle scan

-sY/sZ: SCTP INIT/COOKIE-ECHO scans

-sO: IP protocol scan

-b <FTP relay host>: FTP bounce scan

PORT SPECIFICATION AND SCAN ORDER:

-p <port ranges>: Only scan specified ports

Ex: -p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9

--exclude-ports <port ranges>: Exclude the specified ports from scanning

-F: Fast mode - Scan fewer ports than the default scan

-r: Scan ports consecutively - don't randomize

--top-ports <number>: Scan <number> most common ports

--port-ratio <ratio>: Scan ports more common than <ratio>

SERVICE/VERSION DETECTION:

-sV: Probe open ports to determine service/version info

--version-intensity <level>: Set from 0 (light) to 9 (try all probes)

--version-light: Limit to most likely probes (intensity 2)

--version-all: Try every single probe (intensity 9)

--version-trace: Show detailed version scan activity (for debugging)

SCRIPT SCAN:

-sC: equivalent to --script=default

--script=<Lua scripts>: <Lua scripts> is a comma separated list of

directories, script-files or script-categories

--script-args=<n1=v1,[n2=v2,...]>: provide arguments to scripts

--script-args-file=filename: provide NSE script args in a file

--script-trace: Show all data sent and received

--script-updatedb: Update the script database.

--script-help=<Lua scripts>: Show help about scripts.

<Lua scripts> is a comma-separated list of script-files or

script-categories.

OS DETECTION:

-O: Enable OS detection

--osscan-limit: Limit OS detection to promising targets

--osscan-guess: Guess OS more aggressively

TIMING AND PERFORMANCE:

Options which take <time> are in seconds, or append 'ms' (milliseconds),

's' (seconds), 'm' (minutes), or 'h' (hours) to the value (e.g. 30m).

-T<0-5>: Set timing template (higher is faster)

--min-hostgroup/max-hostgroup <size>: Parallel host scan group sizes

--min-parallelism/max-parallelism <numprobes>: Probe parallelization

--min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout <time>: Specifies

probe round trip time.

--max-retries <tries>: Caps number of port scan probe retransmissions.

--host-timeout <time>: Give up on target after this long

--scan-delay/--max-scan-delay <time>: Adjust delay between probes

--min-rate <number>: Send packets no slower than <number> per second

--max-rate <number>: Send packets no faster than <number> per second

FIREWALL/IDS EVASION AND SPOOFING:

-f; --mtu <val>: fragment packets (optionally w/given MTU)

-D <decoy1,decoy2[,ME],...>: Cloak a scan with decoys

-S <IP_Address>: Spoof source address

-e <iface>: Use specified interface

-g/--source-port <portnum>: Use given port number

--proxies <url1,[url2],...>: Relay connections through HTTP/SOCKS4 proxies

--data <hex string>: Append a custom payload to sent packets

--data-string <string>: Append a custom ASCII string to sent packets

--data-length <num>: Append random data to sent packets

--ip-options <options>: Send packets with specified ip options

--ttl <val>: Set IP time-to-live field

--spoof-mac <mac address/prefix/vendor name>: Spoof your MAC address

--badsum: Send packets with a bogus TCP/UDP/SCTP checksum

OUTPUT:

-oN/-oX/-oS/-oG <file>: Output scan in normal, XML, s|<rIpt kIddi3,

and Grepable format, respectively, to the given filename.

-oA <basename>: Output in the three major formats at once

-v: Increase verbosity level (use -vv or more for greater effect)

-d: Increase debugging level (use -dd or more for greater effect)

--reason: Display the reason a port is in a particular state

--open: Only show open (or possibly open) ports

--packet-trace: Show all packets sent and received

--iflist: Print host interfaces and routes (for debugging)

--append-output: Append to rather than clobber specified output files

--resume <filename>: Resume an aborted scan

--stylesheet <path/URL>: XSL stylesheet to transform XML output to HTML

--webxml: Reference stylesheet from Nmap.Org for more portable XML

--no-stylesheet: Prevent associating of XSL stylesheet w/XML output

MISC:

-6: Enable IPv6 scanning

-A: Enable OS detection, version detection, script scanning, and traceroute

--datadir <dirname>: Specify custom Nmap data file location

--send-eth/--send-ip: Send using raw ethernet frames or IP packets

--privileged: Assume that the user is fully privileged

--unprivileged: Assume the user lacks raw socket privileges

-V: Print version number

-h: Print this help summary page.

EXAMPLES:

nmap -v -A scanme.nmap.org

nmap -v -sn 192.168.0.0/16 10.0.0.0/8

nmap -v -iR 10000 -Pn -p 80

SEE THE MAN PAGE (https://nmap.org/book/man.html) FOR MORE OPTIONS AND EXAMPLESComment supprimer (désinstaller) Nmap

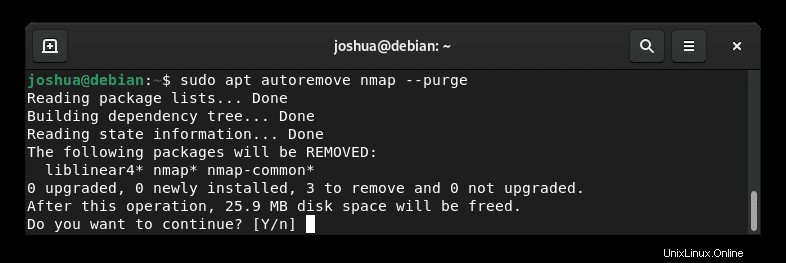

Pour supprimer Nmap de votre système Debian 11, utilisez la commande suivante pour supprimer l'application.

sudo apt autoremove nmap --purgeExemple de résultat :

Tapez Y , puis appuyez sur la TOUCHE ENTRÉE pour procéder à la suppression de Nmap.

Notez que cela supprimera les dépendances inutilisées qui ont également été installées lors de l'installation initiale de Nmap.