En tant qu'administrateur système, vous savez probablement déjà à quel point il est important de chiffrer vos disques .

Si votre ordinateur portable venait à être volé, même un pirate informatique novice serait en mesure d'extraire les informations contenues sur les disques.

Il suffit d'une simple clé USB avec un LiveCD dessus et tout serait volé.

Heureusement pour vous, il existe des moyens d'éviter que cela ne se produise :en chiffrant les données stockées sur vos disques.

Dans ce tutoriel, nous allons voir les étapes nécessaires pour effectuer un chiffrement complet du système . Vous pouvez trouver d'autres didacticiels en ligne axés sur le chiffrement d'un fichier ou de partitions personnelles par exemple.

Dans ce cas, nous chiffrons l'ensemble du système c'est-à-dire la partition racine entière et le dossier de démarrage. Nous allons chiffrer une partie du bootloader.

Prêt ?

Prérequis

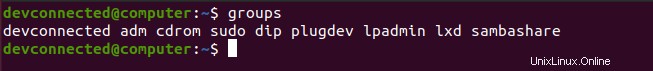

Afin d'effectuer toutes les opérations détaillées dans ce guide, vous devez évidemment disposer des droits d'administrateur système .

Afin de vérifier que c'est le cas, assurez-vous que vous appartenez au "sudo " groupe (pour les distributions basées sur Debian) ou "roue " (sur ceux basés sur RedHat).

Si vous voyez la sortie suivante, vous devriez être prêt à partir.

Avant de continuer, il est important que vous sachiez que le chiffrement des disques n'est pas sans risques.

Le processus implique le formatage de l'intégralité de votre disque ce qui signifie que vous perdrez des données si vous ne le sauvegardez pas. Par conséquent, il peut être judicieux pour vous de sauvegarder vos fichiers, que vous choisissiez de le faire sur un disque externe ou dans un cloud en ligne.

Si vous n'êtes pas sûr des étapes nécessaires pour sauvegarder l'ensemble de votre système, je vous recommande de lire le didacticiel suivant qui l'explique en termes clairs.

Maintenant que tout est configuré, nous pouvons commencer à chiffrer l'ensemble de notre système.

Identifiez votre situation actuelle

Ce tutoriel est divisé en trois parties :une pour chaque scénario auquel vous pourriez être confronté.

Après avoir identifié votre situation actuelle, vous pouvez accéder directement au chapitre qui vous intéresse.

Si vous souhaitez chiffrer un système qui contient déjà des données non chiffrées, vous avez deux choix :

- Vous pouvez ajouter un disque supplémentaire à votre ordinateur ou serveur et le configurer pour qu'il devienne le disque amorçable :vous pouvez passer à la première partie.

- Vousne pouvez pas ajouter un disque supplémentaire à votre ordinateur (un ordinateur portable sous garantie par exemple) :vous trouverez les informations nécessaires dans la deuxième partie.

Si vous installez un tout nouveau système, ce qui signifie que vous installez la distribution à partir de zéro, vous pouvez chiffrer l'intégralité de votre disque directement à partir de l'installateur graphique . En conséquence, vous pouvez passer à la troisième partie.

Concevoir la disposition du disque dur

Chaque fois que vous créez de nouvelles partitions, chiffrées ou non, il est très important de choisir la conception du disque dur à l'avance.

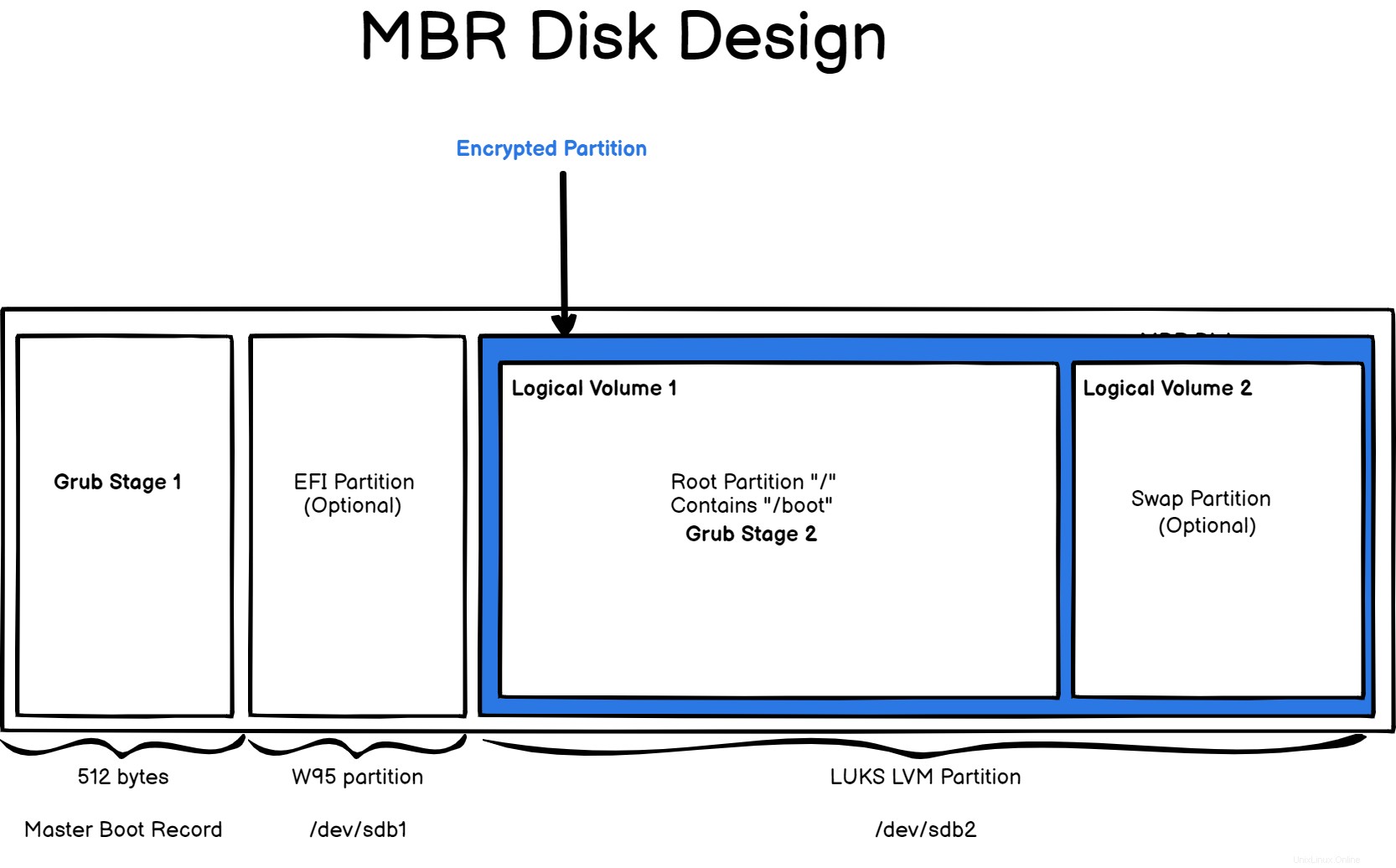

Dans ce cas, nous allons concevoir notre disque en utilisant une disposition MBR :les 512 premiers octets du disque amorçable seront réservés pour la première étape du GRUB (ainsi que les métadonnées de nos partitions).

La première partition sera une partition vide réservée aux systèmes utilisant EFI (ou UEFI) comme micrologiciel de démarrage. Si vous choisissez d'installer Windows 10 à l'avenir, vous aurez déjà une partition disponible pour cela.

La deuxième partition de notre disque sera formatée en tant que LUKS-LVM partition contenant un volume physique (la partition de disque elle-même) ainsi qu'un groupe de volumes contenant deux volumes logiques :un pour le système de fichiers racine et un autre pour une petite partition de swap.

Comme vous pouvez le voir, la deuxième étape du GRUB sera également crypté :c'est parce que nous avons choisi de stocker le dossier de démarrage sur la même partition.

Bien entendu, vous n'êtes pas limité au design fourni ici, vous pouvez ajouter des volumes logiques supplémentaires pour vos logs par exemple.

Cette conception sera notre feuille de route pour ce tutoriel :nous allons partir d'un tout nouveau disque et implémenter toutes les parties ensemble.

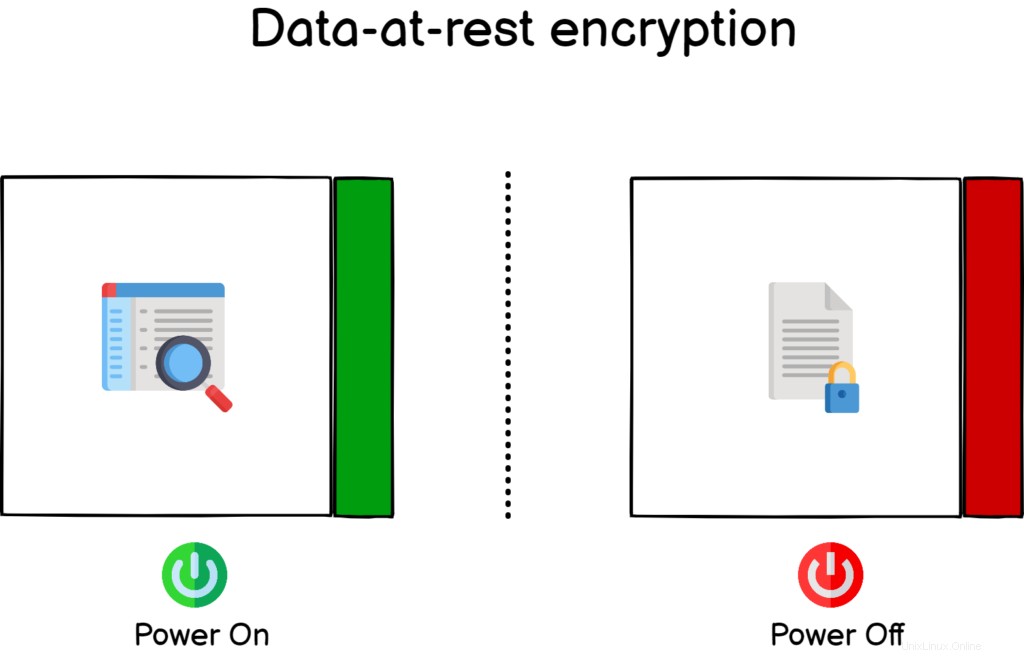

Cryptage des données au repos

Ce didacticiel se concentre sur le chiffrement des données au repos . Comme son nom l'indique, le chiffrement des données au repos signifie que votre système est crypté, c'est-à-dire que personne ne peut le lire, lorsqu'il est au repos ou éteint.

Ce cryptage est très utile si votre ordinateur devait être volé, les pirates ne pourraient pas lire les données sur le disque à moins qu'ils ne connaissent la phrase secrète que vous allez choisir dans les sections suivantes.

Cependant, il y aurait toujours un risque que vos données soient effacées à jamais :ne pas avoir accès en lecture à un disque ne signifie pas qu'ils ne peuvent pas simplement supprimer des partitions dessus.

Par conséquent, assurez-vous de conserver une sauvegarde de vos fichiers importants dans un endroit sûr.

Crypter le système de fichiers racine sur un nouveau disque

Comme détaillé lors de l'introduction, nous allons chiffrer le système de fichiers racine à partir d'un nouveau disque qui ne contient aucune donnée. Ceci est très important car le disque crypté sera formaté au cours du processus.

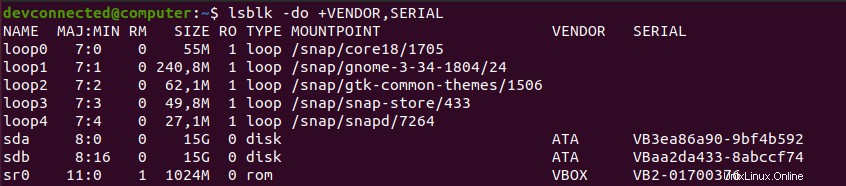

Rendez-vous sur le système que vous souhaitez chiffrer et branchez le nouveau disque. Tout d'abord, identifiez votre disque actuel , qui est probablement nommé "/dev/sda" et le disque que vous venez de brancher (probablement nommé "/dev/sdb").

Si vous avez des doutes sur la correspondance entre les noms et les numéros de série des disques, vous pouvez ajouter les fournisseurs et les numéros de série avec l'option "-o" de lsblk.

$ lsblk -do +VENDOR,SERIAL

Dans ce cas, le disque avec les données est nommé "/dev/sda" et le nouveau est nommé "/dev/sdb".

Tout d'abord, nous devons créer la disposition que nous avons spécifiée dans l'introduction, c'est-à-dire une partition qui sera un EFI un et un LUKS-LVM partitionner.

Création d'une disposition de disque de base

La première étape de notre parcours vers le chiffrement intégral du disque commence par deux partitions simples :une EFI (même si nous utilisons MBR, au cas où vous voudriez changer à l'avenir) et un pour notre LVM .

Pour créer de nouvelles partitions sur votre disque, utilisez la commande "fdisk" et spécifiez le disque à formater.

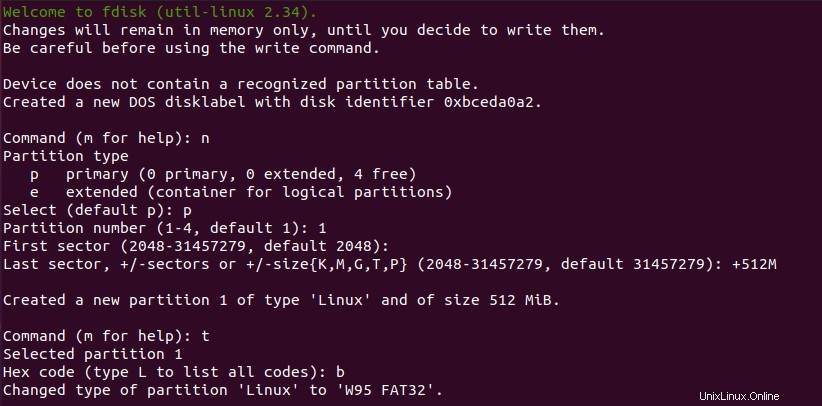

$ sudo fdisk /dev/sdbComme expliqué dans l'introduction, la première partition sera de 512 Mo l'un et l'autre prendront l'espace restant sur le disque.

Dans l'utilitaire "fdisk", vous pouvez créer une nouvelle partition avec l'option "n" et spécifier une taille de 512 mégaoctets avec "+512M ".

Assurez-vous de changer le type de partition en W95 FAT32 en utilisant l'option "t" et en spécifiant "b" comme type.

Génial, maintenant que vous avez votre première partition, nous allons créer celle qui nous intéresse.

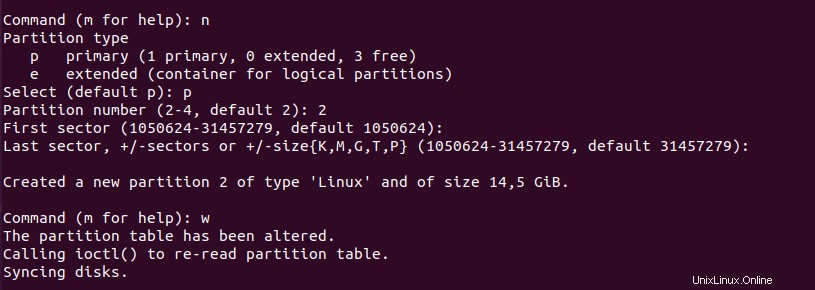

La création de la deuxième partition est encore plus simple.

Dans l'utilitaire fdisk, utilisez "n " afin de créer une nouvelle partition et de s'en tenir aux valeurs par défaut, ce qui signifie que vous pouvez appuyer sur "Entrée ” à chaque pas.

Lorsque vous avez terminé, vous pouvez simplement appuyer sur "w" afin d'écrire les modifications sur le disque.

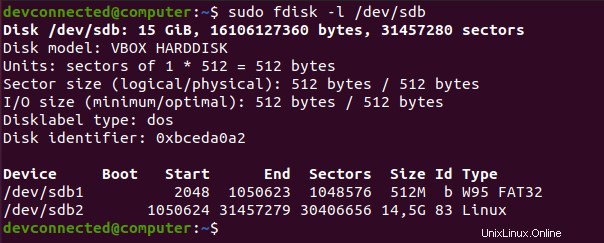

Maintenant, exécuter à nouveau la commande "fdisk" vous donnera une bonne idée des modifications que vous avez effectuées sur le disque.

$ sudo fdisk -l /dev/sdb

Génial !

Votre deuxième partition est prête à être formatée, alors allons-y.

Créer des partitions LUKS et LVM sur le disque

Afin de chiffrer les disques, nous allons utiliser LUKS , abréviation de Configuration de la clé unifiée Linux projet.

LUKS est une spécification pour plusieurs backends implémentés dans certaines versions du noyau Linux.

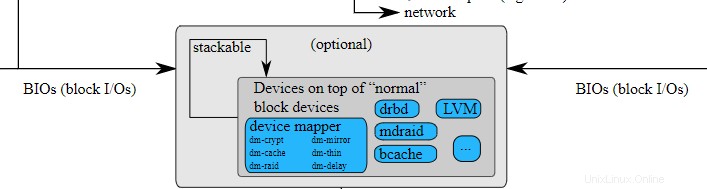

Dans ce cas, nous allons utiliser le sous-module "dm-crypt" e de la pile de stockage Linux.

Comme son nom l'indique, "dm-crypt" fait partie du module Device Mapper qui vise à créer une couche d'abstraction entre vos disques physiques et la façon dont vous choisissez de concevoir votre pile de stockage.

Cette information est très importante car elle signifie que vous pouvez chiffrer à peu près tous les appareils en utilisant le "dm-crypt" arrière-plan.

Dans ce cas, nous allons chiffrer un disque, contenant un ensemble de partitions LVM, mais vous pouvez choisir de chiffrer une clé USB ou une disquette.

Afin d'interagir avec le module "dm-crypt", nous allons utiliser le "cryptsetup " commande.

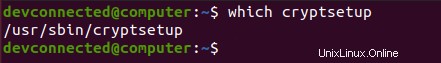

Évidemment, vous devrez peut-être l'installer sur votre serveur si vous ne l'avez pas déjà.

$ sudo apt-get instal cryptsetup

$ which cryptsetup

Maintenant que le cryptsetup est disponible sur votre ordinateur, vous allez créer votre première partition au format LUKS .

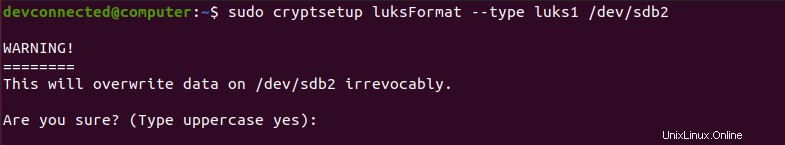

Pour créer une partition LUKS, vous allez utiliser le "cryptsetup " suivi de la commande "luksFormat ” commande qui formate la partition (ou le disque) spécifiée.

$ sudo cryptsetup luksFormat --type luks1 /dev/sdb2Remarque :alors pourquoi spécifions-nous le LUKS1 type de formatage ? Depuis janvier 2021, GRUB (notre chargeur de démarrage) ne prend pas en charge le chiffrement LUKS2. Assurez-vous de laisser un commentaire si vous remarquez que LUKS2 est maintenant disponible pour le bootlader GRUB.

Comme vous pouvez le voir, vous êtes averti que cette opération effacera toutes les données stockées sur le disque. Vérifiez le disque que vous formatez une dernière fois et tapez "OUI ” lorsque vous êtes prêt.

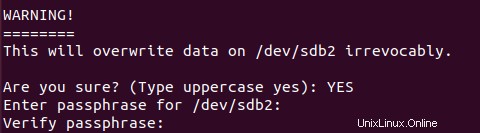

Juste après, vous êtes invité avec une phrase de passe. LUKS utilise deux méthodes d'authentification :une phrase secrète basé sur celui qui est essentiellement un mot de passe que vous entrez lors du décryptage.

LUKS peut également utiliser des clés . Utilisation des touches , vous pouvez par exemple le stocker sur une partie de votre disque et votre système pourra s'en occuper automatiquement.

Choisissez une phrase de passe forte, saisissez-la à nouveau et attendez que le chiffrement du disque soit terminé.

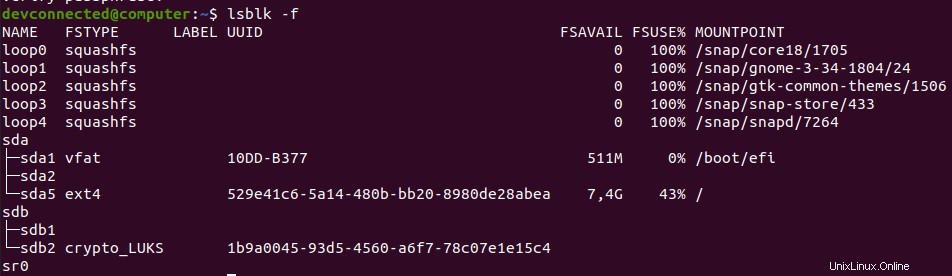

Lorsque vous avez terminé, vous pouvez vérifier avec le "lsblk ” commande que votre partition est maintenant chiffrée en tant que partition LUKS.

Génial ! Vous avez maintenant une partition chiffrée.

$ lsblk -f

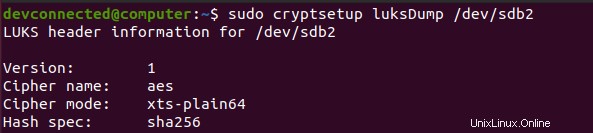

Pour vérifier que votre partition est correctement formatée, vous pouvez utiliser le "cryptsetup " suivi de la commande "luksDump " et spécifiez le nom de l'appareil chiffré .

$ sudo cryptsetup luksDump /dev/sdb2

Votre version doit être définie sur "1" pour le "LUKS1 " et vous devriez voir ci-dessous la phrase secrète chiffrée dans l'un des emplacements de clé.

Création d'un LVM chiffré sur le disque

Maintenant que votre partition cryptée LUKS est prête, vous pouvez « l'ouvrir ». "Ouvrir" une partition cryptée signifie simplement que vous allez accéder aux données sur le disque.

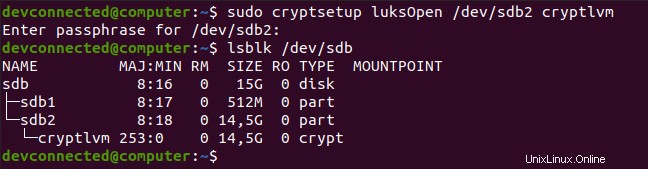

Pour ouvrir votre appareil chiffré, utilisez la commande "cryptsetup" suivie de "luksOpen", du nom de l'appareil chiffré et d'un nom.

$ sudo cryptsetup luksOpen <encrypted_device> <name>

Dans ce cas, nous avons choisi de nommer l'appareil "cryptlvm “.

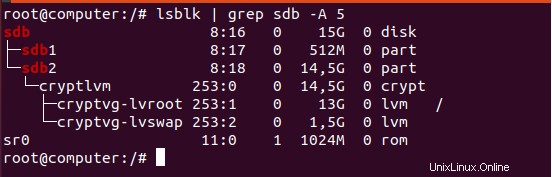

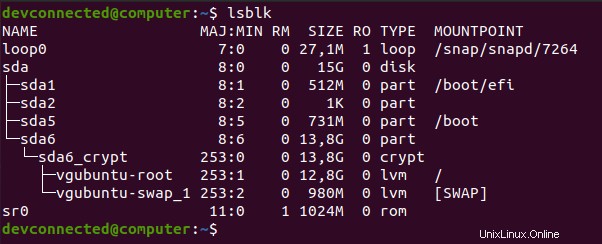

Par conséquent, en utilisant le "lsblk ” à nouveau, vous pouvez voir qu'un nouveau périphérique a été ajouté à la liste des périphériques existants. La deuxième partition contient maintenant un périphérique nommé "cryptlvm" qui est votre partition décryptée.

Maintenant que tout est prêt, nous pouvons commencer à créer nos deux LVM :un pour notre partition racine et un pour le swap.

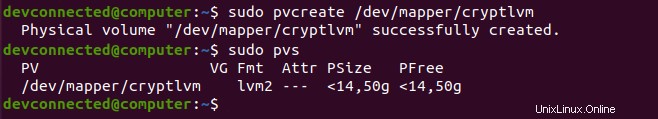

Tout d'abord, nous allons créer un volume physique pour notre nouveau disque en utilisant le "pvcreate ” commande.

# Optional, if you don't have LVM commands : sudo apt-get install lvm2

$ sudo pvcreate /dev/mapper/cryptlvm

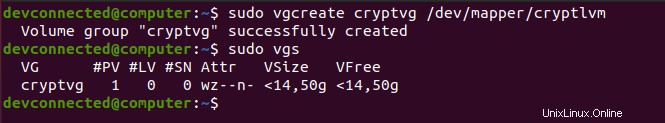

Maintenant que votre volume physique est prêt, vous pouvez l'utiliser pour créer un groupe de volumes nommé "cryptvg ".

$ sudo vgcreate cryptvg /dev/mapper/cryptlvm

Maintenant que votre groupe de volumes est prêt, vous pouvez créer vos deux volumes logiques.

Dans ce cas, la première partition est une partition de 13 Go et la partition d'échange occupera l'espace restant. Assurez-vous de modifier ces chiffres pour votre cas spécifique.

Afin d'héberger notre système de fichiers racine, nous allons créer un système de fichiers EXT4 sur le volume logique.

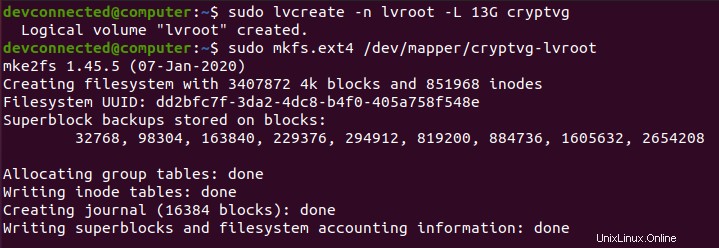

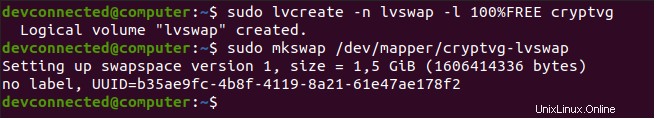

$ sudo lvcreate -n lvroot -L 13G cryptvg

$ sudo mkfs.ext4 /dev/mapper/cryptvg-lvroot

Création de la partition d'échange peut être réalisé en utilisant les mêmes étapes, en utilisant le "lvcreate" et le "mkswap".

$ sudo lvcreate -n lvswap -l 100%FREE cryptvg

$ sudo mkswap /dev/mapper/cryptvg-lvswap

Génial ! Maintenant que vos partitions sont créées, il est temps pour vous de transférer votre système de fichiers racine existant sur celui que vous venez de créer.

Transférer l'intégralité du système de fichiers sur un disque crypté

Avant de transférer l'intégralité de votre système de fichiers, il peut être judicieux de vérifier que vous disposez de suffisamment d'espace sur le lecteur de destination.

$ df -h Afin de transférer l'intégralité de votre système de fichiers vers votre partition nouvellement créée, vous allez utiliser le "rsync ” commande.

Montez votre volume logique nouvellement créé et commencez à copier vos fichiers et dossiers de manière récursive sur le lecteur de destination.

$ sudo mount /dev/mapper/cryptvg-lvroot /mnt

$ sudo rsync -aAXv / --exclude="mnt" /mnt --progressCe processus peut prendre un certain temps en fonction de la quantité de données que vous devez transférer.

Au bout d'un moment, l'intégralité de votre système de fichiers devrait être copiée sur votre lecteur crypté. Maintenant que le "/boot" est crypté, vous devrez réinstaller l'étape 1 du GRUB en conséquence.

Installer et configurer le chargeur de démarrage GRUB

Alors, pourquoi auriez-vous besoin de réinstaller et de reconfigurer votre GRUB en conséquence ?

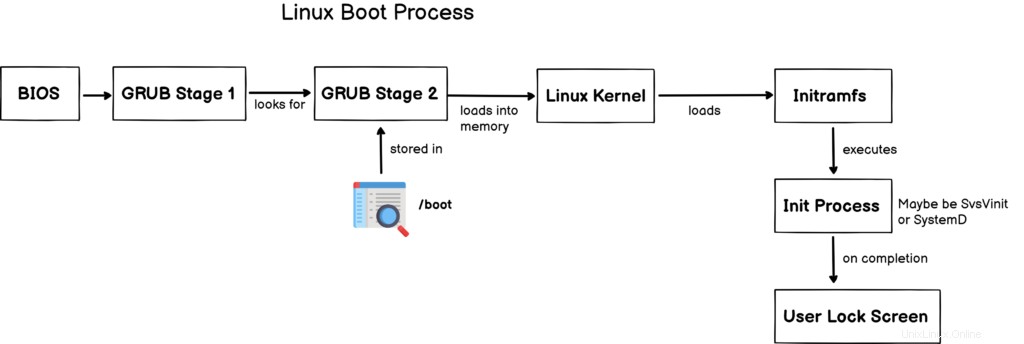

Pour répondre à cette question, vous devez avoir une idée de base de la façon dont votre système démarre lors de l'utilisation d'un processus de démarrage conventionnel BIOS/MBR.

Comme expliqué dans l'introduction, GRUB est divisé en deux (parfois trois) parties :GRUB stage 1 et GRUB stage 2 . L'étape 1 ne cherchera que l'emplacement de l'étape 2, souvent située dans le "/boot" dossier de votre système de fichiers.

L'étape 2 est responsable de nombreuses tâches :chargement des modules nécessaires, chargement du noyau en mémoire et démarrage du processus initramfs.

Comme vous l'avez compris, l'étape 2 est chiffrée ici, nous devons donc indiquer à l'étape 1 (située dans les 512 premiers octets de votre disque) qu'elle doit d'abord être déchiffrée.

Réinstallez GRUB Stage 1 &2

Afin de réinstaller la première étape du GRUB, vous devez d'abord activer le "cryptomount ” qui permet d'accéder aux appareils chiffrés dans l'environnement GRUB.

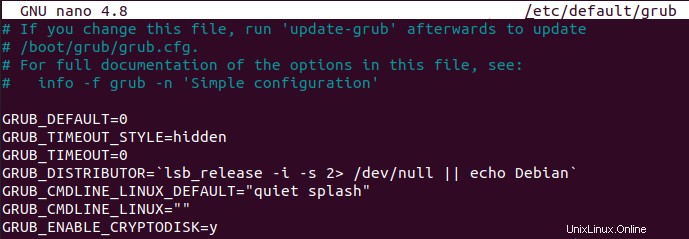

Pour y parvenir, vous devez modifier le "/etc/default/grub" fichier et ajoutez le "GRUB_ENABLE_CRYPTODISK=y" option.

Cependant, vous êtes actuellement assis sur le système que vous essayez de chiffrer. Par conséquent, vous devrez chrooter dans votre nouveau lecteur afin d'exécuter correctement les commandes.

Chrooter dans un lecteur chiffré

Pour chrooter dans votre lecteur chiffré, vous devrez exécuter les commandes suivantes.

$ sudo mount --bind /dev /mnt/dev

$ sudo mount --bind /run /mnt/run

$ sudo chroot /mnt/

$ sudo mount --types=proc proc /proc

$ sudo mount --types=sysfs sys /sys

Maintenant que vous avez exécuté ces commandes, vous devriez maintenant être dans le contexte de votre lecteur chiffré.

$ vi /etc/default/grub

GRUB_ENABLE_CRYPTODISK=yComme indiqué dans la documentation GRUB, cette option configurera le GRUB pour rechercher les périphériques chiffrés et ajouter des commandes supplémentaires afin de les déchiffrer.

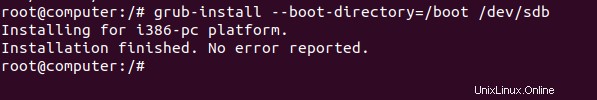

Maintenant que l'étape 1 est configurée, vous pouvez l'installer sur votre MBR en utilisant la commande grub-install .

$ grub-install --boot-directory=/boot /dev/sdbRemarque :attention, il faut préciser « /dev/sdb " et non "/dev/sdb1".

Comme vous l'avez probablement remarqué, lorsque vous ne fournissez aucune option pour l'installation de GRUB, vous avez par défaut un "i386-pc ” installation (conçue pour un micrologiciel basé sur le BIOS).

Réinstallez GRUB Stage 2

En suivant les étapes détaillées ci-dessus, l'étape 1 a été mise à jour mais nous devons également indiquer à l'étape 2 qu'il s'agit d'un disque chiffré.

Pour y parvenir, rendez-vous sur "/etc/default/grub" et ajoutez une autre ligne pour votre GRUB stage 2.

GRUB_CMDLINE_LINUX="cryptdevice=UUID=<encrypted_device_uuid> root=UUID=<root_fs_uuid>"Il s'agit d'une ligne importante car elle indique à la deuxième étape du GRUB où se trouve le lecteur chiffré et où se trouve la partition racine.

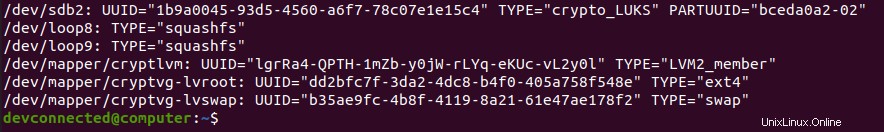

Pour identifier les UUID nécessaires, vous pouvez utiliser la commande "lsblk" avec l'option "-f".

$ lsblk -f

En utilisant ces UUID, nous ajouterions la ligne suivante au fichier de configuration GRUB.

GRUB_CMDLINE_LINUX="cryptdevice=UUID=1b9a0045-93d5-4560-a6f7-78c07e1e15c4 root=UUID=dd2bfc7f-3da2-4dc8-b4f0-405a758f548e"Pour mettre à jour votre installation GRUB actuelle, vous pouvez utiliser le "update-grub2 ” commande dans votre environnement chrooté.

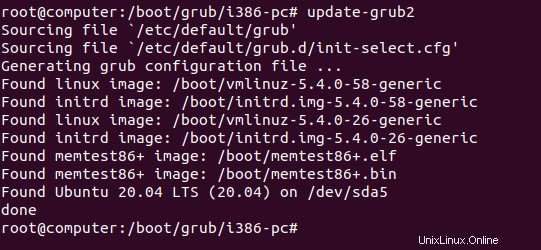

$ sudo update-grub2

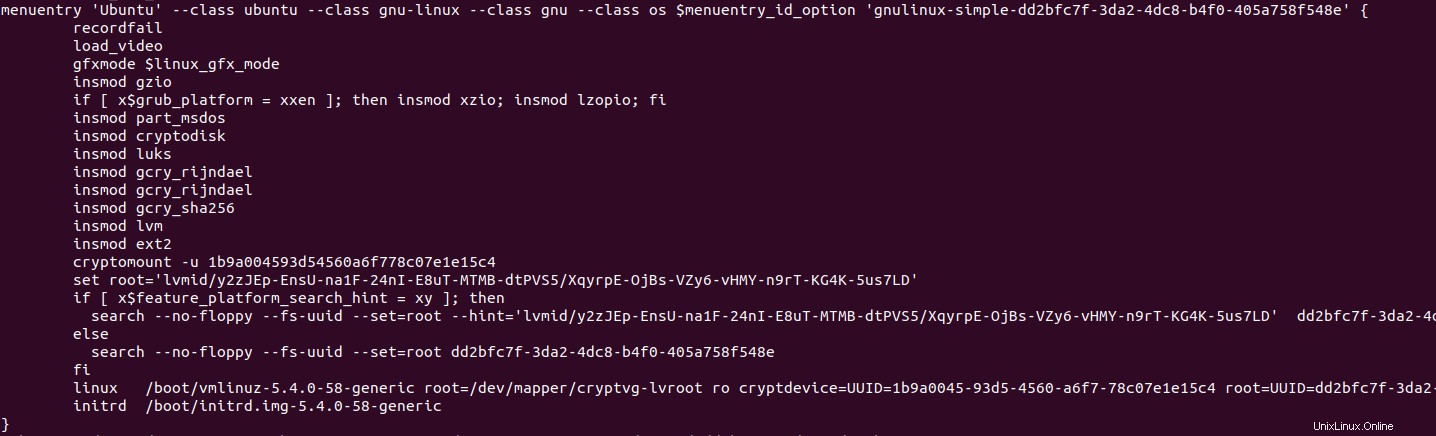

Maintenant que vous avez mis à jour votre installation GRUB, votre menu GRUB (c'est-à-dire l'étape 2) doit être modifié et vous devriez voir le contenu suivant lors de l'inspection de "/boot/grub/grub.cfg" fichier.

Comme vous pouvez le voir, le fichier de configuration GRUB a été modifié et votre système utilise maintenant "cryptomount" afin de localiser le lecteur crypté.

Pour que votre système démarre correctement, vous devez vérifier que :

- Vous chargez les bons modules tels que cryptdisk, luks, lvm et autres;

- Le "cryptomount ” l'instruction est correctement définie ;

- Le noyau est chargé à l'aide du "cryptdevice ” instruction que nous venons de définir dans la section précédente.

- Les UUID spécifiés sont corrects :le "cryptdevice " l'un pointe vers la partition cryptée LUKS2 et le " root " vers le système de fichiers racine ext4.

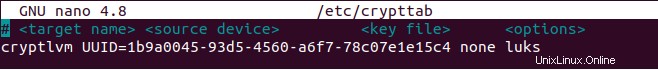

Modifier les fichiers crypttab et fstab

L'une des premières étapes d'initramfs sera de monter vos volumes en utilisant le "/etc/crypttab" et "/etc/fstab" fichiers sur le système de fichiers.

Par conséquent, et parce que vous créez de nouveaux volumes, vous devrez peut-être modifier ces fichiers afin d'y mettre le bon UUID.

Tout d'abord, rendez-vous sur le "/etc/crypttab" fichier (vous pouvez le créer s'il n'existe pas déjà) et ajoutez le contenu suivant

$ nano /etc/crypttab

# <target name> <source device> <key file> <options>

cryptlvm UUID=<luks_uuid> none luks

Si vous n'êtes pas sûr de l'UUID de votre appareil crypté, vous pouvez utiliser le "blkid ” pour obtenir les informations.

$ blkid | grep -i LUKS Maintenant que le crypttab fichier est modifié, il vous suffit de modifier le fstab en conséquence.

$ nano /etc/fstab

# <file system> <mount point> <type> <options> <dump> <pass>

UUID=<ext4 uuid> / ext4 errors=remount-ro 0 1Encore une fois, si vous n'êtes pas sûr de l'UUID de votre système de fichiers ext4, vous pouvez utiliser le "blkid ” commande à nouveau.

$ blkid | grep -i ext4Presque terminé !

Maintenant que vos fichiers GRUB et de configuration sont correctement configurés, nous n'avons plus qu'à configurer l'image initramfs.

Reconfigurer l'image initramfs

Parmi tous les scripts de démarrage, initramfs recherchera le système de fichiers racine que vous avez spécifié au chapitre précédent.

Cependant, afin de déchiffrer le système de fichiers racine, il devra invoquer les modules initramfs corrects, à savoir le "cryptsetup-initramfs " une. Dans votre environnement chrooté, vous pouvez exécuter la commande suivante :

$ apt-get install cryptsetup-initramfs Afin d'inclure les modules cryptsetup dans votre image initramfs, assurez-vous d'exécuter le "update-initramfs ” commande.

$ update-initramfs -u -k allC'est tout !

Vous avez réussi à assembler toutes les pièces nécessaires pour créer un disque entièrement crypté sur votre système. Vous pouvez maintenant redémarrer votre ordinateur et jeter un œil à votre nouveau processus de démarrage.

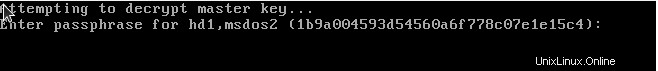

Démarrer sur un appareil chiffré

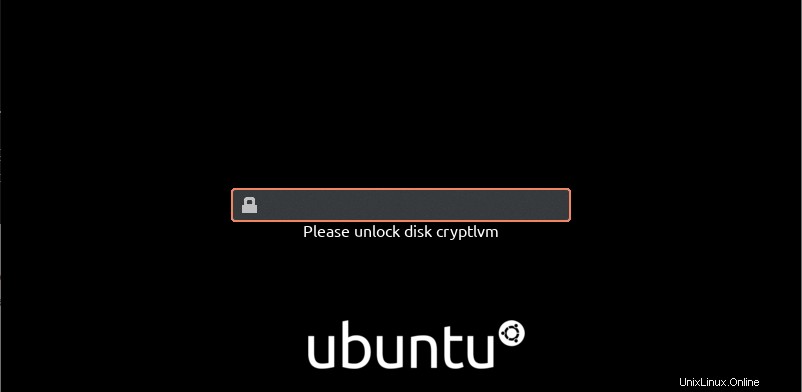

Lors du démarrage, le premier écran que vous verrez est la première étape du GRUB essayant de décrypter la deuxième étape du GRUB.

Si vous voyez cette invite de mot de passe, cela signifie que vous n'avez aucune erreur dans votre configuration de l'étape 1.

Remarque :sachez que cet écran peut ne pas suivre votre disposition de clavier habituelle . Par conséquent, si vous avez une invite de mot de passe incorrecte, vous devriez essayer de prétendre que vous avez un clavier américain ou AZERTY par exemple.

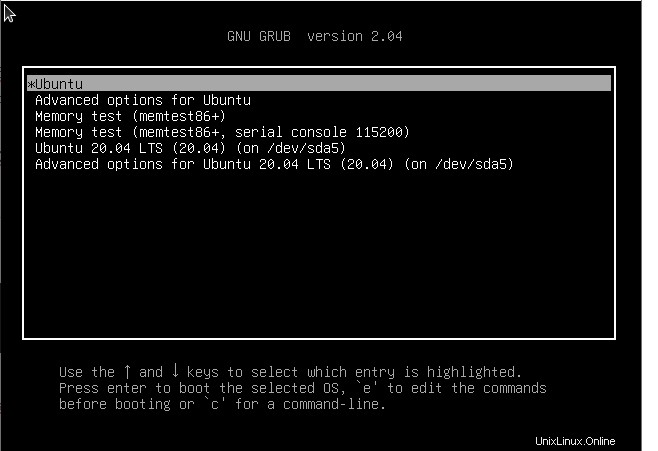

Lorsque vous fournissez le mot de passe correct, le menu GRUB vous sera présenté.

Si vous voyez cet écran, cela signifie que votre stage 1 a pu ouvrir le stage 2. Vous pouvez sélectionner l'option "Ubuntu" et démarrer sur votre système.

Sur l'écran suivant, vous êtes invité à fournir à nouveau la phrase secrète.

Ceci est tout à fait normal car votre partition de démarrage est cryptée. Par conséquent, vous avez besoin d'une phrase secrète pour déverrouiller l'étape 2 et d'une autre pour déverrouiller l'ensemble du système de fichiers racine.

Heureusement, il existe un moyen d'éviter cela : en intégrant un fichier clé dans l'image initramfs. Pour cela, les contributeurs d'ArchLinux ont écrit un excellent tutoriel sur le sujet

Dans ce cas, nous allons simplement fournir la phrase secrète et appuyer sur Entrée.

Au bout d'un moment, lorsque le processus d'initialisation est terminé, l'écran de verrouillage de votre interface utilisateur devrait s'afficher !

Félicitations, vous avez réussi à chiffrer un système entier sous Linux !

Cryptage du système de fichiers racine sur le disque existant

Dans certains cas, vous devrez peut-être chiffrer un disque existant sans pouvoir supprimer l'un des disques de votre ordinateur. Ce cas peut arriver si vous avez un disque sous garantie par exemple.

Dans ce cas, le processus est assez simple :

- Créer une clé USB amorçable (ou périphérique amovible) contenant un ISO de la distribution de votre choix ;

- Utilisez l'appareil pour démarrer et vous connecter à un LiveCD de votre distribution ;

- Depuis le LiveCD, identifiez le disque dur contenant votre distribution racine et faites-en une sauvegarde ;

- Montez la partition principale sur le dossier de votre choix et suivez les instructions du chapitre précédent ;

Alors pourquoi avez-vous besoin d'utiliser un LiveCD si vous voulez chiffrer un disque non amovible ?

Si vous deviez chiffrer votre disque principal principal, vous devrez le démonter. Cependant, comme il s'agit de la partition racine de votre système, vous ne pourrez pas la démonter , par conséquent vous devez utiliser un LiveCD.

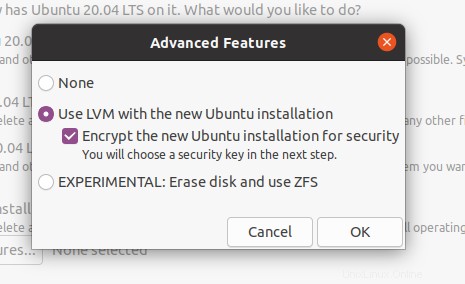

Chiffrement du système de fichiers racine à partir de l'assistant d'installation

Dans certains cas, certains distributeurs intègrent le processus de chiffrement directement dans l'assistant d'installation.

Si vous ne cherchez pas à transférer un système de fichiers existant d'un système à un autre, vous pourriez être tenté d'utiliser cette option.

En prenant Ubuntu 20.04 comme exemple, le processus d'installation suggère le chiffrement du disque dans l'assistant de configuration du disque.

Si vous sélectionnez cette option, vous aurez une configuration similaire à celle effectuée dans les sections précédentes. Cependant, la plupart des distributions choisissent de ne pas chiffrer le "/boot" dossier.

Si vous souhaitez chiffrer le dossier "/boot", nous vous recommandons de lire la première section de ce tutoriel.

Dépannage

Comme l'open source change constamment, il est possible que vous ne puissiez pas démarrer votre système, même si vous avez suivi attentivement les étapes de ce didacticiel.

Cependant, comme les sources d'erreurs sont probablement infinies et spécifiques à chaque utilisateur, il serait inutile d'énumérer chaque problème que vous pouvez rencontrer.

Cependant, la plupart du temps, il est assez important de savoir à quelle étape du processus de démarrage vous échouez.

Si vous voyez un écran avec une invite "grub rescue", cela signifie probablement que vous êtes bloqué sur l'étape 1, donc que le chargeur de démarrage n'a pas pu localiser le disque contenant la deuxième étape.

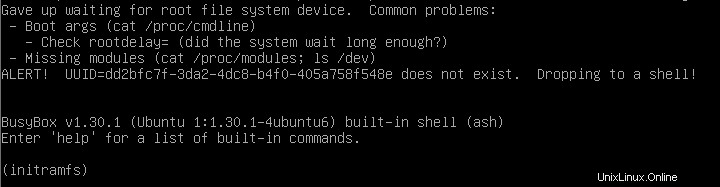

Si vous êtes dans une invite initramfs , cela signifie probablement qu'une erreur s'est produite pendant le processus d'initialisation :

- Êtes-vous sûr d'avoir spécifié les systèmes de fichiers à monter dans les fichiers crypttab et fstab ?

- Êtes-vous sûr que tous les modules étaient actuellement chargés dans votre image initramfs ? Il ne vous manque pas les modules cryptsetup ou lvm par exemple ?

Ci-dessous quelques ressources que nous avons trouvées intéressantes lors de la rédaction de ce tutoriel, elles pourront peut-être apporter des réponses à vos problématiques :

- Chiffrer un système entier :un tutoriel similaire pour ArchLinux ;

- Cryptage manuel du système sur Ubuntu :étapes utilisées pour chrooter dans un système de fichiers racine.

Conclusion

Dans ce didacticiel, vous avez appris comment vous pouvez chiffrer un système de fichiers racine entier, avec le dossier "/boot", en utilisant la spécification LUKS.

Vous avez également découvert le processus de démarrage de Linux et les différentes étapes que votre système traverse pour lancer votre système d'exploitation.

Réaliser un chiffrement complet du système est assez long, mais il est très intéressant pour les utilisateurs qui souhaitent approfondir le monde Linux et open source.

Si vous êtes intéressé par l'administration système Linux , assurez-vous de lire nos autres tutoriels et de naviguer vers notre section dédiée.