Chiffrer une clé USB est une excellente idée pour garantir la sécurité de vos données.

Si vous stockez des données professionnelles ou tout type d'informations personnelles sensibles sur une clé USB, il est important de la protéger des pirates et des fouineurs.

Ou si vous perdez accidentellement votre clé USB, vous pouvez être sûr que les données ne pourront être lues par personne.

Chiffrer les clés USB et les gérer sous Linux est en fait extrêmement simple.

Vous pouvez soit utiliser l'application gnome-disks pour formater le lecteur USB avec le cryptage activé. Après cela, les navigateurs de fichiers comme Dolphin et Nautilus pourront y accéder facilement.

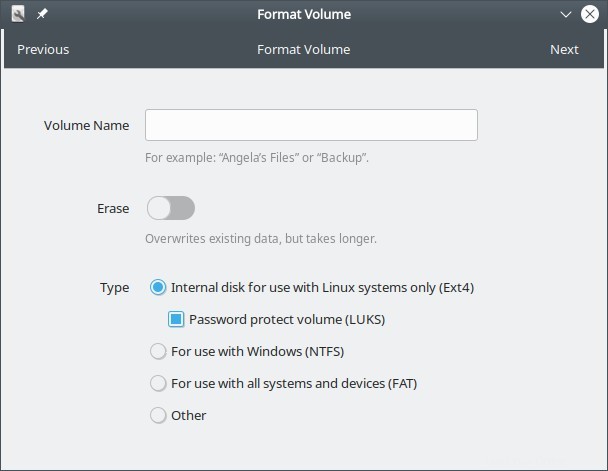

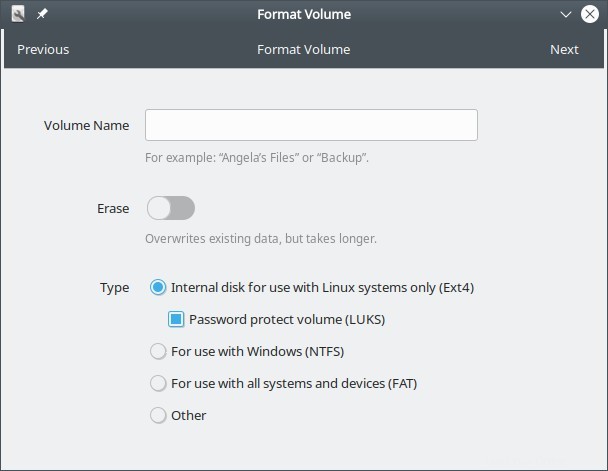

Formater les disques Gnome avec LUKS

Insérez la clé USB et lancez l'application gnome-disks, puis formatez en EXT4 avec le cryptage LUKS sélectionné.

Cependant, cette méthode de cryptage ne fonctionne qu'avec le système de fichiers EXT4.

Vous pouvez également utiliser des commandes telles que cryptsetup pour chiffrer le lecteur et l'utiliser de la même manière.

Dans cet article, nous verrons rapidement comment chiffrer une clé USB à l'aide de cryptsetup, qui implémente la norme LUKS.

1. Connectez la clé USB

Connectez la clé USB au système, mais ne la montez pas. Ne cliquez pas dessus dans un navigateur de fichiers, qui le monte réellement.

Si le lecteur est déjà monté, retirez-le et réinsérez-le ou utilisez la commande umount.

$ umount /dev/sde1

Maintenant, si vous exécutez la commande lsblk, le périphérique de lecteur USB s'affichera, mais aucun point de montage.

$ lsblk NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT loop0 7:0 0 281.6M 1 loop /snap/atom/273 loop1 7:1 0 282.4M 1 loop /snap/atom/275 loop2 7:2 0 138.8M 1 loop /snap/chromium/1514 loop3 7:3 0 99.2M 1 loop /snap/core/10859 loop4 7:4 0 138.8M 1 loop /snap/chromium/1523 loop5 7:5 0 98.4M 1 loop /snap/core/10823 loop6 7:6 0 219M 1 loop /snap/gnome-3-34-1804/66 loop7 7:7 0 55.5M 1 loop /snap/core18/1988 loop8 7:8 0 162.9M 1 loop /snap/gnome-3-28-1804/145 loop9 7:9 0 64.4M 1 loop /snap/gtk-common-themes/1513 loop10 7:10 0 64.8M 1 loop /snap/gtk-common-themes/1514 loop11 7:11 0 140K 1 loop /snap/gtk2-common-themes/13 loop12 7:12 0 944.1M 1 loop /snap/xonotic/64 loop13 7:13 0 61.6M 1 loop /snap/core20/904 loop14 7:14 0 916.7M 1 loop /snap/xonotic/53 loop15 7:15 0 111.3M 1 loop /snap/shutter/27 loop16 7:16 0 55.4M 1 loop /snap/core18/1944 sda 8:0 0 111.8G 0 disk └─sda1 8:1 0 95.4G 0 part / sdb 8:16 0 111.8G 0 disk └─sdb1 8:17 0 95.8G 0 part /media/enlightened/f41b21a7-e8be-48ac-b10d-cad641bf709b sdc 8:32 0 447.1G 0 disk └─sdc1 8:33 0 400G 0 part /media/enlightened/a935afc9-17fd-4de1-8012-137e82662ff01 sdd 8:48 0 465.8G 0 disk └─sdd1 8:49 0 420G 0 part /media/enlightened/757dcceb-3e17-4ca8-9ba1-b0cf68fb0134 sde 8:64 1 28.8G 0 disk └─sde1 8:65 1 28.8G 0 part $

Aucun emplacement de montage n'est indiqué pour le lecteur USB de 32 Go /dev/sde ci-dessus.

2. Configurer LUKS

Exécutez maintenant la commande cryptsetup pour configurer le chiffrement basé sur LUKS

$ sudo cryptsetup luksFormat /dev/sde1 WARNING: Device /dev/sde1 already contains a 'vfat' superblock signature. WARNING! ======== This will overwrite data on /dev/sde1 irrevocably. Are you sure? (Type 'yes' in capital letters): YES Enter passphrase for /dev/sde1: Verify passphrase: $

Dans la commande ci-dessus, nous spécifions la partition qui est /dev/sde1 .

3. Formatez le lecteur

Maintenant, nous devons d'abord ouvrir la partition chiffrée et la mapper sur un périphérique virtuel.

Utilisez l'option luksOpen avec la commande cryptsetup.

$ sudo cryptsetup luksOpen /dev/sde1 myusb Enter passphrase for /dev/sde1: $

Formatez maintenant la partition à l'aide de la commande mkfs.ext4

$ sudo mkfs.ext4 /dev/mapper/myusb -L myusb

mke2fs 1.45.6 (20-Mar-2020)

Creating filesystem with 7550352 4k blocks and 1888656 inodes

Filesystem UUID: 4dd22bb7-022b-4175-8526-7776427c1089

Superblock backups stored on blocks:

32768, 98304, 163840, 229376, 294912, 819200, 884736, 1605632, 2654208,

4096000

Allocating group tables: done

Writing inode tables: done

Creating journal (32768 blocks): done

Writing superblocks and filesystem accounting information: done

$ Fermez enfin le périphérique virtuel

$ sudo cryptsetup luksClose myusb

Retirez la clé USB. Maintenant, insérez-le et utilisez-le à partir de n'importe quel navigateur de fichiers comme Nautilus et Dolphin. Remplissez le mot de passe lorsqu'on vous le demande et il deviendrait accessible comme n'importe quel lecteur ordinaire.

Conclusion

Si vous voulez un moyen rapide et facile de chiffrer les clés USB, utilisez simplement le programme gnome-disks pour formater et chiffrer la clé USB. Cela ne prend que quelques clics.

Assurez-vous que vos données personnelles, professionnelles et autres données sensibles sont toujours en sécurité chaque fois que vous les transportez sur une clé USB, en particulier lorsque vous voyagez.

Le vol de données peut entraîner des problèmes inimaginables et le cryptage vous en sauvera gratuitement.

Si vous avez d'autres questions ou commentaires, faites-le moi savoir dans les commentaires ci-dessous.