Snort est un système open-source bien connu de détection et de prévention des intrusions sur le réseau (IDS). Snort est très utile pour surveiller le paquet envoyé et reçu via une interface réseau. Vous pouvez spécifier l'interface réseau pour surveiller le flux de trafic. Snort fonctionne sur la base d'une détection basée sur la signature. Snort utilise différents types d'ensembles de règles pour détecter les intrusions sur le réseau telles que la communauté. Règles d'enregistrement et d'abonnement. Snort correctement installé et configuré peut être très utile pour détecter différents types d'attaques et de menaces telles que les sondes SMB, les infections par des logiciels malveillants, les systèmes compromis, etc. Dans cet article, nous apprendrons comment installer et configurer Snort sur un système Ubuntu 20.04.

Règles de reniflement

Snort utilise des ensembles de règles pour détecter les intrusions sur le réseau qui sont les suivantes. Trois types d'ensembles de règles sont disponibles :

Règles de la communauté

Ce sont les règles créées par la communauté des utilisateurs de snort et disponibles gratuitement.

Règles enregistrées

Ce sont les règles fournies par Talos et ne sont disponibles que pour les utilisateurs enregistrés. L'inscription ne prend qu'un instant et est gratuite. Après l'inscription, vous recevrez un code qui est nécessaire pour soumettre lors de l'envoi de la demande de téléchargement

Règles d'abonnement

Ces règles sont également identiques aux règles enregistrées mais sont fournies aux utilisateurs enregistrés avant la publication. Ces ensembles de règles sont payants et le coût est basé sur l'utilisateur personnel ou l'utilisateur professionnel.

Installation de renifler

L'installation de snort dans le système Linux serait un processus long et manuel. De nos jours, l'installation est très simple et plus facile puisque la plupart des distributions Linux ont rendu le package Snort disponible dans les référentiels. Le package peut être installé à partir de la source ainsi que des référentiels de logiciels.

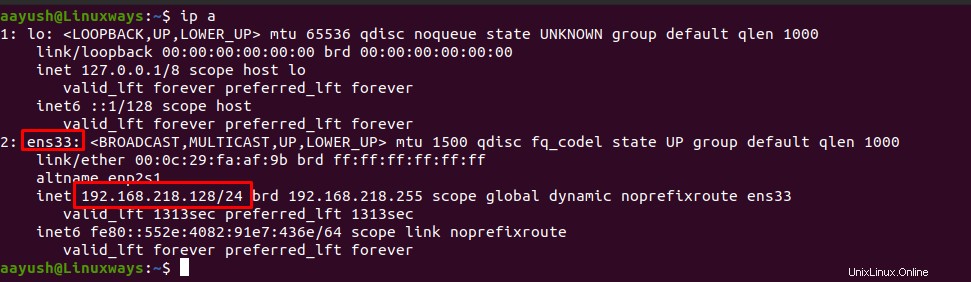

Lors de l'installation, il vous sera demandé de fournir quelques détails concernant l'interface réseau. Exécutez la commande suivante et notez les détails pour une utilisation future.

$ ip a

Pour installer l'outil Snort dans Ubuntu, utilisez la commande suivante.

$ sudo apt install snort

Dans l'exemple ci-dessus, ens33 est le nom de l'interface réseau et 192.168.218.128 est l'adresse IP. Le /24 montre que le réseau est de masque de sous-réseau 255.255.255.0 . Prenez note de ces éléments car nous devons fournir ces détails lors de l'installation.

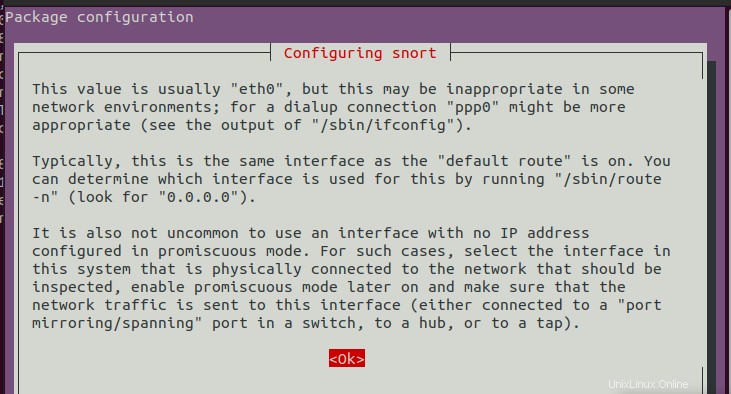

Maintenant, appuyez sur tab pour accéder à l'option ok et appuyez sur entrée.

Indiquez maintenant le nom de l'interface réseau, accédez à l'option ok à l'aide de la touche de tabulation et appuyez sur Entrée.

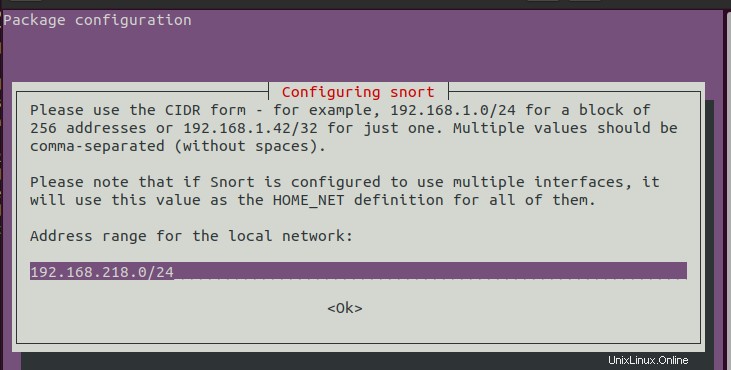

Fournissez l'adresse réseau avec le masque de sous-réseau. Accédez à l'option ok à l'aide de la touche de tabulation et appuyez sur Entrée.

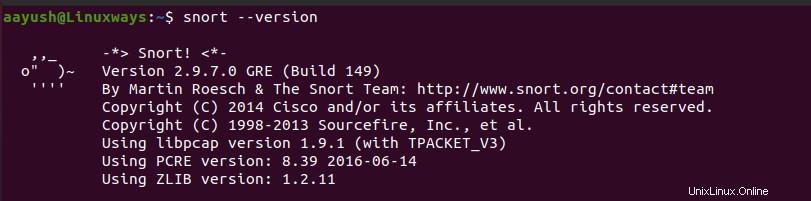

Une fois l'installation terminée, exécutez la commande sous la vérification.

$ snort --version

Configuration de renifler

Avant d'utiliser le Snort, il y a des choses à faire dans le fichier de configuration. Snort stocke les fichiers de configuration sous le répertoire /etc/snort/ comme nom de fichier snort.conf .

Modifiez le fichier de configuration avec n'importe quel éditeur de texte et apportez les modifications suivantes.

$ sudo vi /etc/snort/snort.conf

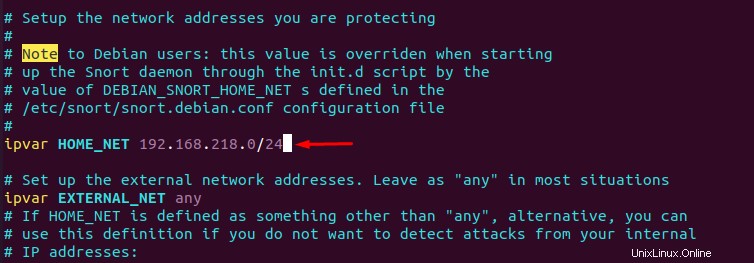

Trouvez la ligne ipvar HOME_NET any dans le fichier de configuration et remplacez-les par votre adresse réseau.

Dans l'exemple ci-dessus, une adresse réseau 192.168.218.0 avec masque de sous-réseau préfixe 24 est utilisé. Remplacez-la par votre adresse réseau et indiquez le préfixe.

Enregistrez le fichier et quittez

Télécharger et mettre à jour les règles Snort

Snort utilise des ensembles de règles pour la détection d'intrusion. Il existe trois types d'ensembles de règles que nous avons précédemment décrits au début de l'article. Dans cet article, nous allons télécharger et mettre à jour les règles de la communauté.

Pour installer et mettre à jour les règles, créez un répertoire pour les règles.

$ mkdir /usr/local/etc/rules

Téléchargez les règles de la communauté à l'aide de la commande suivante.

$ wget https://www.snort.org/downloads/community/snort3-community-rules.tar.gz

Sinon, vous pouvez parcourir le lien ci-dessous et télécharger les règles.

https://www.snort.org/downloads/#snort-3.0

Extrayez les fichiers téléchargés dans le répertoire précédemment créé.

$ tar xzf snort3-community-rules.tar.gz -C /usr/local/etc/rules/

Activer le mode promiscuité

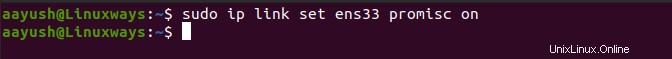

Nous devons faire en sorte que l'interface réseau de l'ordinateur Snot écoute tout le trafic. Pour ce faire, activez le mode promiscuité . Exécutez la commande suivante avec le nom de l'interface.

$ sudo ip link set ens33 promisc on

Où ens33 est le nom de l'interface

En courant sniffer

Maintenant, nous sommes prêts à démarrer le Snort. Suivez la syntaxe ci-dessous et remplacez les paramètres en conséquence.

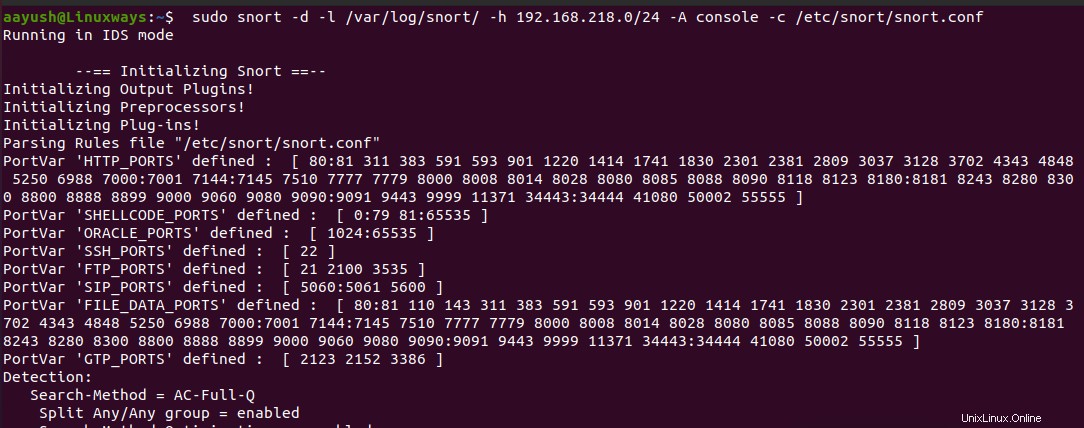

$ sudo snort -d -l /var/log/snort/ -h 192.168.218.0/24 -A console -c /etc/snort/snort.conf

Où,

-d est utilisé pour filtrer les paquets de la couche application

-l est utilisé pour configurer le répertoire de journalisation

-h est utilisé pour spécifier le réseau domestique

-A est utilisé pour envoyer l'alerte aux fenêtres de la console

-c est utilisé pour spécifier la configuration de snort

Une fois le Snort démarré, vous obtiendrez la sortie suivante dans le terminal.

Vous pouvez consulter les fichiers journaux pour obtenir des informations sur la détection d'intrusion.

Snort fonctionne sur la base d'ensembles de règles. Donc, gardez toujours les règles à jour. Vous pouvez configurer une tâche cron pour télécharger les règles et les mettre à jour périodiquement.

Conclusion

Dans ce didacticiel, nous avons appris à utiliser snort comme système de prévention des intrusions réseau sous Linux. J'ai également expliqué comment installer et utiliser snort sur un système Ubuntu et l'utiliser pour surveiller le trafic en temps réel et détecter les menaces.