Ce tutoriel montre comment vous pouvez utiliser un certificat SSL Class1 gratuit de StartSSL pour sécuriser votre installation ISPConfig 3 et vous débarrasser des avertissements de certificat auto-signé. Le guide couvre l'utilisation du certificat SSL pour l'interface Web ISPConfig (Apache2 et nginx), Postfix (pour les connexions TLS), Courier et Dovecot (pour POP3 et IMAP) et PureFTPd (pour les connexions TLS/FTPES). Si vous avez installé monit et utilisez HTTPS pour son interface Web, je vous montrerai également comment utiliser le certificat StartSSL. Ce guide suppose que vous utilisez Debian ou Ubuntu; le principe est le même pour les autres distributions prises en charge par ISPConfig 3, mais les chemins peuvent différer.

MISE À JOUR 20/12/2017

L'autorité de certification StartSSL n'est plus approuvée par les navigateurs et cessera d'émettre des certificats SSL le 1er janvier 2018. Il existe une bonne alternative disponible aujourd'hui, utilisez Let's Encrypt au lieu de StartSSL pour obtenir un certificat SSL gratuit. Vous trouverez ici des instructions sur l'utilisation d'un certificat SSL Let's encrypt pour ISPConfig, Postfix, Dovecot, Courier, Monit et PureFTPD :

https://www.howtoforge.com/community/threads/securing-ispconfig-3-control-panel-port-8080-with-lets-encrypt-free-ssl.75554/

1 Remarque préliminaire

Je suppose que vous avez utilisé l'un des guides de http://www.ispconfig.org/ispconfig-3/documentation/ pour configurer votre système. Comme je l'ai déjà mentionné, je me concentrerai sur Debian/Ubuntu dans ce guide, mais cela devrait également fonctionner pour d'autres distributions prises en charge par ISPconfig 3 (vous devrez peut-être ajuster certains chemins).

J'utiliserai le nom d'hôte server1.example.com ici ; StartSSL vous permet de créer le certificat Class1 pour le domaine principal et un sous-domaine, je vais donc créer le certificat pour example.com et server1.example.com. Cela signifie que vous devez dire à vos utilisateurs d'utiliser le domaine principal example.com ou le sous-domaine server1.example.com pour tous les services (interface web ISPConfig, Postfix, Courier/Dovecot, PureFTPD, etc.) car sinon ils recevront des avertissements de certificat .

Si vous préférez utiliser des noms d'hôte différents pour vos services (par exemple, mail.example.com pour Postfix, ispconfig.example.com pour ISPConfig, etc.), je vous suggère d'obtenir un certificat Class2 de StartSSL. Ce n'est pas gratuit, mais vous permet de le créer pour plusieurs sous-domaines (vous pouvez même utiliser *.example.com pour le créer pour tous les sous-domaines) et même plusieurs domaines. Les instructions sont les mêmes, sauf que lorsque j'utilise le certificat intermédiaire sub.class1.server.ca.pem de StartSSL, vous devez utiliser sub.class2.server.ca.pem à la place. Je soulignerai cette différence tout au long du didacticiel.

J'exécute toutes les étapes de ce didacticiel avec les privilèges root, alors assurez-vous d'être connecté en tant que root. Si vous utilisez Ubuntu, lancez...

sudo su

... pour obtenir les privilèges root.

2 Créer une demande de signature de certificat (CSR)

Nous avons besoin d'une demande de signature de certificat (CSR) pour obtenir un certificat SSL de StartSSL. Étant donné que le programme d'installation d'ISPConfig (pour les versions >=3.0.4) le crée de toute façon, j'utiliserai ce CSR comme base pour chiffrer tous les services (ISPConfig, Postfix, etc.).

Depuis la version 3.0.4 d'ISPConfig, le programme d'installation d'ISPConfig offre la possibilité d'utiliser le cryptage SSL pour l'interface Web d'ISPConfig, il crée un certificat auto-signé (4096bits) incluant un CSR si vous répondez à la question suivante par ENTER ou y :

Voulez-vous une connexion sécurisée (SSL) à l'interface Web ISPConfig (y,n) [y] :<-- ENTER

Pour que le programme d'installation d'ISPConfig crée le CSR avec les données correctes, vous devez entrer les détails corrects lorsque vous voyez ces questions :

Génération de clé privée RSA, module long 4096 bits

......................................... .......................++

............................ ................................................++

e est 65537 (0x10001)

Vous êtes sur le point d'être invité à entrer des informations qui seront incorporées

dans votre demande de certificat.

Ce que vous êtes sur le point d'entrer est ce qu'on appelle un nom distinctif ou un DN.

Il y a pas mal de champs mais vous pouvez laisser des champs vides

Pour certains champs il y aura une valeur par défaut,

Si vous entrez '.', le champ sera laissé vide.

-----

Nom du pays (code à 2 lettres) [AU] :<-- DE

Nom de l'État ou de la province (nom complet) [Some-State] :<-- Niedersachsen

Nom de la localité (par exemple, ville) [] :<-- Lueneburg

Nom de l'organisation (par exemple, société) [Internet Widgits Pty Ltd] :<-- My Company Ltd.

Nom de l'unité organisationnelle (par exemple, section) [] :<-- IT

Nom commun (par exemple, VOTRE nom) [] :<-- example.com

Adresse e-mail [] :<-- [e-mail protégé cté]

Veuillez saisir les attributs "supplémentaires" suivants

à envoyer avec votre demande de certificat

Un mot de passe de défi [] :<-- ENTER

Un nom de société facultatif [] :<-- ENTER

écrire la clé RSA

Si vous avez initialement créé le certificat avec les mauvaises données, vous pouvez soit mettre à jour ISPConfig en exécutant...

ispconfig_update.sh

..., ou, si la dernière version est déjà installée, exécutez les commandes suivantes :

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xvfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install/install

php -q update.php

Cela vous permettra de créer un nouveau certificat pour votre interface web ISPConfig 3 en répondant oui à la question suivante :

Créer un nouveau certificat SSL ISPConfig (oui, non) [non] :<-- oui

Si vous utilisez une version d'ISPConfig antérieure à 3.0.4, vous devez maintenant mettre à niveau vers la dernière version stable en exécutant...

ispconfig_update.sh

Cela vous permettra également de créer une connexion SSL pour votre interface web ISPConfig 3 en répondant oui à la question suivante :

Créer un nouveau certificat SSL ISPConfig (oui, non) [non] :<-- oui

Comme indiqué ci-dessus, assurez-vous de saisir les informations correctes.

Ensuite, vous devriez avoir une clé SSL, un CSR et un certificat auto-signé dans le répertoire /usr/local/ispconfig/interface/ssl/ :

ls -l /usr/local/ispconfig/interface/ssl/

[email protected]:~# ls -l /usr/local/ispconfig/interface/ssl/

total 16

-rwxr-x--- 1 ispconfig ispconfig 2423 Jan 16 13:29 ispserver.crt

-rwxr-x--- 1 ispconfig ispconfig 1777 Jan 16 13:29 ispserver.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 Jan 16 13:29 ispserver.key

-rwxr-x--- 1 ispconfig ispconfig 3311 Jan 16 13:28 ispserver.key.secure

[email protected]:~#

Tout ce dont nous avons besoin dans ce tutoriel est la clé privée (ispserver.key) et le CSR (ispserver.csr) ; nous remplacerons ispserver.crt par le certificat Class1 de StartSSL. Vous pouvez ignorer ispserver.key.secure.

Il est également possible de créer ispserver.key et ispserver.csr sur la ligne de commande comme suit :

cd /usr/local/ispconfig/interface/ssl/

openssl req -new -newkey rsa:4096 -days 365 -nodes -keyout ispserver.key -out ispserver.csr

(Cela ne vous donnera aucun ispserver.crt, ce qui n'a pas d'importance car nous obtiendrons notre certificat signé de StartSSL.)

Votre ispserver.csr devrait être similaire à celui-ci (j'en ai supprimé de grandes parties car c'est un vrai CSR que j'utilise):

cat /usr/local/ispconfig/interface/ssl/ispserver.csr

-----BEGIN CERTIFICATE REQUEST----- MIIC7TCCAdUCAQAwgacxCzAJBgxxxxxxAkRFMRYwFAYDVQQIDA1OaWVkZXJzYWNo xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx 9Z5RhXTfOz8F2wsNH5yP9eqkVlkYKpIwyUHoZtUSp+xz -----END CERTIFICATE REQUEST----- |

3 Obtenir votre certificat Class1 gratuit auprès de StartSSL

Allez maintenant sur http://www.startssl.com/ et créez un compte. Après avoir validé votre domaine (dans l'onglet Assistant de validation), vous pouvez demander votre certificat dans l'onglet Assistant de certificats - sélectionnez Certificat SSL/TLS du serveur Web dans le champ déroulant Cible du certificat :

Puisque nous avons déjà une clé privée et un CSR, nous pouvons ignorer l'étape suivante - cliquez sur Ignorer>> :

Sur la page suivante, vous remplissez votre CSR, c'est-à-dire le contenu du fichier /usr/local/ispconfig/interface/ssl/ispserver.csr (commençant par -----BEGIN CERTIFICATE REQUEST----- et se terminant par avec -----FIN DEMANDE DE CERTIFICAT-----):

Suivez ensuite le reste de l'assistant - il vous demandera un domaine et un sous-domaine pour lesquels le certificat sera créé. Si vous utilisez server1.example.com pour tous vos services, remplissez example.com comme domaine et server1 comme sous-domaine.

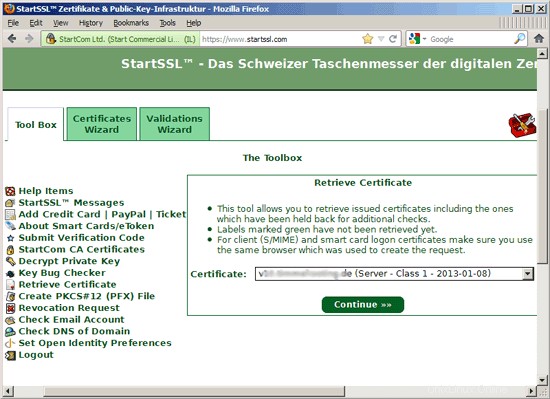

Après quelques minutes, vous recevrez un e-mail indiquant que votre nouveau certificat est prêt. Accédez à Boîte à outils > Récupérer le certificat et sélectionnez votre certificat :

Copiez le certificat depuis l'interface web de StartSSL...

... et faites une sauvegarde de votre fichier ispserver.crt d'origine et collez le certificat StartSSL Class1 dans le fichier (vide) ispserver.crt :

mv /usr/local/ispconfig/interface/ssl/ispserver.crt /usr/local/ispconfig/interface/ssl/ispserver.crt_bak

vi /usr/local/ispconfig/interface/ssl/ispserver.crt

-----BEGIN CERTIFICATE----- MIIHMTCCBhmgAwIBAgIDxxxxxx0GCSqGSIb3DQEBBQUAMIGMMQswCQYDVQQGEwJJ xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx c2x1wonVRVmKovt2OuM1ZqZw0Ynk -----END CERTIFICATE----- |

Téléchargez ensuite l'autorité de certification racine de StartSSL et l'autorité de certification du serveur intermédiaire Class1 :

cd /usr/local/ispconfig/interface/ssl

wget https://www.startssl.com/certs/ca.pem

wget https://www.startssl.com/certs/sub.class1.server.ca.pem

(Si vous utilisez un certificat Class2, veuillez télécharger sub.class2.server.ca.pem au lieu de sub.class1.server.ca.pem).

Renommez les deux fichiers :

mv ca.pem startssl.ca.crt

mv sub.class1.server.ca.pem startssl.sub.class1.server.ca.crt

(Ajustez la deuxième commande si vous utilisez un certificat Class2.)

Certains services nécessitent un fichier .pem que nous créons comme suit (encore une fois, assurez-vous d'ajuster les commandes si vous utilisez un certificat Class2) :

cat startssl.sub.class1.server.ca.crt startssl.ca.crt > startssl.chain.class1.server.crt

cat ispserver.{key,crt} startssl.chain.class1.server.crt > ispserver.pem

chmod 600 ispserver.pem

4 Interface ISPConfig (Apache2)

Si vous utilisez ISPConfig 3 avec Apache, ouvrez /etc/apache2/sites-available/ispconfig.vhost...

vi /etc/apache2/sites-available/ispconfig.vhost

... et ajoutez la ligne SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt à la section # Configuration SSL (veuillez noter que vous devez rajouter cette ligne à chaque fois vous mettez à jour ISPConfig !):

[...] # SSL Configuration SSLEngine On SSLCertificateFile /usr/local/ispconfig/interface/ssl/ispserver.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/ispserver.key ## must be re-added after an ISPConfig update!!! SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt [...] |

(Ajustez ceci si vous utilisez un certificat Class2.)

Redémarrez ensuite Apache :

/etc/init.d/apache2 restart

5 Interface ISPConfig (nginx)

Sur nginx, tout ce que vous avez à faire est d'ajouter le certificat intermédiaire au fichier ispserver.crt (veuillez l'ajuster si vous utilisez un certificat Class2)...

cat /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt >> /usr/local/ispconfig/interface/ssl/ispserver.crt

... et rechargez nginx :

/etc/init.d/nginx reload

6 suffixe

Pour Postfix, nous faisons des sauvegardes de /etc/postfix/smtpd.cert et /etc/postfix/smtpd.key et créons des liens symboliques vers /usr/local/ispconfig/interface/ssl/ispserver.crt et /usr/local/ispconfig/ interface/ssl/serveurfai.key :

cd /etc/postfix

mv smtpd.cert smtpd.cert_bak

mv smtpd.key smtpd.key_bak

ln -s /usr/local/ispconfig/interface/ssl/ispserver.crt smtpd.cert

ln -s /usr/local/ispconfig/interface/ssl/ispserver.key smtpd.key

Ensuite, nous ajoutons la directive smtpd_tls_CAfile à /etc/postfix/main.cf...

postconf -e 'smtpd_tls_CAfile = /usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt'

(Veuillez l'ajuster si vous utilisez un certificat de classe 2.)

... et redémarrez Postfix :

/etc/init.d/postfix restart

7 Pigeonnier

Ouvrez /etc/dovecot/dovecot.conf...

vi /etc/dovecot/dovecot.conf

Pour Pigeonnier 1.x :

... et ajoutez la ligne ssl_ca_file =/usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt (veuillez noter que vous devez rajouter cette ligne chaque fois que vous mettez à jour ISPConfig !) :

[...] ssl_cert_file = /etc/postfix/smtpd.cert ssl_key_file = /etc/postfix/smtpd.key ## must be re-added after an ISPConfig update!!! ssl_ca_file = /usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt [...] |

(Ajustez ceci si vous utilisez un certificat Class2.)

Pour Pigeonnier 2.x :

... et ajoutez la ligne ssl_ca_file =/usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt (veuillez noter que vous devez rajouter cette ligne chaque fois que vous mettez à jour ISPConfig !) :

[...] ssl_cert = </etc/postfix/smtpd.cert ssl_key = </etc/postfix/smtpd.key ## must be re-added after an ISPConfig update!!! ssl_ca = </usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt [...] |

(Ajustez ceci si vous utilisez un certificat Class2.)

Redémarrez ensuite Dovecot :

/etc/init.d/dovecot restart

8 Courrier

Créez des sauvegardes de /etc/courier/imapd.pem et /etc/courier/pop3d.pem...

mv /etc/courier/imapd.pem /etc/courier/imapd.pem.bak

mv /etc/courier/pop3d.pem /etc/courier/pop3d.pem.bak

... puis créez un lien symbolique vers /usr/local/ispconfig/interface/ssl/ispserver.pem :

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem /etc/courier/imapd.pem

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem /etc/courier/pop3d.pem

Redémarrez Courier ensuite :

/etc/init.d/courier-imap-ssl stop

/etc/init.d/courier-imap-ssl start

/etc/init.d/courier-pop-ssl stop

/etc/init.d/courier-pop-ssl start

9 PureFTPd

Créez une sauvegarde de /etc/ssl/private/pure-ftpd.pem...

cd /etc/ssl/private/

mv pure-ftpd.pem pure-ftpd.pem_bak

... et créez un lien symbolique vers /usr/local/ispconfig/interface/ssl/ispserver.pem :

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem pure-ftpd.pem

Redémarrez ensuite PureFTPd :

/etc/init.d/pure-ftpd-mysql restart

10 Monit

Monit ne fait pas partie des configurations "Perfect Server" pour ISPConfig 3, mais si vous l'avez installé et utilisez son interface Web sur https, voici comment vous pouvez utiliser le certificat StartSSL afin que les avertissements de certificat disparaissent.

Ouvrez /etc/monit/monitrc...

vi /etc/monit/monitrc

... et spécifiez /usr/local/ispconfig/interface/ssl/ispserver.pem dans la ligne PEMFILE, par ex. comme suit :

[...]

set httpd port 2812 and

SSL ENABLE

PEMFILE /usr/local/ispconfig/interface/ssl/ispserver.pem

allow admin:secret

[...] |

Redémarrez monit après :

/etc/init.d/monit restart

11 liens

- StartSSL :http://www.startssl.com/

- ISPConfig :http://www.ispconfig.org/

À propos de l'auteur

Falko Timme est le propriétaire de  Timme Hosting (hébergement web nginx ultra-rapide). Il est le mainteneur principal de HowtoForge (depuis 2005) et l'un des principaux développeurs d'ISPConfig (depuis 2000). Il a également contribué au livre O'Reilly "Linux System Administration".

Timme Hosting (hébergement web nginx ultra-rapide). Il est le mainteneur principal de HowtoForge (depuis 2005) et l'un des principaux développeurs d'ISPConfig (depuis 2000). Il a également contribué au livre O'Reilly "Linux System Administration".