Présentation

Telnet et SSH sont des protocoles réseau utilisés pour accéder et gérer des systèmes distants. Mais qu'est-ce qui les rend différents, et quand est-il préférable d'utiliser l'un plutôt que l'autre ?

Ce didacticiel explique ce que sont Telnet et SSH, quand ils sont utilisés et comment ils fonctionnent.

Telnet et SSH :définitions

Telnet (Tél ecommunications et Net fonctionne) et SSH (S sécuriser SH ell) sont des applications client-serveur à usage général qui permettent aux utilisateurs d'interagir avec des systèmes distants.

Telnet

Telnet est pratiquement aussi vieux qu'Internet lui-même. Il a été lancé aux côtés du Net en 1969 et est utilisé par les puristes à ce jour.

Telnet est un protocole d'application qui aide les utilisateurs à communiquer avec un système distant. Il utilise une interface textuelle pour créer un terminal virtuel, permettant aux administrateurs d'accéder aux applications sur d'autres appareils.

SSH

SSH remplit la même fonction principale que Telnet, mais le fait de manière plus sécurisée chemin. Ce protocole fournit un accès sécurisé même sur des réseaux non sécurisés, éliminant de nombreuses vulnérabilités de Telnet.

Avec SSH, les administrateurs peuvent se connecter à des appareils distants, exécuter des commandes, déplacer des fichiers entre appareils, etc.

Telnet et SSH :aperçu de la comparaison

Bien que Telnet et SSH présentent certaines similitudes, il existe de nombreuses différences entre les deux. Le plus important est que SSH est beaucoup plus sécurisé que Telnet, ce qui l'a amené à remplacer presque complètement Telnet dans l'utilisation quotidienne.

Telnet et SSH utilisent des ports par défaut différents. Alors que Telnet ne peut transférer des données qu'en texte brut, SSH peut chiffrer le trafic dans les deux sens.

| Fonctionnalité | Telnet | SSH |

| Fonctionnement | Utilise le port TCP 23 et fonctionne mieux avec les réseaux locaux. | Utilise le port TCP 22 par défaut. Facile à changer le numéro de port. |

| Sécurité | Moins sécurisé que SSH, avec de nombreuses vulnérabilités. Difficile de chiffrer les données. | Haute sécurité. |

| Authentification | Pas de mécanisme d'authentification. | Utilise le chiffrement à clé publique. |

| Formats de données | Les données sont transférées sous forme de texte brut. | Les données sont transférées dans un format crypté via un canal sécurisé. |

| Systèmes d'exploitation | Linux et Windows. | Tous les systèmes d'exploitation populaires. |

| Utilisation de la bande passante | Faible. | Élevé. |

Fonctionnement

Telnet

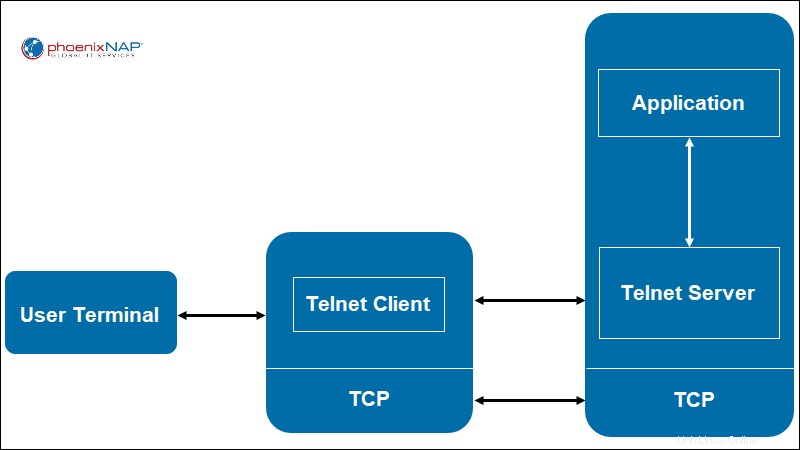

Telnet nécessite une application serveur sur le système distant que vous souhaitez gérer et l'application client installée sur la machine locale.

Telnet utilise le protocole TCP et le port 23 pour établir une connexion avec un système distant. Ce système agit alors comme un serveur Telnet et peut recevoir des commandes. Les commandes sont envoyées à l'aide du NVT (Network Virtual Terminal ), reçu et interprété par le serveur, et envoyé à l'application appropriée.

SSH

SSH commence par établir une connexion sécurisée au serveur via le port 22 (bien que vous puissiez modifier le numéro de port). Avec l'authentification par clé, une fois que le client a vérifié le serveur, une clé de session est générée et envoyée au client et au serveur. Cette clé crypte le trafic pour la session en cours.

Enfin, le serveur vérifie le client à l'aide d'une paire de clés SSH générée. Une fois le client authentifié, une connexion cryptée est établie et les deux systèmes échangent des données en toute sécurité.

Sécurité

Telnet

Telnet n'utilise aucun mécanisme ou protocole de sécurité lors de l'envoi de données. Cela le rend très vulnérable à moins qu'il ne soit utilisé sur des réseaux privés et de confiance.

SSH

Lorsque les sessions SSD utilisent des paires de clés pour l'authentification, il est extrêmement difficile de déchiffrer et de lire les données échangées. Cela fait de SSH un moyen hautement sécurisé de transférer des données sur des réseaux non sécurisés.

Authentification

Telnet

Telnet n'utilise aucun mécanisme d'authentification lors de l'établissement d'une connexion.

SSH

L'authentification SSH la plus courante et la plus sécurisée est l'authentification par clé publique. Lorsqu'une paire de clés SSH est générée, le client détient la clé privée, tandis que la clé publique est envoyée à un serveur. Si un client tente d'accéder à un serveur à l'aide de SSH, le serveur authentifie le client en comparant la clé publique à la clé privée. Si les clés correspondent, les deux systèmes peuvent établir une connexion sécurisée.

Formats de données

Telnet

Telnet transfère les données sous forme de texte brut en utilisant le format NVT.

SSH

SSH utilise un format crypté pour transférer des données via une connexion sécurisée.

Quand utiliser Telnet ?

Étant donné que SSH est beaucoup plus sécurisé que Telnet, il existe deux cas où il est recommandé d'utiliser Telnet sur SSH :

- Lorsque vous travaillez sur des réseaux de confiance (tels que des réseaux locaux) qui ne le sont pas connecté à Internet.

- Lorsque vous travaillez avec des appareils qui ne prennent pas en charge SSH.

Le manque de sécurité de Telnet cesse d'être un problème dans ces cas, tandis qu'une utilisation plus faible de la bande passante devient un avantage.

Quand utiliser SSH ?

En raison de sa nature hautement sécurisée, vous devez utiliser SSH chaque fois que vous souhaitez vous connecter à un système distant via Internet.

SSH offre également plus de fonctionnalités que Telnet, telles que le transfert de fichiers sécurisé et la redirection de port.