Cet article concerne la haute disponibilité de pfSense

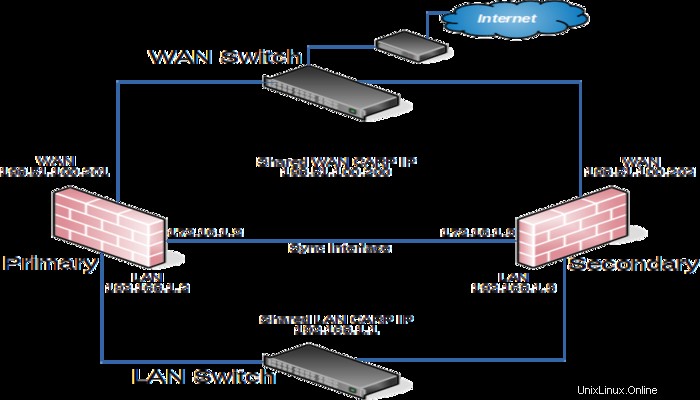

Cette recette décrit une configuration HA simple à trois interfaces. Les trois interfaces sont LAN, WAN et Sync. Ceci est fonctionnellement équivalent à un déploiement LAN et WAN à deux interfaces, l'interface Sync étant utilisée pour synchroniser la configuration et les états du pare-feu entre les pare-feu principal et secondaire.

Déterminer les attributions d'adresses IP

La première tâche consiste à planifier les affectations d'adresses IP. Une bonne stratégie consiste à utiliser l'adresse IP utilisable la plus basse du sous-réseau en tant que VIP CARP, l'adresse IP suivante en tant qu'adresse IP d'interface de pare-feu principale et l'adresse IP suivante en tant qu'adresse IP d'interface de pare-feu secondaire. Cette conception est facultative, n'importe quel schéma peut être utilisé, mais nous recommandons fortement un schéma cohérent et logique pour simplifier la conception et l'administration.

Adressage WAN - Haute disponibilité Pfsense

Les adresses WAN seront sélectionnées parmi celles attribuées par le FAI. Pour l'exemple du tableau Attributions d'adresses IP WAN, le WAN de la paire HA est 198.51.100.0/24, et les adresses 198.51.100.200 à 198.51.100.202 seront utilisées comme adresses IP WAN.

| Adresse IP | Utilisation |

|---|---|

| 198.51.100.200/24 | Adresse IP partagée CARP |

| 198.51.100.201/24 | Adresse IP WAN du nœud principal |

| 198.51.100.202/24 | Adresse IP WAN du nœud secondaire |

Adressage LAN

Le sous-réseau LAN est 192.168.1.0/24. Pour cet exemple, les adresses IP LAN seront attribuées comme indiqué dans le tableau.

| Adresse IP | Utilisation |

|---|---|

| 192.168.1.1/24 | Adresse IP partagée CARP |

| 192.168.1.2/24 | Adresse IP LAN du nœud principal |

| 192.168.1.3/24 | Adresse IP LAN du nœud secondaire |

Adressage de l'interface de synchronisation

Il n'y a pas de VIP CARP partagé sur cette interface car il n'y en a pas besoin. Ainsi, ces adresses IP ne sont utilisées que pour la communication entre les pare-feux. Pour cet exemple, 172.16.1.0/24 est utilisé comme sous-réseau de synchronisation. Seules deux adresses IP seront utilisées, mais un /24 est utilisé pour être cohérent avec l'autre interface interne (LAN). Pour le dernier octet des adresses IP, utilisez le même dernier octet que l'adresse IP LAN de ce pare-feu pour plus de cohérence.

| Adresse IP | Utilisation |

|---|---|

| 172.16.1.2/24 | Adresse IP de synchronisation du nœud principal |

| 172.16.1.3/24 | Adresse IP de synchronisation du nœud secondaire |

Installation, affectation d'interface et configuration de base

Installez le système d'exploitation sur les pare-feux comme d'habitude et affectez les interfaces de manière identique sur les deux nœuds. Les interfaces doivent être attribuées dans le même ordre sur tous les nœuds exactement. Ainsi, si les interfaces ne sont pas alignées, la synchronisation de la configuration et les autres tâches ne se comporteront pas correctement. Si des ajustements ont été apportés aux affectations d'interface, ils doivent être répliqués à l'identique sur les deux nœuds.

Ensuite, connectez-vous à l'interface graphique et utilisez l'assistant de configuration pour configurer chaque pare-feu avec un nom d'hôte unique et des adresses IP statiques non conflictuelles.

Par exemple, un nœud pourrait être "firewall-a.example.com" et l'autre "firewall-b.example.com", ou une paire de noms plus personnalisés.

L'adresse IP LAN par défaut est 192.168.1.1. Chaque nœud doit être déplacé vers sa propre adresse, telle que 192.168.1.2 pour le primaire et 192.168.1.3 pour le secondaire. Ainsi, cette disposition est illustrée dans Une fois que chaque nœud a une adresse IP LAN unique, les deux nœuds peuvent être connectés au même commutateur LAN.

Configurer l'interface de synchronisation

Avant de continuer, les interfaces Sync sur les nœuds du cluster doivent être configurées. les adresses à utiliser pour les interfaces Sync sur chaque nœud. Une fois cette opération terminée sur le nœud principal, recommencez sur le nœud secondaire avec l'adresse IPv4 appropriée. valeur.

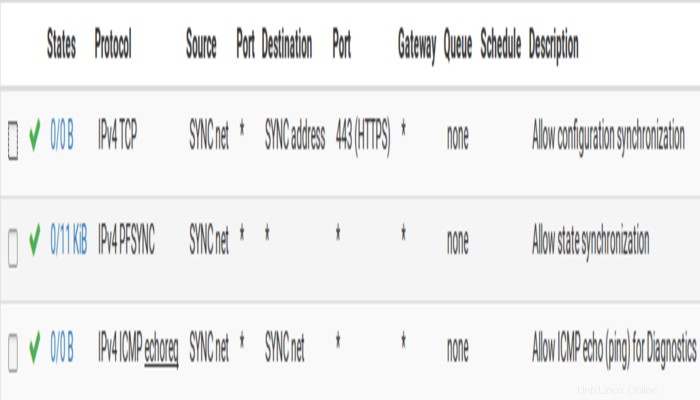

Pour terminer la configuration de l'interface de synchronisation, vous devez ajouter les règles de pare-feu sur les deux nœuds pour permettre la synchronisation.

Au minimum, les règles de pare-feu doivent transmettre le trafic de synchronisation de configuration (par défaut, HTTPS sur le port 443) et le trafic pfsync. Dans la plupart des cas, une simple règle de style « tout autoriser » suffit.

Configurer pfsync – Haute disponibilité Pfsense

La synchronisation d'état à l'aide de pfsync doit être configurée sur les nœuds principal et secondaire pour fonctionner.

D'abord sur le nœud principal, puis sur le nœud secondaire, procédez comme suit :

- Accédez à Système > Synchronisation haute disponibilité

- Vérifier les états de synchronisation

- Définir Synchroniser l'interface à SYNC

- Définir pfsync Synchroniser l'IP Peer à l'o

- autre nœud. Réglez-le sur

172.16.1.3lors de la configuration du nœud principal, ou172.16.1.2lors de la configuration du nœud secondaire - Cliquez sur Enregistrer

Sur le nœud principal uniquement, procédez comme suit :

- Accédez à Système > Synchronisation haute disponibilité

- Ensuite, définissez Synchroniser la configuration sur l'IP à l'adresse IP de l'interface de synchronisation sur le nœud secondaire,

172.16.1.3 - Définir le nom d'utilisateur du système distant à

admin.

- Définir le mot de passe du système distant au mot de passe du compte d'utilisateur admin, et répétez la valeur dans la boîte de confirmation.

- Cochez les cases de chaque zone à synchroniser avec le nœud secondaire. Pour ce guide, comme pour la plupart des configurations, toutes les cases sont cochées. Le bouton Tout basculer peut être utilisé pour sélectionner toutes les options à la fois, plutôt que de les sélectionner individuellement.

- Cliquez sur Enregistrer

- Pour confirmer rapidement que la synchronisation a fonctionné, sur le nœud secondaire, accédez à Pare-feu > Règles sur le SYNC languette. Les règles sur le primaire sont maintenant là, et la règle temporaire n'est plus.

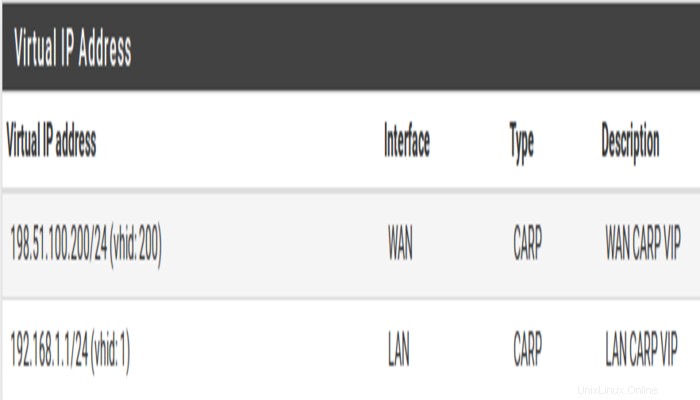

Configuration des adresses IP virtuelles CARP

- Accédez à Pare-feu > IP virtuelles sur le nœud principal pour gérer les VIP CARP

- Cliquez

Ajouter en haut de la liste pour créer un nouveau VIP.

Ajouter en haut de la liste pour créer un nouveau VIP. - Le LAN VIP serait défini de la même manière, sauf qu'il se trouverait sur le LAN interface et l'adresse sera

192.168.1.1

S'il existe des adresses IP supplémentaires dans le sous-réseau WAN qui seront utilisées à des fins telles que le NAT 1:1, les transferts de port, les VPN, etc., elles peuvent également être ajoutées maintenant.

Cliquez sur Appliquer les modifications après avoir apporté des modifications aux VIP.

Après avoir ajouté des VIP, cochez Firewall> Virtual IPs sur le nœud secondaire pour s'assurer que les VIP se synchronisent comme prévu.

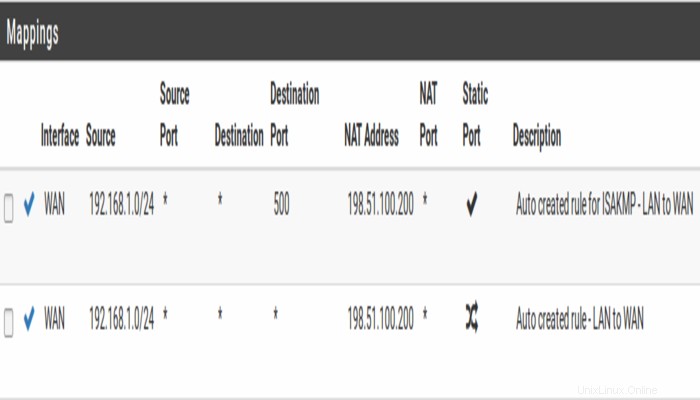

Configurer le NAT sortant pour CARP

La prochaine étape consistera à configurer NAT afin que les clients sur le réseau local utilisent l'adresse IP WAN partagée comme adresse.

- Accédez à Pare-feu> NAT , Sortant onglet

- Cliquez pour sélectionner Génération manuelle de règles NAT sortantes

- Cliquez sur Enregistrer

Un ensemble de règles apparaîtra qui sont les règles équivalentes à celles en place pour le NAT sortant automatique. Ajustez les règles pour que les sources de sous-réseaux internes fonctionnent avec l'adresse IP CARP à la place.

- Cliquez

à droite de la règle à modifier

à droite de la règle à modifier - Localiser la traduction partie de la page

- Sélectionnez l'adresse VIP WAN CARP dans Adresse liste déroulante

- Modifiez la description pour mentionner que cette règle NAT LAN vers l'adresse VIP WAN CARP

Modification du serveur DHCP - Haute disponibilité Pfsense

Les démons du serveur DHCP sur les nœuds du cluster ont besoin d'ajustements pour pouvoir fonctionner ensemble. Les changements se synchroniseront du primaire au secondaire, donc comme pour les VIP et le NAT sortant, ces changements ne doivent être effectués que sur le nœud primaire.

- Accédez à Services > Serveur DHCP , LAN* onglet.

- Définir le serveur DNS au VIP LAN CARP, ici

192.168.1.1 - Ensuite, définissez la passerelle au VIP LAN CARP, ici

192.168.1.1 - Définir l'IP de pair de basculement à l'adresse IP LAN réelle du nœud secondaire, ici

192.168.1.3 - Cliquez sur Enregistrer

Ainsi, la configuration du serveur DNS et Passerelle à un VIP CARP garantit que les clients locaux communiquent avec l'adresse de basculement et non directement avec l'un ou l'autre des nœuds. De cette façon, si le nœud principal échoue, les clients locaux continueront de parler au nœud secondaire.

Enfin, l'IP de pair de basculement permet au démon de communiquer avec le pair directement dans ce sous-réseau pour échanger des données telles que des informations de bail. Lorsque les paramètres se synchronisent avec le secondaire, cette valeur est ajustée automatiquement afin que le secondaire pointe vers le principal.

Donc, ce message concernait la haute disponibilité de Pfsense