Tombe est un outil de cryptage de fichiers gratuit et open source pour protéger vos fichiers personnels et/ou secrets dans les systèmes d'exploitation GNU/Linux. Il permet aux utilisateurs de créer un stockage crypté (un dossier) dans le système de fichiers et d'y enregistrer les données importantes. Le stockage crypté peut être ouvert et fermé à l'aide de leurs fichiers clés associés, qui sont également protégés par un mot de passe choisi par l'utilisateur. Pour des raisons de sécurité, vous pouvez enregistrer les fichiers clés sur un support séparé, par exemple une clé USB ou un CD/DVD.

Les dossiers chiffrés sont appelés "tombeaux" . Vous pouvez créer n'importe quel nombre de tombes sur votre disque dur tant qu'il dispose de suffisamment d'espace libre. Une tombe ne peut être ouverte que si vous avez à la fois le fichier clé et le mot de passe. Il possède également des fonctionnalités avancées, comme la stéganographie , ce qui vous permet de masquer les fichiers clés dans un autre fichier. Même si Tomb est un outil CLI, il possède également un wrapper GUI appelé gtomb , ce qui rend l'utilisation de Tomb beaucoup plus facile pour les débutants. Dans ce bref tutoriel, voyons comment installer Tomb et comment l'utiliser pour chiffrer les fichiers sous Linux.

Installer Tomb sous Linux

Tomb ne fonctionnera que sur GNU/Linux pour le moment.

Sur Arch Linux et ses dérivés :

Dans Arch Linux, Tomb est disponible dans AUR. Ainsi, vous pouvez l'installer à l'aide d'outils d'assistance AUR tels que Yay comme indiqué ci-dessous.

$ yay -S tomb gtomb

Sur Debian, Ubuntu, Linux Mint :

Les développeurs de SparkyLinux (un dérivé de Debian) ont ajouté le package Tomb dans leurs dépôts officiels. Ainsi, vous pouvez l'installer en ajoutant les référentiels principaux SparkyLinux dans votre système basé sur DEB.

Pour ajouter des dépôts SparkyLinux dans votre système Debian, Ubuntu, Linux Mint, créez un fichier de dépôt :

$ sudo vi /etc/apt/sources.list.d/sparky-repo.list

Ajoutez les lignes suivantes :

deb https://sparkylinux.org/repo stable main deb-src https://sparkylinux.org/repo stable main deb https://sparkylinux.org/repo testing main deb-src https://sparkylinux.org/repo testing main

Enregistrez et fermez le fichier.

Installer la clé publique Sparky :

$ wget -O - https://sparkylinux.org/repo/sparkylinux.gpg.key | sudo apt-key add -

Ensuite, mettez à jour la liste des sources à l'aide de la commande :

$ sudo apt-get update

Enfin, installez tomb et gtomb à l'aide de la commande :

$ sudo apt-get install tomb gtomb

Pour les autres distributions Linux, suivez les étapes fournies ici .

Téléchargement recommandé - Guide de trucs et astuces gratuits :"Qubes OS 3.2 - Le système d'exploitation Linux le plus sécurisé"Protégez vos fichiers secrets à l'aide de l'outil Tomb File Encryption sous Linux/Unix

1. La ligne de commande :

Comme je l'ai déjà dit, nous appelons répertoire crypté "tombe". Chaque tombeau peut être ouvert à l'aide de son fichier clé et de son mot de passe associés.

Créons une nouvelle tombe, disons par exemple ostechnix , avec une taille de 100 Mo. Vous devez être root utilisateur ou avoir sudo privilèges pour créer des tombes.

$ sudo tomb dig -s 100 ostechnix.tomb

Exemple de résultat :

tomb . Commanded to dig tomb ostechnix.tomb tomb (*) Creating a new tomb in ostechnix.tomb tomb . Generating ostechnix.tomb of 100MiB 100+0 records in 100+0 records out 104857600 bytes (105 MB, 100 MiB) copied, 0.737713 s, 142 MB/s -rw------- 1 root root 100M Jul 5 06:01 ostechnix.tomb tomb (*) Done digging ostechnix tomb . Your tomb is not yet ready, you need to forge a key and lock it: tomb . tomb forge ostechnix.tomb.key tomb . tomb lock ostechnix.tomb -k ostechnix.tomb.key

Créez un fichier clé utilisé pour verrouiller la tombe nouvellement créée.

$ sudo tomb forge ostechnix.tomb.key

Remarque : Si vous rencontrez une erreur comme ci-dessous, il se peut qu'il y ait une partition d'échange active.

tomb . An active swap partition is detected... [sudo] password for ostechnix: tomb [W] This poses a security risk. tomb [W] You can deactivate all swap partitions using the command: tomb [W] swapoff -a tomb [W] [#163] I may not detect plain swaps on an encrypted volume. tomb [W] But if you want to proceed like this, use the -f (force) flag. tomb [E] Operation aborted.

Désactivez toutes les partitions d'échange pour résoudre ce problème comme indiqué ci-dessous.

$ sudo swapoff -a

Et, puis relancez la commande pour créer un fichier clé. Cela prendra du temps. Continuez à utiliser cet ordinateur sur d'autres tâches pour créer suffisamment d'entropie . Ou suivez simplement les étapes ci-dessous pour générer rapidement suffisamment d'entropie.

- Comment générer suffisamment d'"entropie" pour le processus de génération de clé GPG

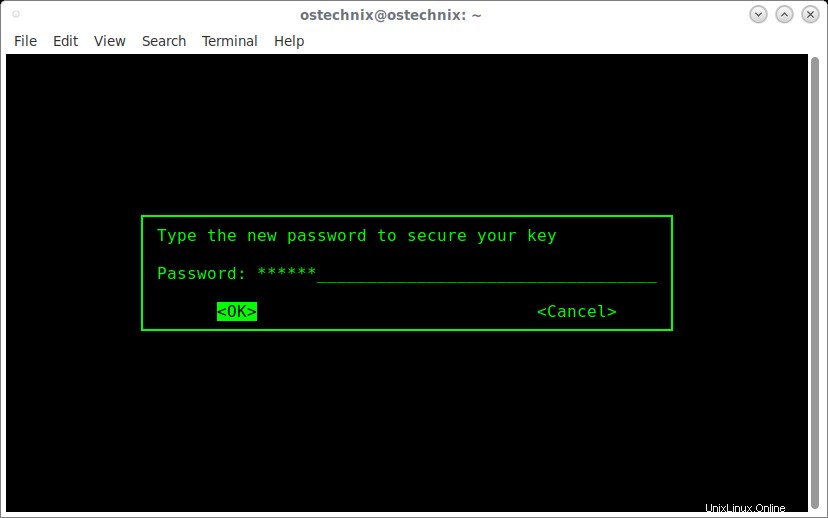

Après quelques minutes, une fois que suffisamment d'entropie a été générée, il vous sera demandé d'entrer un nouveau mot de passe pour sécuriser la clé. Entrez-le deux fois.

Nous venons de créer un fichier clé.

Exécutez la commande suivante pour verrouiller la tombe à l'aide du fichier clé :

$ sudo tomb lock ostechnix.tomb -k ostechnix.tomb.key

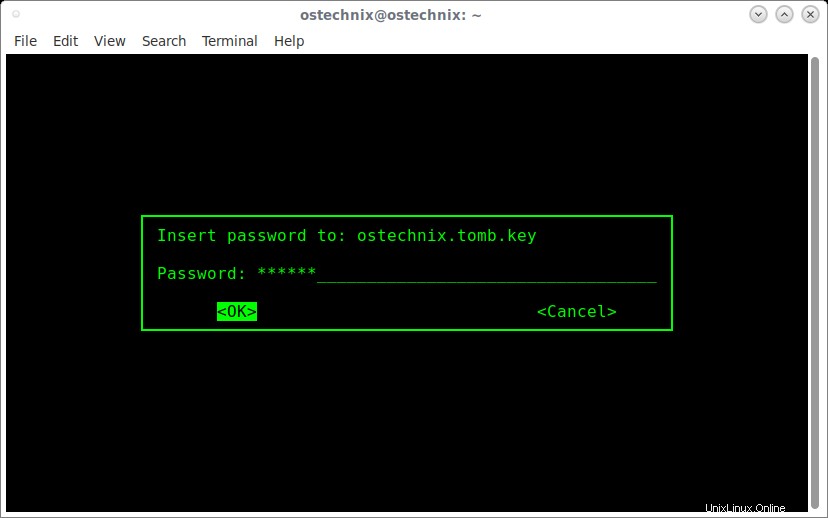

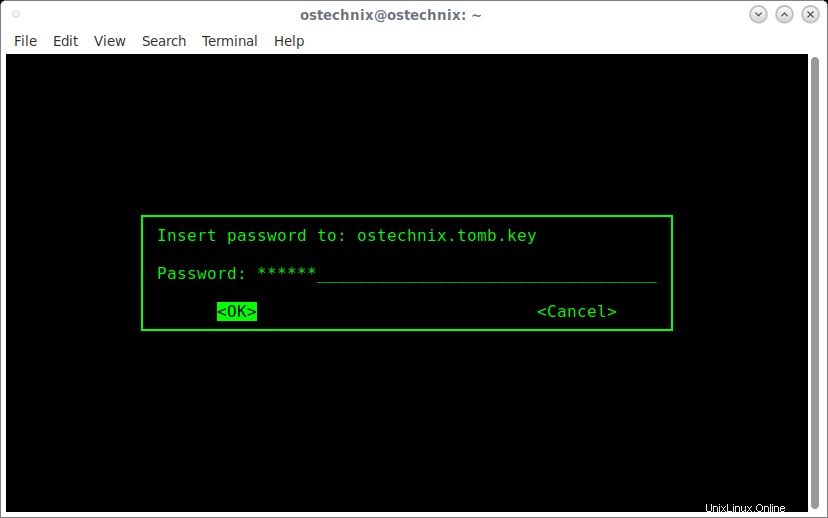

Il vous sera demandé d'entrer un mot de passe pour votre fichier.tomb.key :

Après avoir entré un mot de passe, vous verrez une sortie comme ci-dessous.

tomb . Commanded to lock tomb ostechnix.tomb [sudo] Enter password for user ostechnix to gain superuser privileges tomb . Checking if the tomb is empty (we never step on somebody else's bones). tomb . Fine, this tomb seems empty. tomb . Key is valid. tomb . Locking using cipher: aes-xts-plain64:sha256 tomb . A password is required to use key ostechnix.tomb.key tomb . Password OK. tomb (*) Locking ostechnix.tomb with ostechnix.tomb.key tomb . Formatting Luks mapped device. tomb . Formatting your Tomb with Ext3/Ext4 filesystem. tomb . Done locking ostechnix using Luks dm-crypt aes-xts-plain64:sha256 tomb (*) Your tomb is ready in ostechnix.tomb and secured with key ostechnix.tomb.key

Maintenant, nous avons une tombe de 100 Mo appelée "ostechnix", et nous l'avons verrouillée à l'aide d'un fichier clé, qui est également protégé par un mot de passe.

Puisque ce n'est qu'un but de démonstration. J'ai stocké le fichier de clés et le tombeau dans le même répertoire (mon répertoire $HOME). Pour des raisons de sécurité, vous ne devriez pas garder vos clés là où se trouve votre tombe ! Si vous avez stocké le fichier clé dans un chemin ou un support différent, vous devez mentionner la valeur correcte du chemin du fichier clé lors de l'ouverture des tombes.

Pour ouvrir la tombe, exécutez :

$ sudo tomb open ostechnix.tomb -k ostechnix.tomb.key

Saisissez le mot de passe de votre fichier clé :

Après avoir saisi le mot de passe valide, vous verrez le résultat suivant :

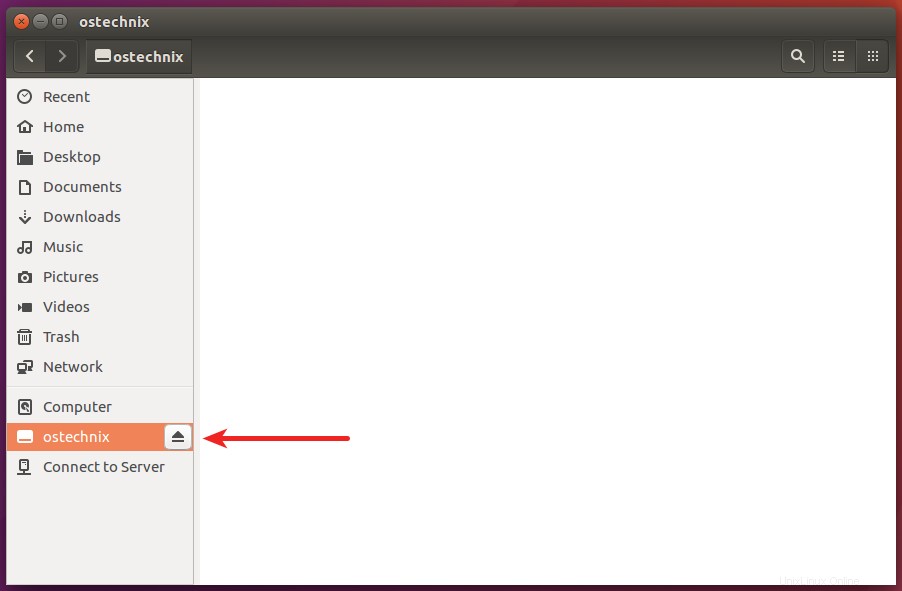

[...] tomb (*) Success unlocking tomb ostechnix tomb . Checking filesystem via /dev/loop2 fsck from util-linux 2.31.1 ostechnix: clean, 11/25168 files, 8831/100352 blocks tomb (*) Success opening ostechnix.tomb on /media/ostechnix

Toutes nos félicitations! La tombe a été montée sous /media répertoire (c'est-à-dire /media/ostechnix dans mon cas).

Maintenant, vous pouvez enregistrer vos fichiers/dossiers secrets dans cette tombe (c'est-à-dire un répertoire crypté). Encore une fois, vous devez être utilisateur sudo ou root pour enregistrer les données dans cette tombe.

Une fois que vous avez terminé, fermez-le à l'aide de la commande :

$ sudo tomb close

Exemple de sortie :

tomb . Closing tomb [ostechnix] mounted on /media/ostechnix tomb (*) Tomb [ostechnix] closed: your bones will rest in peace.

Si vous êtes pressé, vous pouvez fermer de force toutes les tombes ouvertes en utilisant la commande :

$ sudo tomb slam all

La commande ci-dessus fermera immédiatement toutes les tombes ouvertes, tuant toutes les applications qui les utilisent. Nous pouvons utiliser plusieurs tombes en même temps. Tous les répertoires et fichiers qu'ils contiennent peuvent être liés à des fichiers et répertoires à l'intérieur de votre $HOME, plaçant toutes les configurations là où les applications les attendent.

Pour plus de détails sur l'utilisation, consultez le guide officiel .

2. La manière graphique :

Si vous n'êtes pas à l'aise avec la ligne de commande, vous pouvez utiliser Gtomb, l'interface graphique de Tomb.

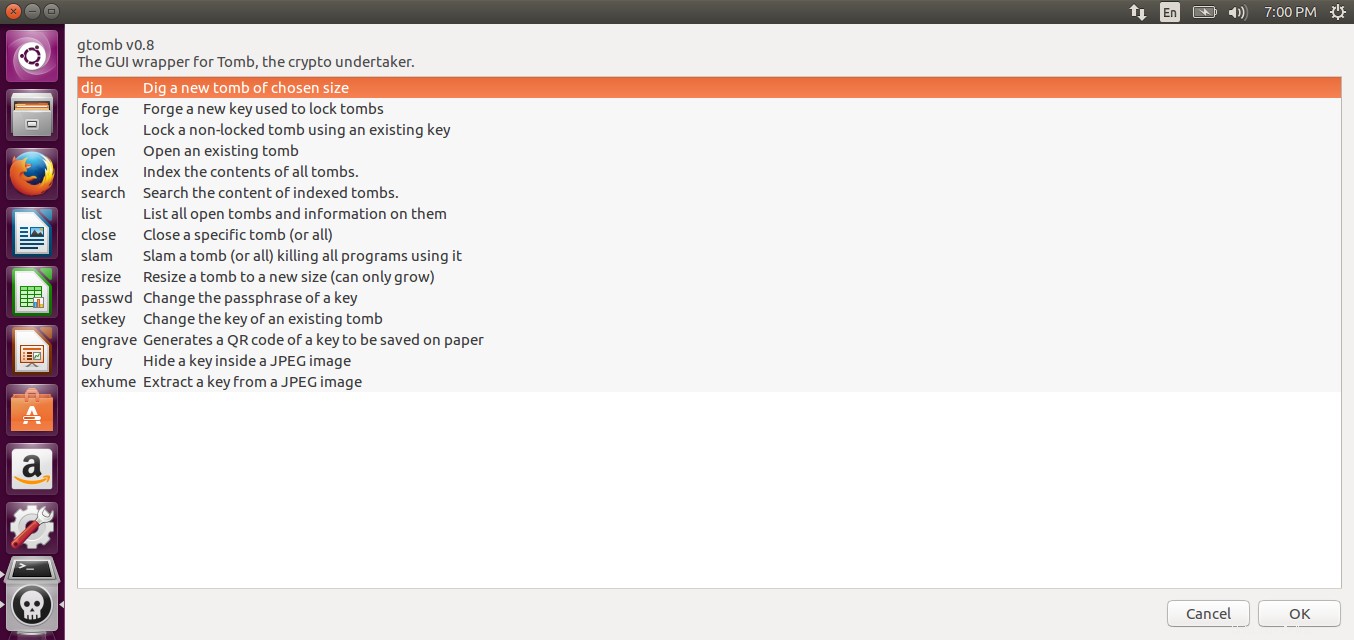

Lancez-le depuis le menu. Voici à quoi ressemble l'interface par défaut de gtomb.

Comme vous le voyez dans la capture d'écran ci-dessus, toutes les options sont explicites.

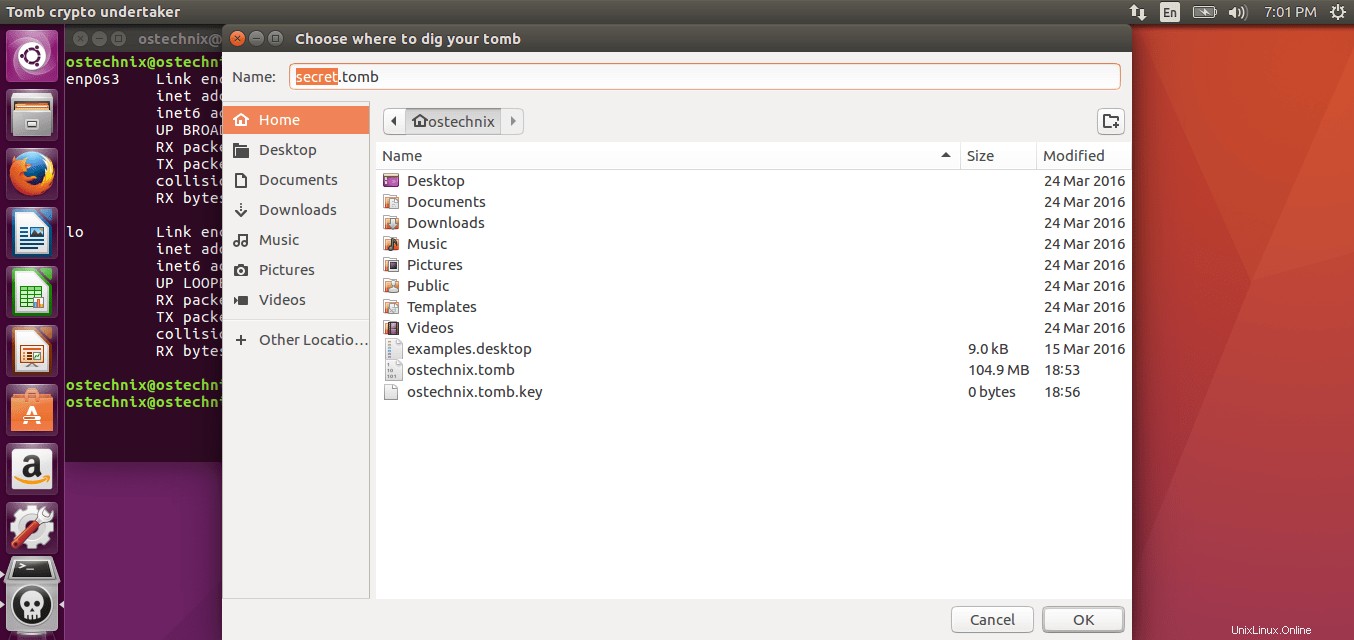

Pour créer une tombe, choisissez la première option creuser , puis cliquez sur OK. Choisissez l'emplacement où vous souhaitez conserver la tombe.

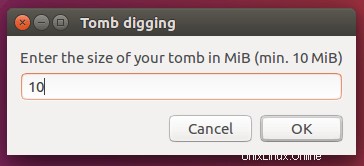

Entrez ensuite la taille de votre tombeau :

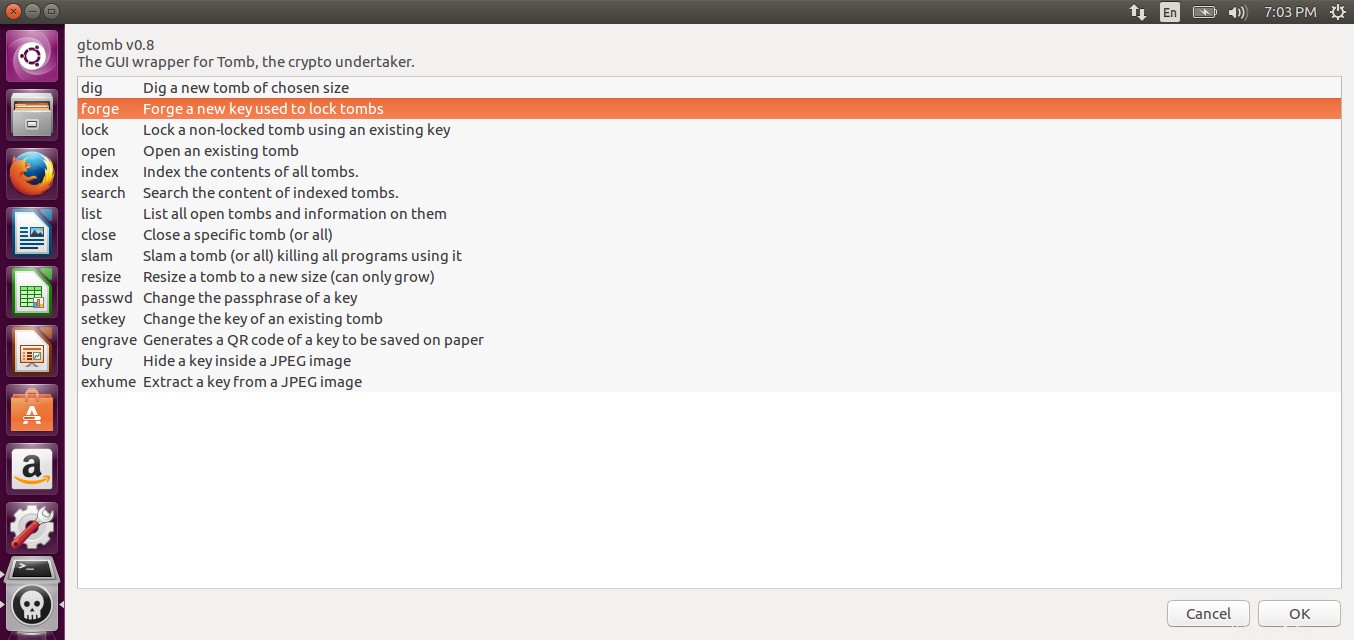

Ensuite, nous devons créer un fichier clé qui est utilisé pour verrouiller la tombe. Choisissez forger dans le menu principal et cliquez sur OK. Entrez la phrase de passe deux fois.

Ensuite, choisissez verrouiller depuis le menu principal pour verrouiller la tombe à l'aide du fichier clé nouvellement créé. Pour ouvrir la tombe, choisissez ouvrir dans le menu principal et choisissez la tombe .

Comme vous pouvez le constater, l'utilisation de gtomb est assez simple et directe. Vous n'avez pas à mémoriser toutes les commandes. Vous pouvez tout faire en quelques clics de souris.

D'après ce que j'ai testé, Tomb est l'un des meilleurs outils pour sécuriser vos fichiers secrets dans un répertoire crypté. Essayez-le, vous ne serez pas déçu.