Lynis est un outil d'audit de sécurité gratuit et open-source et publié en tant que projet sous licence GPL et est disponible pour les systèmes d'exploitation Linux et Unix tels que MacOS, FreeBSD, NetBSD, OpenBSD et ainsi de suite.

Qu'allons-nous explorer ici ?

Dans ce didacticiel, nous essaierons d'explorer le rapport d'audit Lynis et d'apprendre à appliquer certaines des réformes qu'il suggère. Commençons maintenant avec ce guide.

Comprendre les rapports d'audit Lynis

Le scan post lynis nous a laissé un énorme résumé des tests effectués. Pour bénéficier de ces résultats, il est indispensable de les comprendre et d'appliquer des actions complémentaires spécifiques. Nous allons d'abord donner un bref résumé de quelques sections de l'audit, puis passer aux sections de suggestions. De cette façon, nous aurons une idée de la signification de chaque test spécifique et de la manière d'appliquer les suggestions.

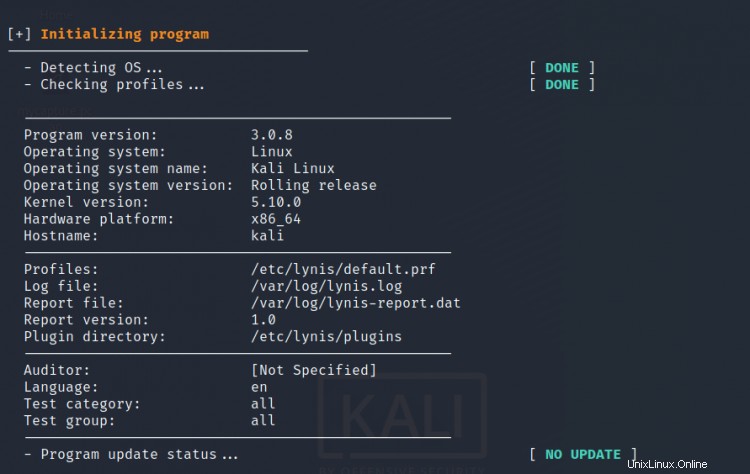

1. Initialisation du programme

Dans la phase d'initialisation, Lynis effectue l'opération de vérification de base comme la détection du type de système d'exploitation, la version du noyau, Architecture du processeur, version de Lynis installée, nom de l'auditeur, vérification des mises à jour disponibles de Lynis, etc. Dans l'ensemble, cette phase ne fournit qu'un système statique et des informations sur le programme.

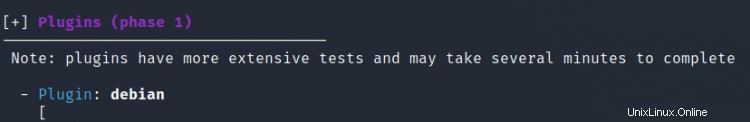

2. Modules externes

Lynis fournit des plugins pour améliorer encore le processus d'audit. Par ex. le plug-in Firewall fournit des services spécifiques au pare-feu. Ces plugins incluent un ou plusieurs tests, dont certains sont payants et disponibles uniquement avec l'édition entreprise de Lynis.

3. Tests Debian

Comme mentionné dans le test, cela vérifie les utilitaires système requis par les tests Debian. Par ex. l'analyse ci-dessus signale que 'libpam-tmpdir' n'est pas installé. Lorsque nous installons ce package, le message correspondant passe de "Non installé" à "Installé et activé", comme indiqué ci-dessous :

4. Démarrage et services

La section fournit des informations sur le type de gestionnaire de service (systemd dans ce cas), l'exécution et le démarrage -service activé, etc. Plus important encore, il étiquette les services en fonction de leur niveau de sécurité :dangereux, exposé, protégé, moyen.

5. Noyau

Ici, Lynis effectue une vérification de divers paramètres spécifiques au noyau, tels que le niveau d'exécution, la version et le type du noyau, etc.

6. Mémoire et processus

Dans cette section, Lynis vérifie l'état des processus, c'est-à-dire s'ils sont morts ou en attente.

Dans le même ordre d'idées, Lynis audite diverses sections du système telles que les services, les logiciels, les réseaux, les bases de données, etc. Décrire chaque étape sera une tâche très longue. Dans l'ensemble, il génère des suggestions et des avertissements pour chaque section qu'il audite. La correction de ces avertissements et l'application des suggestions ultérieures nous aident à renforcer davantage nos systèmes. Nous allons maintenant nous concentrer sur la définition de quelques suggestions.

Résoudre les problèmes…

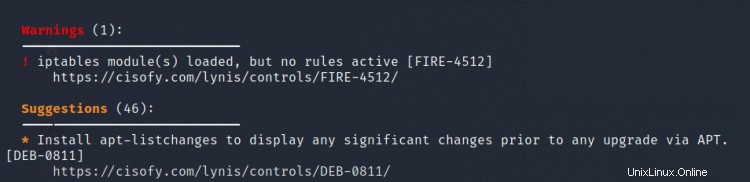

Comme mentionné dans la section précédente, Lynis remplit le terminal avec les résultats de l'analyse, il génère également un fichier journal (lynis.log) et un fichier de rapport (lynis-report.dat). Vous aurez probablement remarqué que chaque avertissement et suggestion est suivi d'une courte description et d'un lien vers la section "Contrôles" du site Web de CISOfy. Par ex. regardez l'image ci-dessous :

Cela montre qu'il y a environ 46 suggestions et 1 avertissement au total. Il décrit également la première suggestion d'installation du package apt-listchanges et en dessous se trouve un lien vers la section "Contrôles" du site Web CISOfy. Essayons d'appliquer certaines de ces suggestions :

1. Installez le paquet apt-listchanges

Ce package compare la version d'un package installé avec le nouveau disponible. Pour installer ce package, utilisez :

$ sudo apt apt-listchanges

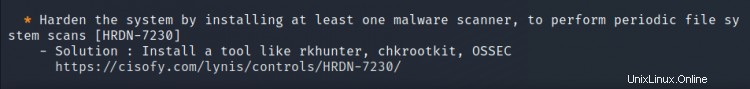

2. Analyseur de logiciels malveillants

Lynis signale qu'aucun scanner de logiciels malveillants n'est installé sur notre système. Il donne également des exemples d'outils tels que rkhunter, chkrootkit et OSSEC. Installons rkhunter sur notre Kali Linux :

$ sudo apt install rkhunter

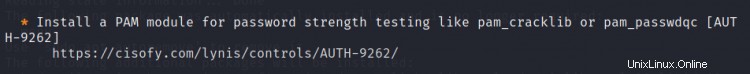

3. Installation du module de sécurité PAM

Cette découverte suggère d'installer un module PAM pour permettre de vérifier la force du mot de passe. Pour les systèmes basés sur Debian, le paquet « libpam-cracklib » est utilisé à cette fin. Installez cet outil avec :

$ sudo apt install libpam-cracklib

Installons tous les packages ci-dessus et réexécutons l'audit Lynis pour voir s'il y a une réduction du nombre de suggestions :

Une fois ces packages installés, relancez l'audit :

$ sudo ./lynis audit system

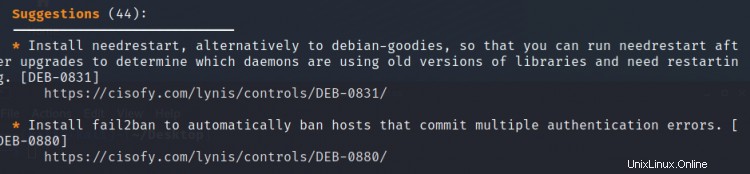

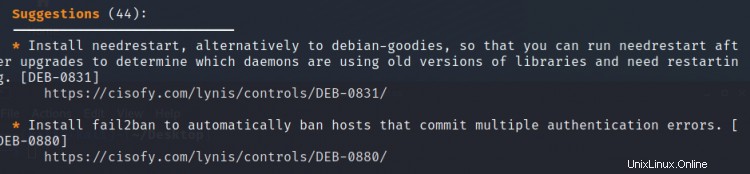

Cette fois, nous pouvons voir que le nombre de suggestions a été réduit à 44. L'indice de durcissement a également passé de 62 à 65. Notez que lorsque nous installons de nouveaux plugins (Lynis Enterprise edition) ou résolvons un problème en installant de nouveaux packages, le temps d'audit peut augmenter, c'est ce qui s'est passé dans ce cas. Plus vous résolvez les problèmes et appliquez les suggestions, plus votre audit s'étend et votre système se durcit.

Remarque : Lors de l'exploration d'une suggestion ou d'un avertissement, la commande 'show details' peut être utilisée pour voir la description complète à l'aide de 'test-id'. Par ex. pour explorer ‘KRNL-5830’ utilisez la commande :

sudo lynis show details KRNL-5830

En outre, vous pouvez utiliser le lien sous chaque identifiant de test pour voir leur description sur les sites Web CISOfy.

Conclusion

On peut avoir peur après avoir vu de nombreuses suggestions dans le résultat de l'audit pour la première fois. Cependant, ce n'est pas une question d'inquiétude. Considérez-le comme un plan pour cartographier la sécurité de votre système. Certaines des suggestions consistent simplement à installer un package, en exécutant une simple commande, tandis que d'autres peuvent vous obliger à modifier plusieurs fichiers de configuration. Identifiez simplement les problèmes et corrigez toute vulnérabilité que vous découvrez.