Lynis est un outil d'audit de sécurité gratuit et open-source et publié en tant que projet sous licence GPL et est disponible pour les systèmes d'exploitation Linux et Unix tels que MacOS, FreeBSD, NetBSD, OpenBSD etc. Les gens, en général, ne savent pas que nous pouvons également utiliser Lynis pour l'audit de système à distance. De cette manière, nous pouvons installer Lynis sur un système et effectuer un audit sur d'autres systèmes distants.

Qu'allons-nous explorer ici ?

Dans ce didacticiel, nous fournirons des instructions sur la façon d'effectuer un audit de sécurité Lynis sur un système distant. Commençons maintenant avec ce tutoriel.

Prérequis

- 'Git' et 'Lynis' doivent être installés sur le système Kali Linux.

- Une connexion "SSH" doit être établie entre les deux systèmes.

- Connectivité Internet pour les deux systèmes.

Configuration expérimentale

Dans ce tutoriel, nous utilisons deux systèmes Linux :1) Kali Linux 2) Ubuntu 20.04.

Sur le système Kali Linux, nous avons une configuration Lynis fonctionnelle. Nous avons installé Lynis à l'aide de l'outil "Git". Par conséquent, nous l'exécuterons à partir du répertoire "lynis" récupéré. Nos commandes lynis commenceront par le préfixe :'./lynis'. Si vous l'avez installé à l'aide du gestionnaire de packages apt, vous pouvez l'invoquer de n'importe où et directement en utilisant le nom de l'outil :"lynis".

Ubuntu 20.04 est notre système distant sur lequel nous allons mener notre audit. La configuration IP de ces machines est la suivante :

- Kali Linux :192.168.199.161/24

- Ubuntu :192.168.199.150/24

Étapes pour auditer un système distant

Nous allons maintenant procéder aux étapes ci-dessous pour effectuer un audit du système de sécurité sur notre cible distante.

Étape 1. Commencez par vous connecter à votre système Kali Linux. Nous devons maintenant récupérer les fichiers d'installation de Lynis à partir du référentiel GitHub, alors ouvrez un terminal et exécutez la commande ci-dessous :

$ git clone https://github.com/CISOfy/lynis

Étape 2. Une fois les fichiers git récupérés, un dossier nommé 'lynis ' devrait apparaître sur votre système :

$ ls

Déplacez-vous maintenant vers le dossier « lynis » et créez un dossier « fichiers » :

Fichiers $ cd &&fichiers mkdir

Étape 3. Créez un fichier tar du dossier lynis en exécutant les commandes ci-dessous depuis "l'extérieur" de ce dossier :

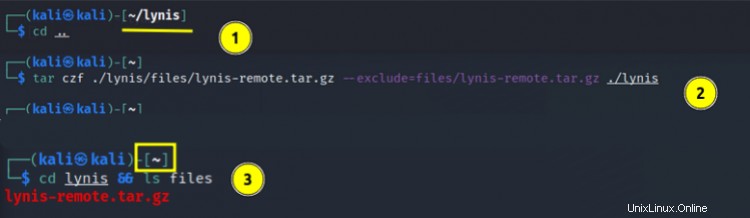

$ cd ..

$ tar czf ./lynis/files/lynis-remote.tar.gz --exclude=files/lynis-remote.tar.gz ./lynis

Maintenant, déplacez-vous à nouveau dans le dossier lynis et vérifiez si un fichier nommé 'lynis-remote.tar.gz' se trouve dans le dossier "files" :

$ cd lynis &&ls fichiers/

Étape 4. Il est temps de copier le fichier tar ci-dessus sur notre machine cible, c'est-à-dire Ubuntu avec 192.168.199.150/24. Nous utilisons la commande "scp" pour cette tâche :

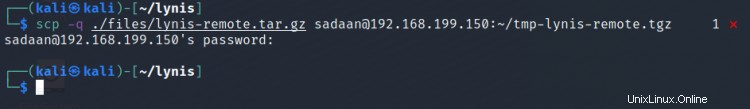

$ scp -q ./files/lynis-remote.tar.gz ‘YOUR_USERNAME’@192.168.199.150:~/tmp-lynis-remote.tgz

Remarque : Dans chaque commande, remplacez "YOUR_USERNAME" et l'adresse IP par le nom d'utilisateur et l'adresse IP du système cible.

Confirmez l'authenticité du système cible et entrez son mot de passe pour que le transfert fonctionne.

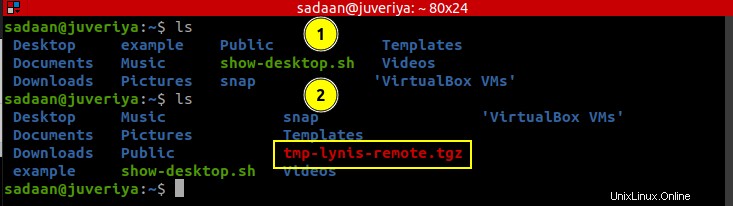

Étape 5. Après avoir exécuté la commande ci-dessus, un dossier nommé 'tmp-lynis-remote.tgz' devrait apparaître sur le système cible.

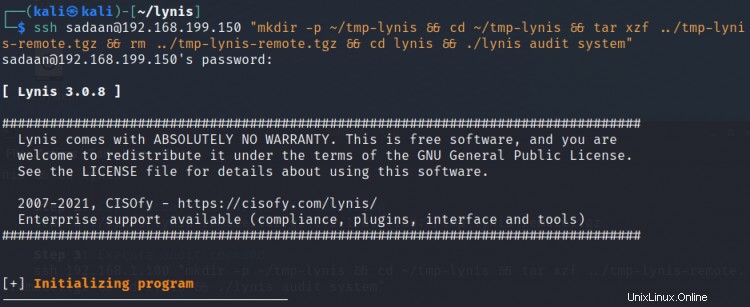

Étape 6. Génial, notre fichier tar a maintenant atteint la machine cible, nous devons maintenant lancer la commande ci-dessous pour commencer à analyser la machine cible :

$ ssh 'YOUR_USERNAME'@192.168.199.150 "mkdir -p ~/tmp-lynis &&cd ~/tmp-lynis &&tar xzf ../tmp-lynis-remote.tgz &&rm ../tmp-lynis-remote.tgz &&cd lynis &&./système d'audit lynis"

Cela prendra un certain temps, selon la taille de la numérisation, pour terminer la numérisation, alors soyez patient. Dans la plupart des cas, cela dure 2 minutes. Sur le terminal, vous pouvez voir différents tests effectués par Lynis :

Exemple de sortie :

[+] Noyau

------------------------------------

- Vérification du niveau d'exécution par défaut [ RUNLEVEL 5 ]

- Vérification de la prise en charge du processeur (NX/PAE)

Prise en charge du processeur :PAE et/ou NoeXecute pris en charge [ TROUVÉ ]

- Vérification de la version et de la version du noyau [ TERMINÉ ]

- Vérification du type de noyau [ TERMINÉ ]

- Vérification des modules du noyau chargés [ TERMINÉ ]

147 modules actifs trouvés

- Vérification du fichier de configuration du noyau Linux [ TROUVÉ ]

- Vérification du planificateur de noyau d'E/S par défaut [ NOT FOUND ]

- Vérification des mises à jour disponibles du noyau [ OK ]

- Vérification de la configuration des vidages mémoire

- configuration dans les fichiers de configuration systemd [ DEFAULT ]

- configuration dans etc/profil [ DÉFAUT ]

- configuration "hard" dans security/limits.conf [ DEFAULT ]

- Configuration 'soft' dans security/limits.conf [ DEFAULT ]

- Vérification de la configuration des vidages mémoire setuid [ PROTÉGÉ ]

- Vérifiez si un redémarrage est nécessaire [ NON ]

[+] Mémoire et processus

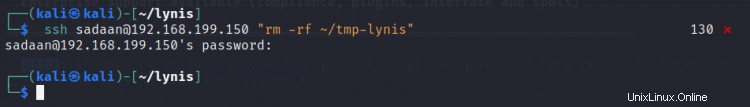

Étape 7. Une fois le processus d'analyse terminé, nous pouvons simplement nettoyer le répertoire extrait « tmp-lynis » sur la machine distante de l'étape 6.

$ ssh ‘YOUR_USERNAME’@192.168.199.150 "rm -rf ~/tmp-lynis"

Étape 8. Les résultats de l'analyse sont affichés sur le terminal Kali Linux. Nous pouvons également récupérer le journal d'analyse et le rapport de la machine distante en utilisant :

scp -q ‘YOUR_USERNAME’@192.168.199.150 :~/lynis.log ./files/192.168.199.150-lynis.log

scp -q ‘YOUR_USERNAME’@192.168.199.150 :~/lynis-report.dat ./files/192.168.199.150-lynis-report.dat

Étape 9 :Pour nettoyer les fichiers journaux lynis (lors de l'utilisation d'un compte non privilégié) créés sur le système distant, exécutez la commande :

ssh ‘YOUR_USERNAME’@192.168.199.150 "rm ~/lynis.log ~/lynis-report.dat"

C'est fait. Nous avons scanné avec succès notre système distant.

Récapitulation

Dans ce didacticiel, nous avons appris à analyser un système distant avec Lynis. Si vous avez bien suivi ce tutoriel, vous remarquerez que nous n'avons laissé aucune trace d'audit sur le système distant. Lynis est un excellent outil pour tous ceux qui cherchent à tester le niveau de sécurité de leur système. Les analyses sont rapides et fournissent des suggestions perspicaces pour améliorer la sécurité globale du système. Dans le prochain didacticiel, nous prévoyons d'explorer divers détails d'une analyse Lynis, tels que des avertissements, des suggestions, etc., alors restez à l'écoute avec nous.