Ce n'est pas parce que vous utilisez Linux que vous ne devez pas prendre de mesures de sécurité. Jack Wallen vous montre comment exécuter un audit de sécurité sur AlmaLinux avec Lynis.

Si vous administrez des serveurs Linux, vous savez que des codes malveillants et des vulnérabilités peuvent pénétrer dans le système. Cela peut provenir d'une attaque, d'un utilisateur enregistrant un fichier infecté, d'une charge utile malveillante dans un package vulnérable ou d'un service mal configuré. Bien qu'il soit important de savoir comment le code malveillant s'est introduit dans votre système, le problème immédiat est de le détecter et de l'atténuer.

Open source :couverture à lire absolument

Et, oui, même si vous utilisez Linux, c'est une tâche dont vous devez savoir vous occuper. L'une de ces voies vers le succès consiste à utiliser le scanner d'audit Lynis. Pour ceux qui sont là depuis un certain temps, vous vous souviendrez peut-être de Lynis tel qu'il était auparavant surnommé - rkhunter.

Mais Lynis est plus qu'un simple détecteur de rootkit, car il permet d'effectuer un audit détaillé de vos serveurs Linux (et postes de travail) pour de nombreux problèmes de sécurité ainsi que des erreurs de configuration.

Je souhaite vous guider tout au long du processus d'installation de Lynis et d'exécution d'une analyse sur AlmaLinux.

Ce dont vous aurez besoin

Pour que Lynis soit installé et fonctionne, vous aurez besoin d'une instance en cours d'exécution d'AlmaLinux et d'un utilisateur avec des privilèges sudo. Voilà, passons à la numérisation.

Comment installer Lynis

La première chose que nous allons faire est d'installer les dépendances nécessaires. Connectez-vous à votre serveur et lancez la commande :

sudo dnf install ca-certificates curl nss openssl -y

Une fois cela terminé, nous créerons un nouveau dépôt avec la commande :

sudo nano /etc/yum.repos.d/cisofy-lynis.repo

Dans ce fichier, collez ce qui suit :

[lynis]

name=CISOfy Software - Lynis package

baseurl=https://packages.cisofy.com/community/lynis/rpm/

enabled=1

gpgkey=https://packages.cisofy.com/keys/cisofy-software-rpms-public.key

gpgcheck=1

priority=2

Save and close the file.

Installez Lynis avec la commande :

sudo dnf install lynis -y

L'installation devrait se dérouler sans encombre.

Comment numériser avec Lynis

Nous pouvons maintenant exécuter un audit de sécurité sur notre machine AlmaLinux avec la commande :

sudo lynis audit system

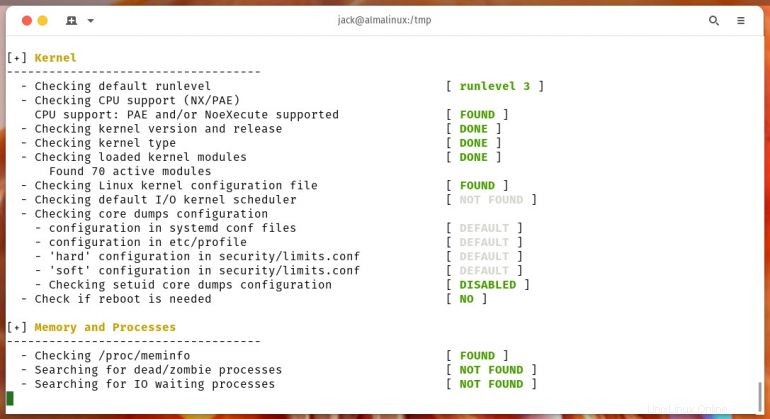

L'analyse prendra un certain temps (en fonction de la vitesse de votre matériel et du nombre de packages installés). Vous voyez beaucoup de sortie passer (Figure A ).

Figure A

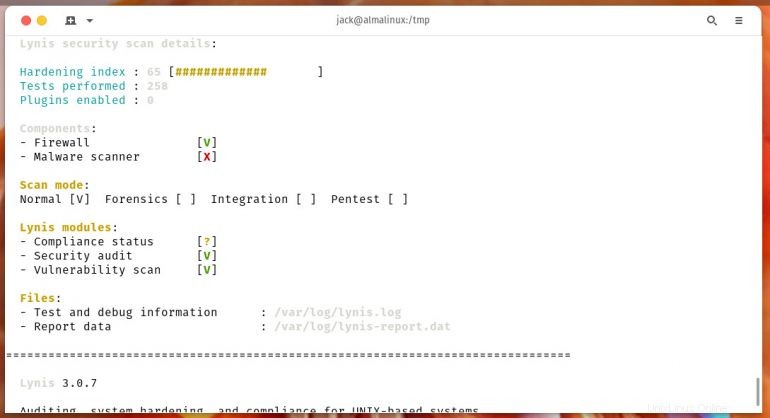

Vous pouvez vous asseoir et regarder la sortie, car l'analyse ne devrait pas prendre plus de 2 à 5 minutes. De plus, vous voudrez probablement voir la « magie » se produire. Si dans la sortie vous voyez quelque chose de rouge, c'est un problème que vous devrez probablement résoudre. En fin de compte, comme moi, vous constaterez peut-être que Lynis a détecté que le serveur ne disposait pas d'un scanner de logiciels malveillants (Figure B ).

Figure B

Vous pouvez faire défiler la sortie de l'analyse (si la fenêtre de votre terminal le permet), ou vous pouvez relancer l'analyse et envoyer la sortie dans un fichier pour une visualisation ultérieure. Pour ce faire, lancez la commande :

sudo lynis audit system > audit_results

Le seul inconvénient de la visualisation du fichier ci-dessus est que le manque de formatage peut le rendre difficile à lire. Heureusement, il existe un meilleur moyen.

Comment ajouter une tâche cron Lynis

Vous pouvez également créer une tâche cron pour exécuter quotidiennement le scanner Lynis. Créez un nouveau script quotidien avec la commande :

sudo nano /etc/cron.daily/lynis

Dans ce script, collez ce qui suit :

#!/bin/sh

set -u

DATE=$(date +%Y%m%d)

HOST=$(hostname)

LOG_DIR="/var/log/lynis"

REPORT="$LOG_DIR/report-${HOST}.${DATE}"

DATA="$LOG_DIR/report-data-${HOST}.${DATE}.txt"

# Run Lynis

lynis audit system --cronjob > ${REPORT}

# Optional step: Move report file if it exists

if [ -f /var/log/lynis-report.dat ]; then

mv /var/log/lynis-report.dat ${DATA}

fi

# The End

Enregistrez et fermez le fichier. Assurez-vous de créer le répertoire du journal avec :

sudo mkdir /var/log/lynis

La nouvelle tâche cron s'exécutera désormais avec les tâches quotidiennes et rapportera ses résultats dans /var/log/lynis.

Et c'est tout ce qu'il y a à faire pour exécuter un audit de sécurité sur AlmaLinux, avec l'aide de Lynis. Ajoutez-le à votre tâche cron quotidienne, puis prenez l'habitude de consulter le fichier journal tous les matins.

Abonnez-vous à TechRepublic Comment faire fonctionner la technologie sur YouTube pour tous les derniers conseils techniques pour les professionnels de Jack Wallen.

Lien source