Lynis est un outil d'audit de sécurité open source pour une analyse approfondie des systèmes et sa défense de sécurité pour réaliser des tests de conformité et un renforcement du système. Ce logiciel est distribué sous licence GPL depuis 2004. Il aide aux directives de renforcement du serveur, à la gestion des correctifs logiciels, à l'audit entièrement automatique. En fait, lynis ne renforce pas le serveur par lui-même mais il fournira des informations sur la vulnérabilité et suggérera une autre manière pour durcir le logiciel.

Cet article vous aidera à installer Lynis à partir de son référentiel de packages officiel et à auditer la sécurité du système dans le système Ubuntu 20.04 LTS.

Utilisation de Lynis :

commande lynis [options]

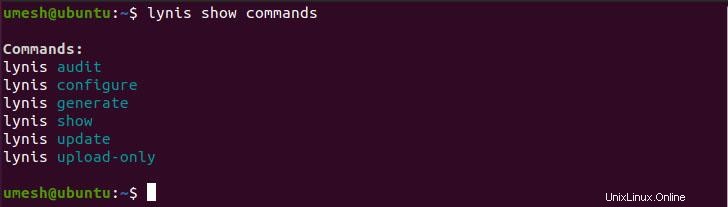

Vous pouvez afficher toutes les commandes applicables à l'aide de la commande suivante.

$ lynis show command

Liste des commandes Lynis.

Installation de Lynis via le package

Lynis peut être installé à l'aide de différentes méthodes, mais l'installation via le gestionnaire de packages est le moyen le plus simple d'installer et de mettre à jour Lynis. Vous pouvez trouver le paquet lynis déjà maintenu dans Ubuntu 20.04 mais ce n'est pas le plus récent. Nous utiliserons donc le référentiel de packages officiel Lynis pour installer le dernier.

Le référentiel Lynis utilise HTTP Secure Protocol pour un transport sécurisé. Assurez-vous donc que vous avez installé apt-transport-https, il n'utilise pas la commande suivante.

$ sudo apt update

$ sudo apt install apt-transport-https

Avant d'implémenter le référentiel Lynis, nous devons ajouter la clé du référentiel à l'aide de la commande suivante.

$ sudo wget -O - https://packages.cisofy.com/keys/cisofy-software-public.key | sudo apt-key add -

Pour utiliser Lynis uniquement en anglais, ignorez la traduction à l'aide de la commande suivante, ce qui permet d'économiser de la bande passante.

$ echo 'Acquire::Languages "none";' | sudo tee /etc/apt/apt.conf.d/99disable-translations

Maintenant, ajoutez le référentiel Lynis à la liste des référentiels de packages système à l'aide de la commande suivante.

$ echo "deb https://packages.cisofy.com/community/lynis/deb/ stable main" | sudo tee /etc/apt/sources.list.d/cisofy-lynis.list

Mettez à jour les informations du package avant d'installer le package,

$ sudo apt update

$ sudo apt install lynis

Maintenant, une fois l'installation terminée, vérifiez la version de Lynis si la dernière a été installée à l'aide de la commande suivante.

$ lynis show version

Auditer un système Linux à l'aide de Lynis

À l'aide de la commande lynis suivante, vous pouvez effectuer un audit système de base. Pour exécuter cette commande, nous n'avons pas besoin du privilège root, mais son utilisation fournira des résultats d'audit.

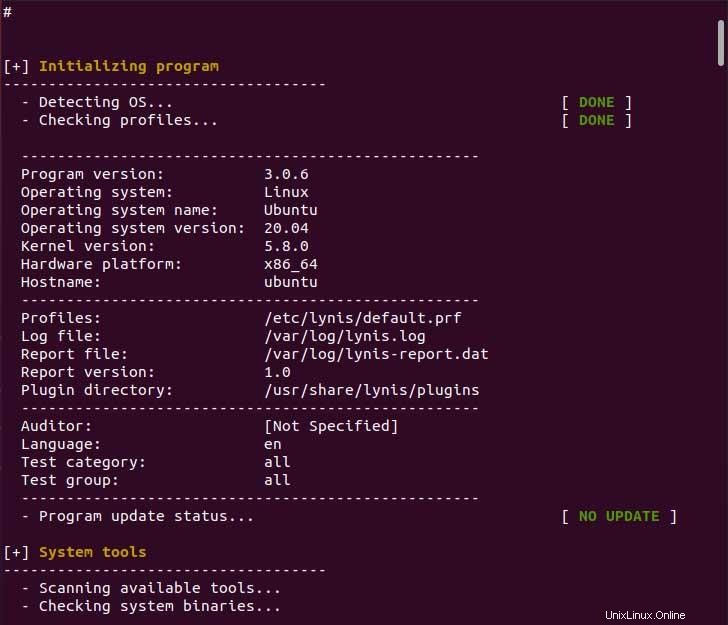

$ sudo lynis audit system

Au cours du processus d'audit, il effectue les différents tests et résultats dans le flux de tests vers la sortie standard. Dans le processus d'audit, il effectue le test et les résultats dans la sortie divisée en différentes catégories telles que la sécurité, la suggestion, le système de fichiers, le résultat du test, les informations de débogage, etc. Toutes les informations de test et de débogage sont enregistrées dans /var/ log/lynis.log et le rapport d'audit est enregistré dans /var/log/lynis-report.dat. Vous pouvez trouver des informations générales sur l'application système, les packages vulnérables du serveur, etc. dans le fichier de rapport. Chaque fois que vous exécutez l'audit du système, il écrasera les résultats des tests précédents.

Dans l'exemple suivant d'audit système, vous pouvez voir différents résultats d'audit étiquetés par des mots-clés comme Ok, Found, Not Found, Suggestion, Warning, etc. La sortie étiquetée avec le mot-clé Warning doit être corrigée selon les conseils de Lynis.

Sortie d'audit du système

Sortie d'audit du système.

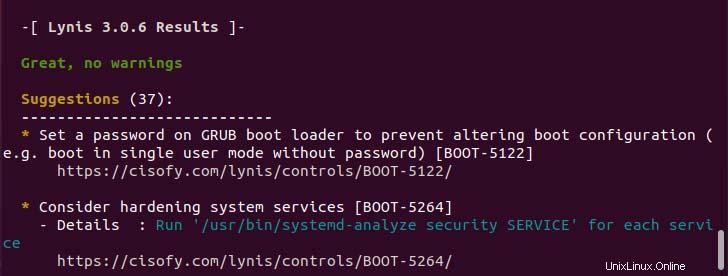

À la fin de la sortie d'audit, vous pouvez voir les détails de l'analyse de sécurité où Lynis calcule notre indice de durcissement du système, plusieurs analyses effectuées et bien d'autres liées à la sécurité.

Détails de l'analyse de sécurité Lynis.

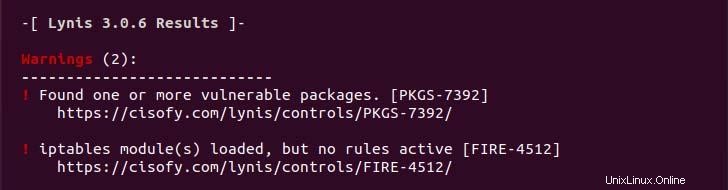

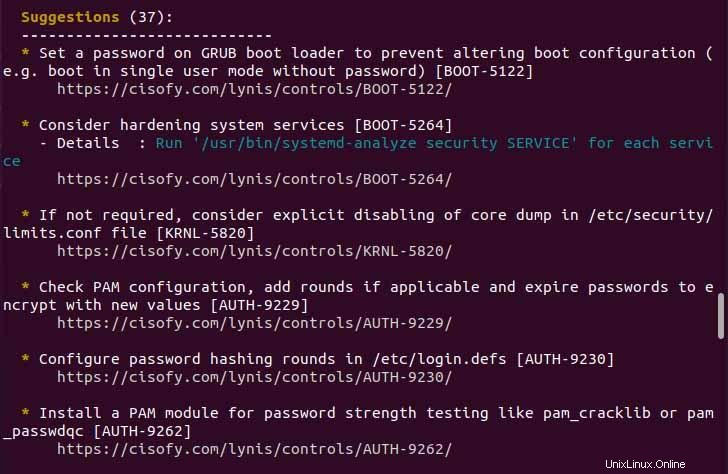

Évaluer les avertissements et suggestions d'audit Lynis

Dans la section des résultats, vous voyez la liste des avertissements s'il y en a. Dans la première ligne, vous pouvez voir le type de problème avec son ID de test. La deuxième ligne contient la solution suggérée si elle existe, sinon elle n'en affichera aucune. Enfin, vous pouvez voir l'URL faisant référence aux instructions sur l'avertissement.

Comme vous pouvez le voir dans la section d'avertissement d'audit ci-dessus, aucune solution n'est donnée à l'avertissement. Vous pouvez afficher plus d'informations sur l'avertissement à l'aide de la commande suivante à l'aide de test-id.

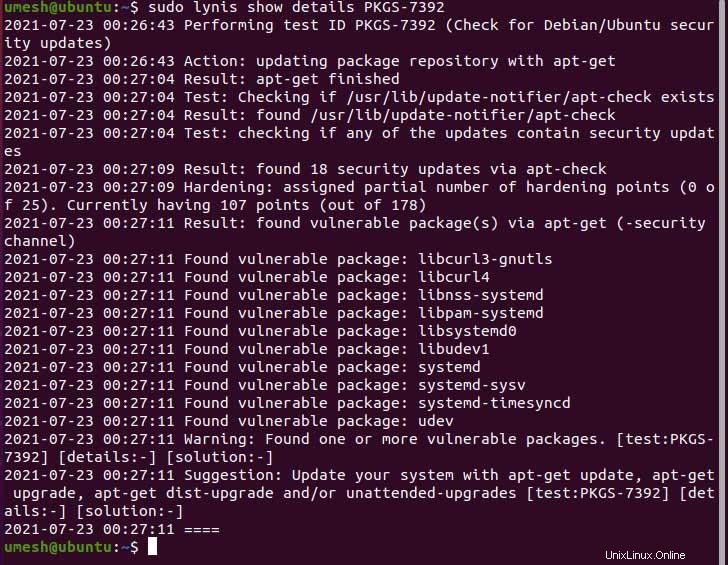

$ sudo lynis show details PKGS-7392

Comme vous pouvez voir la sortie suivante lorsque vous affichez plus d'informations sur des avertissements spécifiques. En fin de compte, il montre également la solution optimale à l'avertissement.

Afficher plus d'informations sur l'avertissement.

Ensuite, dans la section des suggestions, nous avons 37 suggestions pour renforcer notre système. De même, vous pouvez également afficher plus d'informations sur les correctifs de sécurité suggérés à l'aide de test-id.

Suggestions

Créer un profil Lynis personnalisé

Lynis utilise des profils pour disposer d'un ensemble d'options prédéfinies pour l'audit du système. Vous pouvez ignorer l'audit sur un ID de test spécifique en créant un profil personnalisé et en utilisant la directive skip-test avec l'ID de test. Dans l'exemple ci-dessous, j'ai créé un profil personnalisé (custom.prf) et ajouté une directive skip-test avec l'identifiant de test un par ligne. Fondamentalement, nous pouvons ignorer le test sur l'avertissement que nous jugeons approprié au système.

$ sudo vim /etc/lynis/custom.prf

Enregistrez et exécutez à nouveau l'audit du système, vous verrez que deux des avertissements précédents ont été ignorés par lynis.

Résultat après avoir ignoré les avertissements.

Conclusion

Dans cet article, nous apprenons à auditer le système à l'aide de Lynis et à passer en revue les correctifs de l'avertissement ainsi que des suggestions pour renforcer la sécurité du système. Vous pouvez en savoir plus sur son site officiel si vous le souhaitez. Merci d'avoir lu cet article.