Aujourd'hui, comme nous le savons tous, la sécurité est importante pour les serveurs et le réseau à cette époque. Nous passons la plupart de notre temps à mettre en œuvre notre politique de sécurité pour les infrastructures. Voici donc une question à l'esprit, existe-t-il un outil automatique qui peut nous aider à découvrir la vulnérabilité pour nous. Je voudrais donc vous présenter un outil gratuit et open source appelé Lynis .

Lynis est l'un des outils d'audit de sécurité les plus populaires pour les systèmes de type Unix et Linux, il peut découvrir les logiciels malveillants et les vulnérabilités liées à la sécurité dans les systèmes basés sur Linux.

Normalement, nous exécutons tant de choses sur notre serveur Linux comme le serveur Web, le serveur de base de données, le serveur de messagerie, le serveur FTP, etc. Lynis peut faciliter la vie de l'administrateur Linux en effectuant l'audit de sécurité automatisé et les tests de pénétration sur toutes leurs machines Linux.

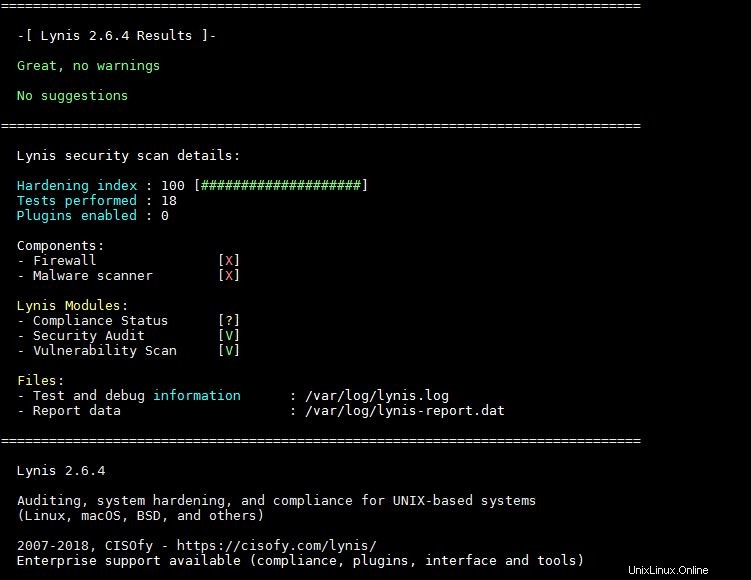

Lynis est un outil d'audit de réseau et de serveur tout-en-un gratuit et open source. Une fois l'audit terminé, nous pouvons examiner les résultats, les avertissements et les suggestions, puis nous pouvons mettre en œuvre notre politique de sécurité en fonction de ceux-ci. Il affichera les rapports d'un système, ce rapport peut être divisé en sections.

Pourquoi nous devrions utiliser Lynis :

Il existe un certain nombre de raisons pour lesquelles nous devrions Lynis dans notre environnement, mais les principales sont énumérées ci-dessous :

- Audit de sécurité du réseau et des serveurs

- Détection et analyse des vulnérabilités

- Renforcement du système

- Tests d'intrusion

Jusqu'à ce jour, Lynis prend en charge plusieurs systèmes d'exploitation tels que :

- OS basés sur RPM comme Red Hat, CentOS et Fedora

- Système d'exploitation basé sur Debian comme Ubuntu, Linux Mint

- FreeBS

- macOS

- NetBSD

- OpenBSD

- Solaris

Dans cet article cet article, nous montrerons comment nous pouvons installer Lynis sur un serveur Linux et comment effectuer un audit de sécurité d'un serveur Linux.

Installation de Lynis sur un serveur Linux

Lynis est un logiciel léger, il ne cassera pas votre système et n'affectera aucune application ou service hébergé sur votre Linux Box

Tout d'abord, nous allons créer un répertoire pour l'installation de Lynis,

[[email protected] ~]# mkdir /usr/local/lynis[[email protected] ~]#

Allez maintenant dans le répertoire et téléchargez le dernier code source de Lynis à l'aide de la commande wget

[[email protected] ~]# cd /usr/local/lynis/[[email protected] lynis]# wget https://downloads.cisofy.com/lynis/lynis-2.6.4.tar.gzExtrayez le fichier Lynis tar.gz téléchargé à l'aide de la commande ci-dessous,

[[email protected] lynis]# lltotal 268-rw-r--r--. 1 root root 273031 2 mai 07:45 lynis-2.6.4.tar.gz[[email protected] lynis]# tar zxpvf lynis-2.6.4.tar.gz[[email protected] lynis]# lltotal 272drwxr-xr- X. 6 racine racine 4096 1er juin 23:17 lynis-rw-r--r--. 1 root root 273031 2 mai 07:45 lynis-2.6.4.tar.gz[[email protected] lynis]#Maintenant, allez dans le répertoire lynis, exécutez le script lynis avec les options disponibles. L'utilisateur racine ou l'utilisateur avec des privilèges d'administrateur peut exécuter le script, tous les journaux et la sortie seront enregistrés dans le fichier /var/log/lynis.log

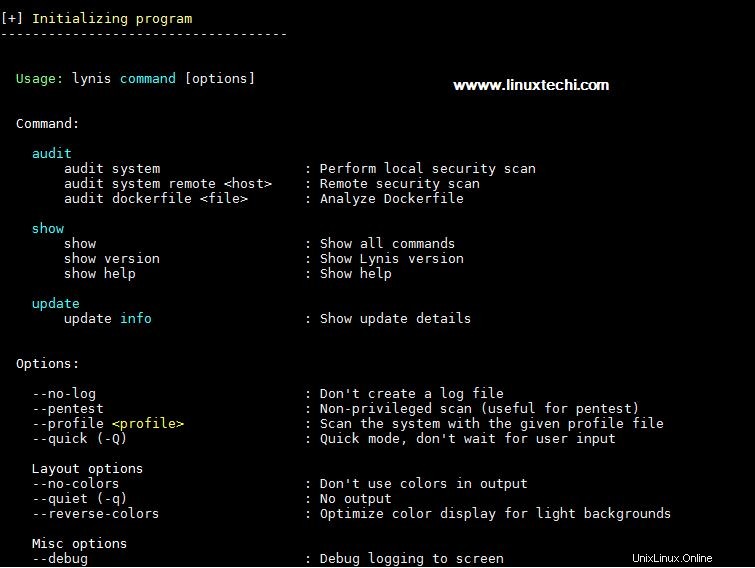

[email protected] lynis]# cd lynis[[email protected] lynis]# ./lynisLa sortie de la commande ci-dessus sera quelque chose comme ci-dessous

Démarrez l'audit et trouvez les vulnérabilités

Maintenant, nous devons démarrer le processus Lynis, nous devons donc définir un paramètre "système d'audit" pour analyser l'ensemble du système.

Exécutez l'une des commandes ci-dessous pour démarrer l'audit pour l'ensemble du système,

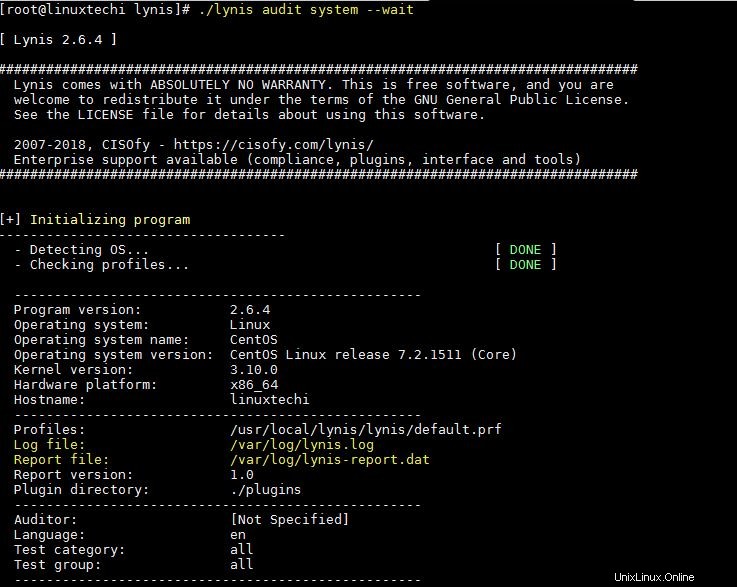

[[email protected] lynis]# ./lynis audit systemOr[[email protected] lynis]# ./lynis audit system --wait --> (attendez que l'utilisateur appuie sur Entrée pour afficher le rapport de la section suivante)La sortie ci-dessus de la commande serait quelque chose comme ci-dessous :

1) Initialiser l'outil Lynis

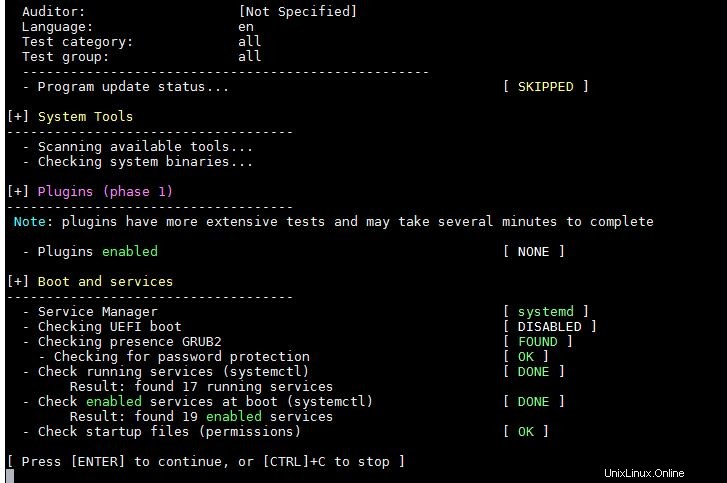

2) Outil système et démarrage et services

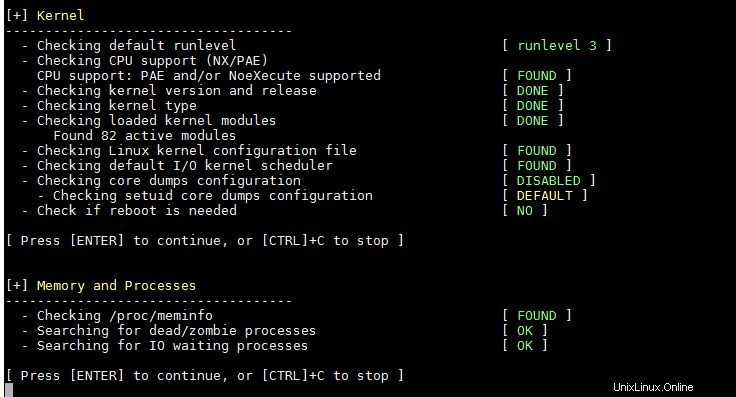

3) Audit du noyau et de la mémoire et des processus

4) Utilisateur et groupe et authentification

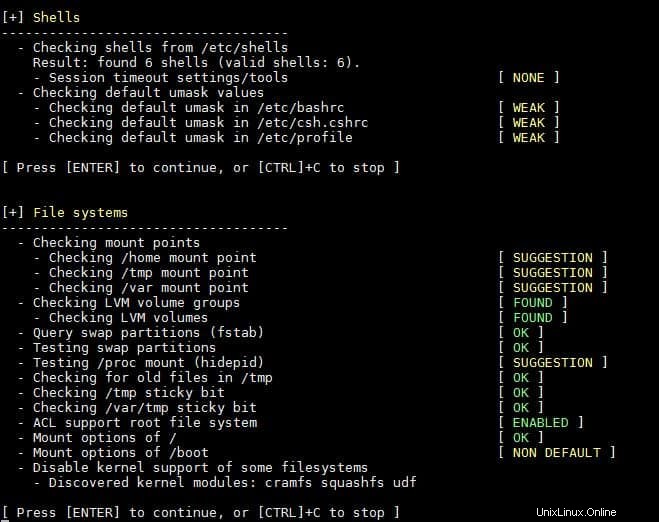

5) Audit des shells et du système de fichiers

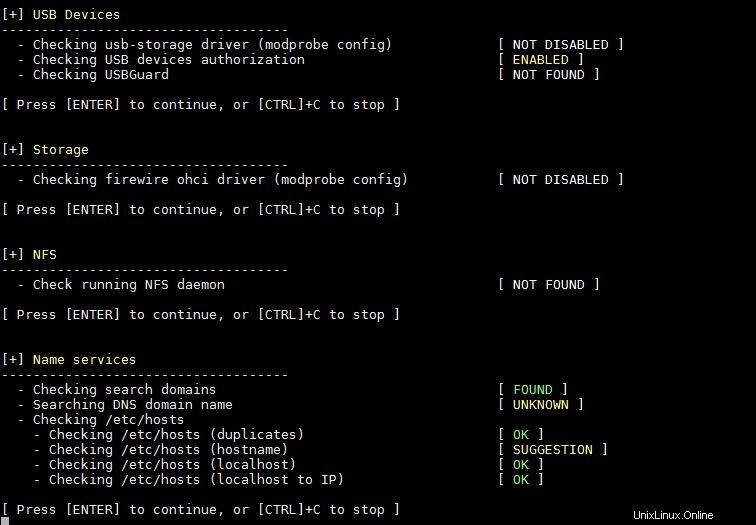

6) Audit USB, stockage, NFS et service de noms

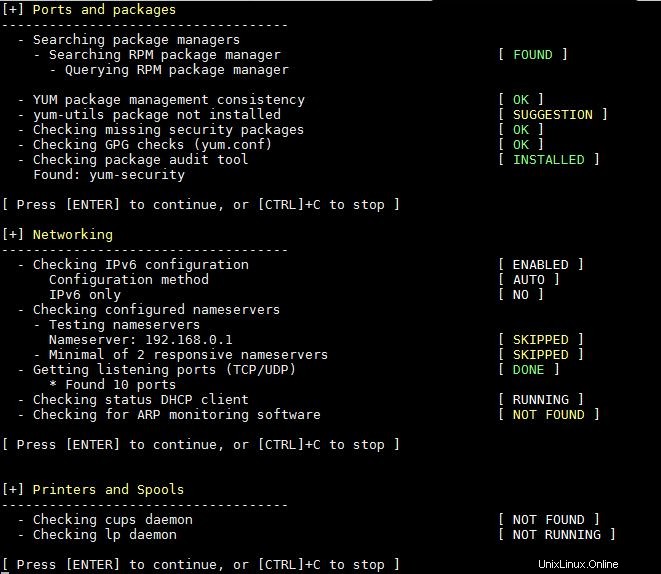

7) Audit des ports, des packages, de la mise en réseau et des imprimantes et des spools

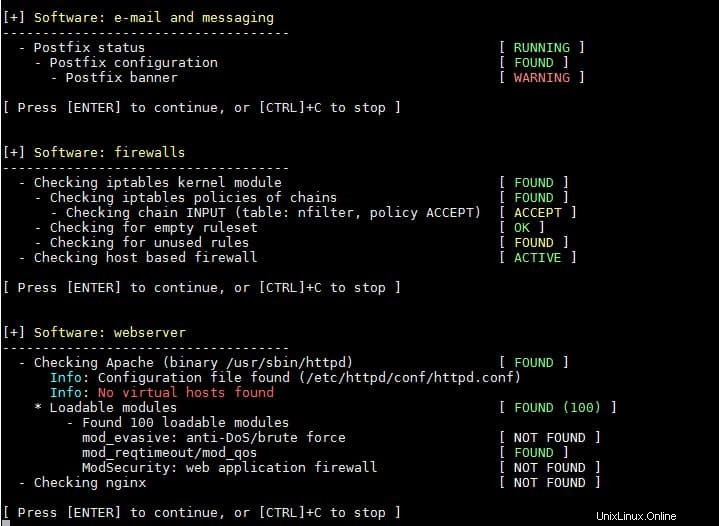

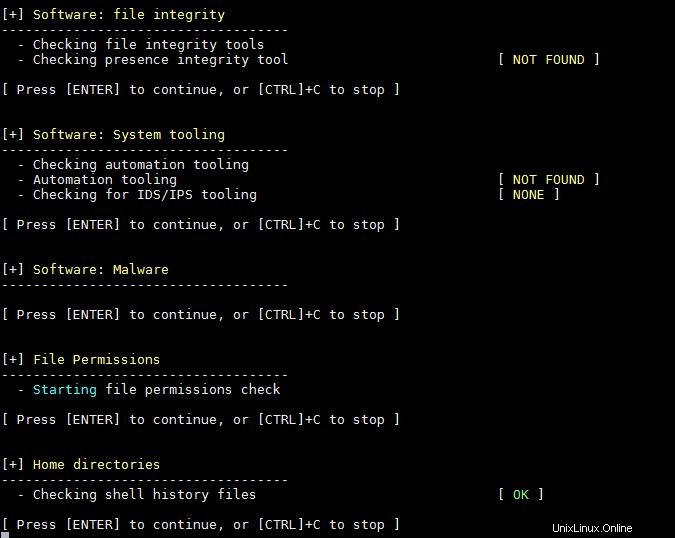

8) Audit des logiciels installés

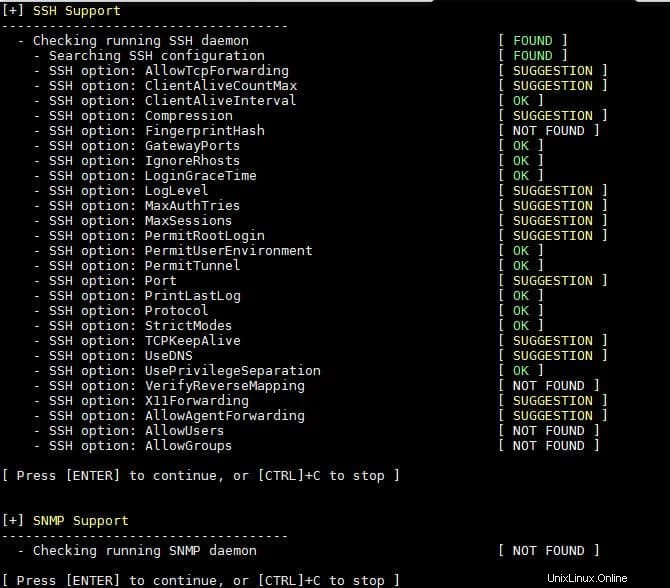

9) Serveur SSH et audit SNMP

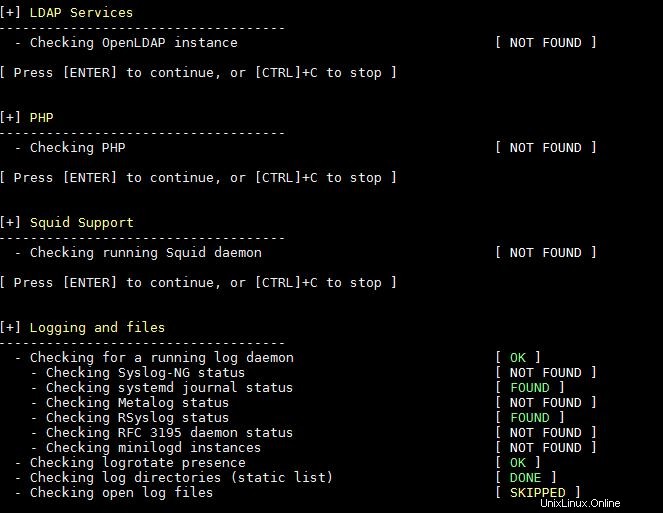

10) Service LDAP, PHP, Squid et audit de journalisation

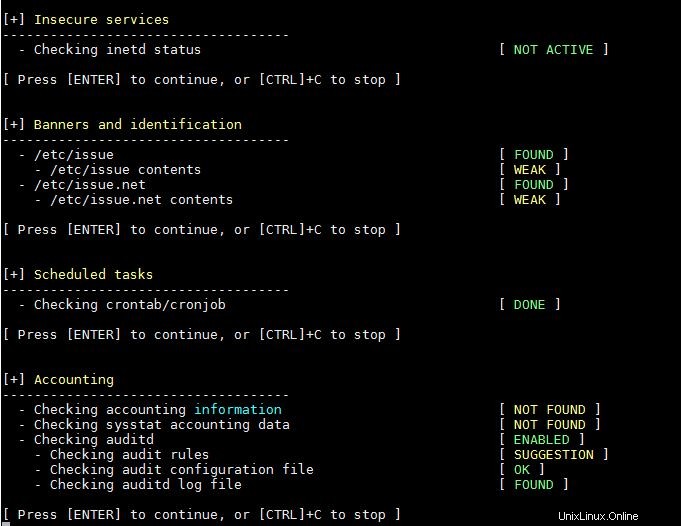

11) Services non sécurisés, bannières, tâches Cron et audit comptable

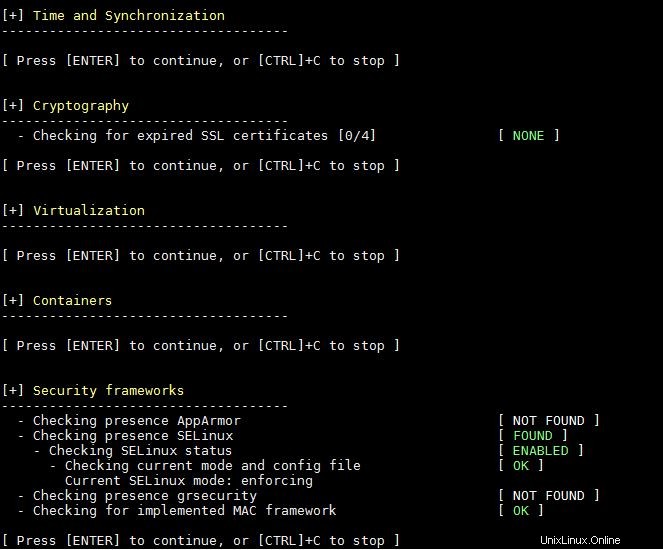

12) Audit de la synchronisation temporelle, de la cryptographie, de la virtualisation, des conteneurs et du cadre de sécurité

13) Autorisations de fichiers, détection de logiciels malveillants et audit du répertoire personnel

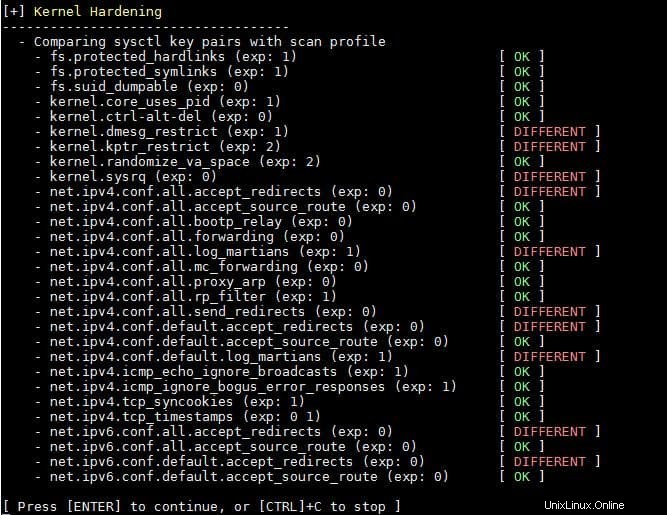

14) Audit de renforcement du noyau

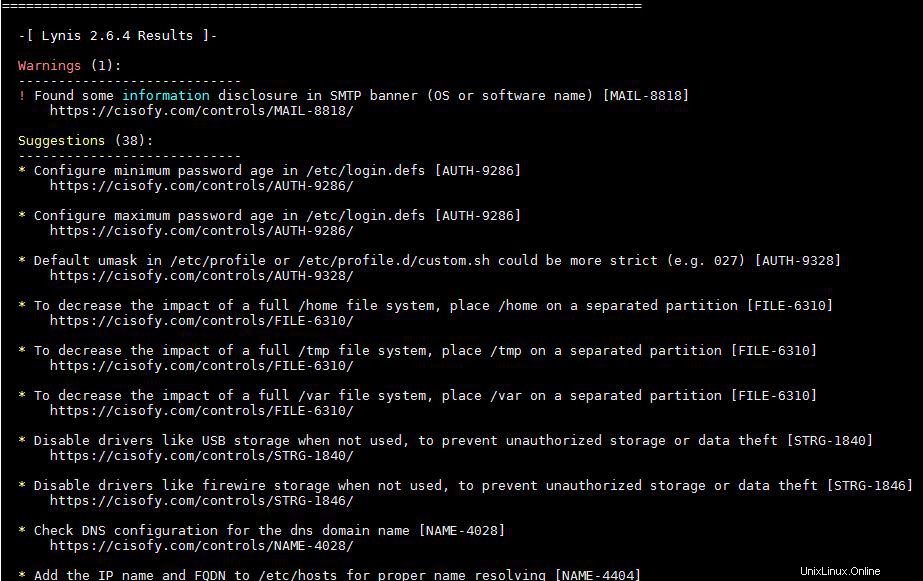

15) Avertissement et suggestions

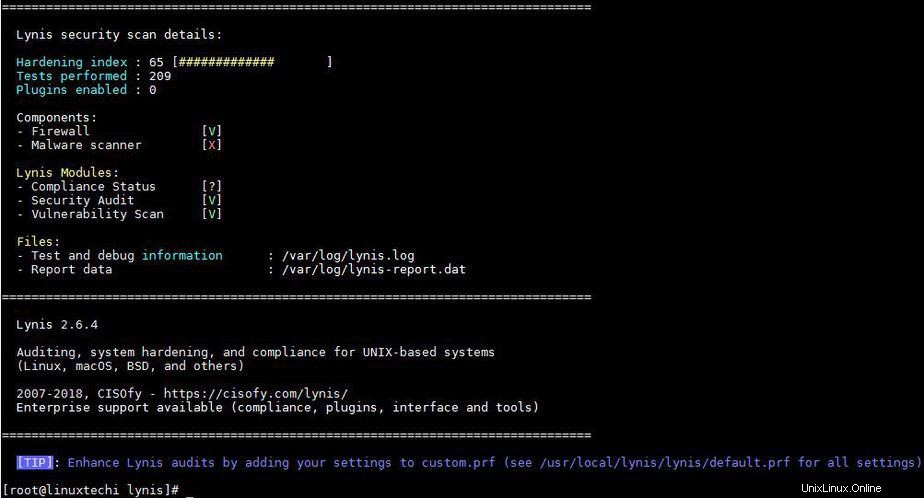

16) Résultats de l'analyse et de l'audit de Lynis

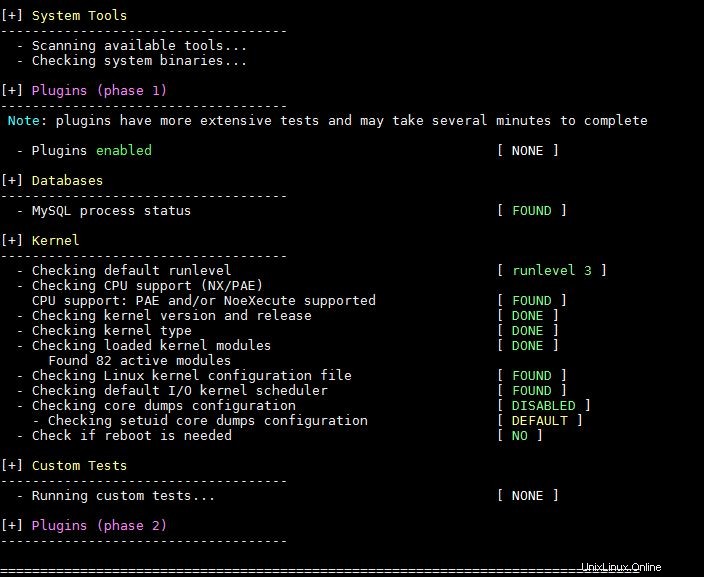

Parfois, nous ne voulons pas analyser ou auditer les applications ou le service du système complet, nous pouvons donc auditer les applications personnalisées par catégorie. Voyons comment l'exécuter,

[example@unixlinux.online lynis] # ./lynis montrent groupsaccountingauthenticationbannersboot_servicescontainerscryptodatabasesdnsfile_integrityfile_permissionsfilesystemsfirewallshardeninghomedirsinsecure_serviceskernelkernel_hardeningldaploggingmac_frameworksmail_messagingmalwarememory_processesnameservicesnetworkingphpports_packagesprinters_spoolsschedulingshellssnmpsquidsshstoragestorage_nfssystem_integritytimetoolingusbvirtualizationwebservers [example@unixlinux.online lynis] #Alors maintenant, nous allons obtenir un audit simple du noyau et de la base de données de Linux , Nous allons utiliser la commande ci-dessous.

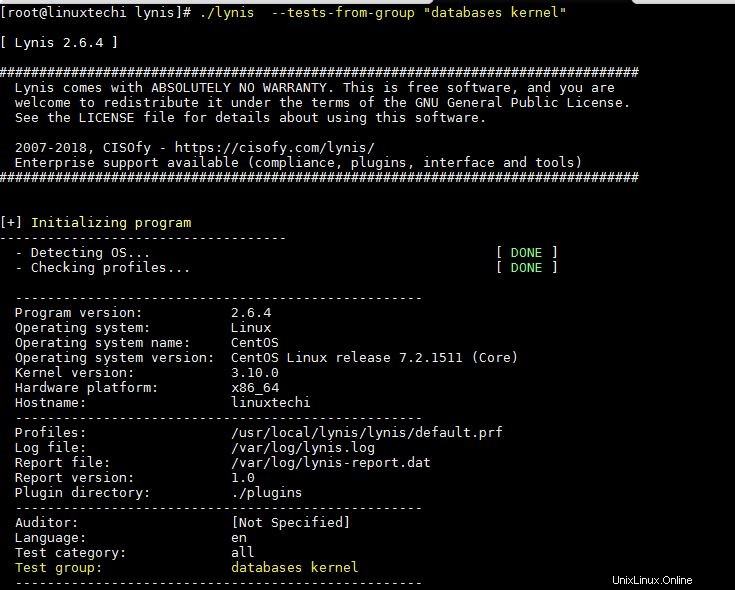

[[email protected] lynis]# ./lynis --tests-from-group "databases kernel"

Pour vérifier plus d'options de la commande lynis, veuillez vous référer à sa page de manuel,

[[email protected] lynis]# ./lynis --manC'est tout de cet article, s'il vous plaît partagez vos commentaires et commentaires.