SSHGuard est un démon open source utilisé pour améliorer la sécurité de ssh ainsi que d'autres protocoles réseau. De plus, il est utilisé pour empêcher les attaques par force brute. Il surveillera et conservera en permanence l'historique des journaux système, ce qui aide à suivre les tentatives de connexion continues ou les activités malveillantes. Une fois qu'il détecte une telle activité, il bloque immédiatement l'adresse IP à l'aide de backends de pare-feu tels que pf, iptables et ipfw. Ensuite, il débloquera l'adresse IP après un intervalle de temps défini. Plusieurs formats de journal tels que le fichier journal brut, Syslog-ng et Syslog sont pris en charge par SSHGuard et fournissent une couche de protection supplémentaire à plusieurs services postfix, Sendmail, vsftpd, etc., y compris ssh.

Dans ce didacticiel, vous apprendrez à installer SSHGuard et à configurer le système pour empêcher les attaques par force brute dans Ubuntu 20.04. Commençons par l'installation.

Installation de SSHGuard

Vous pouvez installer le sshguard à partir du gestionnaire de packages apt; il vous suffit d'exécuter la commande d'installation suivante dans votre terminal. Tout d'abord, nous devons toujours mettre à jour les informations du package avant toute installation de package à l'aide d'apt.

$ sudo apt update

$ sudo apt install sshguard

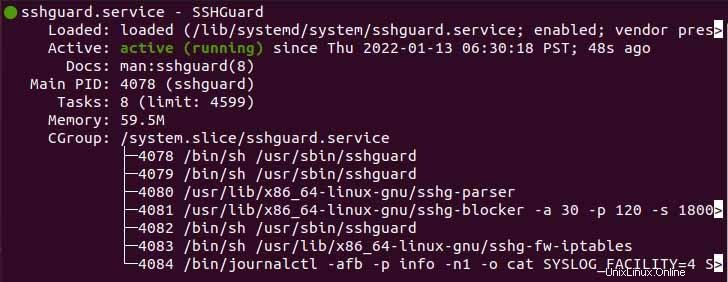

Après une installation réussie de SSHGuard, vous pouvez vérifier l'état de SSHGuard à l'aide du démon systemctl. Vous obtiendrez une sortie similaire à l'exemple suivant.

$ sudo systemctl status sshguard

Configurer SSHGuard sur Ubuntu

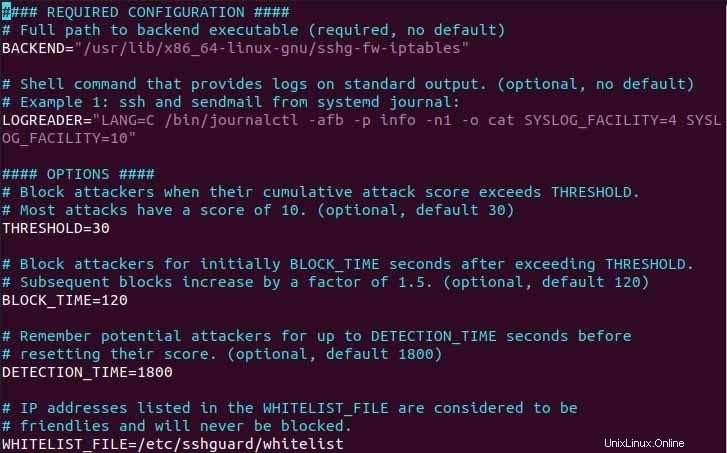

La période d'interdiction par défaut de l'hôte distant est de 120 secondes et chaque tentative de connexion infructueuse successive augmentera le temps d'interdiction d'un facteur de 1,5. Vous pouvez configurer le fichier SSHGuard sshguard.conf que vous pouvez trouver dans le chemin suivant.

$ sudo vim /etc/sshguard/sshguard.conf

Comme vous pouvez le voir dans l'exemple ci-dessus, il existe de nombreuses directives avec sa valeur par défaut. Mettons en évidence certaines directives et à quoi elles servent réellement.

- La directive nommée BACKEND contient le chemin du backend du pare-feu du système.

- La directive nommée THRESHOLD indique le nombre de tentatives après lequel l'utilisateur sera bloqué.

- La directive BLOCKE_TIME détermine la durée pendant laquelle l'attaquant restera banni après plusieurs tentatives de connexion incorrectes successives.

- La directive DETECTION_TIME détermine la durée pendant laquelle l'attaquant est détecté/enregistré.

- La directive WHITELIST_FILE contient le chemin d'accès au fichier contenant la liste des hôtes connus.

Ensuite, travaillons avec un pare-feu système. Pour bloquer l'attaque par force brute, vous devez configurer le pare-feu de la manière suivante.

$ sudo vim /etc/ufw/before.rules

Ensuite, ajoutez la ligne de code suivante dans le fichier ouvert, comme dans l'exemple ci-dessous.

:sshguard - [0:0]

-A ufw-before-input -p tcp --dport 22 -j sshguard

Code language: CSS (css)

Maintenant, écrivez et quittez le fichier et redémarrez le pare-feu.

$ sudo systemctl restart ufw

Une fois que tout est configuré, votre système est prêt à persister les attaques par force brute.

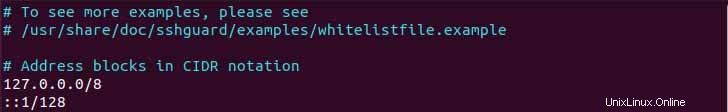

Liste blanche des hôtes bloqués

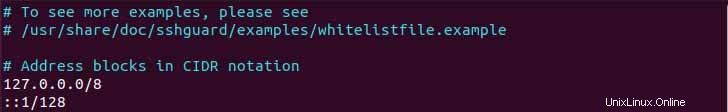

La liste blanche permettra aux hôtes bloqués de se reconnecter au système sans aucune restriction. Pour mettre en liste blanche, l'hôte spécifique spécifie alors l'adresse IP de l'hôte dans le fichier situé à la destination suivante.

$ sudo vim /etc/sshguard/whitelist

Maintenant, une fois que vous avez ajouté l'adresse IP au fichier de liste blanche, redémarrez le démon SSHGuard et le backend du pare-feu pour appliquer les modifications.

Conclusion

Dans ce didacticiel, je vous ai montré comment installer SSHGuard et comment configurer le logiciel de sécurité pour rendre le système capable de persister l'attaque par force brute et d'ajouter une couche de sécurité supplémentaire.

Un autre article intéressant peut être :Comment installer et utiliser les outils de capture d'écran Ubuntu Linux