Vous avez peut-être souvent téléchargé des logiciels open source, par exemple diverses distributions Linux ISO. Lors du téléchargement, vous remarquerez peut-être également un lien pour télécharger le fichier de somme de contrôle. A quoi sert ce lien ? En fait, les distributions Linux distribuent des fichiers de somme de contrôle avec les fichiers ISO source pour vérifier l'intégrité du fichier téléchargé. À l'aide de la somme de contrôle du fichier, vous pouvez vérifier que le fichier téléchargé est authentique et n'a pas été falsifié. Il est particulièrement utile lorsque vous téléchargez un fichier ailleurs que sur le site d'origine, comme les sites Web tiers, où il y a plus de chances de falsifier le fichier. Il est fortement recommandé de vérifier la somme de contrôle lors du téléchargement d'un fichier à partir d'un tiers.

Dans cet article, nous allons parcourir quelques étapes qui vous aideront à vérifier tout téléchargement dans le système d'exploitation Ubuntu. Pour cet article, j'utilise Ubuntu 18.04 LTS pour décrire la procédure. De plus, j'ai téléchargé ubuntu-18.04.2-desktop-amd64.iso et il sera utilisé dans cet article pour le processus de vérification.

Il existe deux méthodes que vous pouvez utiliser pour vérifier l'intégrité des fichiers téléchargés. La première méthode consiste à utiliser le hachage SHA256 qui est une méthode rapide mais moins sécurisée. La seconde consiste à utiliser les clés gpg, qui constituent une méthode plus sécurisée de vérification de l'intégrité des fichiers.

Vérifier le téléchargement à l'aide du hachage SHA256

Dans la première méthode, nous utiliserons le hachage pour vérifier notre téléchargement. Le hachage est le processus de vérification qui vérifie si un fichier téléchargé sur votre système est identique au fichier source d'origine et n'a pas été modifié par un tiers. Les étapes de la méthode sont les suivantes :

Étape 1 :Téléchargez le fichier SHA256SUMS

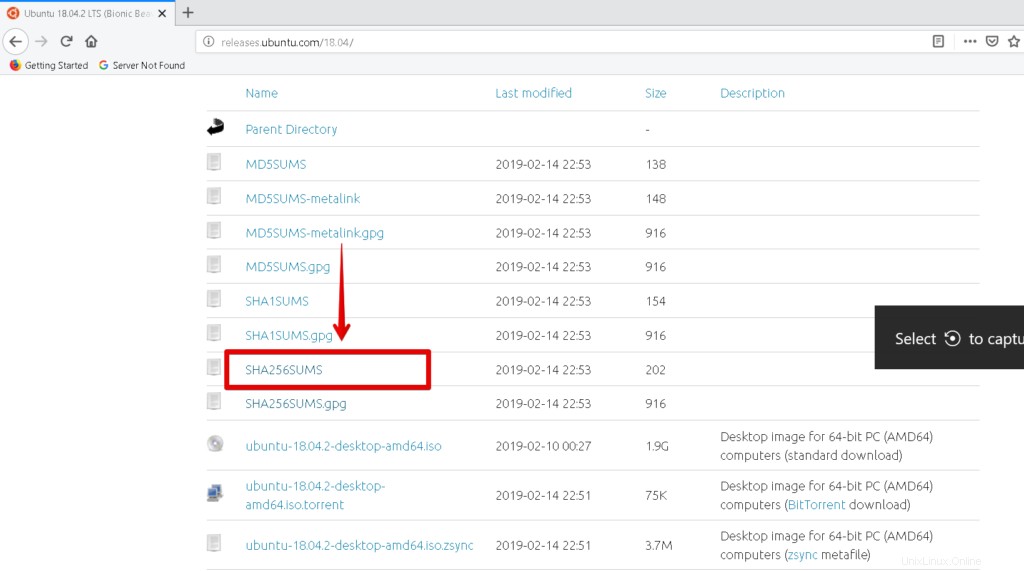

Vous devrez trouver le fichier SHA256SUMS à partir des miroirs Ubuntu officiels. La page miroir comprend des fichiers supplémentaires avec des images Ubuntu. J'utilise le miroir ci-dessous pour télécharger le fichier SHA256SUMS :

http://releases.ubuntu.com/18.04/

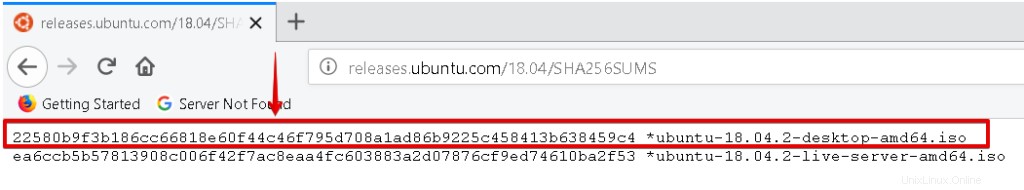

Une fois que vous avez trouvé le fichier, cliquez dessus pour l'ouvrir. Il contient la somme de contrôle du fichier original fourni par Ubuntu.

Étape 2 :Générer la somme de contrôle SHA256 du fichier ISO téléchargé

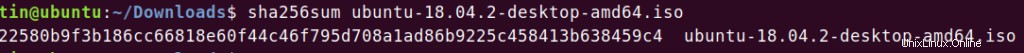

Ouvrez maintenant le terminal en appuyant sur Ctrl+Alt+T combinaisons de touches. Naviguez ensuite jusqu'au répertoire où vous avez placé le fichier de téléchargement.

$ cd [chemin-du-fichier]

Exécutez ensuite la commande suivante dans Terminal pour générer la somme de contrôle SHA256 du fichier ISO téléchargé.

Étape 3 :Comparez la somme de contrôle dans les deux fichiers.

Comparez la somme de contrôle générée par le système avec celle fournie sur le site officiel des miroirs d'Ubuntu. Si la somme de contrôle correspond, vous avez téléchargé un fichier authentique, sinon le fichier est corrompu.

Vérifiez le téléchargement en utilisant sing gpg keys

Cette méthode est plus sécurisée que la précédente. Voyons voir comment ça fonctionne. Les étapes de la méthode sont les suivantes :

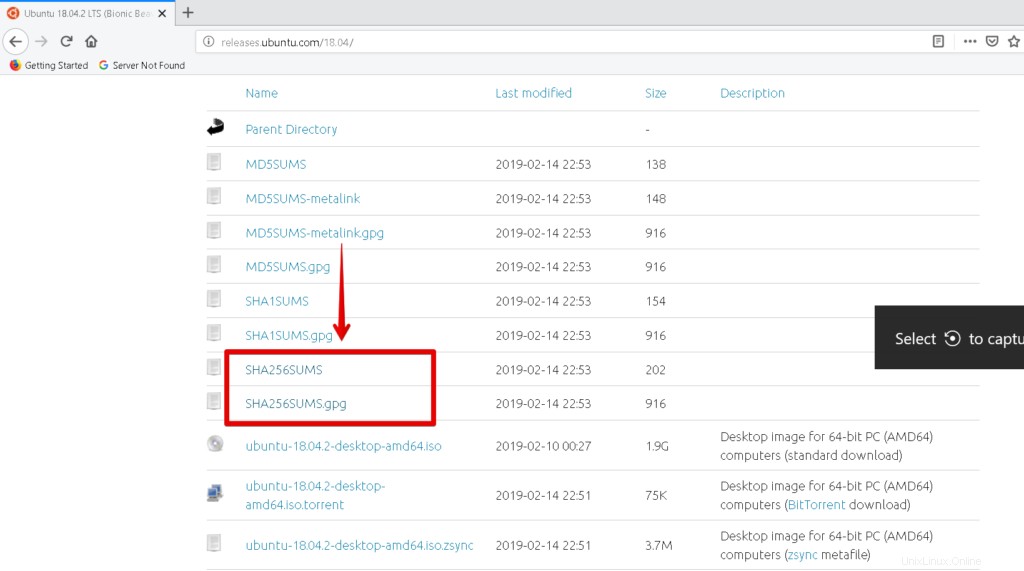

Étape 1 :Téléchargez SHA256SUMS et SHA256SUMS.gpg

Vous devrez trouver les fichiers SHA256SUMS et SHA256SUMS.gpg à partir de l'un des miroirs Ubuntu. Une fois que vous avez trouvé ces fichiers, ouvrez-les. Cliquez avec le bouton droit de la souris et utilisez l'option Enregistrer en tant que page pour les enregistrer. Enregistrez les deux fichiers dans le même répertoire.

Étape 2 :Trouvez la clé utilisée pour émettre la signature

Lancez le terminal et accédez au répertoire où vous avez placé les fichiers de somme de contrôle.

$ cd [chemin-du-fichier]

Exécutez ensuite la commande suivante pour vérifier quelle clé a été utilisée pour générer les signatures.

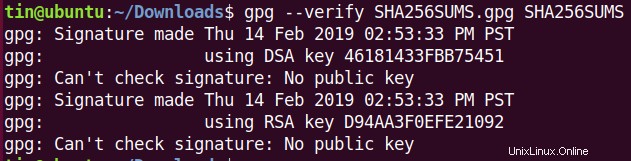

$ gpg –verify SHA256SUMS.gpg SHA256SUMS

Nous pouvons également utiliser cette commande pour vérifier les signatures. Mais pour le moment, il n'y a pas de clé publique, il renverra donc le message d'erreur comme indiqué dans l'image ci-dessous.

En regardant la sortie ci-dessus, vous pouvez voir que les ID de clé sont :46181433FBB75451 et D94AA3F0EFE21092. Nous pouvons utiliser ces identifiants pour les demander au serveur Ubuntu.

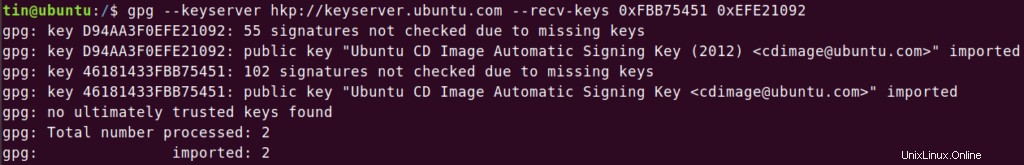

Étape 3 :Obtenir la clé publique du serveur Ubuntu

Nous utiliserons les ID de clé ci-dessus pour demander des clés publiques au serveur Ubuntu. Cela peut être fait en exécutant la commande suivante dans Terminal. La syntaxe générale de la commande est :

$ gpg –keyserver <keyserver-name –recv-keys <publicKey>

Vous avez maintenant reçu les clés du serveur Ubuntu.

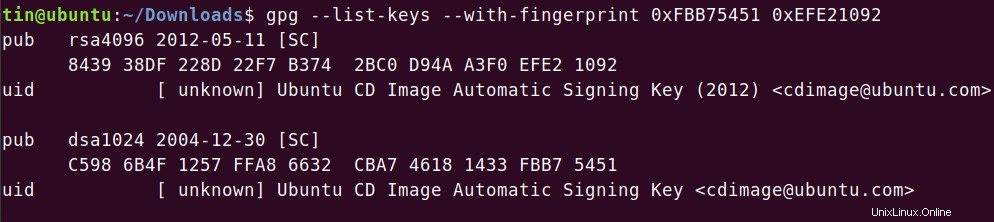

Étape 4 :Vérifiez les empreintes digitales de la clé

Vous devrez maintenant vérifier les empreintes digitales de la clé. Pour cela, exécutez la commande suivante dans Terminal.

$ gpg --list-keys --with-fingerprint <0x-----> <0x------>

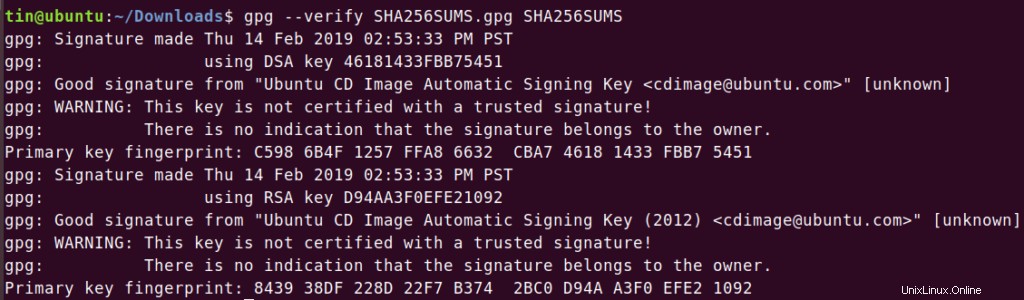

Étape 5 :Vérifiez la signature

Vous pouvez maintenant exécuter la commande pour vérifier la signature. C'est la même commande que vous avez utilisée précédemment pour trouver les clés qui ont été utilisées pour émettre la signature.

$ gpg --verify SHA256SUMS.gpg SHA256SUMS

Vous pouvez maintenant voir la sortie ci-dessus. Il affiche la bonne signature message qui valide l'intégrité de notre fichier ISO. S'ils ne correspondaient pas, cela s'afficherait comme une mauvaise signature .

Vous remarquerez également le signe d'avertissement qui est juste parce que vous n'avez pas contresigné les clés et qu'elles ne figurent pas dans la liste de vos sources de confiance.

Étape finale

Vous devrez maintenant générer une somme de contrôle sha256 pour le fichier ISO a téléchargé. Associez-le ensuite au fichier SHA256SUM que vous avez téléchargé à partir des miroirs Ubuntu. Assurez-vous d'avoir placé le fichier téléchargé, SHA256SUMS et SHA256SUMS.gpg dans le même répertoire.

Exécutez la commande suivante dans le Terminal :

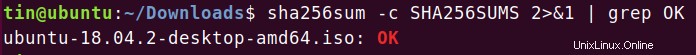

$ sha256sum -c SHA256SUMS 2>&1 | grep OK

Vous obtiendrez la sortie comme ci-dessous. Si la sortie est différente, cela signifie que votre fichier ISO téléchargé est corrompu.

C'était tout ce que vous deviez savoir sur la vérification du téléchargement dans Ubuntu. En utilisant les méthodes de vérification décrites ci-dessus, vous pouvez confirmer que vous avez téléchargé un fichier ISO authentique qui n'est pas corrompu ni falsifié pendant le téléchargement.