Le mappeur de réseau, abrégé en Nmap, est un outil d'analyse de réseau open source qui analyse les hôtes distants et recherche une mine d'informations telles que les ports ouverts, les versions du système d'exploitation et les versions des services écoutant sur les ports ouverts. Selon les arguments utilisés, Nmap révèle également des vulnérabilités système sous-jacentes associées à des vulnérabilités obsolètes basées sur CVSS (Common Vulnerability Scanning System). Pour cette raison, Nmap est un outil de reconnaissance précieux pour les tests d'intrusion et la révélation de failles pouvant être exploitées par des pirates. En fait, il est préinstallé dans Kali et Parrot OS qui sont des systèmes d'exploitation dédiés aux tests d'intrusion et à la criminalistique numérique.

Dans cet article, nous mettons en évidence certaines des commandes Nmap utiles qui vous aident à recueillir des informations utiles sur les hôtes distants.

Syntaxe Nmap de base

La commande Nmap la plus basique implique l'analyse d'un seul hôte et ne nécessite que l'adresse IP ou le nom d'hôte de la cible distante comme argument.

$ nmap hostname

Ou

$ nmap remote-host-ip

Examinons maintenant quelques cas d'utilisation de Nmap. Dans ce guide, nous analyserons les hôtes distants à l'aide de Kali Linux.

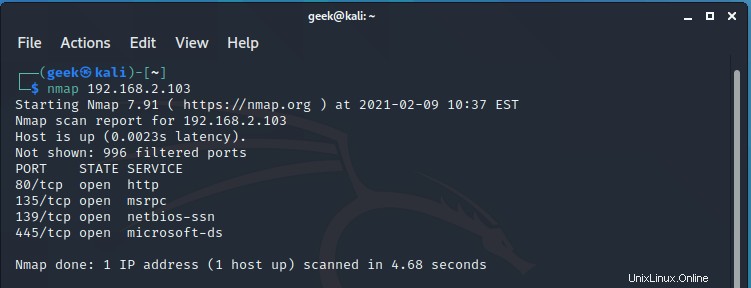

Analyser un seul hôte distant

L'analyse d'un seul hôte est assez simple. Tout ce dont vous avez besoin est de transmettre l'adresse IP ou le nom de domaine de l'hôte distant comme argument. Par exemple,

$ nmap 192.168.2.103

Le rapport d'analyse Nmap inclut des détails tels que les ports ouverts, l'état du port et les services à l'écoute sur les ports.

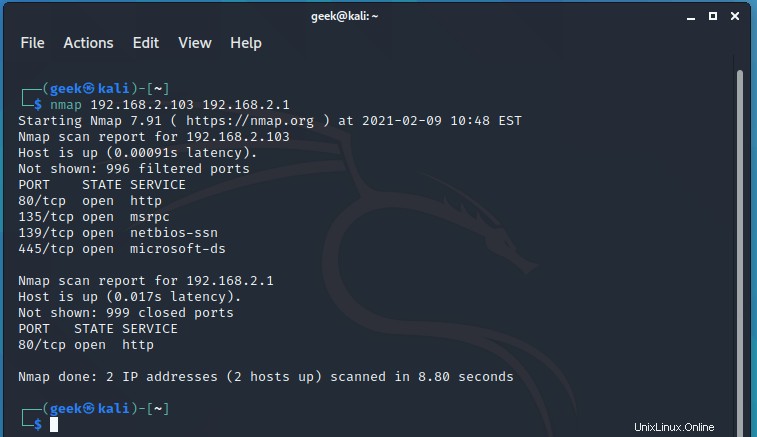

Analyser plusieurs hôtes distants

Dans un scénario où vous avez plusieurs hôtes distants, transmettez simplement leurs adresses IP sur une seule ligne, comme indiqué.

$ nmap 192.168.2.103 192.168.2.1

Si vous souhaitez analyser l'adresse IP de l'hôte distant consécutif, suffixez simplement l'adresse comme suit :

$ nmap 192.168.2.1,2,3,4

La commande ci-dessus analyse les hôtes distants 192.168.2.1, 192.168.2.2, 192.168.2.3, et 192.168.2.4

Analyser une gamme d'hôtes distants

Si vous avez des hôtes distants dans une plage d'adresses IP, vous pouvez spécifier la plage séparée par un trait d'union.

$ nmap 192.168.2.100-105

Cela analysera tous les hôtes distants de 192.168.2.100 à 192.168.2.105 plage.

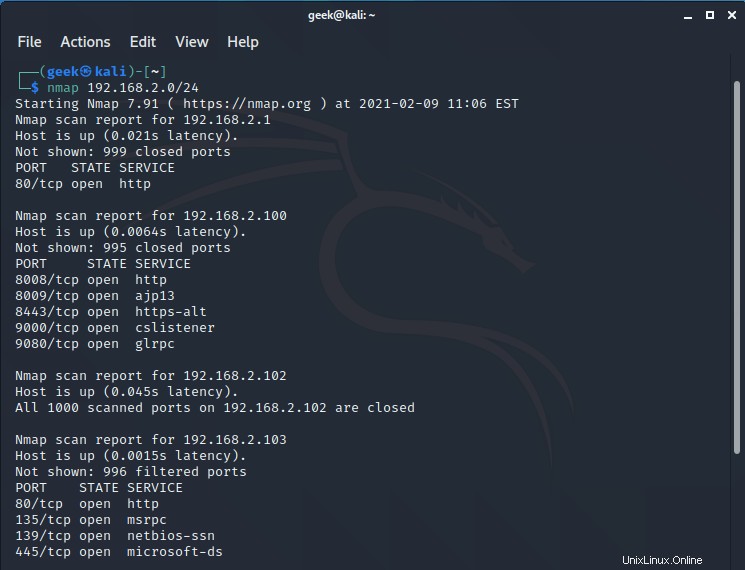

Analyser un sous-réseau

Vous pouvez analyser un sous-réseau entier en utilisant la notation CIDR. Par exemple, la commande ci-dessous analyse tous les hôtes distants dans le 192.168.2.0 sous-réseau.

$ nmap 192.168.2.0/24

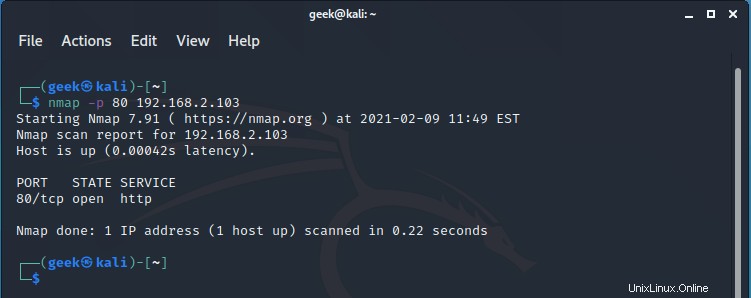

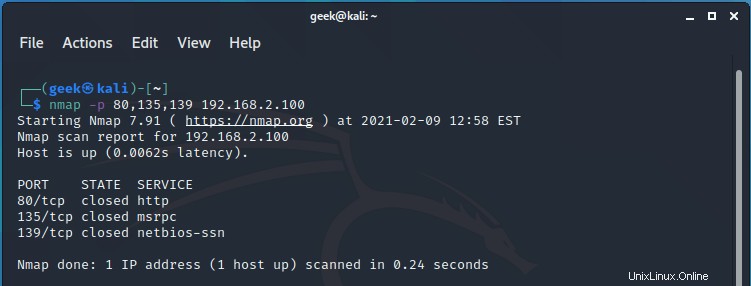

Analyse des ports à l'aide de Nmap

Vous pouvez demander à Nmap d'analyser explicitement les ports ouverts sur un hôte cible à l'aide de -p drapeau suivi du numéro de port. Dans l'exemple ci-dessous, nous recherchons le port 80 sur l'hôte distant.

$ nmap -p 80 192.168.2.100

Pour spécifier plusieurs ports, vous pouvez les répertorier à l'aide de virgules, comme indiqué ci-dessous.

$ nmap -p 80,135,139 192.168.2.100

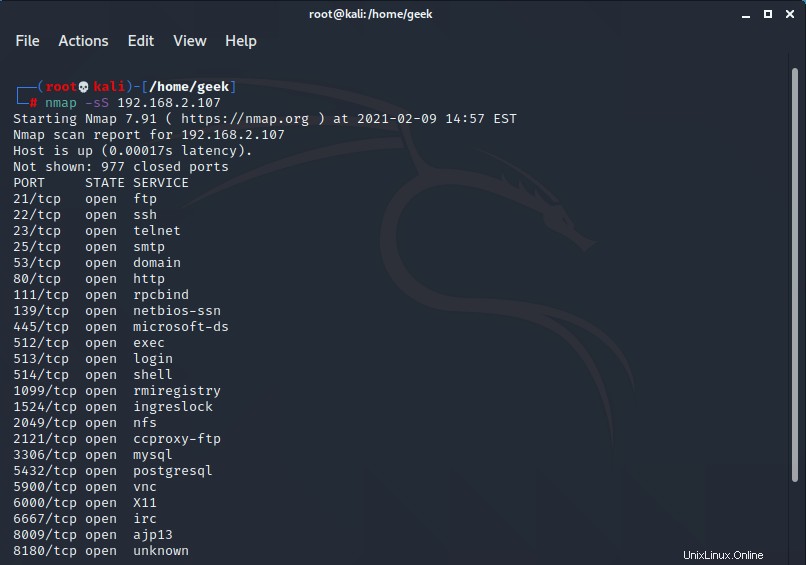

Pour analyser tous les ports ouverts sur une cible, utilisez la commande –open drapeau. Ici, nous analysons Metasploitable Linux qui est une instance virtuelle intentionnellement vulnérable pour les tests d'intrusion.

$ nmap --open 192.168.2.107

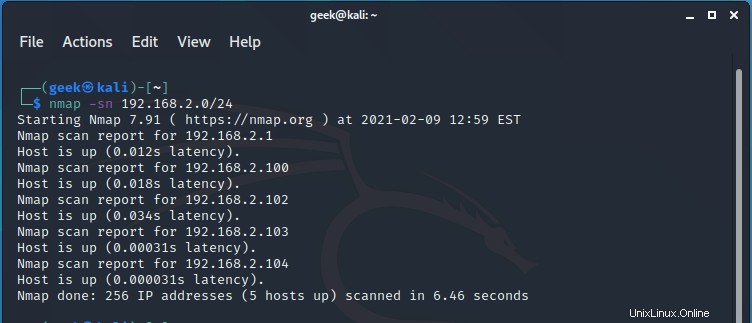

Rechercher les hôtes distants actifs

Si vous voulez juste savoir quels hôtes distants sont actifs dans votre sous-réseau, passez le -sn drapeau comme indiqué. La sortie n'aura rien d'extraordinaire, juste un bref résumé des hôtes actifs.

$ nmap -sn 192.168.2.0/24

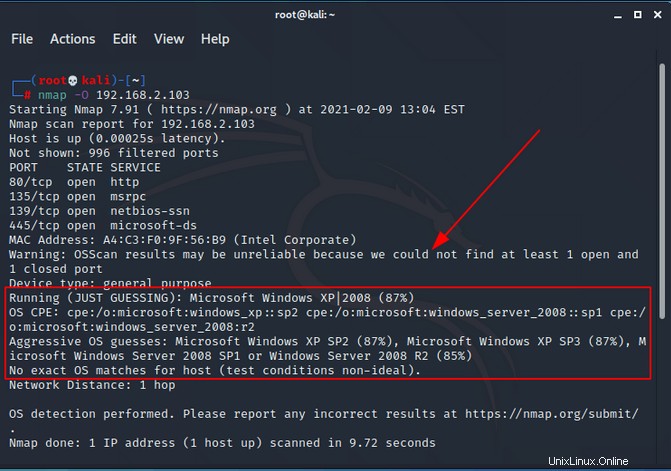

Empreintes du système d'exploitation

L'indicateur -O vous permet même de détecter le système d'exploitation de l'hôte dans une certaine mesure. Cependant, cela ne vous donne pas la version exacte du système d'exploitation de la cible. Dans l'exemple ci-dessous, nous analysons un hôte qui s'exécute sous Windows 10, mais les suppositions du système d'exploitation suggèrent que l'hôte distant est probablement Windows XP SP2 ou Windows Server 2008/2008 R2.

# nmap -O 192.168.2.103

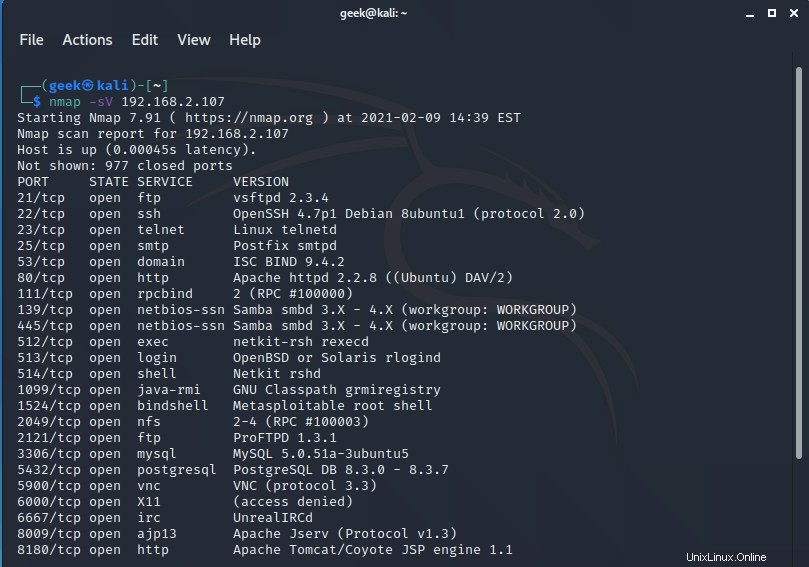

Détection de services

Vous pouvez entrer dans le vif du sujet des services écoutant sur les ports associés en utilisant le -sV drapeau. Les services communs incluent SSH (port 22), HTTP (port 80) et DNS (port 53). La détection de service est l'une des tâches d'analyse les plus critiques. Cela aide à signaler les versions de service obsolètes qui peuvent rendre le système vulnérable aux exploits et aux attaques.

$ nmap -sV 192.168.2.107

Effectuer une analyse furtive à l'aide de Nmap

Une analyse furtive, également abrégée en analyse SYN, est un type d'analyse discret qui analyse rapidement plusieurs ports dans les plus brefs délais. Un paquet SYN est envoyé à la cible distante et lorsque la réponse est reçue, Nmap est en mesure de signaler si le port est ouvert, filtré ou fermé.

$ nmap -sS 192.168.2.107

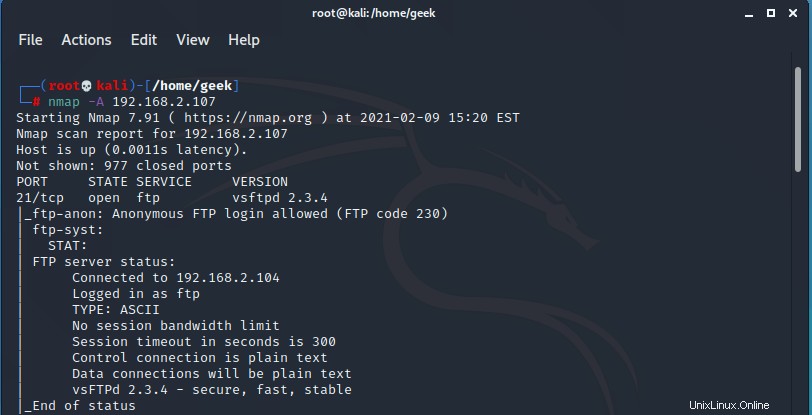

Effectuer une analyse détaillée

Le -A flag effectue une inspection approfondie des ports de la cible distante et donne des détails plus précis sur la version des services en cours d'exécution et signale également les vulnérabilités du service.

$ nmap -A 192.168.2.107

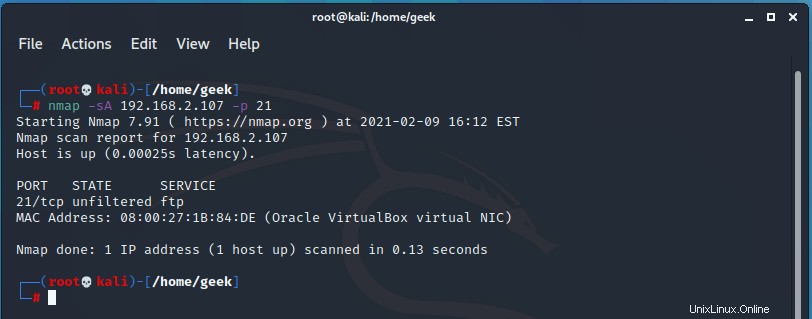

Effectuer l'identification du pare-feu

Le Nmap peut également effectuer une identification du pare-feu pour vérifier si les ports sont filtrés ou non. Le -sA L'option vérifie si le pare-feu est activé et doit être combiné avec l'indicateur -p et le numéro de port. "Non filtré" implique que le port n'est pas derrière un pare-feu tandis que "filtré" signifie qu'il est ouvert sur un pare-feu activé.

$ nmap -sA 192.168.2.107 -p 21

Analyser les protocoles TCP ou UDP

Si vous souhaitez scanner uniquement les ports TCP, utilisez le -sT drapeau comme indiqué.

$ nmap -sT 192.168.2.107

Si vous choisissez de scanner pour révéler uniquement les protocoles UDP, utilisez le -sT option.

# nmap -sU 192.168.2.107

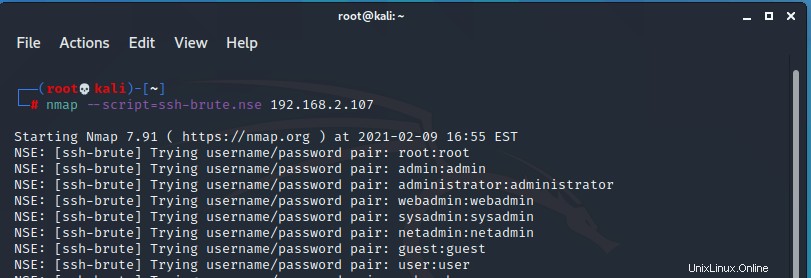

Utiliser des scripts Nmap pour analyser les vulnérabilités

Nmap Scripting Engine, abrégé en NSE, fournit des scripts Nmap qui étendent les fonctionnalités de Nmap. Les scripts Nmap sont principalement utilisés pour sonder la vulnérabilité et la détection des logiciels malveillants. Ces scripts sont préinstallés sur Kali Linux et se trouvent dans le répertoire /usr/share/nmap/scripts chemin. Ils ont une extension de fichier .nse unique.

Par exemple, pour vérifier si un hôte distant peut être brutalement forcé à l'aide de SSH, utilisez le script Nmap ci-dessous.

$ nmap --script=ssh-brute.nse 192.168.2.107

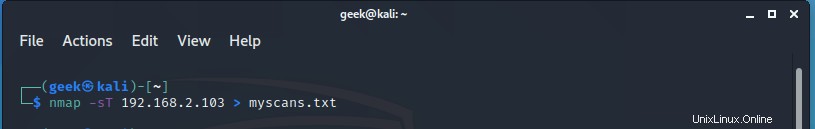

Enregistrer les résultats de l'analyse Nmap

Si vous êtes pressé et que vous souhaitez enregistrer les résultats d'une analyse Nmap pour un examen ultérieur, vous pouvez utiliser la redirection supérieure au signe> comme indiqué.

$ nmap -sT 192.168.2.103 > myscans.txt

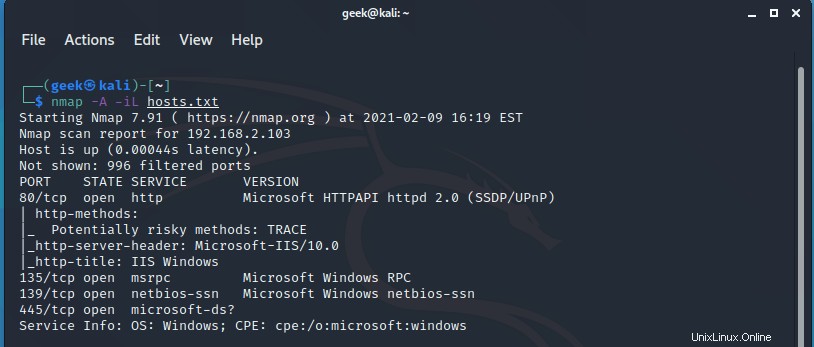

Analyser les hôtes à partir d'un fichier texte

Alternativement, vous pouvez analyser vos hôtes distants qui sont définis dans un fichier texte. Pour lire le fichier, utilisez le –iL option.

$ nmap -A iL hosts.txt

Conclusion

Nous avons répertorié 15 commandes Nmap que vous pouvez utiliser pour commencer à analyser vos hôtes distants. Il existe des centaines et des centaines de commandes Nmap et de scripts Nmap qui sont utilisés pour analyser les hôtes et rechercher d'éventuelles vulnérabilités. Nous espérons que vous avez maintenant les bases de Nmap et que vous exécutez des commandes pour révéler des informations sur des cibles distantes. Si vous envisagez d'analyser les actifs d'une organisation, assurez-vous de demander l'autorisation de la direction, de peur d'avoir des ennuis.