ClamAV est une boîte à outils logicielle antivirus open source utilisée pour analyser les fichiers à la recherche de virus. Il est couramment utilisé pour analyser les e-mails sur les passerelles de messagerie. ClamAV est un logiciel entièrement gratuit.

ClamAV fournit des outils intégrés - un scanner en ligne de commande, un programme de mise à jour de base de données, une interface milter pour Sendmail, une prise en charge intégrée de presque tous les formats de fichiers de courrier, des formats d'archives, des formats de documents courants, etc.

Dans ce tutoriel, nous apprenons à installer et à utiliser ClamAV sur Ubuntu 20.04

Composants ClamAV

Les composants ClamAV sont constitués de :

clamd (clamav-daemon) - Ce démon est principalement responsable du chargement de la base de données virale en mémoire au démarrage de l'analyse.

freshclam (clamav-freshclam) - Ce démon est utilisé pour mettre à jour, télécharger et installer la base de données des signatures de virus.

clamdscan - Outil pour analyser les fichiers et répertoires à la recherche de virus.

clamonacc - Ce démon fournit une fonctionnalité d'analyse à l'accès pour ClamAV

Installer ClamAV sur Ubuntu

ClamAV est disponible dans le référentiel Ubuntu. Vous pouvez simplement installer ClamAV en utilisant la commande apt.

Tout d'abord, mettez à jour le système Ubuntu.

$ sudo apt updateInstallez ClamAV sur Ubuntu :

$ sudo apt install clamav clamav-daemon -yVérifiez l'installation en vérifiant la version de ClamAV, tapez :

$ clamscan --VSortie :

ClamAV 0.103.2/26233/Thu Jul 15 07:31:54 2021Par défaut, le service clamav-freshclam sera activé et en cours d'exécution.

$ sudo systemctl status clamav-freshclamAu démarrage de clamav-freshclam, sa base de données de virus est automatiquement mise à jour vers /var/lib/clamav. S'il n'est pas démarré, exécutez la commande suivante pour démarrer clamav-freshclam.

$ sudo systemctl start clamav-freshclamTélécharger et mettre à jour la base de données de signatures ClamAV

Après l'installation et la vérification de ClamAV, vous devrez mettre à jour la base de données de signatures ClamAV pour les virus. La commande freshclam est utilisée pour télécharger et mettre à jour les bases de données officielles des signatures de virus de ClamAV.

1. Tout d'abord, nous devrons arrêter le service clamav-freshclam avec la commande suivante, avant de mettre à jour la base de données.

$ sudo systemctl stop clamav-freshclam2. Ensuite, téléchargez et mettez à jour la base de données manuellement à l'aide de la commande suivante :

$ sudo freshclamSi vous obtenez le résultat suivant, la base de données est mise à jour :

Tue Jul 13 04:15:19 2021 -> ClamAV update process started at Tue Jul 13 04:15:19 2021Tue Jul 13 04:15:19 2021 -> daily.cvd database is up to date (version: 25930, sigs: 4317819, f-level: 63, builder: raynman)Tue Jul 13 04:15:19 2021 -> main.cvd database is up to date (version: 59, sigs: 4564902, f-level: 60, builder: sigmgr)Tue Jul 13 04:15:19 2021 -> bytecode.cvd database is up to date (version: 331, sigs: 94, f-level: 63, builder: anvilleg)

Par défaut, la base de données de signature ClamAV est mise à jour automatiquement toutes les heures, ce comportement peut être modifié dans le fichier de configuration freshclam /etc/clamav/freshclam.conf.

REMARQUE : Il est également possible de télécharger manuellement la base de données de signatures à partir du miroir de la base de données virale ClamAV.

ClamAV utilise trois fichiers de définitions de virus tels que main.cvd, daily.cvd et bytecode.cvd et conservés dans le répertoire /var/lib/clamav.

3 . Enfin, démarrez le service démon freshclam :

$ sudo systemctl start clamav-freshclamLa sortie de la commande ci-dessus indiquera si les signatures de virus sont à jour.

Sortie :

● clamav-freshclam.service - ClamAV virus database updater

Loaded: loaded (/lib/systemd/system/clamav-freshclam.service; enabled; vendor preset: enabled)

Active: active (running) since Fri 2021-07-16 01:41:20 UTC; 41s ago

Docs: man:freshclam(1)

man:freshclam.conf(5)

https://www.clamav.net/documents

Main PID: 65112 (freshclam)

Tasks: 1 (limit: 1073)

Memory: 2.0M

CGroup: /system.slice/clamav-freshclam.service

└─65112 /usr/bin/freshclam -d --foreground=true

Jul 16 01:41:20 li1129-224 systemd[1]: Started ClamAV virus database updater.

Jul 16 01:41:20 li1129-224 freshclam[65112]: WARNING: Ignoring deprecated option SafeBrowsing at /etc/clamav/freshclam.conf:22

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> ClamAV update process started at Fri Jul 16 01:41:20 2021

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> ^Your ClamAV installation is OUTDATED!

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> ^Local version: 0.103.2 Recommended version: 0.103.3

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> DON'T PANIC! Read https://www.clamav.net/documents/upgrading-clamav

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> daily.cld database is up-to-date (version: 26233, sigs: 1961297, f-level: 90, builder: raynman)

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> main.cld database is up-to-date (version: 61, sigs: 6607162, f-level: 90, builder: sigmgr)

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> bytecode.cvd database is up-to-date (version: 333, sigs: 92, f-level: 63, builder: awillia2)Pour une nouvelle installation, il est recommandé de démarrer le démon clamav après l'installation du ou des fichiers de la base de données de virus ClamAV (.cvd). Démarrez maintenant le service clamav-daemon pour charger les définitions de base de données en mémoire.

sudo systemctl start clamav-daemonPour vérifier clamd, consultez les journaux ClamAV dans /var/log/clamav/clamav.log

tail /var/log/clamav/clamav.log

Sortie :

Thu Jul 15 04:23:41 2021 -> Portable Executable support enabled.

Thu Jul 15 04:23:41 2021 -> ELF support enabled.

Thu Jul 15 04:23:41 2021 -> Mail files support enabled.

Thu Jul 15 04:23:41 2021 -> OLE2 support enabled.

Thu Jul 15 04:23:41 2021 -> PDF support enabled.

Thu Jul 15 04:23:41 2021 -> SWF support enabled.

Thu Jul 15 04:23:41 2021 -> HTML support enabled.

Thu Jul 15 04:23:41 2021 -> XMLDOCS support enabled.

Thu Jul 15 04:23:41 2021 -> HWP3 support enabled.

Thu Jul 15 04:23:41 2021 -> Self checking every 3600 seconds.Tester ClamAV

Pour tester ClamAV, nous pouvons télécharger un virus de test sur /tmp et l'analyser à l'aide de l'outil clamscan.

$ cd /tmp $ wget http://www.eicar.org/download/eicar.com $ clamscan --infected --remove eicar.com

Sortie

/tmp/eicar.com: Eicar-Test-Signature FOUND

/tmp/eicar.com: Removed.

----------- SCAN SUMMARY -----------

Known viruses: 8553243

Engine version: 0.103.2

Scanned directories: 17

Scanned files: 1

Infected files: 1

Data scanned: 0.00 MB

Data read: 0.00 MB (ratio 0.00:1)

Time: 62.005 sec (1 m 2 s)

Start Date: 2021:07:16 02:08:29

End Date: 2021:07:16 02:09:31Comment utiliser ClamAV

Le fichier de configuration de ClamAV se trouve dans /etc/clamav/clamd.conf. Le fichier de configuration permet de définir le comportement d'analyse, le nom d'utilisateur pour le démon clamd (par défaut, le démon est exécuté par clamav), d'exclure les répertoires de l'analyse, et bien plus encore.

Les journaux ClamAV sont stockés dans /var/log/clamav/, qui contient des informations sur chaque analyse antivirus.

ClamAV est livré avec de nombreux outils intégrés, parmi lesquels clamscan est l'outil le plus important. Clamscan est un client clamd utilisé pour analyser des fichiers.

1. Analyse de tous les fichiers, à partir du répertoire courant.

$ clamscan -r /2. Analyser les fichiers mais afficher uniquement les fichiers infectés.

$ clamscan -r -i /[path-to-folder]3 . Pour analyser les fichiers infectés dans un répertoire spécifique de manière récursive, puis les supprimer.

$ clamscan --infected --remove --recursive /home/ubuntu/Desktop/Ces options signifient :

- --infected :imprime uniquement les fichiers infectés

- --remove :supprime les fichiers infectés

- --récursif :tous les répertoires et sous-répertoires de ce chemin seront analysés

Sortie :

------------ SCAN SUMMARY ------------

Known viruses: 2226383

Engine version: 0.103.2

Scanned directories: 18

Scanned files: 75

Infected files: 0

Data scanned: 15.80 MB

Data read: 5.66MB (ratio 3.09:1)

Time: 15.842 sec (0 m 15 s)La meilleure pratique consiste à configurer des tâches cron pour exécuter des analyses ClamAV à intervalles réguliers.

4 . Pour analyser votre serveur Web et tout ce qui se trouve dans la racine de document Apache standard, vous analysez tous les fichiers suspects et les applications indésirables avec la commande suivante.

$ sudo clamscan --infected --detect-pua=yes --recursive /var/www/html/pua - Application indésirable potentielle

5. Analyser les fichiers, mais afficher uniquement les fichiers infectés sans afficher les fichiers OK.

$ clamscan -r -o /[path-to-folder]6. Analysez les fichiers, mais envoyez uniquement les résultats des fichiers infectés vers un nouveau fichier de résultats.

$ clamscan -r /[path-to-folder] | grep FOUND >> /[path-folder]/[file].txt7. Analysez et déplacez les fichiers infectés vers un chemin de répertoire différent.

$ clamscan -r --move=/[path-to-folder] /[path-to-quarantine-folder]Pour plus d'informations, consultez la page de manuel clamscan ou clamscan -h.

Installer ClamTK sur Ubuntu

ClamTK d'autre part, une interface utilisateur graphique pour un logiciel ClamAV. Si vous êtes plus à l'aise avec l'interface graphique au lieu de la ligne de commande, vous pouvez installer ClamTK avec la commande suivante :

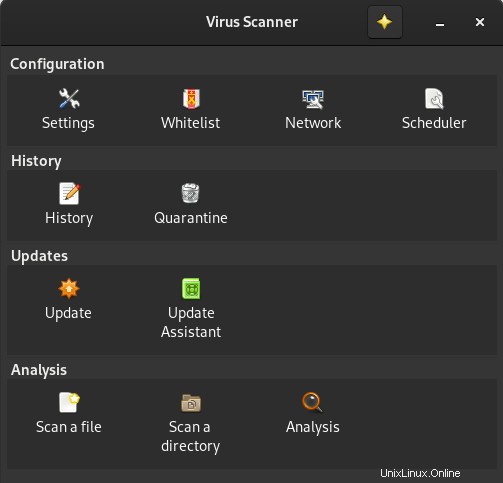

$ sudo apt-get install clamtkAprès avoir installé clamTK, ouvrez-le et vous obtiendrez une belle interface graphique avec toutes les options, y compris la configuration, l'historique, les mises à jour, l'analyse.

Allez maintenant dans le groupe Analyse et choisissez l'option "Analyser un répertoire". Ensuite, il sera demandé de choisir le répertoire souhaité à analyser.

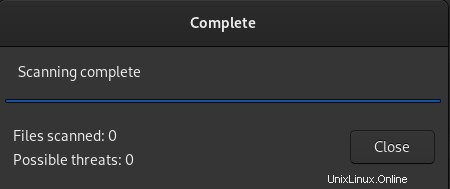

Après avoir choisi le répertoire souhaité, ClamTK analysera ce répertoire et affichera le résultat de l'analyse.

En termes de performances entre ClamAV et ClamTK, il n'y a pas de différence entre ces deux outils. Vous pouvez choisir celui qui convient le mieux à l'utilisation, et ClamTK est plus convivial, en particulier pour les débutants.

Conclusion

Il est bien connu que les virus n'existent pas sous Linux et ne peuvent pas être infectés, mais ce n'est pas vrai. Les virus, les chevaux de Troie et les logiciels malveillants existent sous Linux, mais ils ne sont pas très courants. Si vous souhaitez que votre machine Linux soit plus sécurisée, vous pouvez installer et commencer à utiliser les outils logiciels ClamAV ou ClamTK pour protéger le système contre les éléments suspects.