La confidentialité et la sécurité des utilisateurs sont un sujet très brûlant de nos jours, avec diverses entreprises et agences à trois lettres qui fouinent et exploitent vos données, apparemment à chaque étape. Avec cet article, nous faisons une pause dans les guides VPN pour montrer comment vous pouvez protéger vos données locales. Par exemple, si votre ordinateur tombe entre de mauvaises mains. Dans ce guide, nous utiliserons le programme d'installation d'ubiquité de bureau Ubuntu 16.04 pour effectuer un chiffrement complet du disque, et nous utiliserons cryptsetup pour chiffrer la partition non racine. Ce guide suppose que vous êtes familiarisé avec le processus d'installation d'Ubuntu, nous nous concentrerons donc uniquement sur le chiffrement. Donc, si vous avez sauvegardé vos données et obtenu un ordinateur vide ou une machine virtuelle, commençons.

Cryptage intégral du disque

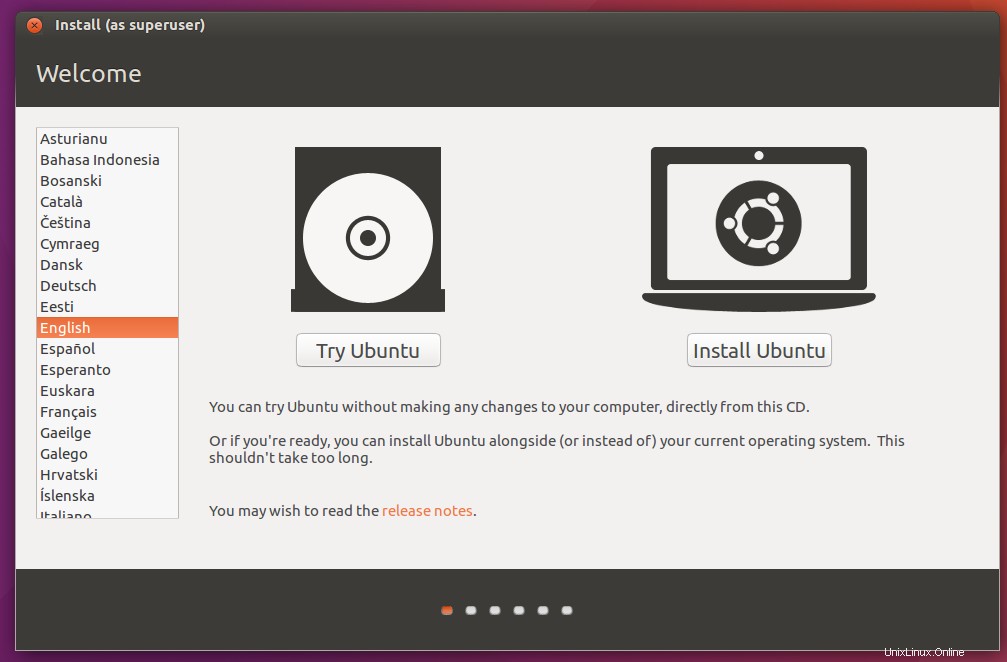

Rendez-vous sur le site officiel d'Ubuntu et téléchargez la version 16.04 d'Ubuntu Desktop. Ensuite, créez une clé USB amorçable ou gravez-la sur le DVD et démarrez votre ordinateur à partir de celle-ci. Après le démarrage, vous verrez une image comme celle-ci

Continuez en cliquant sur le bouton Installer Ubuntu après avoir choisi la langue que vous souhaitez utiliser. L'écran suivant est le plus important pour ce guide, car c'est là que nous choisissons le cryptage.

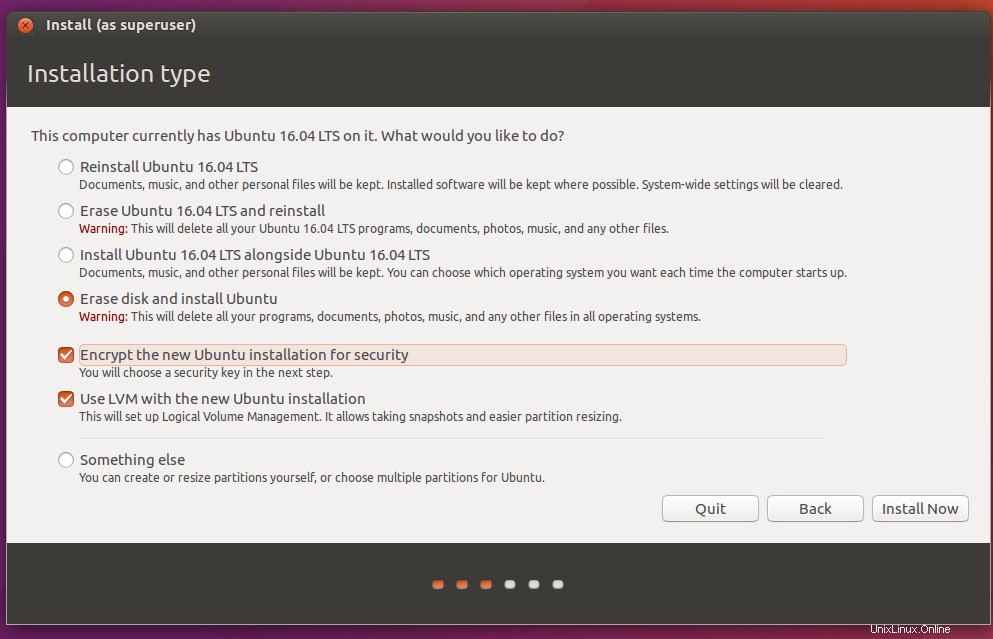

Choisissez donc d'effacer le disque et d'installer Ubuntu sur une nouvelle table de partition entièrement cryptée avec LVM. Nous supposons que vous avez sauvegardé toutes les données importantes avant de le faire. L'écran suivant concernera le mot de passe.

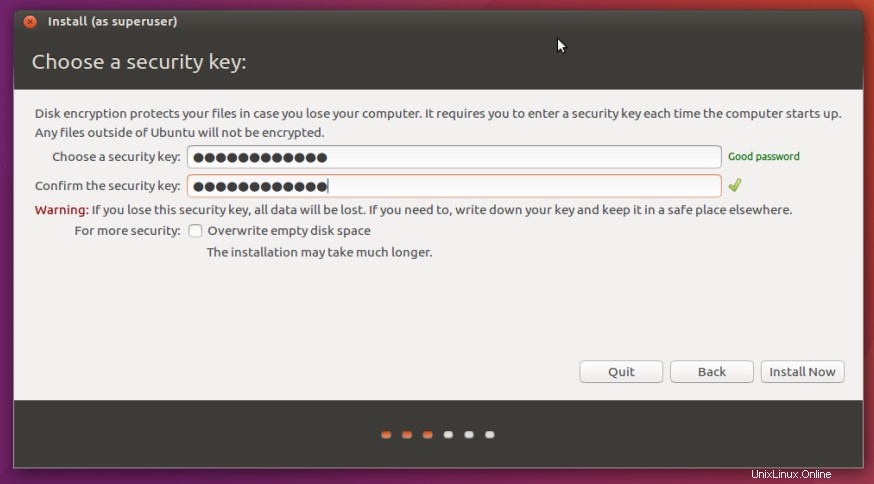

Vous devez choisir le mot de passe que vous utiliserez pour déverrouiller vos données cryptées à chaque démarrage de l'ordinateur. Lorsque vous cliquez sur Installer maintenant, il vous sera demandé de configurer un utilisateur, un mot de passe utilisateur et administrateur, un fuseau horaire et une disposition de clavier. Si vous avez déjà installé Ubuntu auparavant, vous connaissez l'exercice, nous ne gaspillerons donc pas de bande passante sur ces images. Au lieu de cela, nous passons au point où vous démarrez votre ordinateur pour la première fois après une installation réussie.

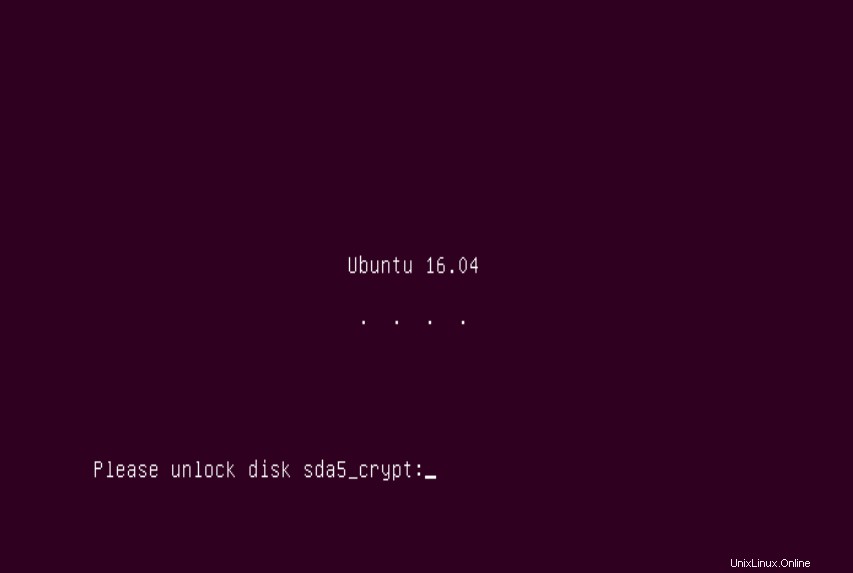

Il demande un mot de passe. Vous en tapez un que vous avez entré sur la troisième image, qui peut ou non être le même que votre mot de passe administrateur ou utilisateur. Et vous entrez votre Ubuntu crypté. Il a la même apparence, il n'est désormais accessible qu'à vous.

Chiffrement d'une seule partition

Que se passe-t-il si vous n'avez pas besoin d'un chiffrement de disque entier ? Vous voulez que seules vos données sensibles soient cryptées. Commençons donc à partir de zéro, disons que vous avez une installation brute non cryptée d'ubuntu et que vous avez deux partitions sur le disque. La partition / que vous utilisez pour le système et une autre partition sur laquelle vous conservez des données sensibles. Vous souhaitez donc chiffrer uniquement cette deuxième partition et ne pas avoir à gérer le mot de passe au démarrage.

Nous allons d'abord installer cryptsetup.

sudo apt-get install cryptsetup-binEnsuite, nous devons vérifier les partitions que nous avons. Donc on tape :

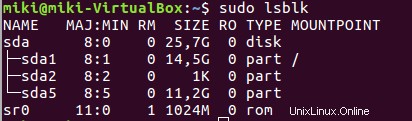

sudo lsblk

La partition que nous voulons chiffrer est donc sda5. C'est pourquoi nous utilisons la commande suivante :

sudo cryptsetup luksFormat /dev/sda5Il vous avertira que la partition sera irrévocablement écrasée, si vous avez sauvegardé des données, vous pouvez taper OUI.

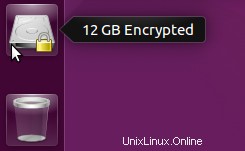

Il vous demandera d'entrer une phrase de passe pour accéder à votre partition cryptée, alors tapez-la. À ce stade, la partition verrouillée chiffrée apparaîtra dans le lanceur. Cliquez dessus.

Vous serez invité à entrer votre phrase de passe, entrez-la et cliquez sur se connecter.

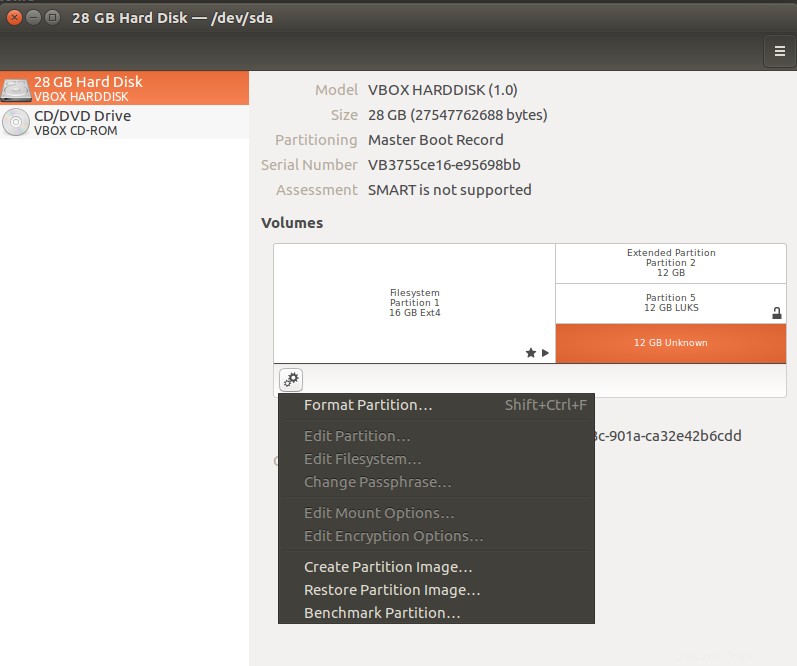

Ouvrez ensuite l'utilitaire de disque et recherchez la partition contenue dans notre partition LUKS déverrouillée.

Formatez-le avec le système de fichiers souhaité et nommez-le data ou appelez-le comme vous le souhaitez. Assurez-vous que vous formatez la partition qui s'affiche comme inconnue, et non la partition LUKS qui l'encapsule. Après cela, vous devriez obtenir cette partition sur le lanceur et elle est prête pour que les données y soient copiées.

Conclusion

Nous avons donc deux façons de protéger vos données les plus sensibles contre la falsification incontrôlée. Les deux méthodes sont simples et directes, il est donc dommage de ne pas en utiliser une. La première méthode a un compromis. L'ensemble du disque n'est accessible qu'à partir de cette installation d'Ubuntu. Pas de double démarrage. Pas même avec une autre version d'Ubuntu. C'est pourquoi nous avons également fourni une deuxième méthode pour ceux qui n'ont besoin que de certaines données cryptées, afin que le double démarrage puisse toujours être effectué.