Présentation

OpenVPN Access Server est un outil qui fournit un accès sécurisé aux réseaux privés. Avec la prise en charge de tous les systèmes d'exploitation populaires et de plusieurs méthodes d'authentification, il s'agit d'une solution VPN incontournable pour de nombreuses PME.

Si vous n'utilisez pas plus de deux connexions simultanées, le serveur d'accès est gratuit.

Suivez ce guide pour savoircomment configurer le serveur d'accès OpenVPN et configurer les paramètres réseau .

Prérequis

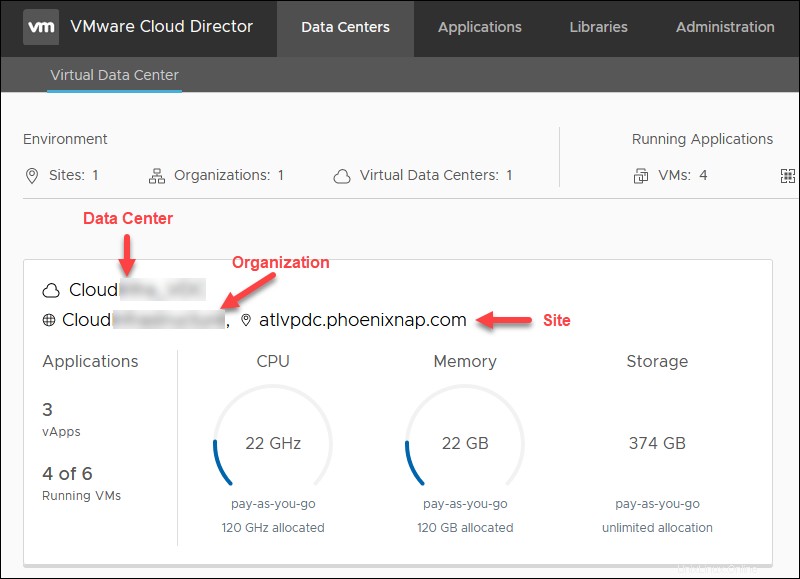

Prenez note des informations suivantes :

- Données nom du centre - par exemple, CloudTest_DC

- Organisation nom - par exemple, CloudOrgTest

- Site lieu - par exemple, atlvpdc.phoenixnap.com

Les détails sont disponibles sur la page d'accueil de VMware Cloud Director.

Présentation de l'organisation

Sur la page de destination de Cloud Director, sélectionnez un centre de données . Vous trouverez ci-dessous un aperçu des informations dont vous avez besoin pour la configuration du serveur d'accès OpenVPN.

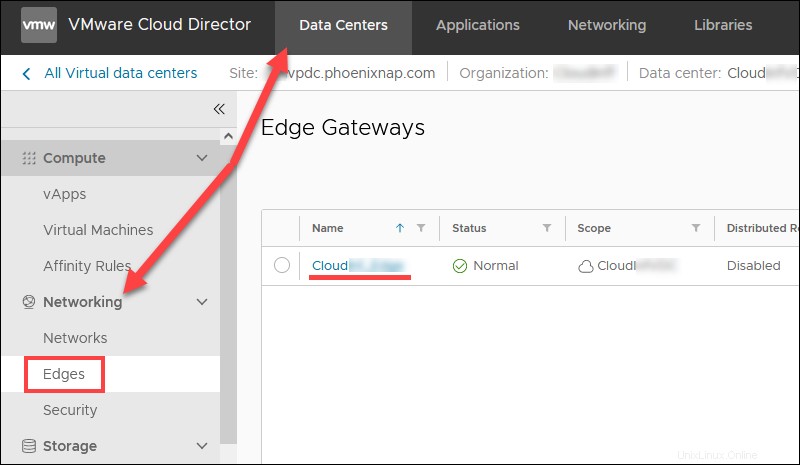

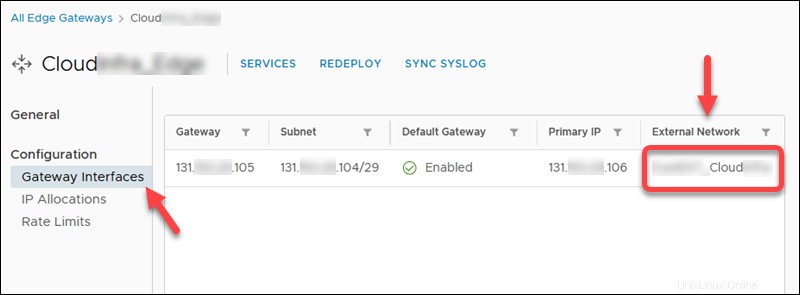

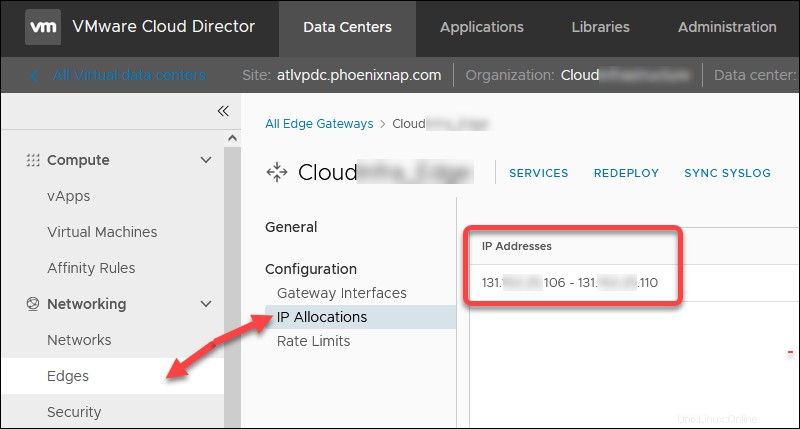

- Nom du réseau externe. Dans les centres de données onglet, sélectionnez Réseau > Edges et cliquez sur le Bord Nom.

Choisissez Interfaces de passerelle pour afficher le nom du réseau externe. Le nom inclut le nom de votre organisation.

- Première adresse IP publique disponible . Dans les centres de données onglet, sélectionnez Réseau > Edges . Cliquez sur le Bord nom, puis Allocations IP pour afficher la plage d'adresses IP publiques attribuées.

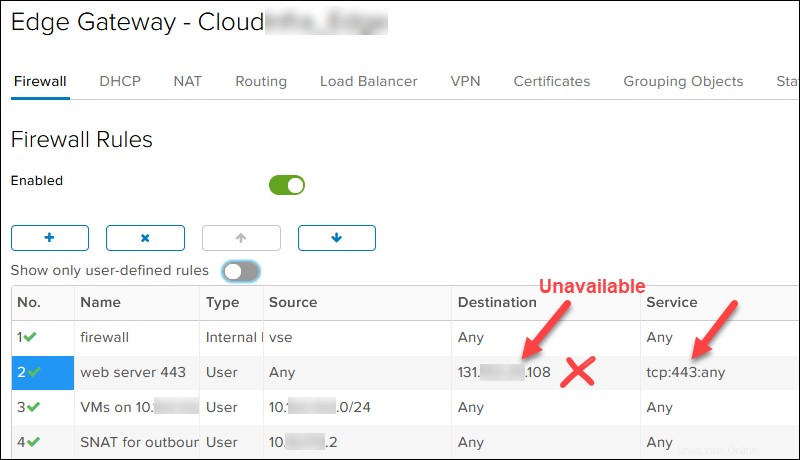

Ensuite, cliquez sur SERVICES et se référer au NAT et Pare-feu règles pour déterminer quelle adresse IP publique de la plage sur le port TCP 443 est indisponible. Dans notre cas, 131.xxx.xxx.108 est prise, donc la première IP publique disponible est 131.xxx.xxx.106 .

- Documenter le nouveau sous-réseau du réseau DMZ pour le nouveau serveur OpenVPN. Choisissez n'importe quelle adresse IP privée. Nous avons choisi /29 au cas où un deuxième nœud OpenVPN serait nécessaire. Par exemple :

- Réseau DMZ :10.xxx.xxx.1/29

- Passerelle DMZ :10.xxx.xxx.1

- Une IP de serveur d'accès OpenVPN :10.xxx.xxx.2

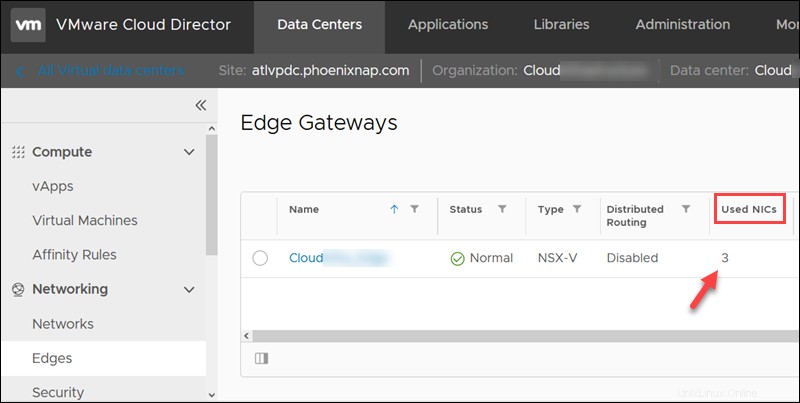

- Le nombre de cartes réseau utilisées pour le bord. Si vous avez 10 cartes réseau, le nouveau réseau DMZ sera créé comme isolé même si Routé est sélectionné. Le numéro de cartes réseau utilisées se trouve dans la liste de vos bords

- Réseau invité VM , par exemple, 10.xxx.xxx.0/24.

Créer un compte de serveur d'accès OpenVPN

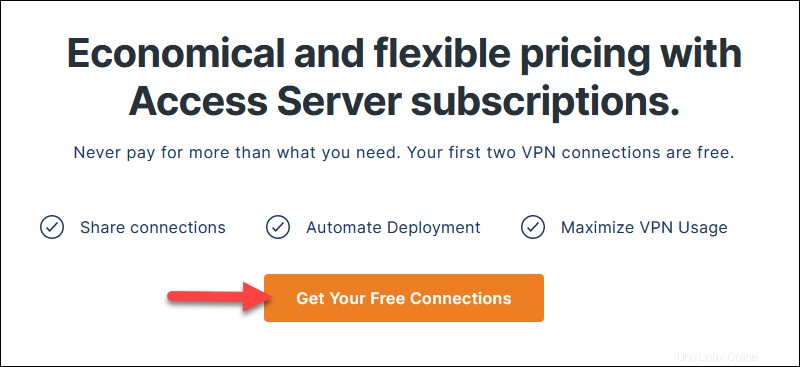

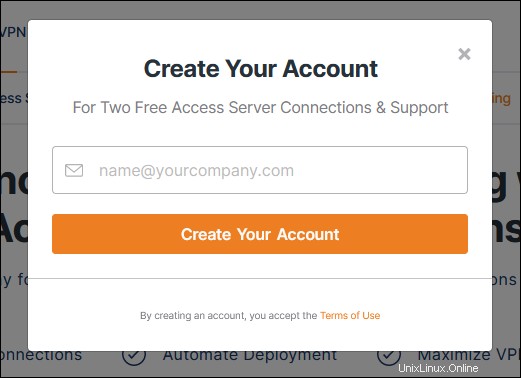

Pour créer un compte OpenVPN Access Server gratuit :

1. Accédez à la page du serveur d'accès OpenVPN.

2. Cliquez sur Obtenez vos connexions gratuites bouton.

3. Saisissez l'e-mail et cliquez sur Créer votre compte .

4. Cliquez sur Confirmer votre e-mail lien lorsque vous recevez l'e-mail d'OpenVPN.

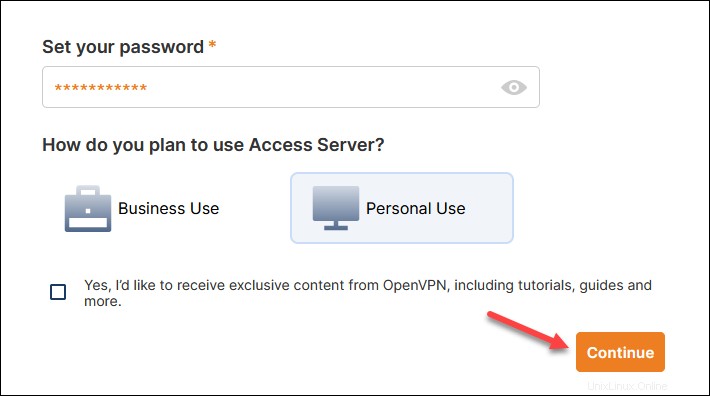

5. Saisissez un mot de passe lorsque la page se charge.

6. Sélectionnez Utilisation professionnelle (nécessite plus d'informations) ou Usage personnel et cliquez sur Continuer .

Le portail du serveur d'accès charges.

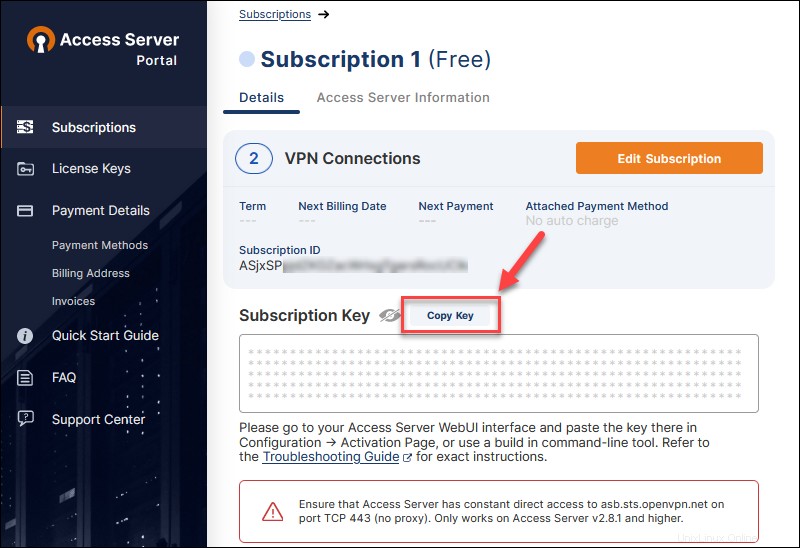

7. Cliquez sur Créer pour créer une clé d'activation.

La page d'abonnement et de détails de la clé se charge.

8. Cliquez sur Copier la clé et enregistrez la clé d'abonnement car vous en aurez besoin plus tard pour la configuration du serveur d'accès OpenVPN.

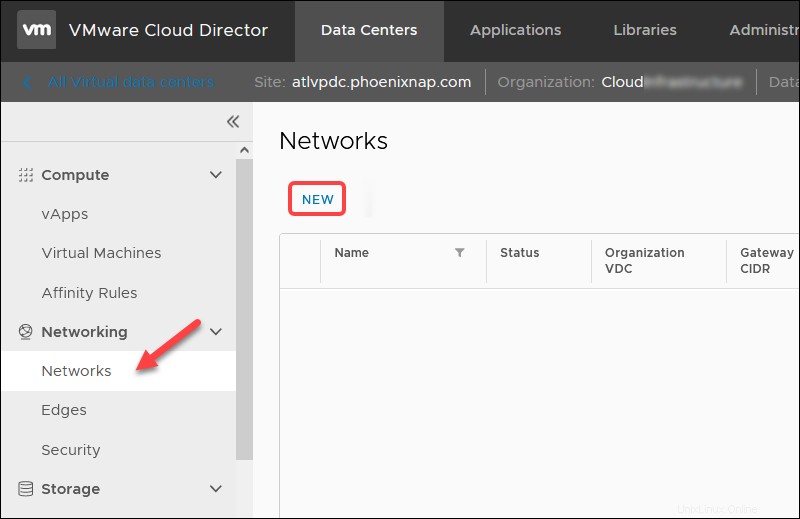

Créer un réseau DMZ pour le nouveau serveur d'accès OpenVPN

Pour créer une nouvelle DMZ pour le nouveau réseau OpenVPN Access Server dans VMware Cloud Director pour votre organisation, accédez à Centres de données -> Mise en réseau -> Réseaux.

Cliquez sur NOUVEAU pour lancer l'assistant.

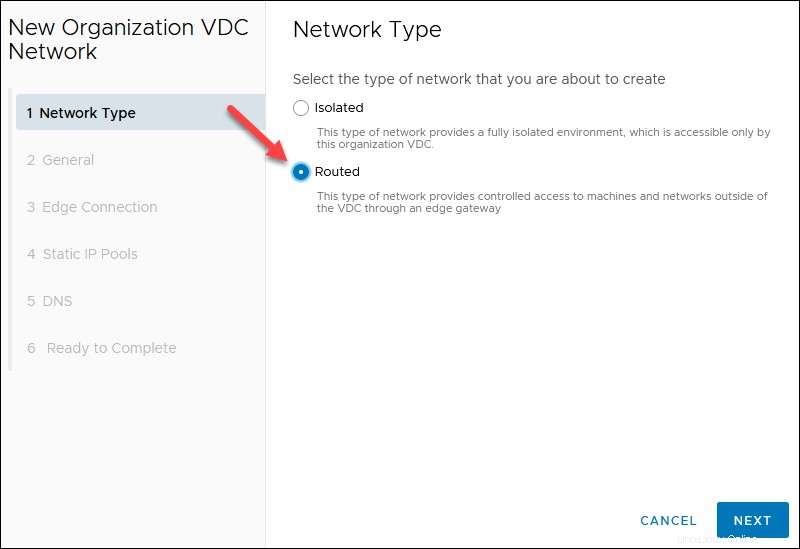

1. Sélectionnez Routé pour l'étape de type de réseau et cliquez sur SUIVANT.

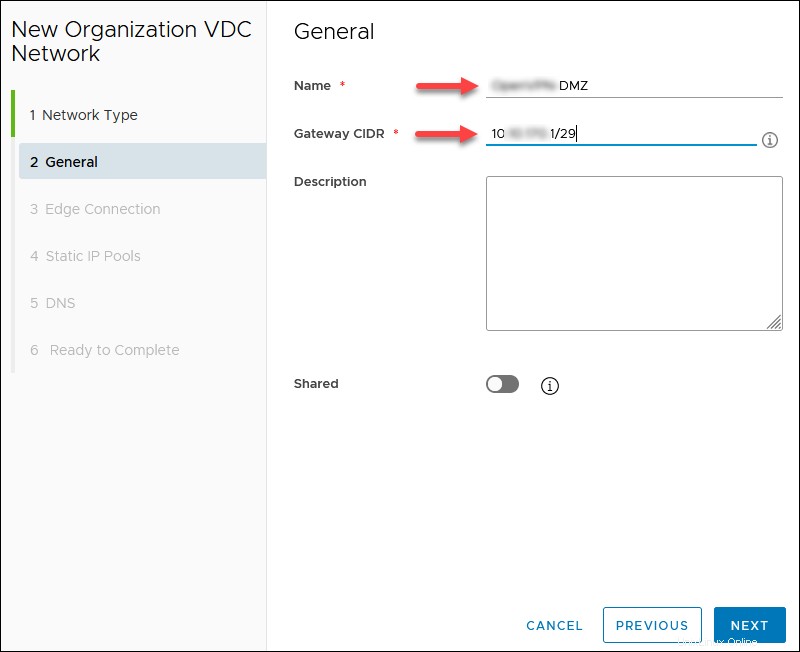

2. Saisissez un Nom de réseau et le CIDR de passerelle vous avez choisi plus tôt, par exemple, 10.xxx.xxx.1/29. Les autres champs sont facultatifs. Cliquez sur SUIVANT.

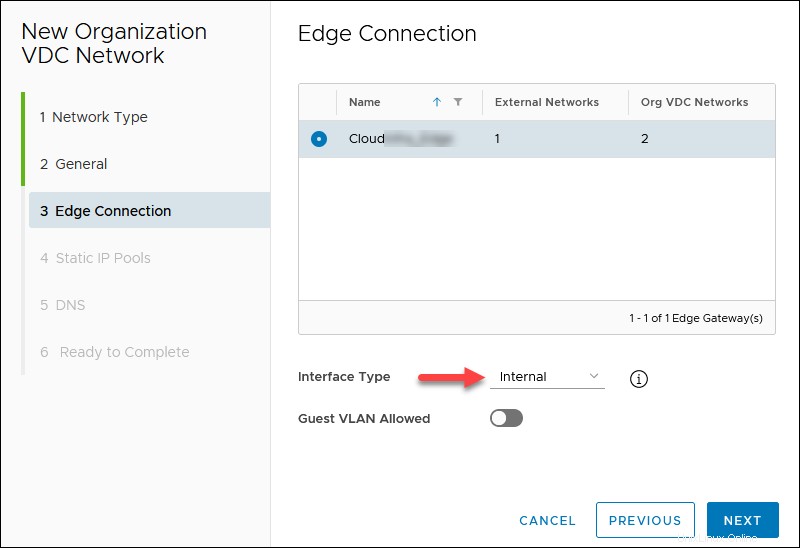

3. Choisissez Type d'interface interne pour le tronçon sélectionné avec l'adresse IP publique et cliquez sur SUIVANT. Un exemple de passerelle est 10.xxx.xxx.1.

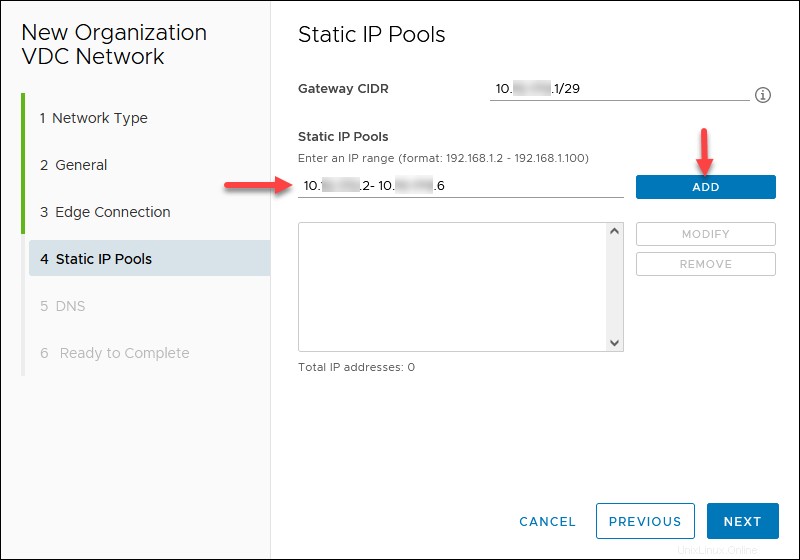

4. Ajouter pools d'adresses IP statiques défini par le CIDR de passerelle que vous avez désigné précédemment. Par exemple, 10.xxx.xxx.2 - 10.xxx.xxx.6. Cliquez sur SUIVANT.

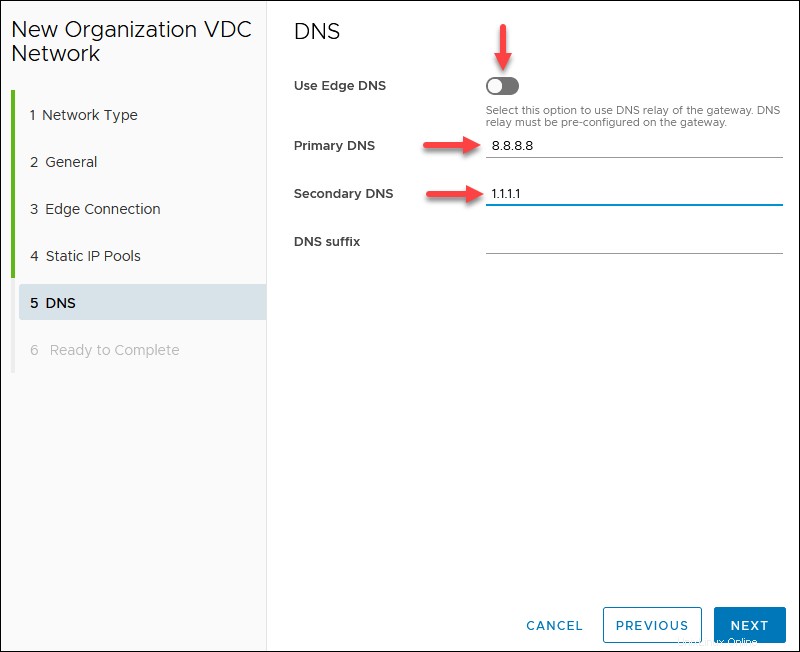

5. Si votre périphérie dispose d'un DNS, vous pouvez activer Utiliser Edge DNS . Sinon, spécifiez un fournisseur DNS public, par exemple, 8.8.8.8 (DNS principal) et 1.1.1.1 (DNS secondaire). Cliquez sur SUIVANT.

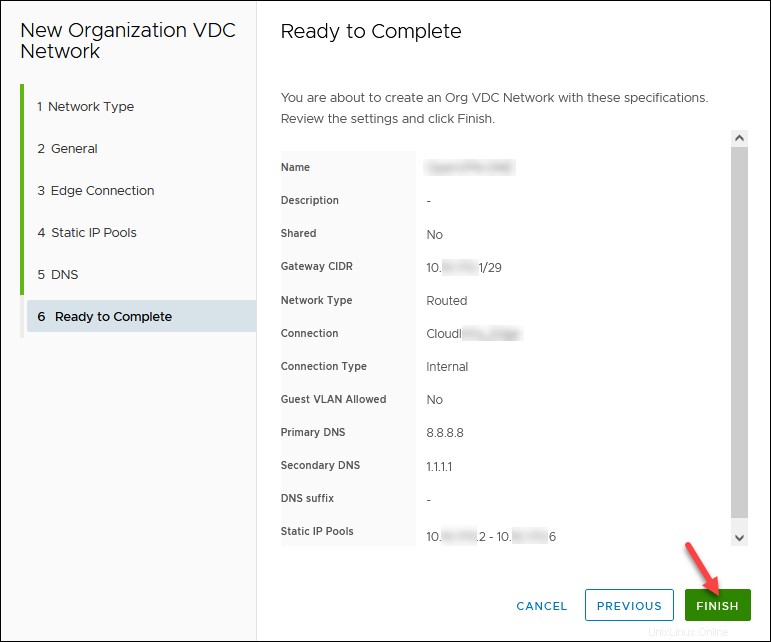

6. Vérifiez la configuration du réseau et cliquez sur TERMINER une fois prêt.

Créer des règles Edge SNAT/DNAT

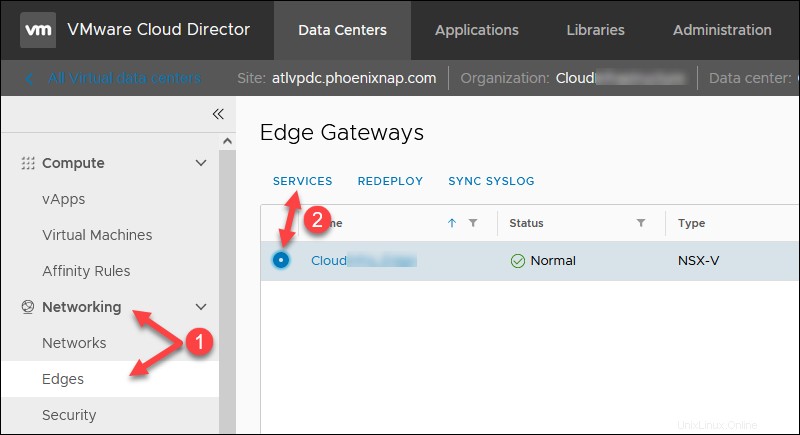

Pour créer de nouvelles règles, dans les Centres de données onglet :

1. Accédez à Réseau > Edges .

2. Sélectionnez une passerelle Edge et cliquez sur Services. Attendez que la fenêtre contextuelle se charge pour appliquer toutes les nouvelles règles sur le nom de réseau externe enregistré.

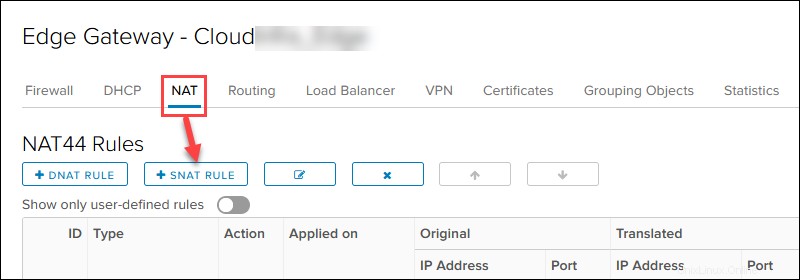

3. Cliquez sur NAT onglet pour commencer à ajouter de nouvelles règles. Vous pouvez enregistrer les modifications après chaque règle ou lorsque vous les ajoutez toutes.

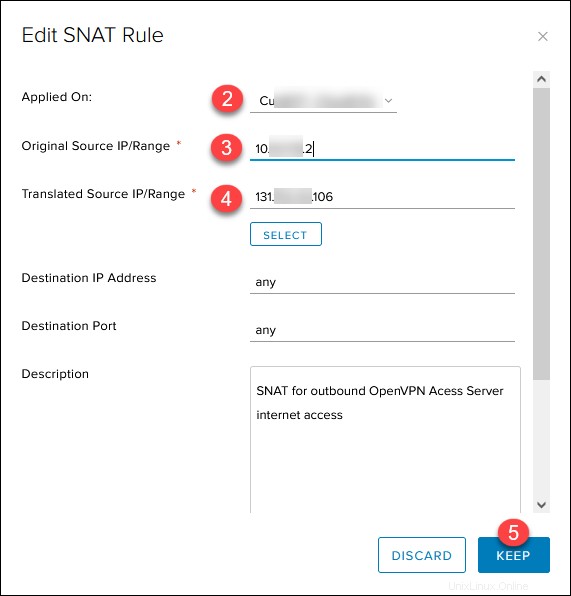

Créer une règle SNAT

Pour créer une règle SNAT pour l'accès Internet sortant dans le NAT rubrique :

1. Cliquez sur + RÈGLE SNAT bouton.

2. Sélectionnez le public externe réseau.

3. Ajoutez l'IP 10.xxx.xxx.2 du serveur d'accès OpenVPN dans la IP/plage source d'origine pour n'importe quel port et protocole.

4. Ajoutez la première adresse IP publique disponible notée précédemment 131.xxx.xxx.106 dans la IP source traduite/plage pour n'importe quel port et protocole.

5. Ajoutez une description pertinente et cliquez sur CONSERVER .

Le bouton Enregistrer les modifications message apparaît sur la page principale. Enregistrez la progression maintenant ou lorsque vous ajoutez toutes les règles.

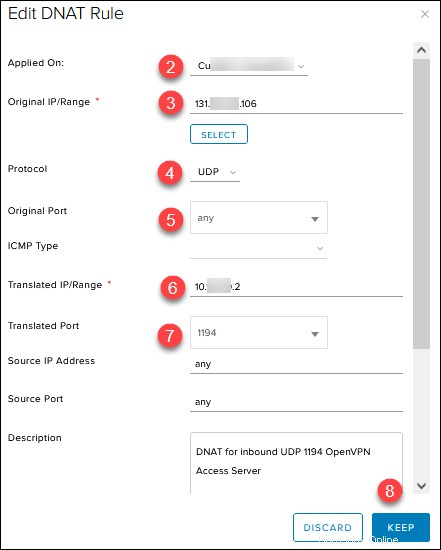

Créer des règles DNAT

Créer les règles entrantes DNAT dans le NAT rubrique :

1. Cliquez sur + RÈGLE DNAT bouton.

2. Sélectionnez le réseau public externe.

3. Ajoutez l'adresse IP publique 131.xxx.xxx.106 dans la IP/plage source d'origine .

4. Sélectionnez UDP dans le Protocole liste déroulante.

5. Choisissez N'importe lequel dans le port d'origine liste déroulante.

6. Ajoutez l'adresse IP du serveur d'accès OpenVPN 10.xxx.xxx.2 dans la IP/plage source traduite champ pour n'importe quel port source et IP.

7. Entrez 1194 dans le port traduit .

8. Ajoutez une description pertinente et cliquez sur CONSERVER .

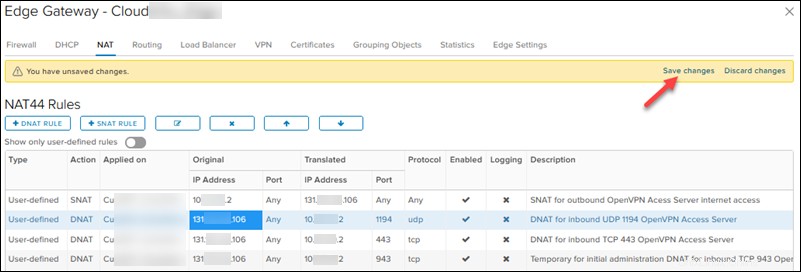

Répétez les mêmes étapes pour les deuxième et troisième règles entrantes DNAT, avec ces modifications :

- Définir le protocole sur TCP , Port traduit en 443 , et ajoutez une description pertinente.

- Définir le protocole sur TCP , Port traduit en 943 , et ajoutez une description pertinente. (Ceci est une règle temporaire pour l'administration initiale).

N'oubliez pas de cliquer Enregistrer les modifications lorsque vous avez terminé d'ajouter toutes les règles ou après chaque règle.

La liste des règles devrait ressembler à ceci :

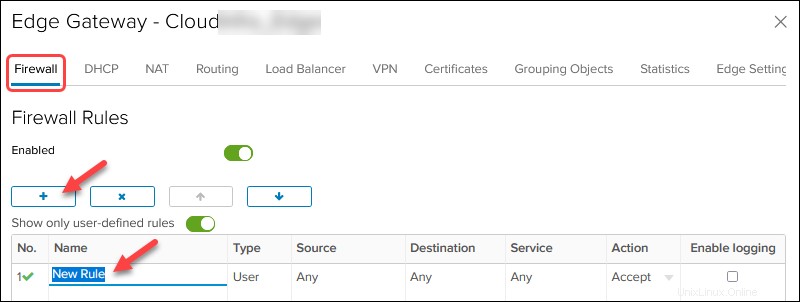

Créer des règles de périphérie de pare-feu

Les règles de pare-feu de cette section doivent être supérieures que les règles de refus.

Pour créer une règle de pare-feu dans les centres de données onglet :

1. Accédez à Réseau > Edges .

2. Sélectionnez une passerelle Edge et cliquez sur Services. Attendez que la fenêtre contextuelle se charge.

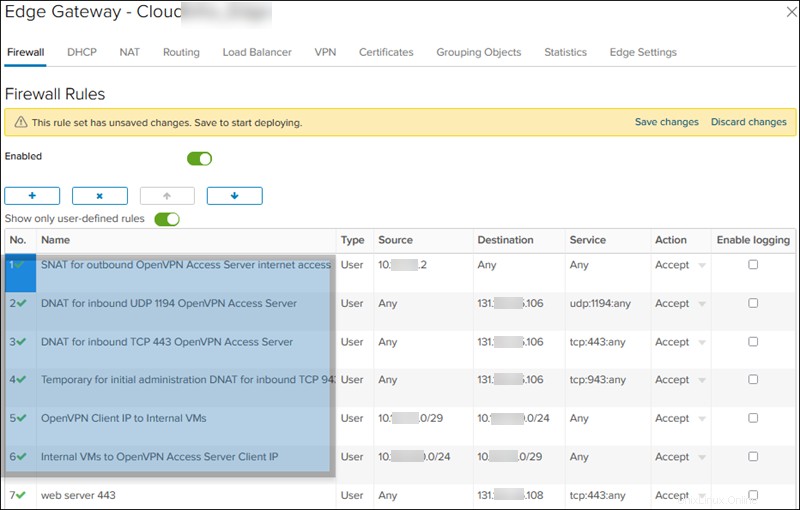

3. Cliquez sur Pare-feu et le bouton + pour commencer à ajouter de nouvelles règles. Vous avez besoin de six règles différentes répertoriées à l'étape 6 ci-dessous. Enregistrez les modifications après chaque règle ou lorsque vous les ajoutez toutes.

Modifiez les valeurs dans les colonnes pour chaque règle de pare-feu. Survolez une cellule pour voir les actions disponibles. Pour les noms des règles de pare-feu, utilisez la description des règles NAT.

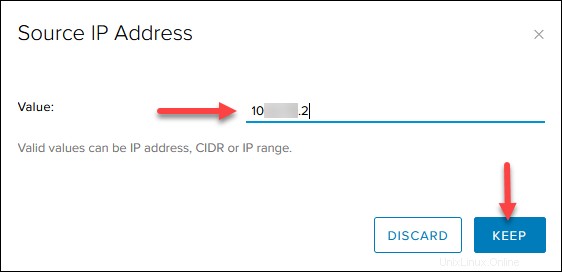

4. Pour Source et Destination, cliquez sur IP bouton pour ajouter une IP.

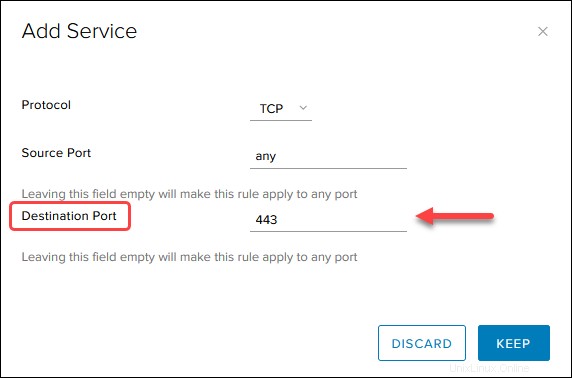

5. Pour le service, cliquez sur le + et ajoutez le protocole et le port de destination comme indiqué dans l'image à l'étape 6. Laissez le port source sur any .

6. Lorsque vous avez terminé, le tableau des règles de pare-feu ressemble à ceci :

Créer une vApp avec une VM

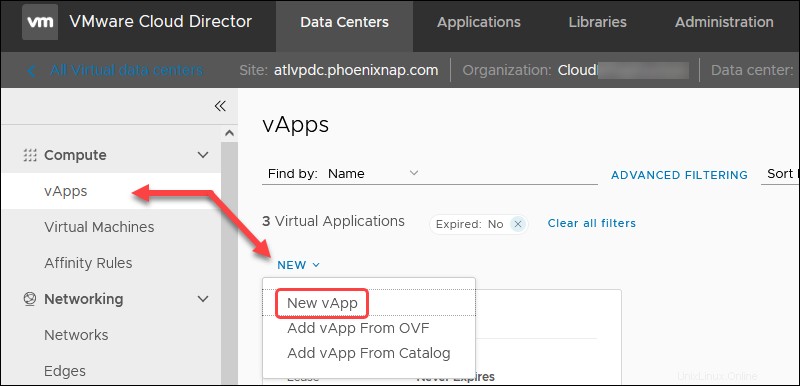

Pour créer un vApp avec une nouvelle VM dans les centres de données onglet :

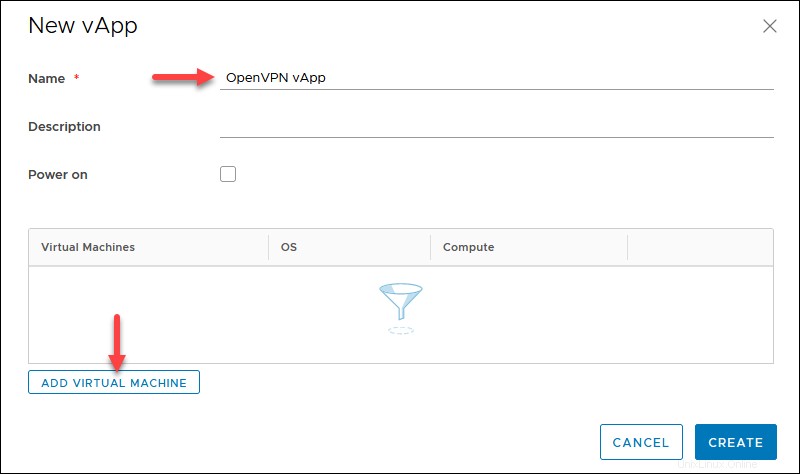

1. Accédez à Calcul -> vApps -> NOUVEAU et sélectionnez Nouveau vApp .

2. Saisissez un nom pour le vApp et cliquez sur AJOUTER UNE MACHINE VIRTUELLE bouton

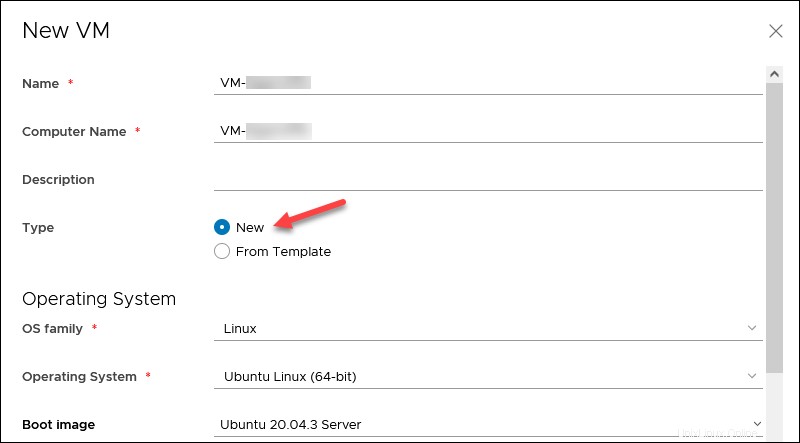

3. Saisissez un nom de machine virtuelle sans espaces.

4. Sélectionnez Type -> Nouveau et spécifiez les détails du système d'exploitation :

- Famille de système d'exploitation :Linux

- Système d'exploitation :Ubuntu Linux (64 bits)

- Image de démarrage :Serveur Ubuntu 20.04.3 .

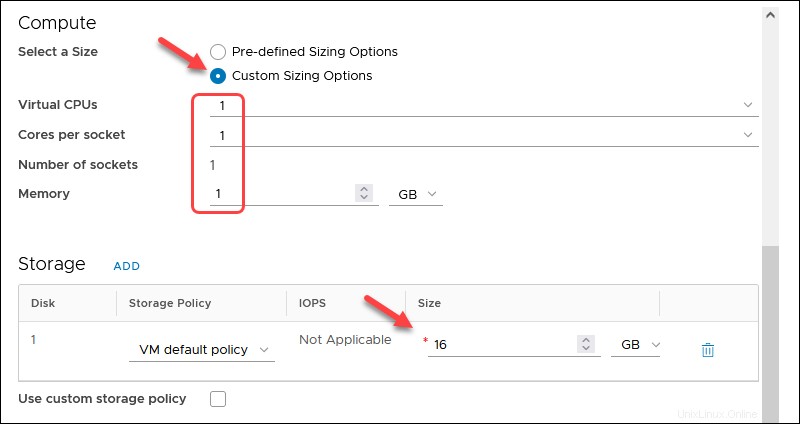

5. Dans le Calcul section, sélectionnez Options de dimensionnement personnalisé et définissez les quatre valeurs sur 1 .

6. Entrez 16 Go pour la taille du disque dans le Stockage rubrique.

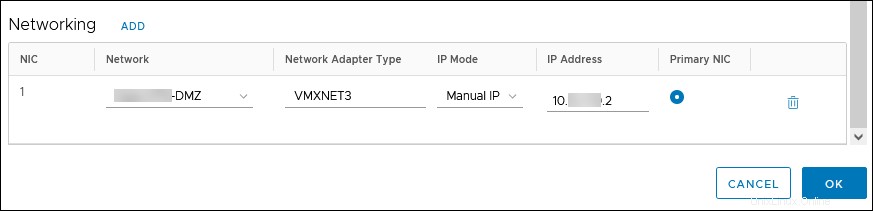

5. Dans le Réseau section, choisissez :

- Le routé créé précédemment réseau.

- Type d'adaptateur réseau : VMXNET3

- Mode IP :IP manuel

- Adresse IP :IP du serveur d'accès OpenVPN 10.xxx.xxx.2

6. Cliquez sur OK puis CRÉER. La progression est affichée sur l'écran des vApps.

Configurer la machine virtuelle

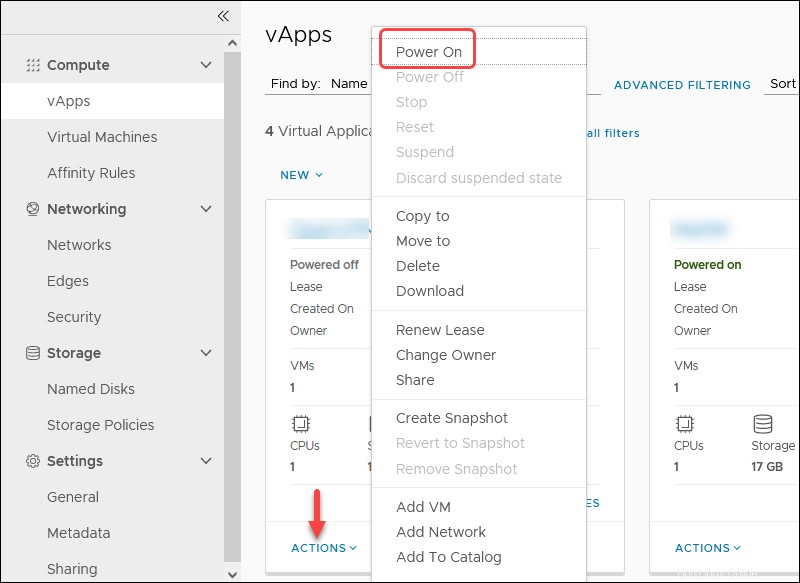

Pour terminer la configuration de la VM, allumez le vApp pour démarrer la VM du serveur d'accès OpenVPN :

1. Dans l'écran vApps, cliquez sur ACTIONS lien et choisissez Allumer .

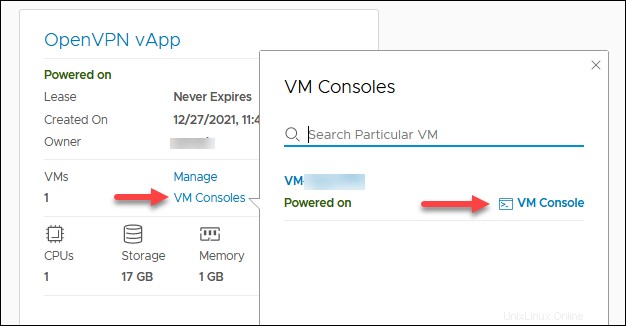

2. Cliquez sur Console de VM puis Console VM pour accéder à la VM.

Attendez que la VM démarre.

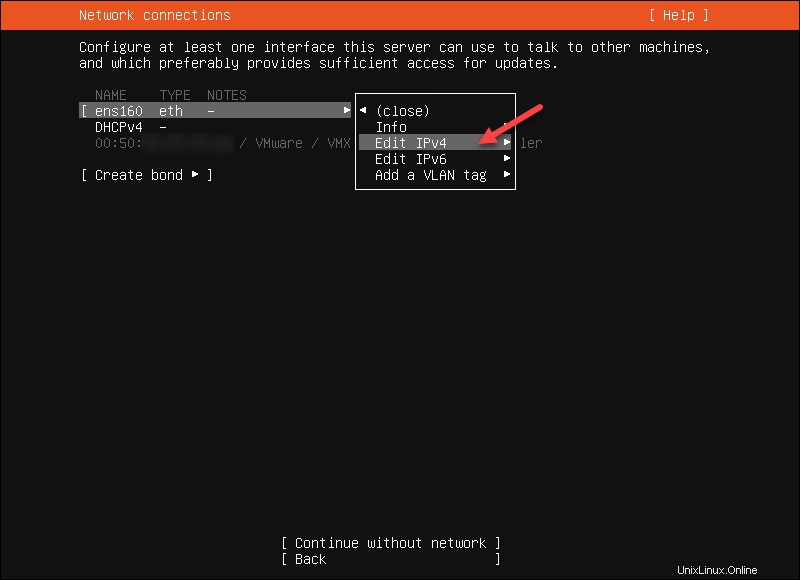

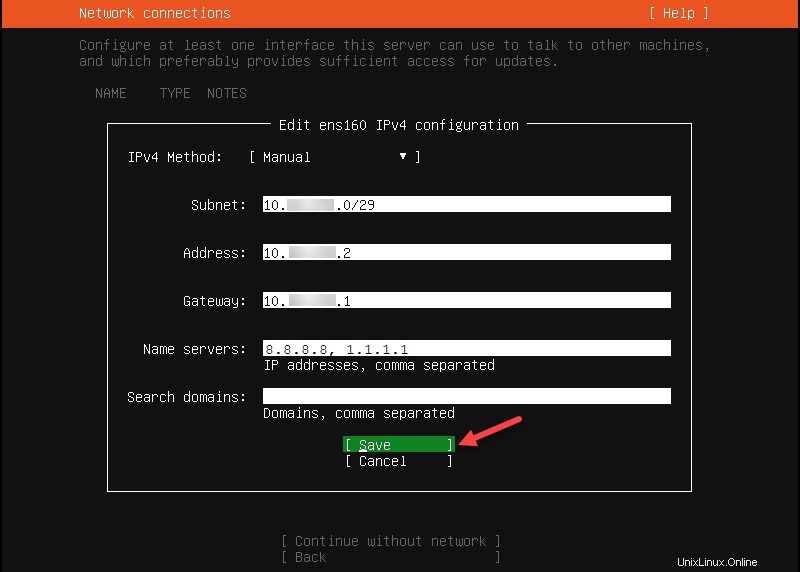

3. Mettez en surbrillance ens160 et choisissez Modifier IPv4.

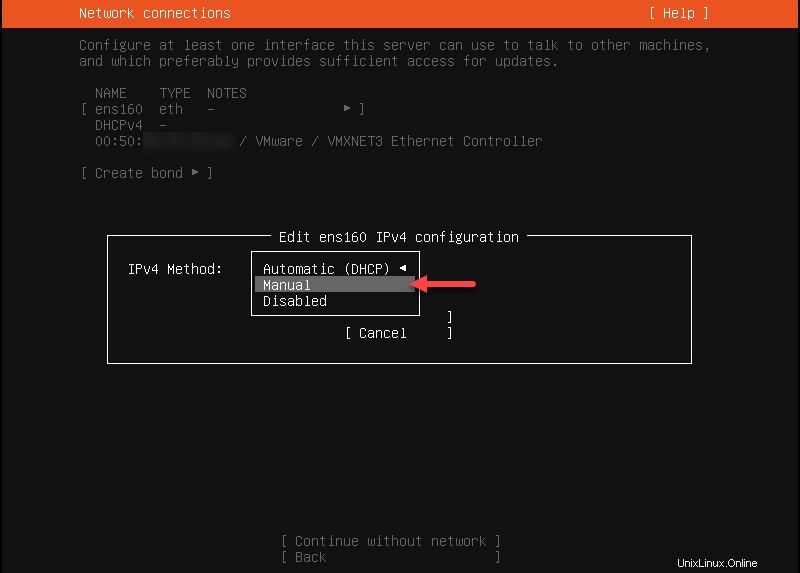

4. Choisissez Manuel pour la méthode IPv4. Confirmez en sélectionnant Terminé .

5. Entrez les paramètres réseau que vous avez utilisés précédemment et sélectionnez Enregistrer .

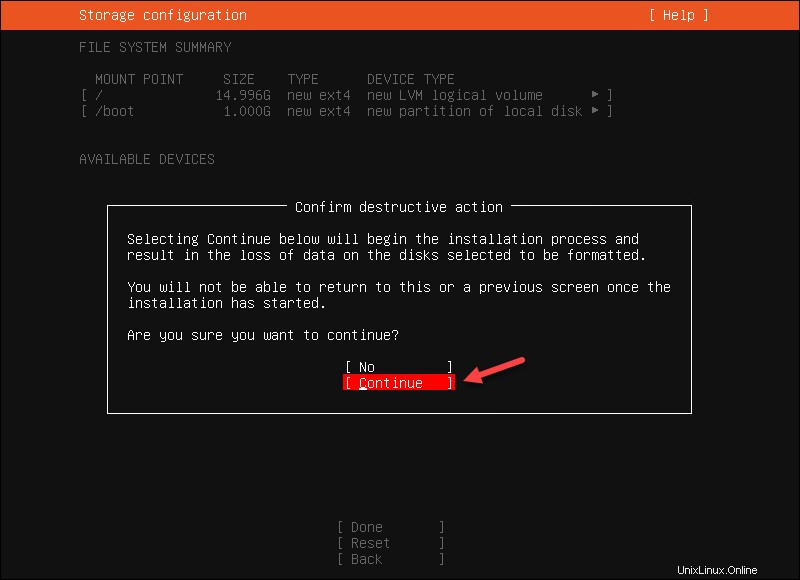

6. Sélectionnez Terminé pour le reste des options et Continuer à l'écran de configuration du stockage.

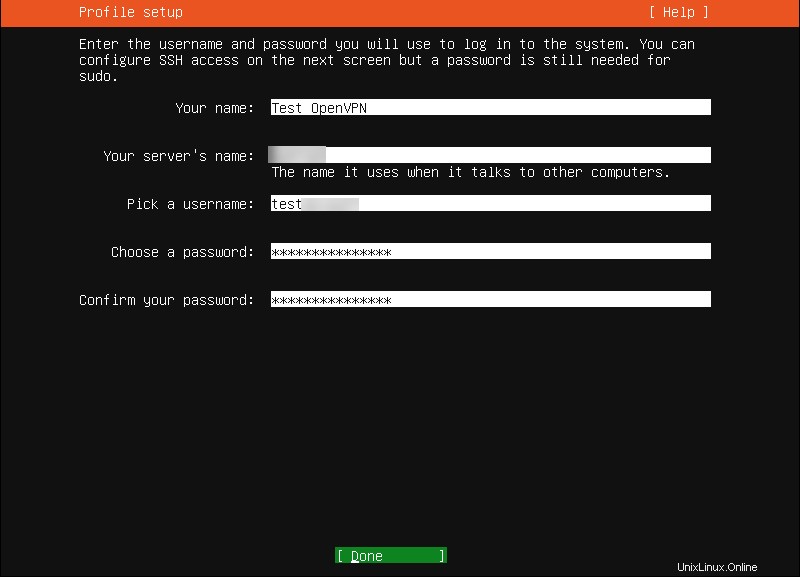

7. Terminez la configuration du profil et enregistrez les informations du compte en toute sécurité. Le nom d'utilisateur est stocké dans le fichier sudoers. N'utilisez pas "openvpn" comme nom d'utilisateur afin que le système d'exploitation et le compte d'application OpenVPN Access Server puissent être séparés.

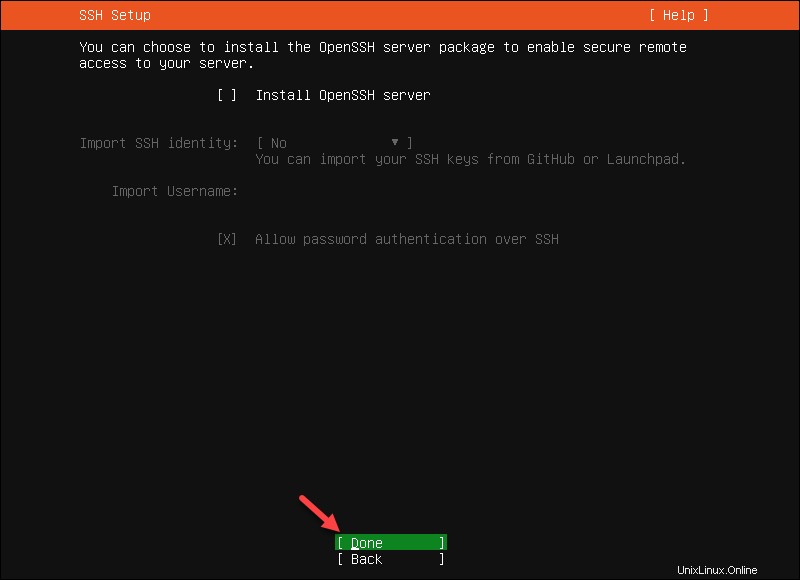

8. Ignorez l'installation du serveur SSH. Sélectionnez Terminé pour continuer.

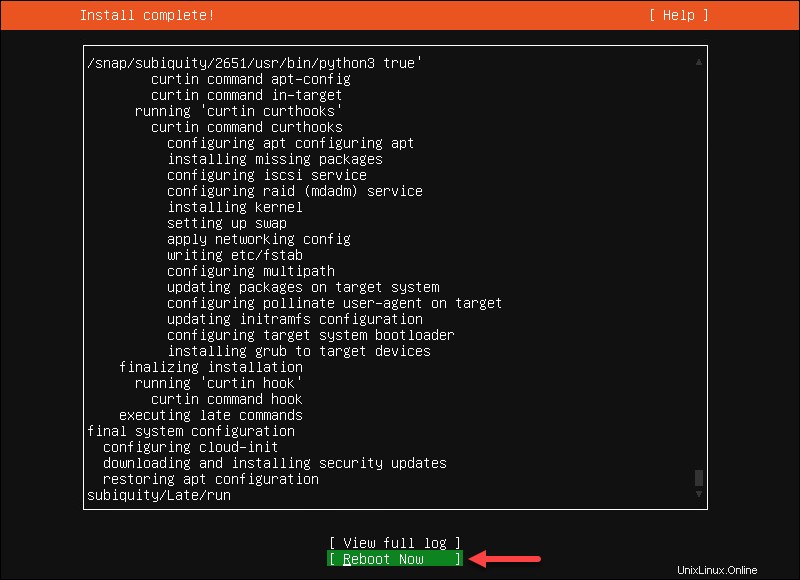

9. Attendez la fin du processus et sélectionnez Redémarrer maintenant .

Une fois terminé, la console affiche le message Echec du démontage /cdrom message.

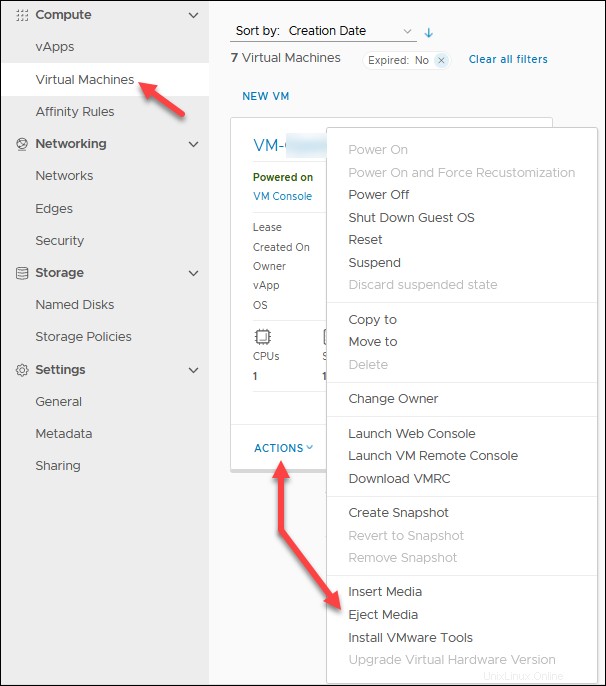

10. Dans le Cloud Director, localisez la VM du serveur d'accès OpenVPN dans Calcul -> Machines virtuelles filtrer. Cliquez sur ACTIONS et sélectionnez Éjecter le média pour supprimer l'ISO Ubuntu de la machine virtuelle.

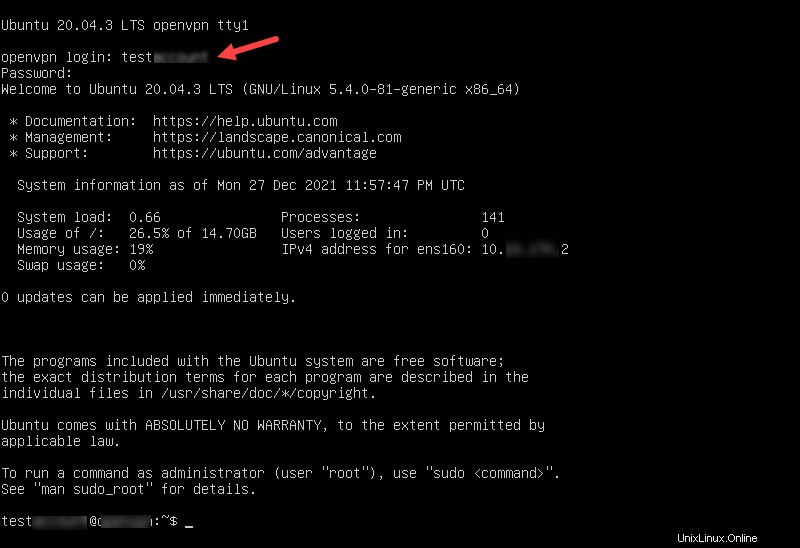

11. Revenez à la console VM et appuyez sur Entrée pour redémarrer la machine. La VM démarre sur l'écran de connexion.

12. Saisissez le nom d'utilisateur et le mot de passe utilisé lors de la création du profil.

Vérifier le réseau de VM et installer les mises à jour

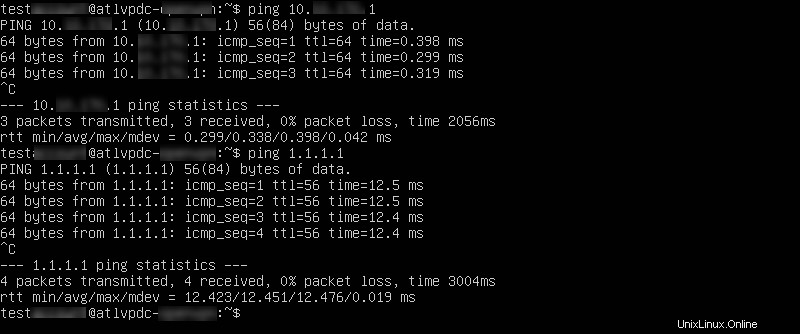

Envoyez un ping à la passerelle Edge et à un serveur DNS via la console VM pour vérifier la connexion.

ping 10.xxx.xxx.1

ping 1.1.1.1

Lorsque vous confirmez que la connexion fonctionne, mettez à jour le système :

sudo su -

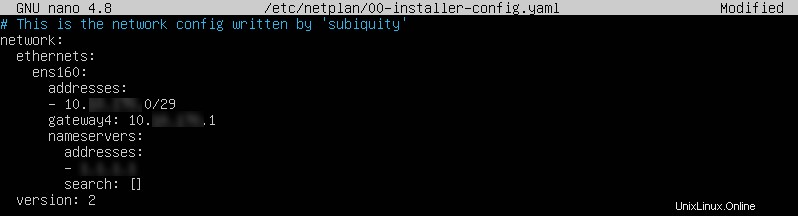

apt update -y && apt upgrade -yPour apporter des modifications à la configuration réseau, modifiez la configuration netplan fichier à l'aide d'un éditeur de texte :

nano /etc/netplan/00-installer-config.yaml

Installer le serveur d'accès OpenVPN

Pour installer le serveur d'accès OpenVPN :

1. Accédez à la page des packages OpenVPN Access Server et cliquez sur l'icône Ubuntu.

2. Copiez et collez les commandes une par une dans la console VM tout en étant connecté en tant que root. S'il y a des erreurs, vérifiez les fautes de frappe . La deuxième commande a un O majuscule, pas un zéro.

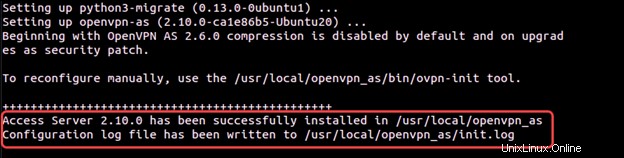

apt update && apt -y install ca-certificates wget net-tools gnupgwget -qO - https://as-repository.openvpn.net/as-repo-public.gpg | apt-key add -echo "deb http://as-repository.openvpn.net/as/debian focal main">/etc/apt/sources.list.d/openvpn-as-repo.listapt update && apt -y install openvpn-asUne fois la mise à jour terminée, le message de confirmation s'affiche.

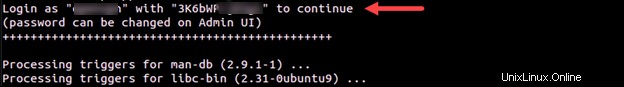

3. Enregistrez le mot de passe du serveur d'accès OpenVPN afin de pouvoir l'utiliser ultérieurement. Le mot de passe peut être modifié via l'interface utilisateur du serveur d'accès OpenVPN.

Configurer le serveur d'accès OpenVPN

Pour configurer le serveur d'accès OpenVPN :

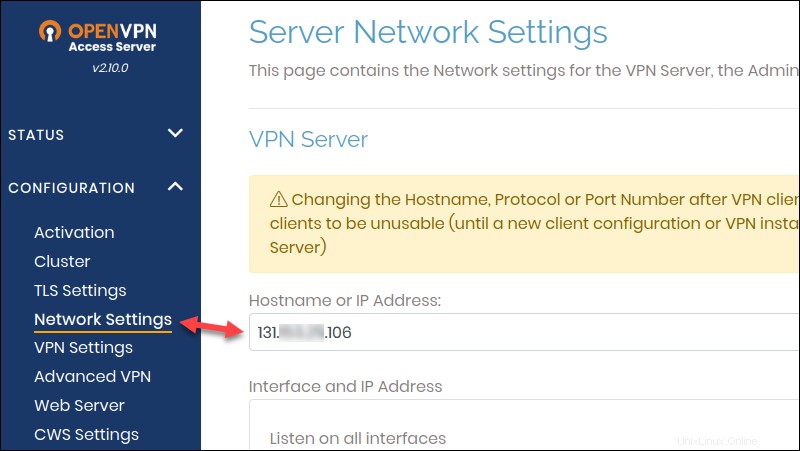

1. Accédez à la page d'administration du serveur d'accès OpenVPN en utilisant l'adresse IP publique, par exemple :

https://131.xxx.xxx.106:943/admin2. Utilisez les informations d'identification que vous avez notées après l'installation du serveur d'accès OpenVPN.

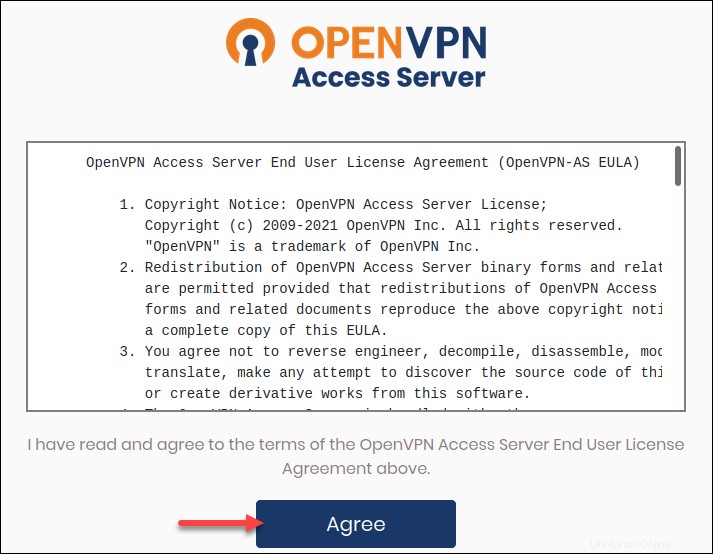

3. Cliquez sur Accepter si vous acceptez les termes et conditions.

4. Dans Configuration -> Paramètres réseau , modifiez le nom d'hôte de l'adresse IP privée à l'adresse IP publique.

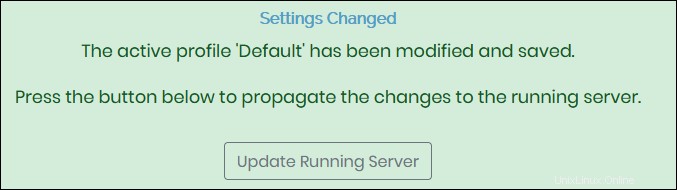

5. Faites défiler vers le bas et cliquez sur Enregistrer les paramètres et Mettre à jour le serveur en cours d'exécution.

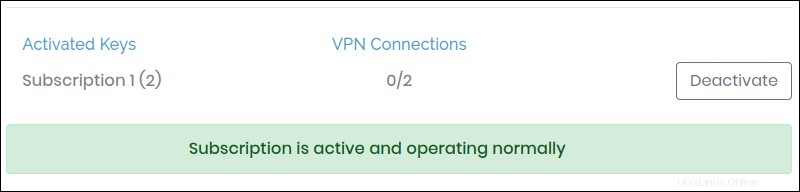

6. Accédez à Activation , entrez la clé d'abonnement du portail OpenVPN Access Server et cliquez sur Activer .

En cas de succès, vous recevez le message "L'abonnement est actif et fonctionne normalement."

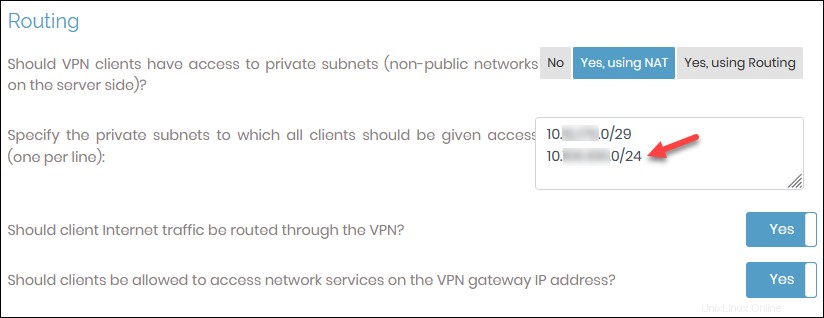

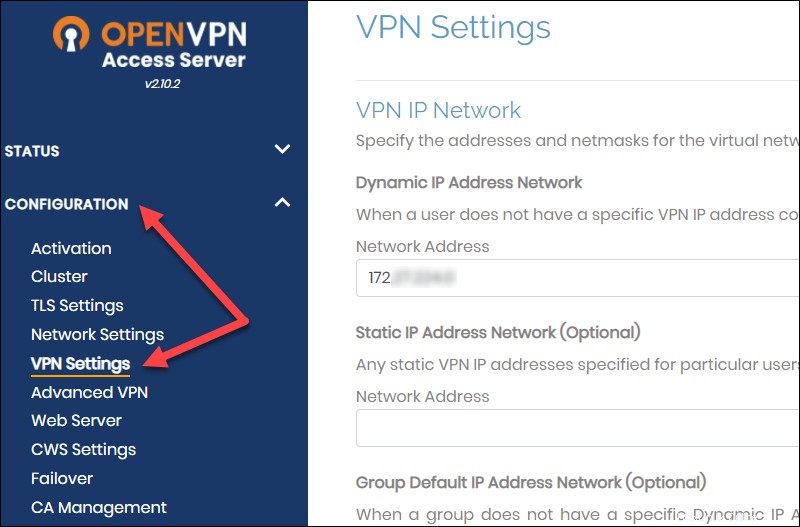

7. Accédez à Configuration -> Paramètres VPN , faites défiler jusqu'à Routage section et ajoutez le sous-réseau de la machine virtuelle invitée que vous avez utilisé précédemment.

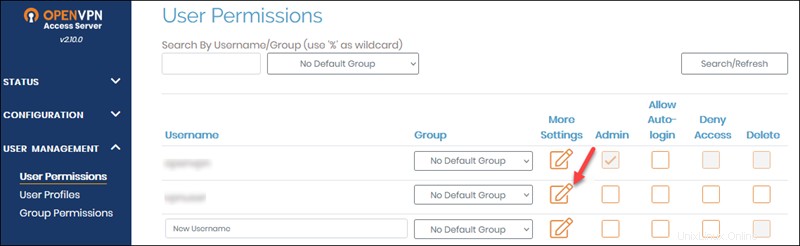

8. Accédez à Gestion des utilisateurs -> Autorisations des utilisateurs et créer un nouveau compte utilisateur pour l'accès VPN client. Cliquez sur l'icône Plus de paramètres pour ajouter un mot de passe .

9. Cliquez sur Enregistrer les paramètres et mettre à jour le serveur en cours d'exécution

Côté client , il reste quelques étapes :

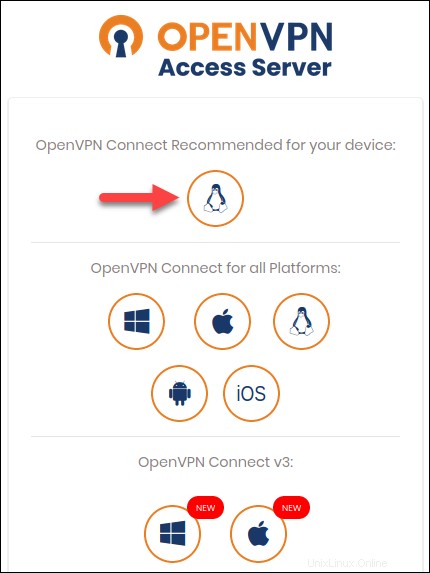

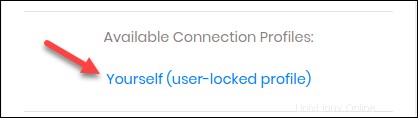

1. Se connecter à https://votre_ip_publique/ avec l'utilisateur que vous venez de créer.

2. Installez le client recommandé pour le système d'exploitation que vous utilisez. Selon l'OS que vous choisissez, soit vous obtenez un fichier à télécharger, soit vous êtes redirigé vers la page pour suivre les instructions d'installation.

Sous Windows, si vous recevez une alerte Defender, acceptez de poursuivre l'installation. Le profil est inclus avec l'installation.

Si vous avez déjà installé l'application OpenVPN Access Server et que vous ajoutez une autre connexion, téléchargez le profil et importez-le.

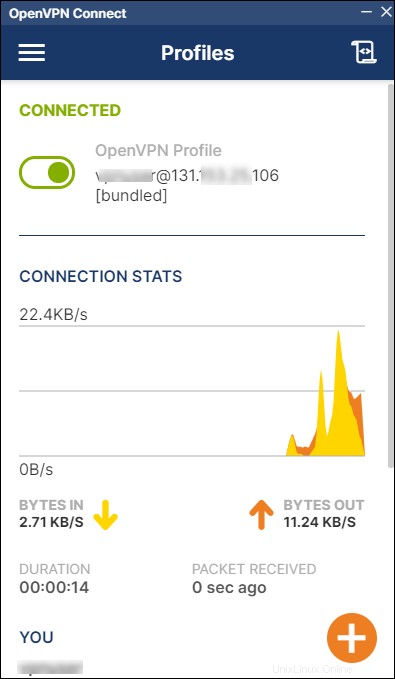

3. Enfin, lancez le client OpenVPN Access Server et établir une connexion.

Pour tester si la connexion fonctionne, RDP ou SSH dans votre machine virtuelle en utilisant l'IP privée .

Étapes finales

Certaines règles de pare-feu et DNAT ne sont plus nécessaires. Connectez-vous à Cloud Director et supprimez :

- Règle de pare-feu TCP 943.

- Règle TCP 943 DNAT.

Pour ce faire :

- Accédez à Réseau > Edges .

- Sélectionnez une passerelle Edge et cliquez sur Services.

- Dans le pare-feu section, mettez en surbrillance la règle du port 943 et cliquez sur le X bouton pour le supprimer.

- Dans le NAT , supprimez la règle DNAT TCP 943. Mettez la ligne en surbrillance et cliquez sur le X bouton.

Dépannage

Si vous pouvez vous connecter à vos machines virtuelles avec le client SSL VPN Plus et que vous ne pouvez pas vous connecter avec l'application OpenVPN Connect, veuillez revoir les règles de pare-feu que vous avez créé et sous-réseau ajouté à la page d'administration d'OpenVPN.

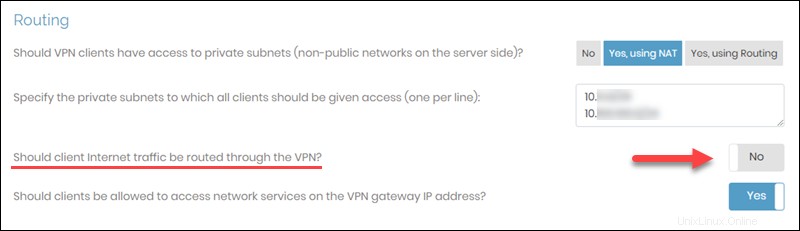

De plus, essayez de modifier les paramètres suivants dans la page d'administration du serveur d'accès OpenVPN :

1. Allez sur https://your_public_ip/admin page.

2. Accédez à Configuration -> Paramètres VPN.

3. Dans le Routage section, modifiez "Le trafic Internet du client doit-il être acheminé via le VPN ?" à Non .

Liens utiles

Pour plus d'informations sur OpenVPN Access Server, consultez la documentation Open VPN :

- Ressources de serveur VPN commercial

- Centre d'assistance du serveur d'accès OpenVPN

Si vous devez effectuer des calculs de sous-réseaux, utilisez le calculateur de sous-réseaux.