Présentation

L'instance de serveur Bare Metal Cloud s0.d1.small est une instance abordable, à processeur unique et à usage général adaptée à un large éventail de charges de travail. Un cas d'utilisation possible est de l'utiliser pour configurer un pare-feu pour créer une barrière contre le trafic réseau indésirable.

Ce didacticiel montre comment configurer un pare-feu sur une instance de serveur BMC s0.d1.small.

Prérequis

- Un compte de portail Bare Metal Cloud (BMC).

- Accès à la ligne de commande/au terminal avec des privilèges d'administrateur.

Comment configurer un pare-feu sur l'instance BMC s0.d1.small ?

Suivez les étapes décrites ci-dessous pour configurer un pare-feu sur votre instance de serveur Bare Metal Cloud.

Étape 1 :Déployer une instance BMC s0.d1.small

1. Connectez-vous au portail BMC avec vos identifiants phoenixNAP. Si vous êtes un nouveau client, créez un compte Bare Metal Cloud.

2. Suivez les étapes décrites dans notre tutoriel pour déployer un nouveau serveur Bare Metal Cloud et faites en sorte que votre serveur soit opérationnel en quelques minutes.

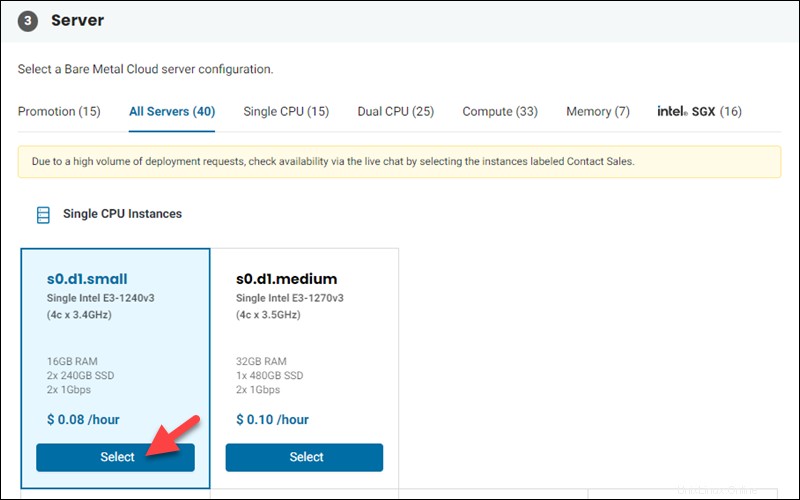

- Cliquez sur Sélectionner bouton pour choisir l'instance s0.d1.small dans l'étape de configuration du serveur.

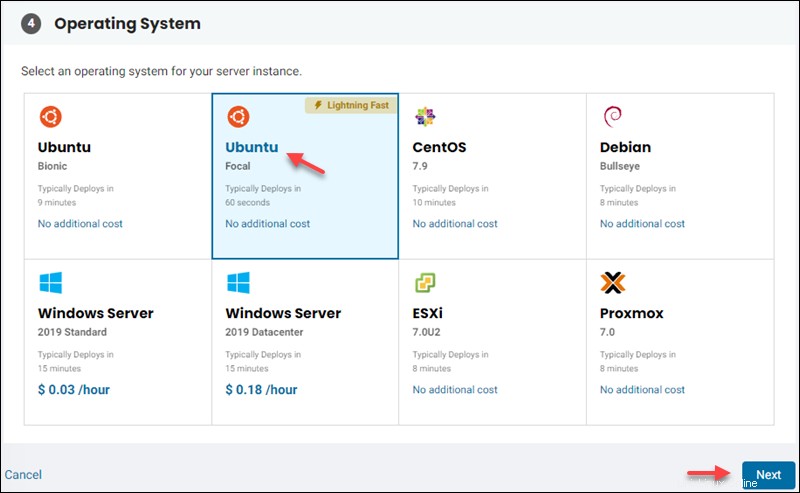

- Sélectionnez le système d'exploitation que vous voulez pour votre serveur et cliquez sur Suivant. Nous avons choisi Ubuntu Focal pour ce didacticiel, car il est gratuit, open source et se déploie en 60 secondes environ.

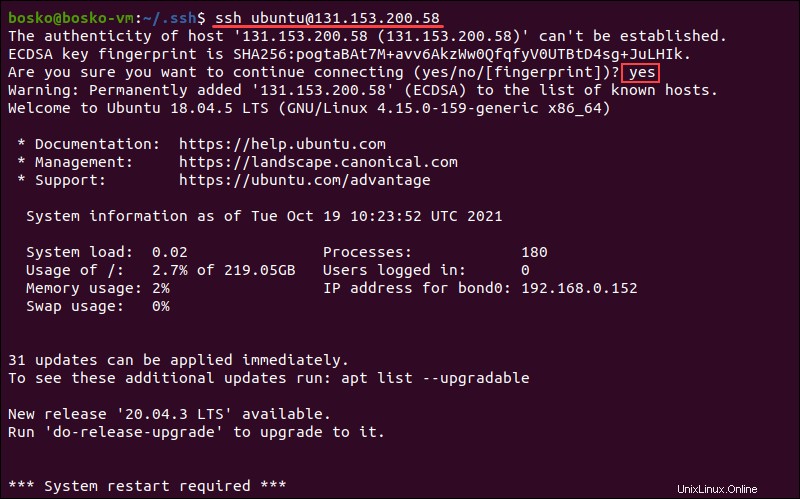

3. Utilisez SSH pour vous connecter au nouveau serveur BMC et configurez un pare-feu.

Connectez-vous au serveur via SSH en utilisant l'adresse IP publique allouée :

ssh [email protected][your public IP]

Étape 2 :Installez un pare-feu

Après avoir déployé le serveur et s'y être connecté, installez un pare-feu sur votre serveur Bare Metal Cloud. Selon vos préférences, vous pouvez utiliser plusieurs solutions de pare-feu différentes, telles que UFW ou iptables.

Pour ce tutoriel, nous utiliserons les iptables pare-feu, qui est préinstallé dans la plupart des distributions Linux et offre une variété de paramètres avancés.

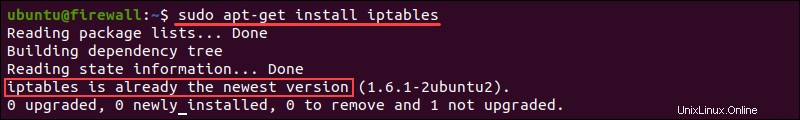

Vous pouvez exécuter l'install commande pour s'assurer que le pare-feu est installé :

sudo apt-get install iptables

Étant donné que ce serveur BMC a déjà installé iptables, la sortie indique la version.

Étape 3 :Configurer le pare-feu

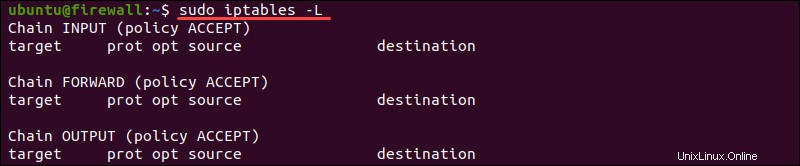

Après avoir installé iptables, définissez des règles pour que le pare-feu améliore la sécurité de votre réseau. Notre didacticiel iptables ultime vous guide dans la configuration de chaque règle et son ajout à la chaîne. Avant de définir les règles, toutes les chaînes sont définies sur ACCEPT . Par conséquent, n'importe quel paquet peut passer sans être filtré.

Exécutez la commande suivante pour afficher l'ensemble de règles actuel sur votre serveur :

sudo iptables -L

Les étapes ci-dessous montrent comment définir certaines règles de pare-feu de base et les ajouter à la chaîne.

1. Définir les règles

Lorsque vous définissez une règle dans iptables, cela signifie que vous l'ajoutez à une chaîne. La syntaxe pour définir de nouvelles règles est :

sudo iptables -A [option]Les options disponibles sont :

-i(interface ) - Spécifiez une interface réseau dont vous souhaitez filtrer le trafic (par exemple, eth0 , lo , ppp0 , etc.).-p(protocole ) - Spécifiez le protocole réseau que vous souhaitez filtrer (par exemple, TCP, UDP, ICMP, ICMPv6 , etc.). Spécifierallchoisit chaque protocole.-s(source ) - Spécifiez une adresse, un nom d'hôte ou une adresse IP pour le trafic entrant.--dport(port de destination ) - Définissez le numéro de port du protocole de destination (22pour SSH ,443pour HTTPS , etc.).-j(cible ) - Spécifiez le nom de la cible -ACCEPT,DROP,RETURNchaque fois que vous créez une nouvelle règle.

L'utilisation de toutes les options nécessite l'ordre suivant :

sudo iptables -A [chain] -i [interface] -p [protocol (tcp/udp) ] -s [source] --dport [port number] -j [target]Dans l'exemple suivant, nous avons demandé à iptables de laisser la connexion SSH fonctionner comme d'habitude et d'accepter les connexions :

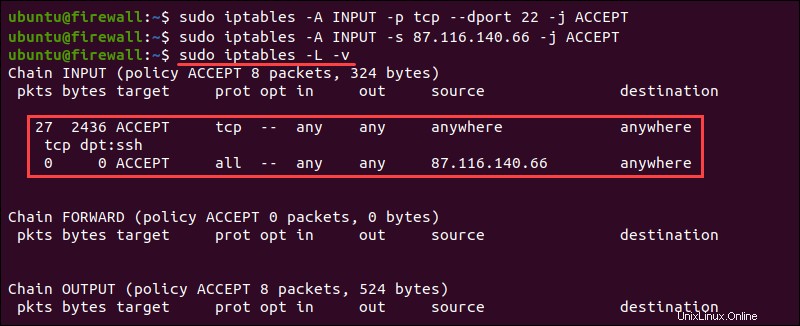

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPTLes iptables Le pare-feu vous permet également de filtrer les connexions en fonction d'une adresse IP ou d'une plage d'adresses IP. Par exemple, l'exécution de la commande suivante indique à iptables d'accepter les connexions à partir de l'adresse IP spécifiée :

sudo iptables -A INPUT -s 87.116.140.66 -j ACCEPTVous pouvez vérifier si les règles ont été ajoutées en exécutant :

sudo iptables -L -v

2. Enregistrer les modifications

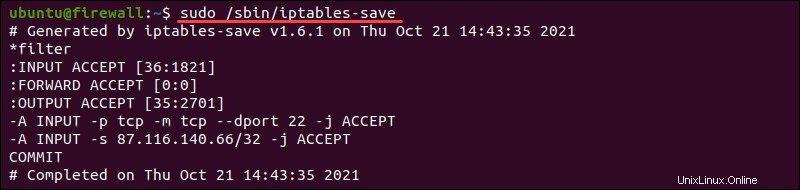

Pour éviter de perdre vos règles iptables après un redémarrage, assurez-vous d'enregistrer vos modifications en exécutant :

sudo /sbin/iptables-save

La sortie répertorie les règles et les enregistre.

3. Supprimer des règles

Si vous voulez recommencer et définir de nouvelles règles, utilisez le -F option (affleurante) :

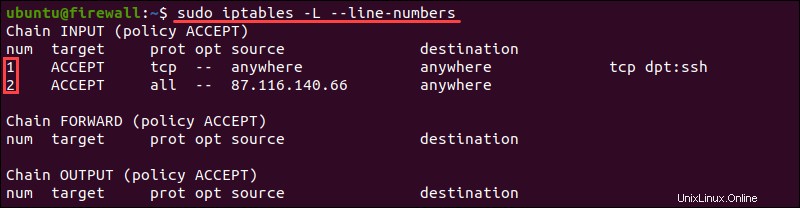

sudo iptables -FPour supprimer une règle spécifique, vous devez spécifier son numéro de ligne. Voir tous les numéros de ligne de règle en exécutant :

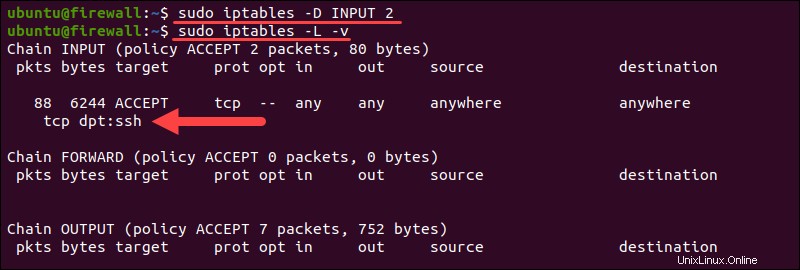

sudo iptables -L --line-numbers

La sortie répertorie toutes les règles et indique leurs numéros de ligne. Vous pouvez maintenant utiliser la syntaxe suivante pour supprimer une règle spécifique :

sudo iptables -D INPUT [rule line number]Par exemple :

La sortie montre que seule la règle numéro 1 reste après avoir demandé à iptables de supprimer la règle numéro 2.

Pourquoi configurer un pare-feu sur une instance BMC s0.d1.small ?

La configuration d'un pare-feu sur une instance BMC s0.d1.small présente plusieurs avantages :

- Faible coût . La petite instance BMC ne coûte que 0,10 $/h et convient parfaitement à une grande variété de charges de travail, y compris un pare-feu. De plus, le serveur s0 BMC peut également servir d'équilibreur de charge, répartissant le trafic sur plusieurs serveurs.

- Sécurisé . L'amélioration de la sécurité du réseau est essentielle pour toute entreprise, et la petite instance s0 BMC est parfaite pour configurer un pare-feu afin d'augmenter la sécurité de votre infrastructure réseau. Chaque instance de serveur BMC est également fournie avec une protection DDoS gratuite de 20 Gbit/s.

- Automatisé . Avec 20 instances préconfigurées et optimisées, votre serveur peut être opérationnel en quelques clics seulement. Terminez la configuration de votre pare-feu en quelques minutes et vous pouvez vous concentrer sur votre entreprise, désormais à l'abri des attaques réseau.