Présentation

Network Mapper (Nmap) est un outil d'analyse de sécurité réseau gratuit et open source. En envoyant des paquets IP et en analysant les réponses, Nmap peut découvrir des informations sur les hôtes et les services sur les réseaux informatiques distants.

Nmap peut également auditer la sécurité d'un appareil, identifier les vulnérabilités de votre réseau ou effectuer une vérification d'inventaire avec une relative facilité.

Ce tutoriel montre comment installer Nmap sur Linux et explique les fonctionnalités les plus importantes de Nmap.

Prérequis

- Un utilisateur avec sudo privilèges

- Accès à une ligne de commande

Installer Nmap sur Linux

Le processus d'installation de NMAP est simple et direct, ne nécessitant qu'une seule commande.

Comment installer Nmap sur Debian / Ubuntu

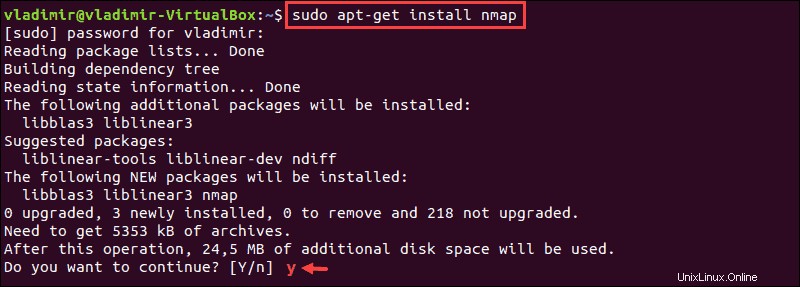

1. Installez Nmap sur Ubuntu en saisissant la commande suivante :

sudo apt-get install nmap2. Le système vous invite à confirmer l'installation en tapant y.

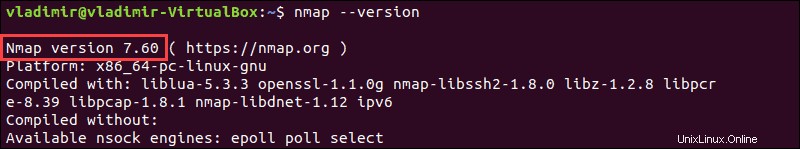

3. Une fois l'installation terminée, vérifiez la version installée de Nmap en saisissant :

nmap –versionDans cet exemple, la version est 7.60.

Comment installer Nmap sur CentOS / RHEL

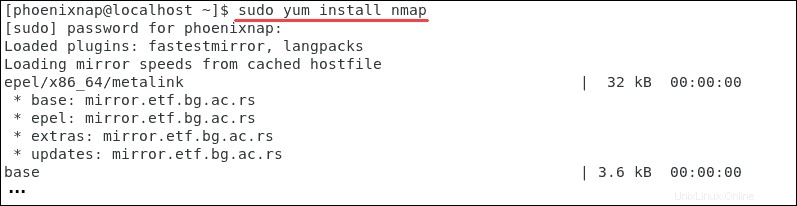

1. Pour installer Nmap sur une distribution Linux basée sur RHEL, tapez la commande suivante :

sudo yum install nmapCeci est un exemple de sortie dans CentOS 7.

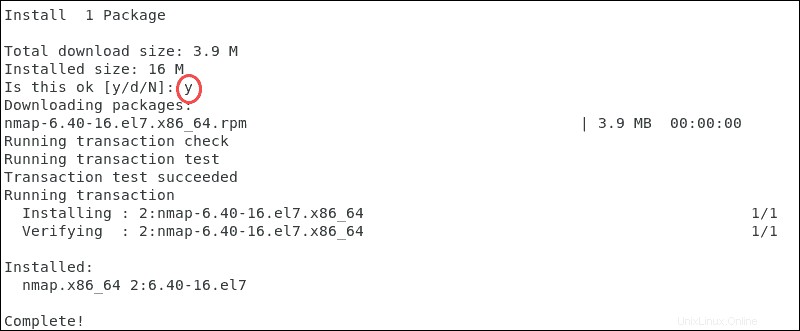

2. Confirmez l'installation en tapant y.

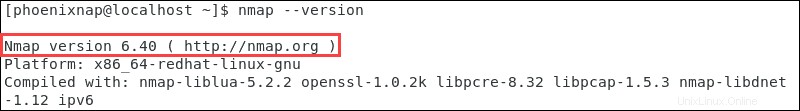

3. Comme dans les autres distributions Linux, une fois l'installation terminée, vérifiez la version de Nmap en saisissant :

nmap –versionDans cet exemple, la version installée pour CentOS 7 est 6.40.

Comment utiliser NMAP Security Scanner sous Linux

Une fois le processus d'installation terminé, Nmap Les commandes sont identiques quelle que soit la distribution Linux. Nmap fournit une liste des cibles analysées ainsi que des informations supplémentaires, basées sur les options et les arguments utilisés.

L'article couvre les options de base que cet outil a à offrir. Pour une liste complète des options, visitez la page officielle de Nmap ou accédez au manuel depuis votre ligne de commande :

man nmapAnalyser la plage d'adresses IP ou le sous-réseau

Pour obtenir des informations générales sur un type de système distant :

sudo nmap target_IP or domain.comAu lieu d'analyser des adresses IP individuelles, analysez toute une plage d'adresses IP en la définissant dans votre ligne de commande :

sudo nmap 185.52.53.2-222La commande suivante analyse l'intégralité du sous-réseau spécifié :

sudo nmap 185.52.53.0/24Analyse de ports avec Nmap

Nmap est un scanner de port efficace qui reconnaît six états de port :

- ouvert :accepte activement les connexions TCP, les datagrammes UDP ou les associations SCTP

- fermé - accessible ; cependant, aucune application n'écoute sur le port

- filtré – nmap ne peut pas déterminer si le port est ouvert en raison du filtrage de paquets

- non filtré – le port est accessible ; cependant, nmap est incapable de déterminer s'il est ouvert ou fermé

- open|filtered – nmap ne peut pas déterminer si un port est ouvert ou filtré

- fermé|filtré – nmap ne peut pas déterminer si un port est fermé ou filtré

Spécification du port et ordre de numérisation

Par défaut, Nmap analyse les mille ports les plus courants pour chaque protocole. Il offre également des options pour spécifier quels ports doivent être analysés et si l'analyse est aléatoire ou ordonnée.

Le -p L'option vous permet de spécifier des plages et des séquences de ports :

sudo nmap –p 80,443 185.52.53.222Cette commande analyse les ports 80 et 443 pour l'hôte défini.

Analyse TCP SYN

Lancez TCP SYN pour une analyse rapide et discrète. Étant donné que ce type d'analyse ne termine jamais les connexions TCP, il est souvent appelé analyse semi-ouverte.

Pour exécuter une analyse TCP SYN, utilisez la commande :

sudo nmap -sS 185.52.53.222Nmap :vitesse d'analyse, agressivité et verbosité

Vitesse de numérisation

L'analyse d'un grand nombre d'hôtes est un processus qui prend du temps. Nmap a une option pour définir la vitesse et la minutie de l'analyse. Naturellement, les analyses qui doivent éviter les alertes IDS sont plus lentes.

Les désignations des vitesses de numérisation commencent à T0 et s'étendre jusqu'à T5 . Plus la vitesse de l'analyse est élevée, plus elle est jugée agressive.

Sortie de numérisation

Les résultats de tests et d'algorithmes sophistiqués doivent être présentés de manière compréhensible et structurée pour être utiles. Le –v La commande augmente la verbosité et force Nmap à imprimer plus d'informations sur l'analyse en cours.

Les ports ouverts sont affichés en temps réel et des estimations de temps d'achèvement sont fournies.

Analyse agressive

Le -A L'option active un ensemble complet d'options d'analyse. Il permet :

- Détection du système d'exploitation (système d'exploitation), également disponible avec le -O commande

- analyse de version, également disponible avec le -sV commande

- analyse des scripts, également disponible avec le -sC commande

- traceroute, également disponible avec le –traceroute commande

Depuis Nmap accepte plusieurs spécifications d'hôte sur la ligne de commande, elles n'ont pas besoin d'être du même type.

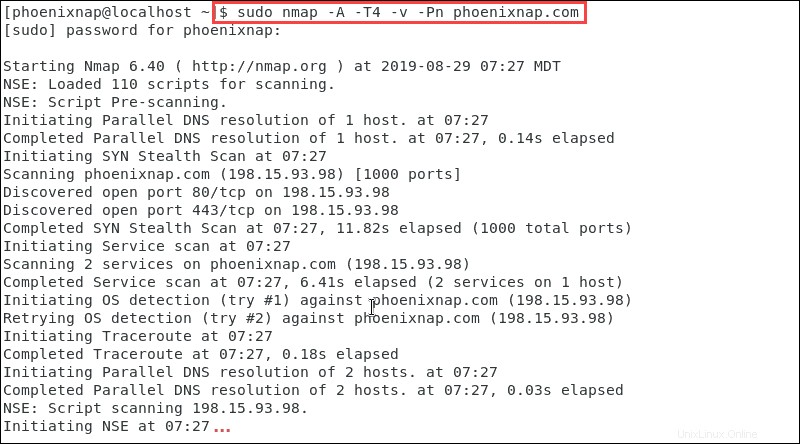

Nous pouvons combiner les options répertoriées pour détecter le système d'exploitation et la version, l'analyse des scripts et le traceroute. Nous pouvons également utiliser –A et –T4 pour une exécution plus rapide. De plus, le –Pn option pour indiquer à l'outil Nmap de ne pas lancer d'analyse ping :

sudo nmap –A –T4 –v –Pn phoenixnap.comLa sortie compile et présente les informations de l'analyse que nous avons demandée.