Présentation

Une sauvegarde immuable sécurise les données en les rendant fixes et non modifiables . Ce type de sauvegarde empêche la suppression des données et les rend récupérables à tout moment. Par conséquent, les sauvegardes immuables protègent données de suppression accidentelle ou intentionnelle ou des attaques de rançongiciels.

Cet article vous montrera ce que sont les sauvegardes immuables et comment elles peuvent vous aider à protéger votre entreprise contre les attaques de ransomwares.

Explication des sauvegardes immuables

Les données sont une partie essentielle de toute organisation. Pour cette raison, il s'agit d'une cible principale pour les cyberattaques.

Un ransomware est un type de logiciel malveillant qui crypte les données afin qu'elles ne soient plus utilisables. Le cryptage peut aller jusqu'au Master Boot Record (MBR ) niveau pour empêcher le démarrage. Cela s'étend même aux sauvegardes de données.

Une attaque de ransomware fait tomber des services commerciaux vitaux. Pour accéder à vos données, vous devez payer une rançon.

Un moyen d'atténuer les attaques de rançongiciels consiste à sauvegarder régulièrement les données, qui constituent la dernière ligne de défense. Cependant, le simple fait de faire une copie des données ne signifie pas qu'elles sont à l'abri des cyberattaques.

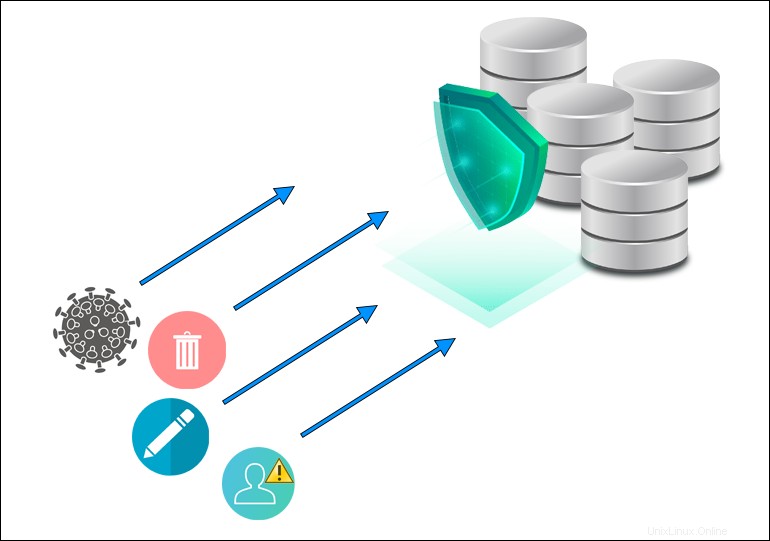

Les attaques de ransomware avancées ciblent désormais également les sauvegardes. Les attaquants peuvent modifier ou supprimer une sauvegarde et demander des paiements de rançon importants. Les sauvegardes immuables empêchent ces situations.

Immuabilité empêche l'accès ou la suppression non autorisés des données . Avoir une sauvegarde immuable garantit qu'il y a toujours la copie propre la plus récente de vos données, sûres et récupérables à tout moment.

Les sauvegardes immuables sont créées en copiant des bits de données dans le cloud dès que vous les créez.

Une fois les données dans le cloud, les utilisateurs peuvent définir un indicateur d'immuabilité (bits immuables) . L'indicateur d'immuabilité verrouille les données , empêchant la suppression accidentelle de données, les infections par des logiciels malveillants ou la corruption de données.

Un utilisateur peut définir l'indicateur pour une période spécifique . Par exemple, si vous définissez l'indicateur sur sept jours, vous ne pouvez pas supprimer ou modifier la sauvegarde pendant cette période.

Vous pouvez stocker localement des sauvegardes immuables à court terme ou hiérarchiser les sauvegardes de données en immuables stockage d'objets hors site . Par conséquent, vous protégez les données contre les activités malveillantes imprévues ou la suppression accidentelle.

Inconvénients de l'infrastructure mutable

Une infrastructure mutable est une infrastructure de serveur informatique qui peut être régulièrement modifiée et mise à jour sur place.

Bien que cette infrastructure ait ses avantages, ils se font au prix de plusieurs inconvénients par rapport à une infrastructure immuable .

Les inconvénients d'une infrastructure mutable sont :

- Dérive de configuration . Lorsque les changements de configuration du serveur ne sont pas systématiquement enregistrés, il est difficile de diagnostiquer ou de reproduire les problèmes techniques.

- Version indiscrète . Le suivi des versions est difficile car les changements de serveur ne sont pas toujours documentés.

- Échecs de mise à jour . Les mises à jour sont plus susceptibles d'échouer en raison de divers problèmes de réseau (DNS hors ligne, mauvaise connectivité, référentiels qui ne répondent pas, etc.)

- Débogage lent. Les problèmes de suivi de version ralentissent le processus de débogage. Par conséquent, les utilisateurs peuvent se retrouver avec plusieurs versions de mise à jour et des charges de travail de production complexes en cas de mises à jour boguées.

- Risque accru . Une infrastructure mutable augmente le risque de perte de données et d'attaques de ransomwares par rapport aux infrastructures immuables.

- Configuration manuelle . Une infrastructure mutable nécessite une configuration manuelle du serveur, ce qui entraîne un long processus de provisionnement des serveurs.

Comment mettre en œuvre une stratégie de sauvegarde immuable ?

Les entreprises luttent souvent contre les ransomwares en investissant dans un système de défense robuste et résilient. Cependant, il est préférable de se préparer au pire - le scénario dans lequel les systèmes de défense d'une entreprise échouent.

La mise en place d'une stratégie de sauvegarde immuable est le meilleur moyen de protéger vos données et d'avoir une réponse rapide à une cyberattaque sans avoir à payer une lourde rançon.

De nombreuses bonnes pratiques de sauvegarde et de récupération de données ne résistent pas aux attaques de ransomwares.

Par exemple, la réplication des données vers un centre de données distant ne fournit pas de protection contre les ransomwares, car les sauvegardes continues peuvent remplacer les fichiers sains par des versions chiffrées. Par conséquent, il est difficile de déterminer avec précision le point de départ de l'infection.

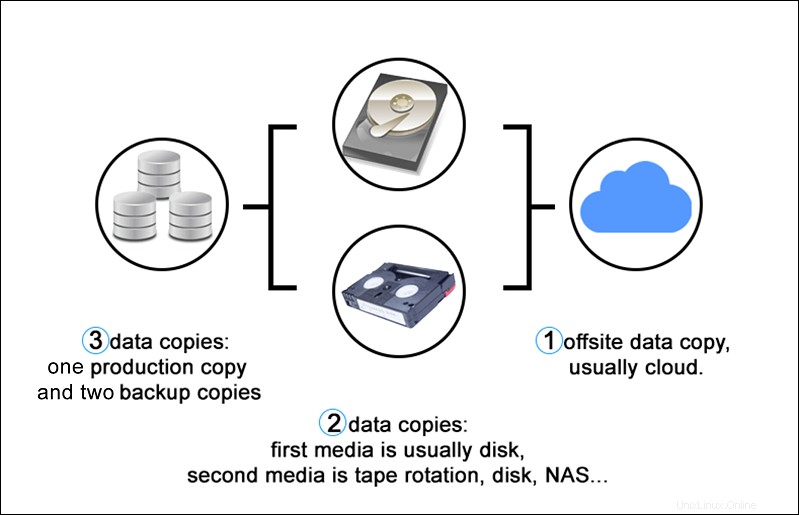

La règle de sauvegarde 3-2-1 est une stratégie de protection des données qui implique d'avoir au moins trois copies de données. Deux copies sont locales mais sur des supports différents, et une copie est hors site (par exemple, une sauvegarde immuable isolée sur le cloud).

Les meilleures pratiques pour implémenter une sauvegarde immuable sont :

La meilleure façon de protéger une sauvegarde de données est de la stocker sur une plate-forme qui empêche les modifications. Certains fournisseurs proposent un stockage basé sur des objets qui rend impossible la modification ou le chiffrement des données en cas d'attaque par ransomware.

Le modèle Zero Trust inclut une vérification d'identité stricte pour toute personne accédant à vos sauvegardes de données sur un réseau privé. Cette approche holistique se compose de plusieurs principes et technologies qui garantissent un niveau de sécurité avancé et la sécurité des sauvegardes.

L'une des méthodes consiste à renforcer la sécurité avec une authentification multi-facteurs (MFA ).

Une bonne stratégie de défense combine des sauvegardes de données immuables avec les dernières technologies de cybersécurité et la formation des employés.

Les plates-formes qui incluent des options de prévention de suppression excessive ou de suppression logicielle garantissent qu'il existe une copie des données même si un rançongiciel pénètre dans le système.

Un autre niveau de protection consiste à utiliser le WORM (write once read many) formater proposé par de nombreux fournisseurs.

Les attaques de ransomwares se produisent généralement des mois après une infection du système. Les attaquants attendent aussi longtemps pour que le rançongiciel puisse se propager discrètement et localiser toutes les sauvegardes de données. Ensuite, il récupère vos données lorsque tout le monde est absent du bureau.

Mettre en place un système de réponse automatisé dans votre solution de sauvegarde pour mettre en quarantaine les systèmes infectés même si personne n'est au bureau lorsqu'une attaque se produit.

Assurez-vous que votre sauvegarde de données est exempte de logiciels malveillants pour éviter toute réinfection. Analysez les sauvegardes à la recherche de logiciels malveillants ou d'indicateurs de compromission (IOC) avant de restaurer les données.

Stockez des sauvegardes de données immuables au format WORM pour protéger les données du cryptage et assurer une récupération rapide.

Veeam Immutable Backup - Présentation

Veeam propose des sauvegardes immuables en tant que solution puissante et résiliente contre les ransomwares.

Les fonctionnalités de Veeam Immutable Backup sont :

- Approbations à plusieurs niveaux

La sauvegarde est stockée sur le cloud et utilise des contrôles qui entravent la possibilité de suppression ou de modification des données sans approbations strictes à plusieurs niveaux.

- Référentiel de sauvegarde Veeam Scale-Out (SOBR)

La solution SOBR, associée à Capacity Tier, garantit l'écriture des sauvegardes dans le stockage d'objets sur n'importe quelle plate-forme prenant en charge le magasin d'objets. Les plateformes incluent Microsoft Azure, Amazon Web Services (AWS) et IBM Cloud.

AWS S3 ou certains stockages compatibles S3 permettent également d'accéder à Object Lock , permettant aux données de sauvegarde d'être stockées en tant que sauvegarde immuable.

- Surveillance Veeam ONE

Veeam ONE permet aux utilisateurs de surveiller leur environnement pour rester au fait des activités suspectes ou anormales.

La solution analyse l'utilisation du processeur, le taux d'écriture du datastore et le taux de transmission des données réseau pour identifier les activités anormales . Tout problème déclenche l'alarme et demande à l'utilisateur d'inspecter la machine en question.

- Veeam SureBackup

Veeam SureBackup est une solution automatisée qui avertit l'utilisateur d'un système irrécupérable en raison d'une infection par un malware ou un ransomware non détecté. La solution analyse automatiquement les sauvegardes existantes à la recherche de logiciels malveillants , offrant une protection à toutes les étapes de la sauvegarde et de la restauration.

- Restauration sécurisée Veeam

La solution Secure Restore effectue une analyse antivirus complète des anciennes sauvegardes lors de leur restauration.

Les définitions de virus sont toujours à jour et aident à reconnaître les virus nouveaux et inactifs dans les sauvegardes de données. Ce processus les empêche d'infecter l'environnement après la restauration.

Veeam propose diverses solutions en alliance avec différents partenaires, dont HPE, Cisco, Lenovo, NetApp, Microsoft, AWS, Google, VMware, IBM, Nutanix et Pure Storage.