Présentation

Les pare-feu sont devenus un élément essentiel de tout réseau ayant accès à Internet. Sans pare-feu, n'importe qui pourrait accéder à votre réseau et à vos serveurs et les infecter avec des logiciels malveillants. Correctement configuré, un pare-feu peut réduire considérablement les communications réseau indésirables dans un réseau local.

L'article explique comment créer une règle de pare-feu à l'aide de la MMC du pare-feu et de Windows PowerShell . Nous utilisons Windows Server 2012, mais la procédure s'applique aux autres versions de Windows, avec de légères variations.

Qu'est-ce qu'un pare-feu ?

Un pare-feu est un élément matériel ou logiciel qui contrôle le flux de paquets de données, et il est essentiel sur les systèmes informatiques modernes. Il protège les réseaux et appareils privés des actions malveillantes provenant des réseaux publics de la même manière qu'un pare-feu physique empêche le feu de se propager d'une zone à une autre. Un pare-feu agit comme un mécanisme de défense qui contrôle le trafic réseau en fonction des règles de pare-feu mises en œuvre.

Les ordinateurs derrière un pare-feu ne peuvent pas recevoir de données tant que les données n'ont pas passé tous les filtres. Cela améliore considérablement la sécurité et réduit le risque d'accès non autorisé aux réseaux privés. Une configuration de pare-feu appropriée fournit à votre système une couche de sécurité cruciale et réduit le risque d'attaques de piratage réussies. Les pare-feu peuvent effectuer de nombreuses tâches :

- Protégez les données sur votre ordinateur en créant une barrière qui bloque tout trafic entrant ou sortant indésirable.

- Vous avertir s'il y a des demandes de connexion provenant d'autres ordinateurs.

- Consigner l'activité pour une inspection ultérieure et vous avertir si une application tente de se connecter à un autre ordinateur.

Fonctionnement des pare-feu Windows Server

Comme son nom l'indique, un pare-feu agit comme une barrière entre vos appareils locaux et le réseau externe. Lorsque vous envoyez une demande de connexion à votre ordinateur ou serveur via Internet, un pirate peut interrompre cette connexion et tenter d'accéder à votre réseau privé. Avec un pare-feu en place, seul le trafic réseau qui correspond aux règles du pare-feu peut passer.

Les ensembles de règles de pare-feu que vous définissez dans les paramètres de pare-feu examinent chaque paquet à la recherche d'informations signalées. Pour tirer le meilleur parti de votre pare-feu, vous devez définir avec précision les règles entrantes et sortantes afin d'éviter toute connexion indésirable.

Par exemple, vous pouvez définir une règle entrante définissant que les données communiquées via un port spécifique, tel que le port TCP 80, peuvent passer le pare-feu. Cela signifie que si le pare-feu voit un paquet arriver vers un autre port, il le rejettera et les données n'atteindront pas la destination prévue.

Windows Firewall Server 2012 avec sécurité avancée

Le pare-feu Windows avec sécurité avancée est la console de gestion qui stocke toutes les configurations du pare-feu Windows. Le pare-feu Windows est une solution de pare-feu basée sur l'hôte intégrée à pratiquement tous les systèmes d'exploitation Windows actuels.

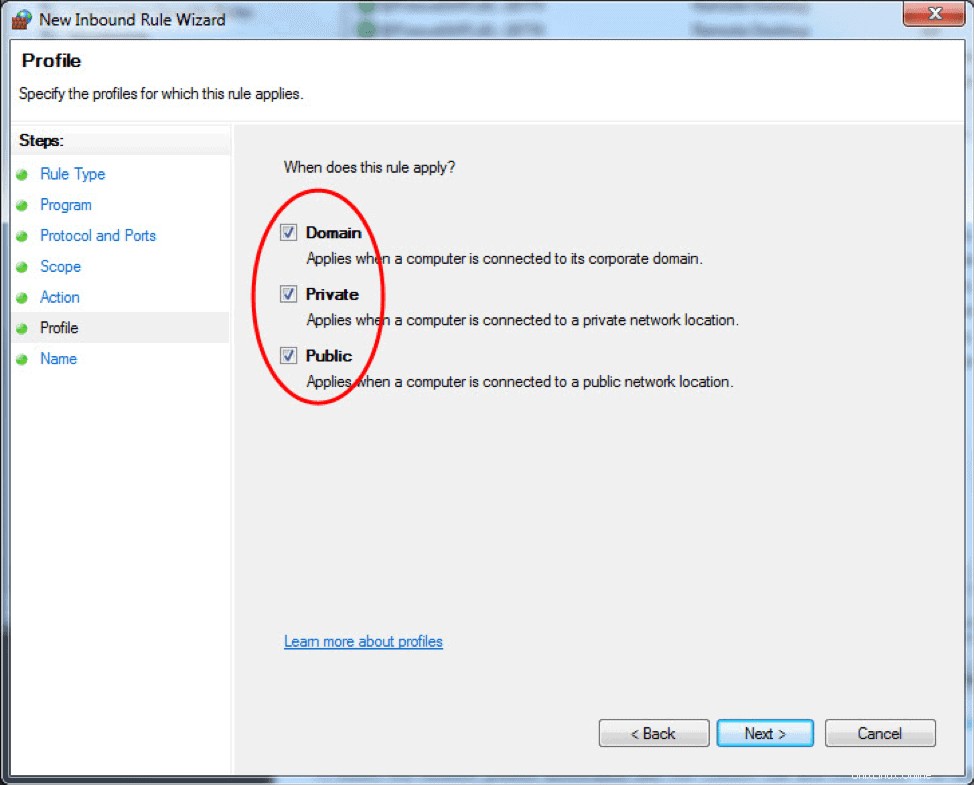

Le Pare-feu Windows avec sécurité avancée fournit des communications réseau entrantes et sortantes plus sûres en appliquant des règles qui contrôlent le flux de trafic pour sa machine locale. Trois profils de pare-feu sont disponibles :

- Domaine . Il est utilisé lorsqu'un ordinateur se connecte au réseau de l'entreprise. Il s'agit d'un réseau où l'appareil peut détecter son contrôleur de domaine.

- Privé . Nous utilisons ce profil pour les ordinateurs qui se connectent à un réseau privé, comme la maison ou le bureau. Dans les réseaux privés, les utilisateurs sont toujours derrière un appareil et ne sont pas directement exposés à Internet.

- Public . Ce profil est utilisé lorsqu'un ordinateur se connecte à un réseau public, tel que des bibliothèques, des aéroports et d'autres points d'accès publics. Les configurations de pare-feu doivent être les plus restrictives pour ce profil car ces réseaux sont les moins sécurisés.

Les avantages de l'utilisation du pare-feu Windows Server avec sécurité avancée sont nombreux :

- Il est prêt à l'emploi . Il est préinstallé avec les systèmes d'exploitation personnels Microsoft Windows ainsi que les éditions Server. Il est également actif par défaut, protégeant votre système d'exploitation dès le premier démarrage.

- Il n'a pas besoin d'une licence spéciale ou du matériel supplémentaire. Une fois que vous avez obtenu votre copie d'un système d'exploitation Windows, il n'y a pas de frais supplémentaires.

- Il est très flexible . Il offre de nombreuses fonctionnalités avancées et différents niveaux de contrôle pour les services de pare-feu.

Quelle est la différence entre le pare-feu Windows et le pare-feu Windows avec sécurité avancée ?

La différence entre les deux est le niveau de fonctionnalité disponible pour l'utilisateur final, c'est-à-dire l'interface elle-même. Les deux sont le même service de pare-feu. Le pare-feu Windows est plus facile à utiliser et plus convivial. Il se trouve dans le Panneau de configuration et vous permet d'effectuer des configurations de base du pare-feu.

Le pare-feu Windows avec sécurité avancée offre un contrôle granulaire sur les règles entrantes et sortantes, ainsi que sur les profils de pare-feu par défaut. Vous pouvez modifier toutes les configurations de pare-feu avancées à l'aide de Microsoft Management Console (MMC) ou de Windows PowerShell.

Comment lancer le pare-feu Windows avec la console de sécurité avancée ?

Vous pouvez accéder à la console Pare-feu Windows avec sécurité avancée de différentes manières. Quelle que soit la méthode que vous choisissez, il ouvrira Windows Firewall MMC où vous pourrez effectuer d'autres configurations de pare-feu pour tous les profils.

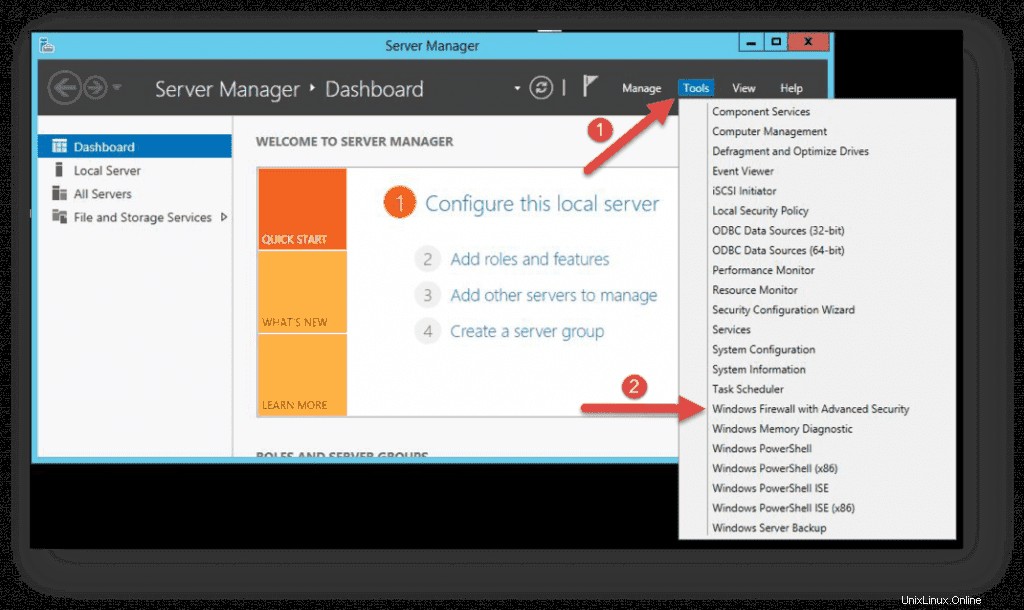

- Utiliser le Gestionnaire de serveur pour accéder au pare-feu MMC. Une fois la fenêtre ouverte, allez dans Outils en haut à droite, et localisez le Pare-feu Windows avec sécurité avancée vers le bas de la liste.

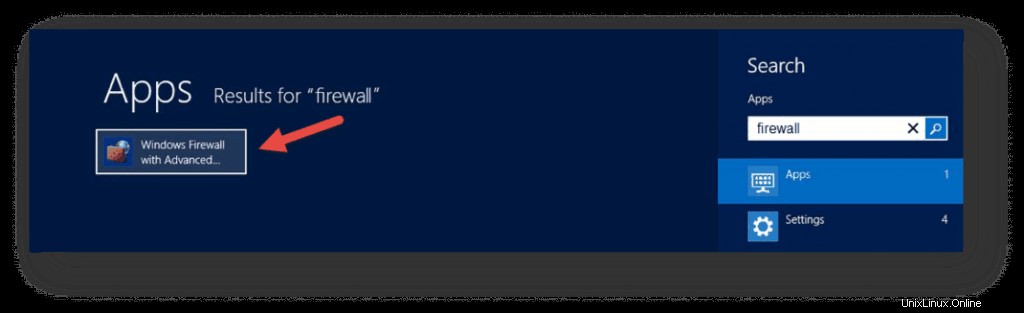

- Ouvrez le Démarrer menu (utilisez la touche Windows de votre clavier) et tapez « pare-feu ». Vous devriez voir le Pare-feu Windows avec sécurité avancée l'icône apparaît comme l'un des résultats de la recherche.

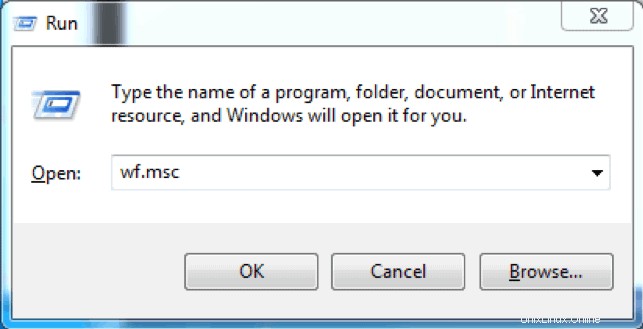

- Utilisez Exécuter case pour lancer Pare-feu Windows avec sécurité avancée . Appuyez sur Win + R clés, tapez msc et appuyez sur Entrée pour charger la console. Vous pouvez également utiliser l'invite de commande ou Windows PowerShell pour exécuter cette commande.

Configurer le pare-feu Windows

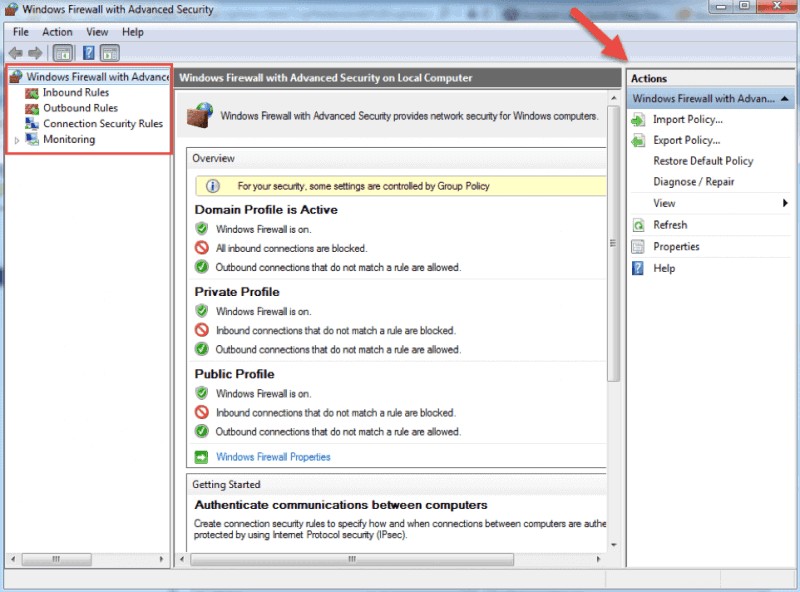

Maintenant que la console Pare-feu Windows avec sécurité avancée est ouverte, vous pouvez voir au milieu le résumé des trois profils de pare-feu. Leur configuration par défaut est d'autoriser le trafic sortant et de limiter le trafic entrant.

Lorsque vous sélectionnez une option dans le menu sur le côté gauche de la fenêtre, vous verrez ses détails dans la section centrale. Sur le côté droit, le menu affichera les actions disponibles pour l'option que vous avez précédemment sélectionnée.

La console Pare-feu Windows avec sécurité avancée vous permet de configurer les règles entrantes et sortantes, ainsi que les connexions de sécurité du protocole Internet (IPSec). L'onglet Surveillance vous permet d'afficher les règles de pare-feu actives et les règles de sécurité de connexion pour ce serveur.

Règles de pare-feu

Les règles de pare-feu Windows vous permettent d'indiquer s'il faut autoriser ou bloquer des connexions réseau entrantes ou sortantes spécifiques. Vous pouvez choisir entre plusieurs paramètres et paramètres pour chaque règle entrante ou sortante individuelle. Cela inclut la sélection d'un programme, d'un port TCP ou UDP, d'un protocole, d'un service ou d'un profil auquel une règle s'appliquera.

La procédure est la même lors de la création de règles entrantes et de règles sortantes avec le Pare-feu Windows avec sécurité avancée. Je vais énumérer les étapes pour créer une règle entrante et vous pouvez les suivre dans le même ordre lorsque vous souhaitez créer une règle sortante.

Comment créer des règles entrantes

Lancez le pare-feu Windows avec sécurité avancée MMC en utilisant la méthode que vous préférez. Vous pouvez épingler le raccourci au menu Démarrer si vous utilisez régulièrement la console.

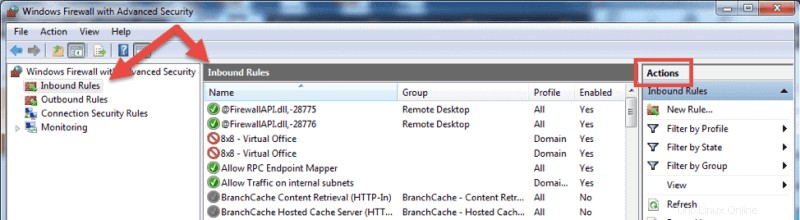

- Sur l'écran d'accueil, sélectionnez les règles de trafic entrant La console affichera toutes les règles entrantes dans la section du milieu et les actions disponibles dans le volet de droite. Vous pouvez filtrer la liste en utilisant les choix disponibles.

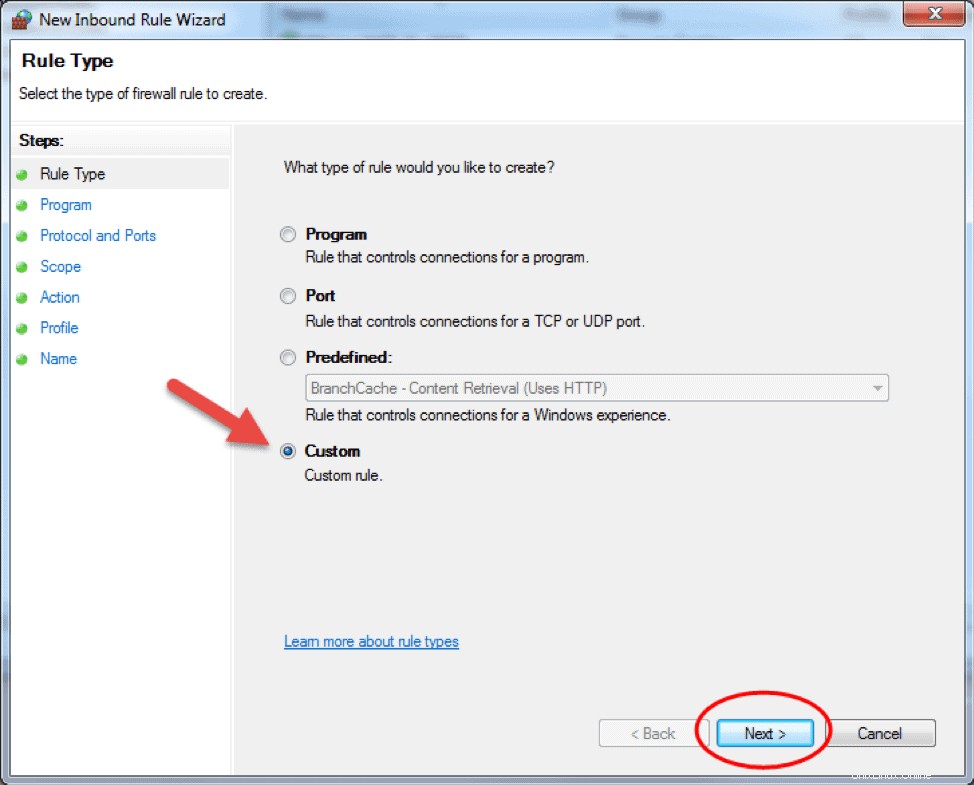

- Cliquez sur Nouvelle règle… pour démarrer l'assistant Nouvelle règle de trafic entrant. L'assistant vous permettra de choisir le type de règle que vous souhaitez créer. Vous pouvez choisir l'un des quatre types.

- Cette règle autorise ou bloque les connexions pour un programme défini par l'utilisateur. Il vous permet de sélectionner un chemin vers un fichier exécutable (*.exe). Il n'est pas nécessaire d'insérer des paramètres spécifiques au programme.

- Une règle basée sur les paramètres de port vous permet d'autoriser ou de bloquer une connexion en fonction du numéro de port TCP ou UDP utilisé. Vous pouvez indiquer plusieurs ports à appliquer à cette règle de pare-feu.

- Cette règle contient une liste des programmes et services Windows les plus courants. Vous pouvez en sélectionner un pour autoriser ou bloquer ses connexions.

- Personnalisé. Il s'agit de la règle la plus flexible de l'assistant. Il vous permet de créer une règle sur mesure avec des configurations que les options précédentes ne fournissaient pas. Je vais continuer en énumérant les étapes de cette règle car elle couvre la plupart des paramètres.

- Cliquez sur Personnalisé et cliquez sur Suivant pour continuer.

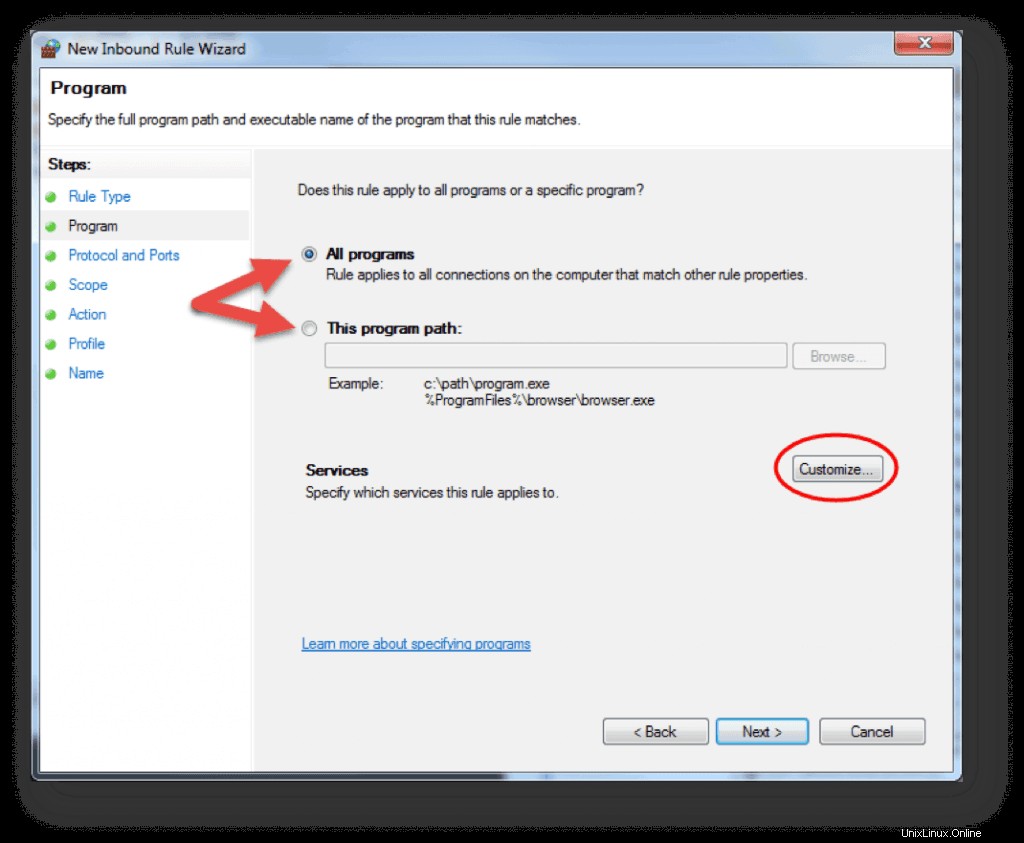

- Choisissez si la règle s'appliquera aux connexions pour Tous les programmes ou un programme spécifique sur la machine locale et cliquez sur Suivant. Vous pouvez cliquer sur Personnaliser… pour sélectionner des paramètres supplémentaires pour les processus du programme que vous avez sélectionné.

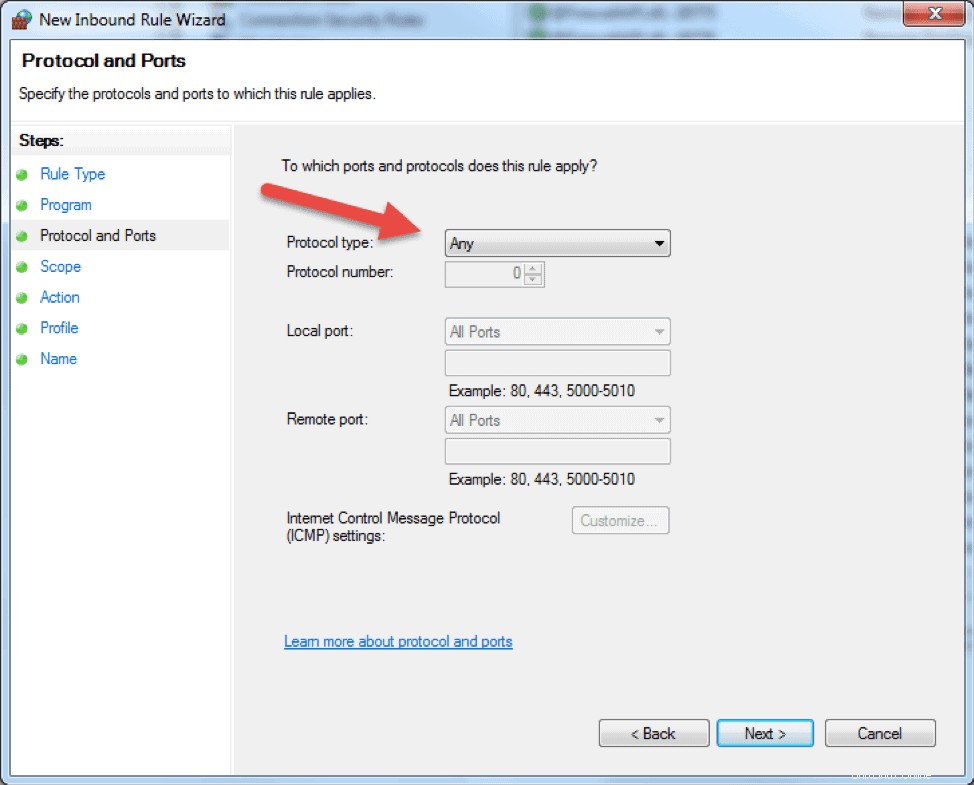

- L'étape suivante vous permettra de spécifier le protocole et le port pour le trafic que cette règle de pare-feu filtrera. Cliquez sur Suivant après avoir sélectionné un type de protocole et configuré les paramètres.

- Type de protocole. Cliquez sur la barre et sélectionnez le protocole dans la liste déroulante. Vous pouvez toujours sélectionner Personnalisé pour configurer manuellement le numéro de port. Si vous sélectionnez TCP ou UDP, vous devrez spécifier le port local et distant.

- Numéro de protocole. Ce champ se remplit automatiquement une fois que vous avez sélectionné un type de protocole et vous ne pouvez pas le modifier. Afin d'insérer votre propre port, sélectionnez Personnalisé dans le menu déroulant "Type de protocole".

- Port local. Cela représente le port sur la machine locale sur laquelle vous créez cette règle. Cette section devient modifiable si vous sélectionnez TCP ou UDP dans la liste déroulante "Type de protocole". Sélectionnez l'une des options dans la liste déroulante. Notez que RPC Endpoint Mapper et RPC Dynamic Ports sont disponibles uniquement pour les règles entrantes TCP, et IPHTTPS est disponible pour TCP uniquement. Edge Traversal est disponible pour les règles entrantes UDP.

- Port distant. Il s'agit du port d'une machine distante qui tente d'établir une connexion avec la machine locale. Cette section devient modifiable si vous sélectionnez TCP ou UDP dans la liste déroulante "Type de protocole". Sélectionnez l'une des options dans la liste déroulante. Notez que RPC Endpoint Mapper et RPC Dynamic Ports sont disponibles uniquement pour les règles entrantes TCP, et IPHTTPS est disponible pour TCP uniquement. Edge Traversal est disponible pour les règles entrantes UDP.

- Paramètres ICMP (Internet Control Message Protocol). Vous pouvez personnaliser les paramètres ICMP si vous sélectionnez ICMPv4 ou ICMPv6 dans la liste déroulante "Type de protocole".

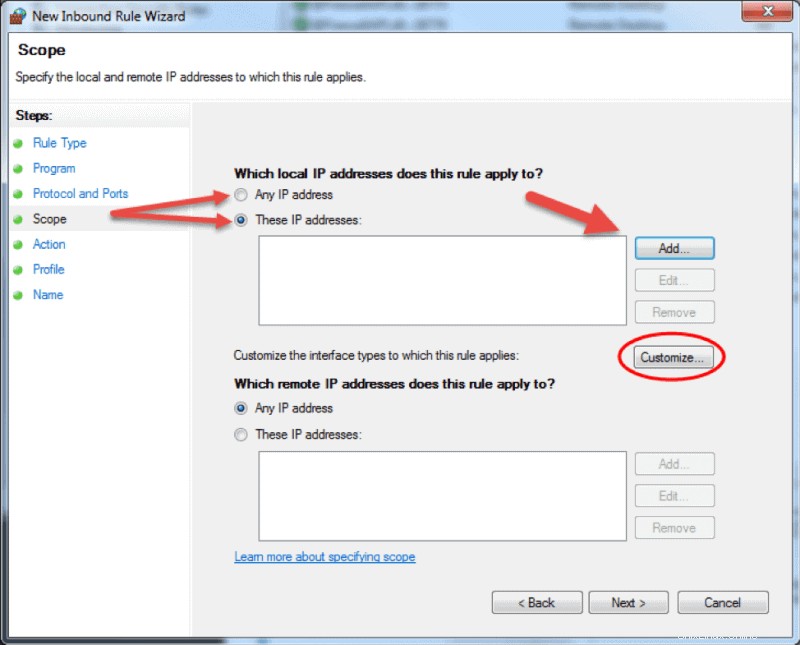

- L'étape Étendue de l'assistant vous permet de saisir les adresses IP locales et distantes dont le trafic réseau s'applique à la règle actuelle.

- Local. Si vous sélectionnez "Toute adresse IP" dans la section des adresses IP locales, la règle s'applique au trafic passant par le périphérique réseau qui utilise une adresse IP locale. C'est toujours le cas avec la machine sur laquelle vous créez la règle. Sélectionnez "Ces adresses IP" pour indiquer que la règle s'applique aux paquets avec une adresse spécifiée dans la liste. Cliquez sur Ajouter pour insérer l'adresse IP correspondante. Vous pourrez ensuite modifier ou supprimer n'importe quelle adresse IP de la liste. Vous pouvez également appliquer cette règle à une interface spécifique. Cliquez sur Personnaliser… et choisissez d'appliquer la règle aux connexions sur toutes les interfaces ou choisissez l'une des interfaces disponibles répertoriées dans la zone.

- À distance. Si vous sélectionnez "Toute adresse IP" dans la section des adresses IP distantes, la règle s'applique au trafic provenant de n'importe quelle adresse IP incluse dans la liste. Sélectionnez "Ces adresses IP" pour insérer les adresses IP distantes auxquelles la règle s'applique. Cliquez sur Ajouter pour spécifier l'adresse IP à faire correspondre. Vous pourrez ensuite modifier ou supprimer n'importe quelle adresse IP de la liste.

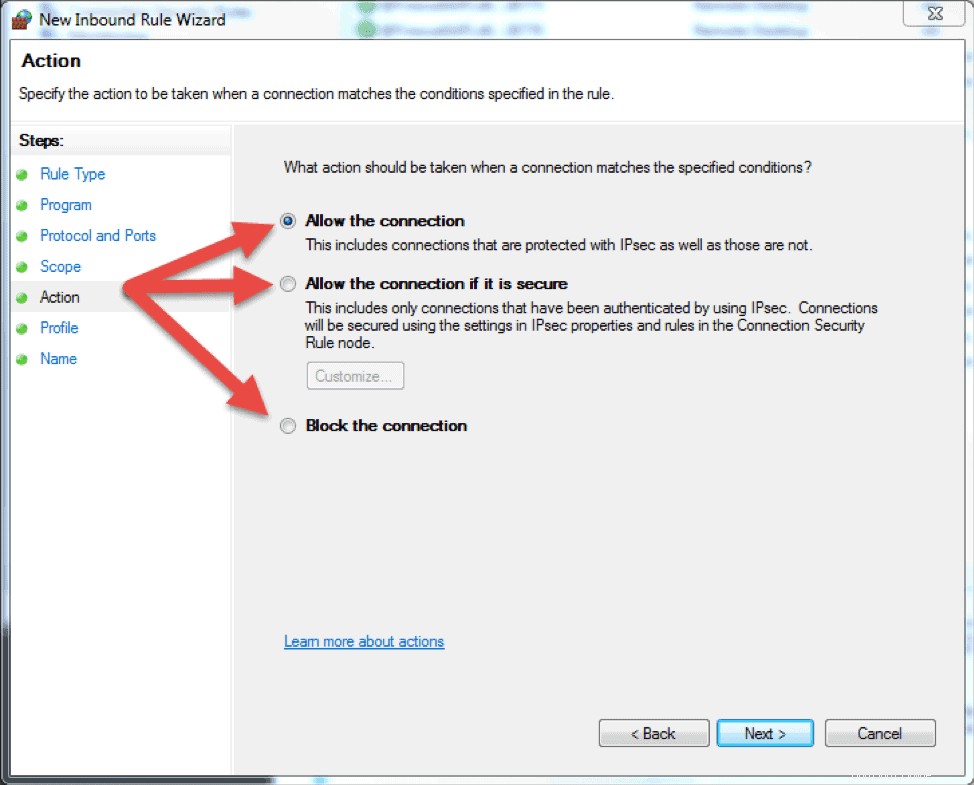

- L'étape suivante vous permet de choisir l'action que le pare-feu entreprend lorsqu'une connexion correspond à la configuration de la règle entrante. Vous pouvez sélectionner l'une des trois options disponibles, puis cliquer sur Suivant pour continuer.

- Autoriser la connexion. Si la connexion correspond à la configuration des règles entrantes ou sortantes, les paquets peuvent traverser le pare-feu.

- Autoriser la connexion si elle est sécurisée. Sélectionnez cette option pour autoriser uniquement les connexions IPSec. Si vous avez choisi cette option, deux étapes supplémentaires apparaîtront dans l'assistant :Utilisateurs et Ordinateurs. Les étapes supplémentaires vous permettent de choisir les utilisateurs et les ordinateurs auxquels vous souhaitez bloquer ou leur accorder l'accès. Cliquez sur "Personnaliser..." pour configurer les exigences d'authentification et d'intégrité.

- Bloquer la connexion. Cette option bloque tout le trafic réseau qui correspond à la configuration de la règle de pare-feu. Si une règle similaire avec une action "autoriser" est en place, l'action de blocage a la priorité, sauf indication contraire dans l'autre règle.

- L'étape Profil vous permet de choisir le profil de pare-feu auquel la règle s'appliquera. Vous pouvez tout laisser sélectionné ou décocher un profil que vous ne souhaitez pas inclure. Cliquez sur Suivant pour passer à l'étape finale.

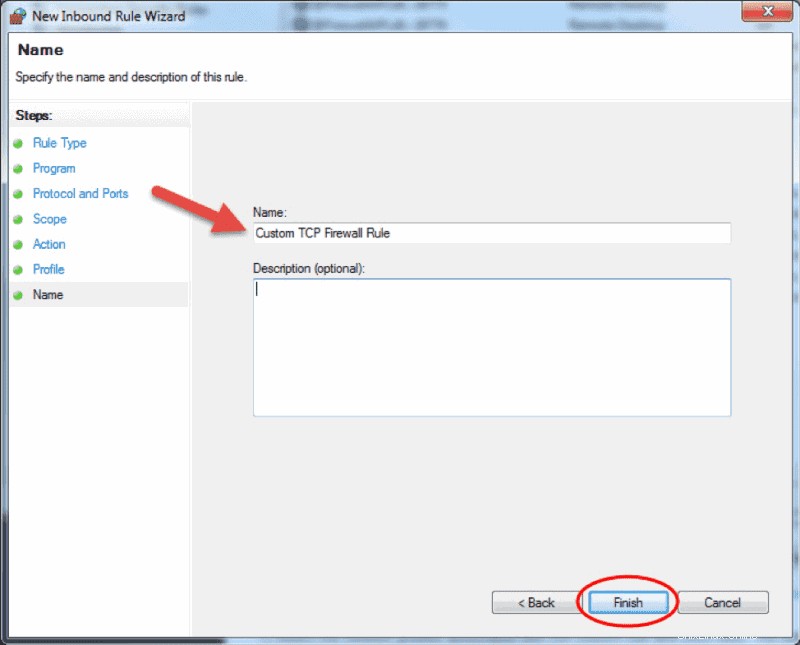

- À la dernière étape, saisissez le nom souhaité et la description facultative de cette règle de pare-feu, puis cliquez sur Terminer.

Lorsque vous fermez l'assistant, la règle prend effet immédiatement. Vous pouvez trouver la règle dans la console du pare-feu lorsque vous cliquez sur les règles entrantes option. Les règles activées ont une icône de coche verte tandis que les règles désactivées sont avec des icônes grises.

Comment modifier une règle de pare-feu

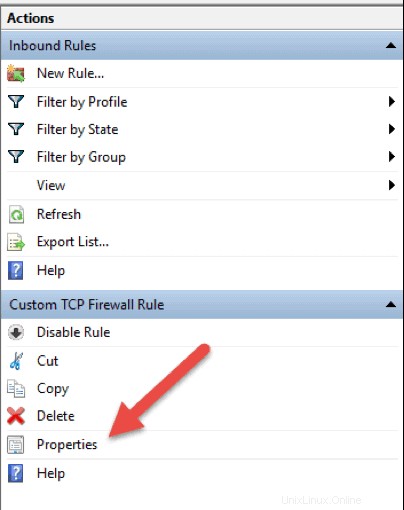

Pour modifier une règle existante et effectuer une configuration supplémentaire, ouvrez la console Pare-feu Windows avec sécurité avancée et sélectionnez Règles de trafic entrant ou règles sortantes option. Localisez et cliquez sur une règle pour voir les actions qui lui sont spécifiques dans le volet de droite. Sélectionnez Propriétés et une autre fenêtre se chargera où vous pourrez modifier les paramètres de la règle.

Vous pouvez également désactiver, couper, copier ou supprimer la règle que vous avez sélectionnée. Assurez-vous de mettre en surbrillance la bonne règle pour éviter de modifier les configurations du pare-feu pour les mauvaises règles.

Astuce :vous pouvez double-cliquer sur une règle pour ouvrir directement les Propriétés fenêtre.

Comment créer une règle de pare-feu avec Windows PowerShell

1. Lancez la ligne de commande PowerShell . Vous pouvez le faire en recherchant "powershell" dans le menu Démarrer, ou appuyez sur les touches Win + R de votre clavier et tapez "powershell" dans la zone Exécuter.

2. Insérez la commande suivante et appuyez sur Entrée :

New-NetFirewallRule -DisplayName "TCP custom inbound rule" -Enabled:True -Profile Private -Direction Inbound -Action Allow -Protocol TCP -LocalPort 1234New-NetFirewallRule. Cette commande crée une règle. Il est suivi d'une chaîne de paramètres et de leurs valeurs.-DisplayName. Spécifie le nom d'affichage de la règle.-Enabled. Active la règle si elle est définie sur true. Si vous omettez ce paramètre, sa valeur par défaut est true .-Profile. Attribue la règle au profil spécifié :Domaine, Privé, ouPublic .-Direction. Indique si la règle s'applique aux connexions entrantes ou sortantes. Si vous l'omettez, la valeur par défaut est Inbound .-Action.Spécifiez si la règle de pare-feu bloquera ou autorisera la connexion. Si vous n'indiquez pas l'action, la valeur par défaut est Autoriser .-Protocol. Spécifiez le protocole de la règle. Dans ce cas, nous avons utilisé TCP . Omettre le protocole définit par défaut le paramètre sur Tous .-LocalPort. Insérez le port par lequel le trafic peut passer sur le serveur local. Si vous omettez le numéro de port, le paramètre par défaut est Tous .

Il ne s'agit que d'un exemple d'ajout d'une règle de pare-feu à l'aide de la ligne de commande Windows PowerShell. Vous pouvez trouver plus d'exemples dans la documentation Microsoft PowerShell.