OpenLDAP est une implémentation de suite logicielle libre et open-source de LDAP (Lightweight Directory Access Protocol). Il s'agit d'un protocole indépendant de la plate-forme qui peut être utilisé pour l'authentification centralisée et les services d'accès aux répertoires tels que la messagerie électronique et d'autres applications.

OpenLDAP est un démon LDAP autonome qui fournit ses bibliothèques et ses utilitaires. En outre, il prend en charge l'authentification par certificat TLS et l'authentification SASL.

Dans cet article, nous allons vous montrer comment installer et configurer OpenLDAP sur Debian 11 Bullseye.

Prérequis

- Un serveur Debian 11.

- Un utilisateur non root avec des privilèges sudo/root.

Installer OpenLDAP sur Debian 11

Dans un premier temps, vous installerez les packages OpenLDAP sur le serveur Debian 11. Le référentiel Debian par défaut fournit la version stable OpenLDAP v2.4.

Avant de commencer à installer les packages OpenLDAP, exécutez la commande "apt" ci-dessous pour actualiser le référentiel Debian.

sudo apt update

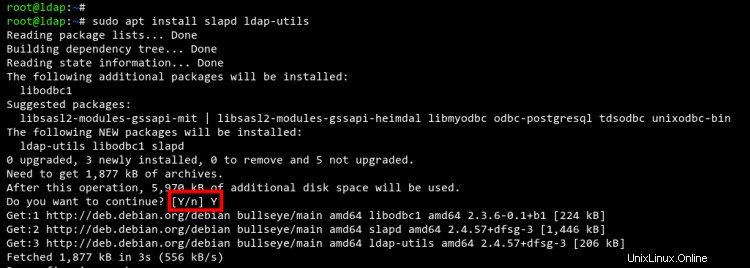

Installez maintenant les packages OpenLDAP 'slapd ' et 'ldap-utils '. Le paquet 'slapd ' est le package principal d'OpenLDAP, et les 'ldap-utils ' fournit des utilitaires de ligne de commande pour gérer le serveur OpenLDAP.

sudo apt install slapd ldap-utils

Tapez 'O ' et appuyez sur 'ENTER ' pour confirmer l'installation.

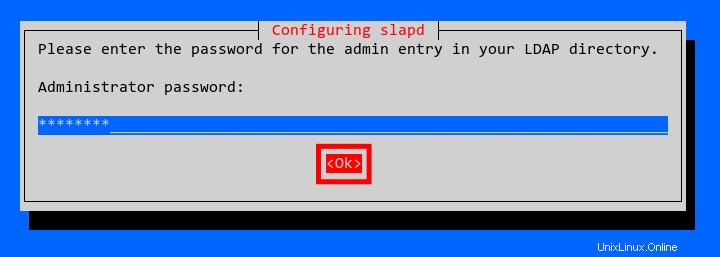

Il vous sera maintenant demandé de configurer le mot de passe pour l'utilisateur administrateur OpenLDAP.

Entrez votre mot de passe et sélectionnez 'OK ', puis appuyez sur 'ENTER '.

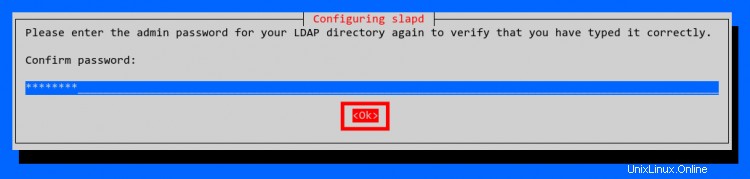

Répétez votre mot de passe et sélectionnez 'OK ', et appuyez sur 'ENTER ' de nouveau. Et l'installation d'OpenLDAP est terminée.

Configuration du serveur OpenLDAP

Après avoir installé les packages OpenLDAP, vous allez maintenant configurer OpenLDAP sur le serveur Debian.

Avant d'aller plus loin, configurons le FQDN (Fully Qualified Domain Name) du serveur à l'aide de la commande suivante.

sudo hostnamectl set-hostname ldap.mydomain.local

Maintenant éditez le '/etc/hosts ' à l'aide de l'éditeur nano.

sudo nano /etc/hosts

Copiez et collez la configuration suivante, et assurez-vous de changer l'adresse IP avec l'adresse IP de votre serveur, et le FQDN avec votre nom d'hôte et votre nom de domaine local.

192.168.10.50 ldap.mydomain.local ldap

Enregistrez et fermez le fichier.

Déconnectez-vous maintenant de votre session SSH actuelle et reconnectez-vous à votre serveur.

Ensuite, exécutez la commande ci-dessous pour reconfigurer le package OpenLDAP 'slapd '.

sudo dpkg-reconfigure slapd

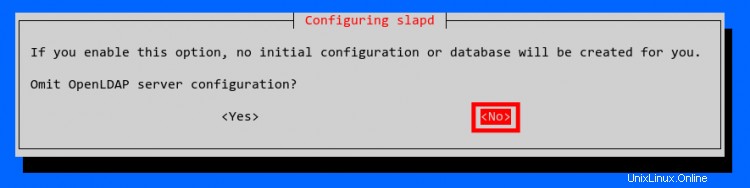

Sélectionnez Non lorsqu'on lui a demandé de supprimer/omettre l'ancienne configuration OpenLDAP. Cela gardera l'ancienne configuration disponible.

Entrez maintenant le nom de domaine local DNS pour votre serveur OpenLDAP et sélectionnez OK .

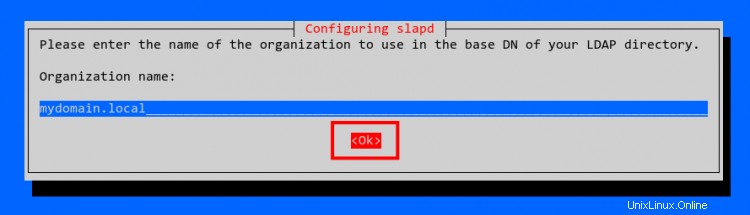

Saisissez le nom de l'organisation et sélectionnez OK . En option, vous pouvez le laisser par défaut avec le même nom que le nom de domaine.

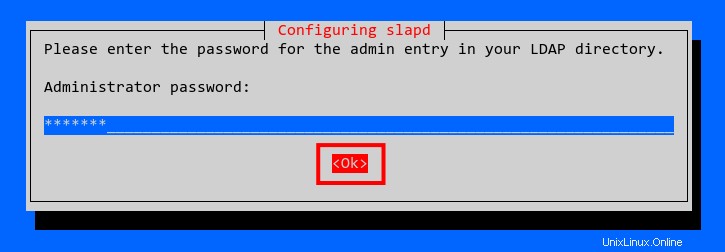

Entrez maintenant le mot de passe administrateur OpenLDAP et sélectionnez OK pour continuer.

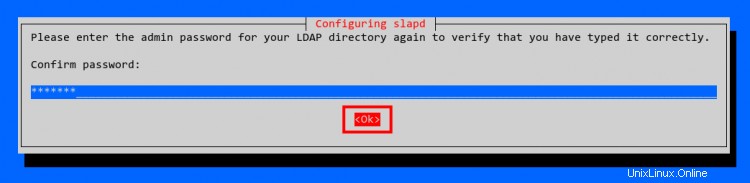

Confirmez le mot de passe administrateur OpenLDAP et sélectionnez OK à nouveau.

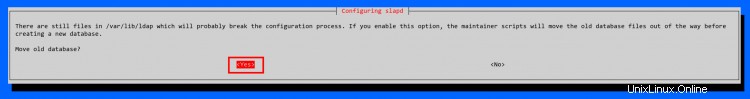

Sélectionnez NON lorsqu'on lui a demandé de supprimer l'ancienne base de données slapd.

Sélectionnez maintenant Oui pour déplacer l'ancienne base de données slapd.

Et la configuration des packages OpenLDAP est maintenant terminée.

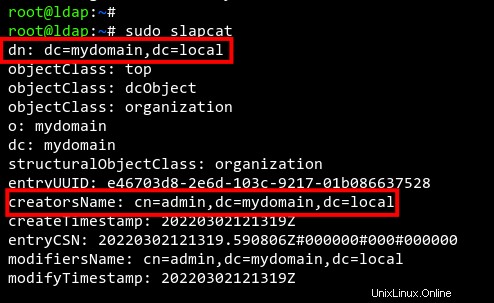

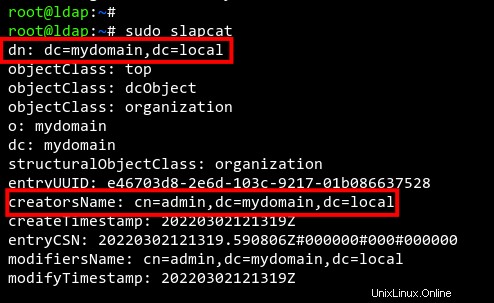

Pour vérifier la configuration OpenLDAP, exécutez le 'slapcat ' ci-dessous.

sudo slapcat

Vous devriez maintenant obtenir une sortie similaire à la capture d'écran ci-dessous. Le nom de domaine et le nom de l'organisation pour OpenLDAP utilisent correctement le 'mydomain.local '

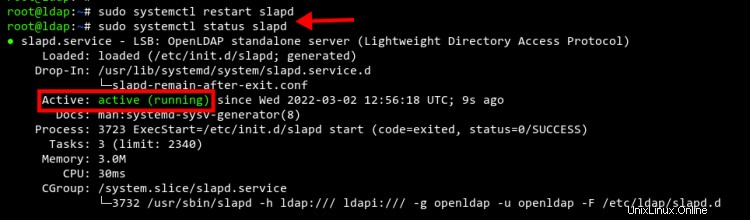

Enfin, redémarrez le 'slapd ' service pour appliquer les nouvelles modifications. Vérifiez ensuite le 'slapd ' service.

sudo systemctl restart slapd

sudo systemctl status slapd

Vous devriez maintenant obtenir le 'slapd ' état du service comme 'actif (en cours d'exécution) '.

Configuration du pare-feu UFW

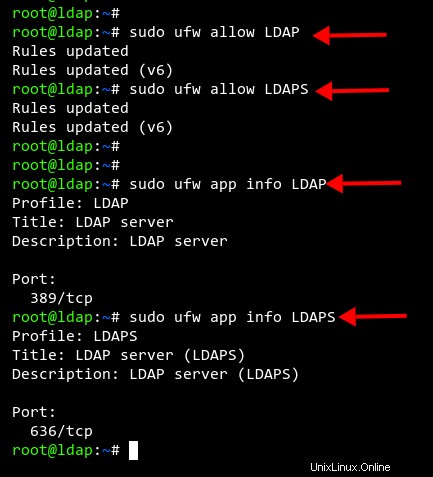

Si vous exécutez le serveur Debian avec le pare-feu UFW activé, vous devrez ajouter les services LDAP et LDAPS au pare-feu UFW.

L'utilisation du pare-feu dans votre environnement local est recommandée, cela renforcera la sécurité de votre serveur.

Exécutez maintenant la commande ufw ci-dessous pour ajouter le LDAP et LDAPS service au pare-feu ufw.

sudo ufw allow LDAP

sudo ufw allow LDAPS

Ensuite, rechargez la règle de pare-feu UFW à l'aide de la commande suivante.

sudo ufw reload

Enfin, vérifiez la liste des services activés sur votre pare-feu UFW avec la commande suivante.

sudo ufw status

Vous devriez obtenir la sortie comme la capture d'écran ci-dessous. Les services LDAP et LDAPS sont ajoutés au pare-feu UFW.

Vous êtes maintenant prêt à configurer le groupe et l'utilisateur du serveur OpenLDAP.

Configuration d'un groupe d'utilisateurs

Le serveur OpenLDAP est souvent utilisé pour l'authentification sur un groupe d'ordinateurs ou de serveurs. Et dans cette étape, vous configurerez le groupe sur le serveur OpenLDAP à l'aide du fichier LDIF (LDAP Data Interchange Format).

Le LDIF est un fichier de formatage des entrées LDAP et peut être utilisé pour gérer les utilisateurs et les groupes sur le serveur OpenLDAP.

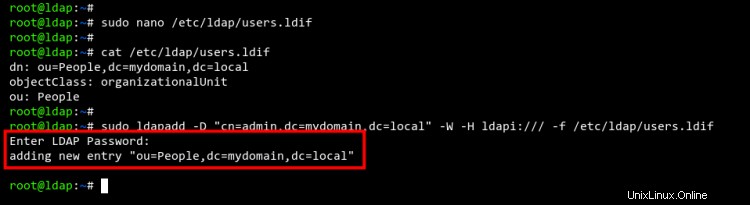

Créez un nouveau fichier '/etc/ldap/users.ldif ' en utilisant nano éditeur.

sudo nano /etc/ldap/users.ldif

Copiez et collez la configuration suivante. Cette configuration créera un nouveau groupe nommé 'People ' sur le nom de domaine 'mondomaine.local .

dn: ou=People,dc=mydomain,dc=local

objectClass: organizationalUnit

ou: People

Enregistrez et fermez le fichier.

Ensuite, exécutez le 'ldapadd ' ci-dessous pour ajouter le groupe défini sur le 'users.ldif' fichier.

sudo ldapadd -D "cn=admin,dc=mydomain,dc=local" -W -H ldapi:/// -f /etc/ldap/users.ldif

Il vous sera demandé de saisir le mot de passe 'admin' du serveur OpenLDAP. Et lorsque le processus est réussi, vous devriez voir un message tel que 'ajout d'une nouvelle entrée "ou=People,dc=mydomain,dc=local" '.

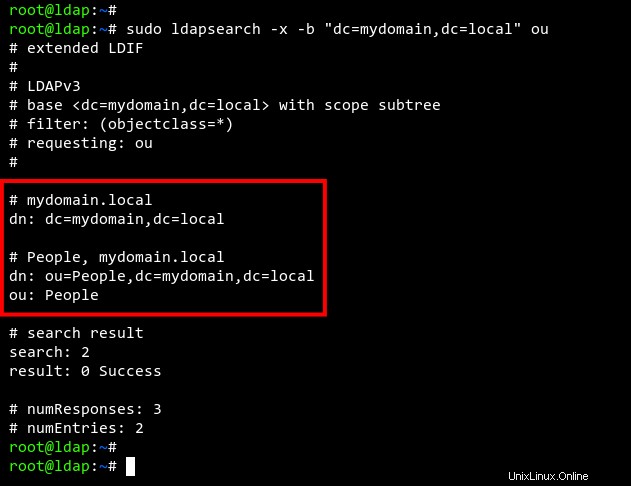

Pour vérifier le groupe 'People ', lancez 'ldapsearch ' commande ci-dessous. Cette commande affichera les groupes disponibles sur le serveur OpenLDAP.

sudo ldapsearch -x -b "dc=mydomain,dc=local" ou

Vous devriez maintenant voir le groupe 'People ' est disponible sur le serveur OpenLDAP.

Configuration d'un nouvel utilisateur

Après avoir configuré le groupe sur OpenLDAP, vous pouvez maintenant ajouter un nouvel utilisateur au serveur OpenLDAP. Et aussi, cela peut être fait en utilisant le fichier LDIF et l'outil de ligne de commande 'ldapadd'.

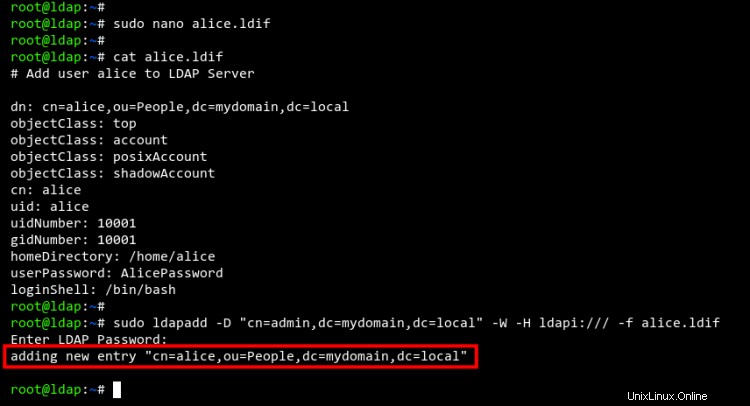

Créez maintenant un nouveau fichier 'alice.ldif ' en utilisant nano éditeur.

sudo nano alice.ldif

Copiez et collez la configuration suivante et assurez-vous de changer le mot de passe 'AlicePassword ' avec le mot de passe fort.

Dans cet exemple, vous allez créer un nouvel utilisateur nommé 'alice ' avec le répertoire personnel '/home/alice ' et le shell par défaut '/bin/bash '. De plus, l'utilisateur 'alice ' fait partie du groupe 'Personnes '.

# Add user alice to LDAP Server

dn: cn=alice,ou=People,dc=mydomain,dc=local

objectClass: top

objectClass: account

objectClass: posixAccount

objectClass: shadowAccount

cn: alice

uid: alice

uidNumber: 10001

gidNumber: 10001

homeDirectory: /home/alice

userPassword: AlicePassword

loginShell: /bin/bash

Enregistrez et fermez le fichier.

Ensuite, exécutez le 'ldapadd ' ci-dessous pour ajouter un nouvel utilisateur basé sur 'alice.ldif ' fichier.

sudo ldapadd -D "cn=admin,dc=mydomain,dc=local" -W -H ldapi:/// -f alice.ldif

Saisissez le mot de passe administrateur OpenLDAP et vous devriez obtenir une sortie telle que 'ajout d'une nouvelle entrée "cn=alice,ou=People,dc=mydomain,dc=local" ', ce qui signifie que le nouvel utilisateur 'alice ' a été ajouté au serveur OpenLDAP.

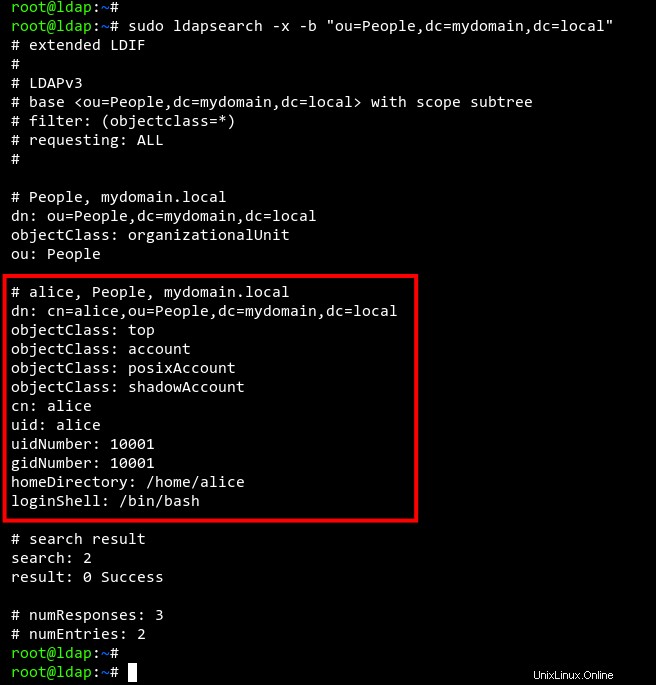

Exécutez le 'ldapsearch ' ci-dessous pour obtenir la liste des utilisateurs sur le serveur OpenLDAP.

sudo ldapsearch -x -b "ou=People,dc=mydomain,dc=local"

Vous devriez obtenir la sortie comme la capture d'écran ci-dessous. Le nouvel utilisateur 'alice ' est désormais disponible sur le serveur OpenLDAP.

Conclusion

Félicitations ! Vous avez maintenant installé avec succès le serveur OpenLDAP sur le serveur Debian 11. De plus, vous avez appris à ajouter des groupes et des utilisateurs à l'aide des fichiers LDIF (LDAP Data Interchange Format) et de l'outil de ligne de commande "ldapadd".

À l'étape suivante, vous voudrez peut-être en savoir plus sur la façon d'ajouter des machines Linux telles qu'Ubuntu et CentOS au serveur OpenLDAP.