Dans ce didacticiel, nous allons vous montrer comment installer OpenLDAP sur Debian 11. Pour ceux d'entre vous qui ne le savaient pas, OpenLDAP est une implémentation gratuite et open-source de Lightweight Directory Access Protocole publié sous la licence publique OpenLDAP. Il s'agit d'un protocole indépendant de la plate-forme qui peut être utilisé pour l'authentification centralisée et les services d'accès aux répertoires tels que la messagerie électronique et d'autres applications.

Cet article suppose que vous avez au moins des connaissances de base sur Linux, que vous savez utiliser le shell et, plus important encore, que vous hébergez votre site sur votre propre VPS. L'installation est assez simple et suppose que vous s'exécutent dans le compte root, sinon vous devrez peut-être ajouter 'sudo ‘ aux commandes pour obtenir les privilèges root. Je vais vous montrer l'installation pas à pas d'OpenLDAP sur une Debian 11 (Bullseye).

Prérequis

- Un serveur exécutant l'un des systèmes d'exploitation suivants :Debian 11 (Bullseye).

- Il est recommandé d'utiliser une nouvelle installation du système d'exploitation pour éviter tout problème potentiel.

- Accès SSH au serveur (ou ouvrez simplement Terminal si vous êtes sur un ordinateur de bureau).

- Un

non-root sudo userou l'accès à l'root user. Nous vous recommandons d'agir en tant qu'non-root sudo user, cependant, car vous pouvez endommager votre système si vous ne faites pas attention lorsque vous agissez en tant que root.

Installer OpenLDAP sur Debian 11 Bullseye

Étape 1. Avant d'installer un logiciel, il est important de s'assurer que votre système est à jour en exécutant le suivant apt commandes dans le terminal :

sudo apt update sudo apt upgrade

Étape 2. Installer OpenLDAP sur Debian 11.

Par défaut, OpenLDAP est disponible sur le référentiel de base Debian 11. Alors, exécutez maintenant la commande suivante ci-dessous pour installer les packages OpenLDAP sur votre système Debian :

sudo apt install slapd ldap-utils

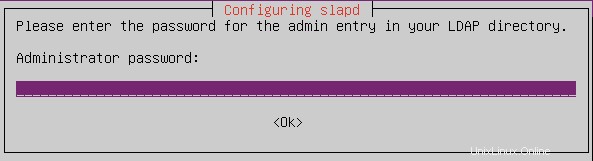

Lors de l'installation, il vous sera demandé de configurer le mot de passe pour l'utilisateur administrateur OpenLDAP :

Étape 3. Configuration du serveur OpenLDAP.

Nous configurons maintenant le FQDN (Fully Qualified Domain Name) du serveur à l'aide de la commande suivante :

sudo hostnamectl set-hostname ldap.idroot.us

Ensuite, modifiez le '/etc/hosts ' fichier à l'aide d'un éditeur de texte favori :

sudo nano /etc/hosts

Copiez et collez la configuration suivante :

192.168.77.21 ldap.idroot.us ldap

Enregistrez et fermez le fichier, puis déconnectez-vous de votre session SSH actuelle et reconnectez-vous à votre serveur. Une fois connecté, exécutez la commande ci-dessous pour reconfigurer OpenLDAP paquet 'slapd ' :

sudo dpkg-reconfigure slapd

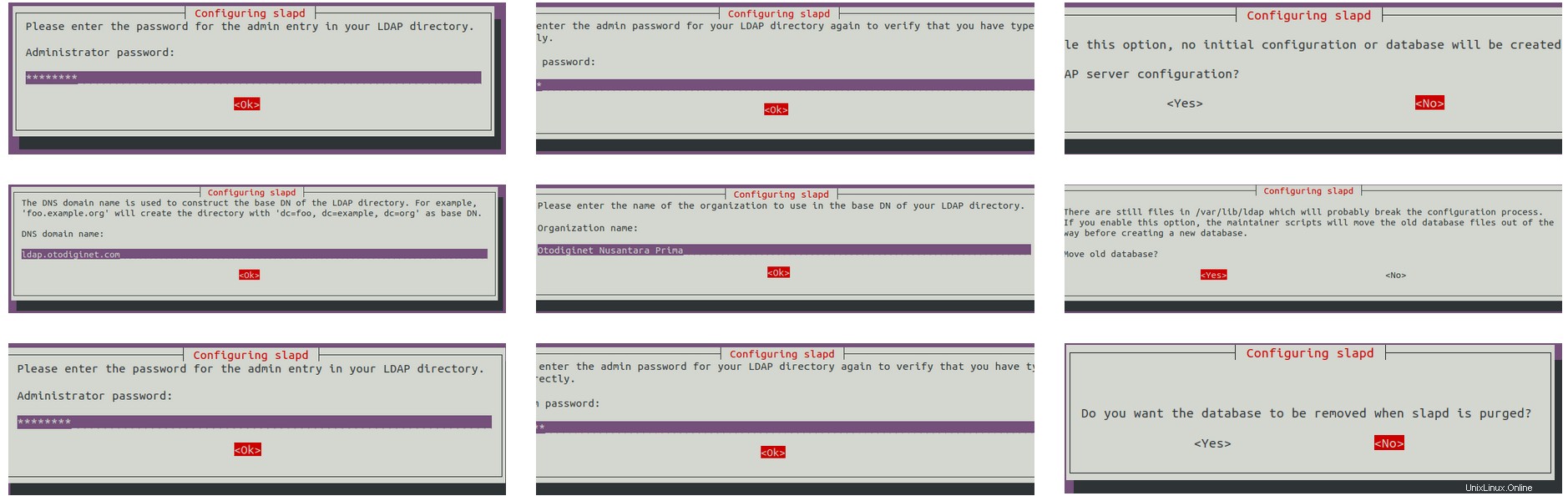

Vous devrez ensuite répondre aux questions suivantes :

Pour vérifier la configuration OpenLDAP, exécutez le 'slapcat ' commande :

sudo slapcat

Enfin, redémarrez le 'slapd ' service pour appliquer les nouvelles modifications :

sudo systemctl restart slapd sudo systemctl status slapd

Étape 4. Configuration du pare-feu.

Par défaut, le pare-feu UFW est activé sur Debian. En fonction de votre fichier de configuration OpenLDAP, ouvrez les ports LDAP et LDAPS pour autoriser le trafic :

sudo ufw allow LDAP sudo ufw allow LDAPS sudo ufw reload

Étape 5. Configuration du groupe d'utilisateurs.

Maintenant, nous configurons le groupe sur le serveur OpenLDAP en utilisant le fichier LDIF (LDAP Data Interchange Format) :

sudo nano /etc/ldap/users.ldif

Ajoutez la configuration suivante :

dn: ou=chedelics,dc=idroot,dc=us objectClass: organizationalUnit ou: chedelics

*Cette configuration créera un nouveau groupe nommé "chedelics" sur le nom de domaine "idroot.us.

Enregistrez et fermez le fichier, puis exécutez le 'ldapadd ' ci-dessous pour ajouter le groupe défini sur le 'users.ldif ‘ fichier :

sudo ldapadd -D "cn=admin,dc=idroot,dc=us" -W -H ldapi:/// -f /etc/ldap/users.ldif

Pour vérifier le groupe 'chedelics', exécutez le 'ldapsearch ' commande ci-dessous. Cette commande affichera les groupes disponibles sur le serveur OpenLDAP :

sudo ldapsearch -x -b "dc=idroot,dc=us" ou

Étape 6. Configuration d'un nouvel utilisateur.

Une fois le groupe configuré sur OpenLDAP, vous pouvez désormais ajouter un nouvel utilisateur sur le serveur OpenLDAP :

sudo nano meilana.ldif

Ajoutez la configuration suivante :

# Add user alice to LDAP Server dn: cn=alice,ou=chedelics,dc=idroot,dc=us objectClass: top objectClass: account objectClass: posixAccount objectClass: shadowAccount cn: alice uid: alice uidNumber: 10001 gidNumber: 10001 homeDirectory: /home/meilana userPassword: Your-Strong-Password loginShell: /bin/bash

Enregistrez et fermez le fichier, puis exécutez le 'ldapadd ' commande ci-dessous pour ajouter un nouvel utilisateur basé sur le 'meilana.ldif ‘ fichier :

sudo ldapadd -D "cn=admin,dc=idroot,dc=us" -W -H ldapi:/// -f meilana.ldif

Enfin, lancez le ‘ldapsearch ' ci-dessous pour obtenir la liste des utilisateurs sur le serveur OpenLDAP :

sudo ldapsearch -x -b "ou=chedelics,dc=idroot,dc=us"

Félicitations ! Vous avez installé OpenLDAP avec succès. Merci d'avoir utilisé ce didacticiel pour installer la dernière version d'OpenLDAP sur Debian 11 Bullseye. Pour obtenir de l'aide supplémentaire ou des informations utiles, nous vous recommandons de consulter la version officielle d'OpenLDAP site Web.