Le module Apache mod_ssl peut être installé pour obtenir la prise en charge SSL sur notre serveur HTTP. Ici, nous vous expliquons comment activer mod_ssl &mod_http2 pour le serveur Web Apache sur Almalinux ou Rocky Linux 8 (basé sur RHEL).

Pour obtenir la prise en charge de SSL v3 et TLS v1.x sur Apache, cet article est ici qui aide à générer le certificat SSL requis, y compris la clé privée associée.

Étapes pour installer mod_ssl sur Almalinux 8 / Rocky Linux 8

Installer le serveur Web Apache

La première chose que vous devez avoir sur votre Linux est le serveur Web Apache fonctionnel. Il peut être installé à l'aide d'une seule commande, c'est-à-dire :

sudo dnf install httpd

Alors que pour en savoir plus, vous pouvez consulter notre tutoriel – Configuration du serveur Web Apache sur le serveur AlmaLinux ou Rocky Linux 8

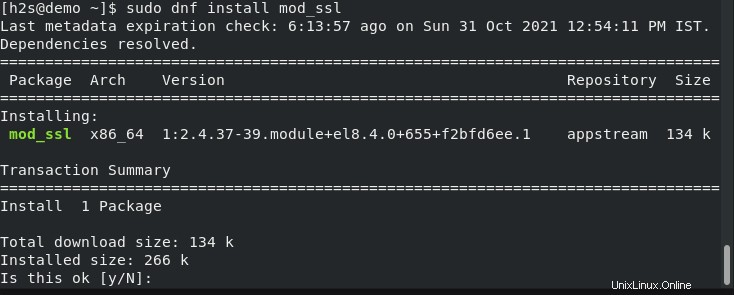

Installer mod_ssl sur Rocky ou AlmaLinux

Une fois que vous avez le serveur web Apache, nous pouvons facilement installer le mode_ssl module utilisant le gestionnaire de packages DNF car il est disponible via le référentiel par défaut de ces systèmes Linux basés sur RHEL :

sudo dnf install mod_ssl

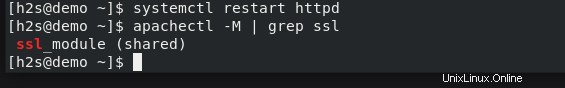

Activer mod_ssl sur Rocky Linux ou AlmaLinux 8

Eh bien, en utilisant la commande ci-dessus, en quelques secondes, le module sera installé sur votre serveur, cependant, nous devons l'activer. Pour cela, redémarrez simplement le serveur Web httpd/Apache. Pour qu'il puisse reconnaître la même chose.

sudo systemctl restart httpd

Après avoir redémarré votre serveur Web, confirmez que le mod_SSL a été activé avec succès pour Apache.

apachectl -M | grep ssl

La sortie sera :

ssl_module (shared)

Ouvrir le port 443 dans le pare-feu pour Apache

Comme SSL (HTTPS) fonctionne sur le port 443, donc pour y accéder en dehors du serveur, nous devons d'abord l'ouvrir dans le pare-feu Almalinux ou Rocky Linux 8.

sudo firewall-cmd --add-service={http,https} --permanent

sudo firewall-cmd --reload

Maintenant, vous pourrez accéder à la page de test du serveur Web Apache ou à tout site Web en cours d'exécution en utilisant https protocole mais avec un avertissement de certificat.

Ajoutez votre certificat SSL acheté ou Générez un certificat auto-signé

Maintenant, il y a deux scénarios, l'un est que vous avez acheté un certificat SSL auprès d'un tiers et que vous avez les deux fichiers avec l'extension .CRT et .Key. Si vous avez déjà le certificat SSL, ajoutez-le dans /etc/httpd/conf.d/ssl.conf .

Considérant , le deuxième scénario est que vous n'avez pas de certificat SSL et que vous souhaitez en générer un auto-signé à utiliser au moins pour une utilisation locale à l'aide d'OpenSSL.

Remarque :vous pouvez remplacer le serveur texte dans la commande ci-dessous avec ce que vous voulez pour identifier facilement les clés.

sudo openssl req -newkey rsa:2048 -nodes -keyout /etc/pki/tls/private/server.key -x509 -days 365 -out /etc/pki/tls/certs/server.crt

Une fois que vous aurez exécuté la commande ci-dessus, vous aurez deux fichiers SSL :

SSLCertificateFile /etc/pki/tls/certs/server.crt SSLCertificateKeyFile /etc/pki/tls/private/server.key

——————————————————————————————————-

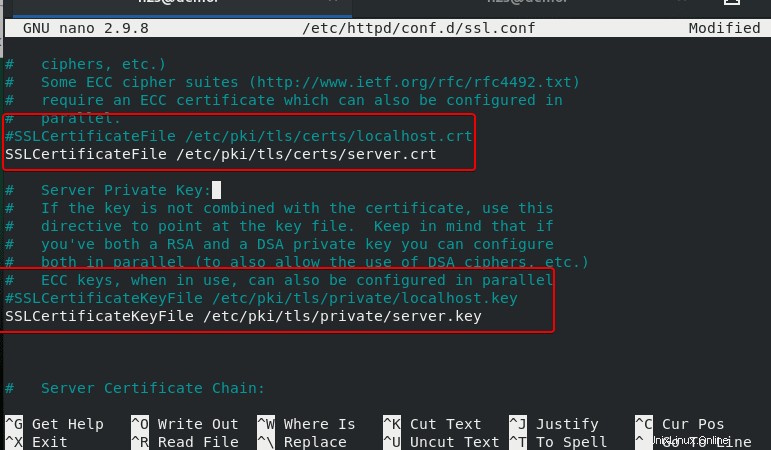

Maintenant, modifiez le fichier de configuration SSL

sudo nano /etc/httpd/conf.d/ssl.conf

et remplacez-le par les deux chemins de fichier suivants soit avec le certificat SSL que vous avez acheté ou généré par vous-même en utilisant la commande ci-dessus.

SSLCertificateFile /etc/pki/tls/certs/localhost.crt SSLCertificateKeyFile /etc/pki/tls/private/localhost.key

Ici, je suppose que vous souhaitez utiliser un certificat auto-généré

SSLCertificateFile /etc/pki/tls/certs/localhost.crt #with SSLCertificateFile /etc/pki/tls/certs/server.crt #And SSLCertificateKeyFile /etc/pki/tls/private/localhost.key #with SSLCertificateKeyFile /etc/pki/tls/private/server.key

Enregistrer le fichier en appuyant sur Ctrl+O et en appuyant sur Entrée touche pour quitter le fichier Ctrl+X .

Capture d'écran :

Redémarrez votre serveur Web :

sudo systemctl reload httpd

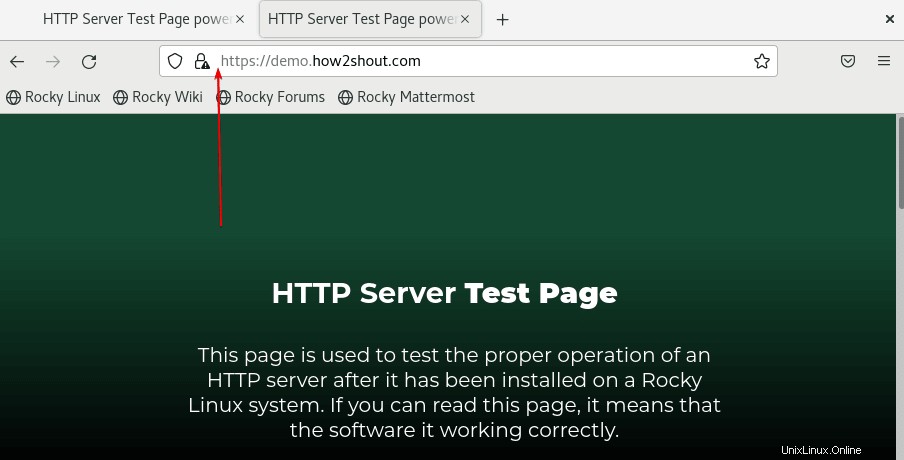

Vous pourrez désormais accéder au serveur Web exécutant des sites Web via le protocole SSL HTTPS :

Rediriger tout le trafic http vers https

Ceux qui souhaitent rediriger tout leur trafic http (port80) vers https (443) par défaut peuvent créer le fichier de configuration de redirection :

sudo nano /etc/httpd/conf.d/redirect_http.conf

Copiez-collez la ligne suivante et modifiez le domaine ou l'URL du site Web

<VirtualHost _default_:80>

Servername you-server

Redirect permanent / https://yourserver.com/

</VirtualHost> Enregistrez le fichier en appuyant sur Ctrl+O et en appuyant sur Entrée touche pour quitter le fichier Ctrl+X .

Pour que les modifications prennent effet, rechargez le serveur Web :

sudo systemctl reload httpd

Maintenant, tous les http le trafic sera redirigé vers HTTPS en activant mod_ssl sur AlmaLinux ou Rocky Linux 8 ; cependant, la chose à garder à l'esprit le certificat auto-généré recevra toujours une erreur de certificat. C'est parce que les certificats auto-signés ne sont pas approuvés par les navigateurs car ils ont été générés par vous, et non par une autorité de certification (autorité de certification, une entité qui émet des certificats numériques).