ClamAV pour Linux est un antivirus gratuit et open source qui fonctionne via la ligne de commande. Ici, nous verrons le processus d'installation de ClamAV (Clam AntiVirus) sur Rocky Linux 8 ou AlmaLinux 8.

Le service clamd (démon ClamAV) du moteur antivirus ClamAV peut être démarré en arrière-plan pour recevoir des appels (pour l'analyse antivirus) d'autres programmes. Cet antivirus utilise principalement un scanner de virus côté serveur sur les serveurs de messagerie. ClamAV propose un scanner de ligne de commande, une interface Milter pour Sendmail, un programme de mise à jour de base de données avancé et une prise en charge intégrée des formats d'archives, des exécutables ELF + des fichiers exécutables portables et des formats de documents courants. Par conséquent, il est utilisé à diverses fins telles que l'analyse des e-mails, l'analyse Web et la sécurité des terminaux.

Pourquoi un antivirus pour Linux ?

Par rapport à Windows, les logiciels malveillants sous Linux ne sont généralement pas très meurtriers, c'est pourquoi les antivirus ne sont pas nécessaires pour les systèmes d'exploitation Linux. Par conséquent, ClamAV est très adapté aux environnements hétérogènes où les plates-formes Linux et Windows utilisent ensemble dans lequel les fichiers téléchargés sur Linux sont transférés vers Windows, par conséquent, cela doit être vérifié et analysé avant d'être transmis. Par exemple, pour vérifier les pièces jointes aux e-mails ou pour une utilisation en combinaison avec des programmes tiers tels que Samba ou un serveur de messagerie.

Installation de Clam AntiVirus (ClamAV) sur Rocky Linux ou AlmaLinux 8

1. Installer le référentiel EPEL

Les packages pour installer Clamv ne sont pas disponibles dans le référentiel de base Rocky Linux à installer. Cependant, nous pouvons les obtenir à partir du référentiel EPEL (packages supplémentaires pour Enterprise Linux). Par conséquent, ajoutez cela en premier.

sudo dnf install epel-release -y

2. Exécutez la mise à jour du système

Après avoir ajouté le référentiel EPEL, exécutez une fois la commande de mise à jour du système qui actualisera le cache du référentiel système et l'informera des packages disponibles dans le référentiel ajouté à installer.

sudo dnf update -y

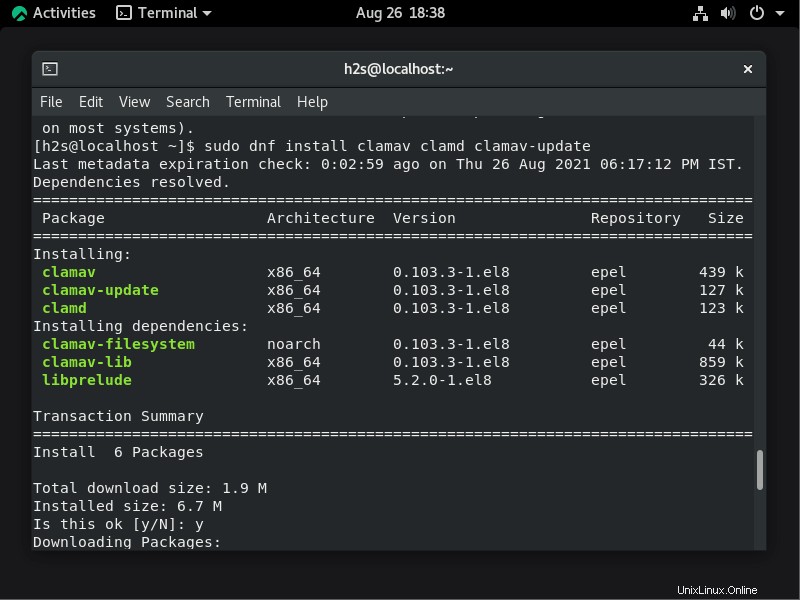

3. Installez ClamAV sur Rocky Linux 8 ou AlmaLinux

Maintenant, nous pouvons facilement télécharger et installer ClamAV, y compris son service "clamd" pour exécuter l'antivirus en arrière-plan et la mise à jour de l'antivirus. Exécutez simplement la commande suivante :

sudo dnf install clamav clamd clamav-update

4. Ajouter un utilisateur ClamAV sur Rocky Linux ou AlmaLinux

sudo groupadd clamav sudo useradd -g clamav -s /bin/false -c "Clam Antivirus" clamav

5. Définir SELinux pour ClamAV

Il y aurait des restrictions sur certains fichiers par SElinux s'il a été activé sur notre système. Par conséquent, exécutez la commande ci-dessous pour le configurer pour ClamAV.

sudo setsebool -P antivirus_can_scan_system 1

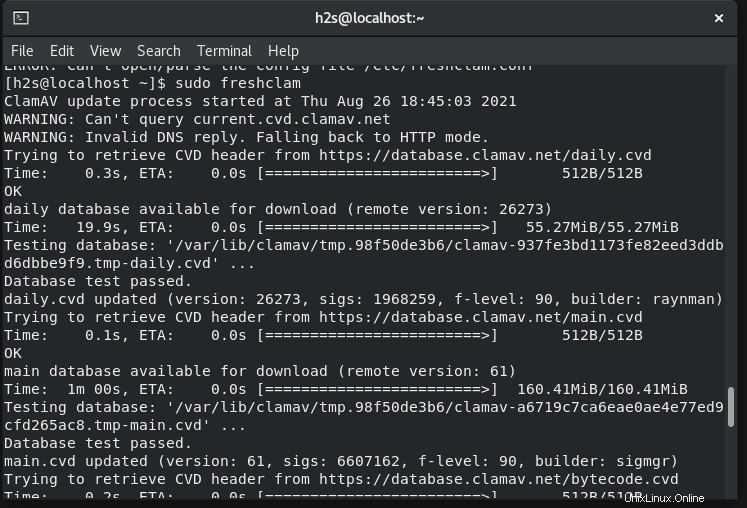

6. Exécutez la commande de mise à jour de la base de données ClamAV

Avant de configurer davantage cet antivirus, exécutons d'abord sa commande de mise à jour de la signature de la base de données de virus :

sudo freshcalm

7. Activer LocalSocket

Si vous configurez une instance clamd locale simple, activez l'option LocalSocket dans son fichier de configuration d'analyse.

sudo sed -i 's/#LocalSocket \/run/LocalSocket \/run/g' /etc/clamd.d/scan.conf

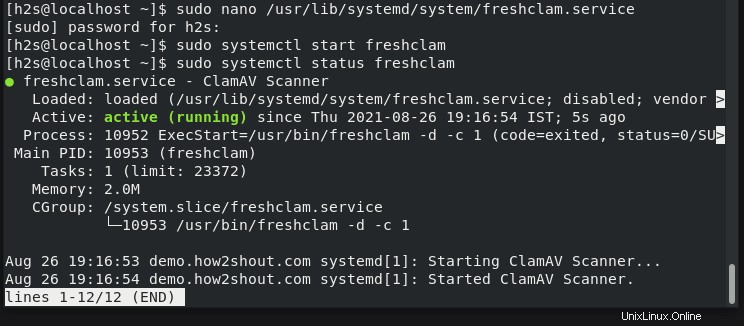

8. Créer un fichier Systemd freshcalm

Par défaut, il n'y aura pas de fichier de service pour freshcalm. qui met à jour la base de données Clamav Signature. pour l'exécuter en arrière-plan. Par conséquent, pour exécuter l'application freshcalm en arrière-plan en tant que service, nous devons créer manuellement un fichier d'unité Systemd.

sudo nano /usr/lib/systemd/system/freshclam.service

Maintenant, copiez-collez les lignes suivantes :

[Unit] Description = ClamAV Scanner After = network.target [Service] Type = forking #if you want to update database automatically more than once a day change the number 1 ExecStart = /usr/bin/freshclam -d -c 1 Restart = on-failure PrivateTmp =true [Install] WantedBy=multi-user.target

Enregistrer le fichier en appuyant sur Ctrl+O et quittez-le en utilisant Ctrl+X.

9. Démarrer les services de scanner FreshClam et Clamd

Démarrer et activer Freshclam

Nous avons déjà créé un fichier de service ci-dessus, commençons, activons et vérifions son statut :

sudo systemctl start freshclam sudo systemctl enable freshclam

Vérifier l'état :

sudo systemctl status freshclam

Si vous souhaitez l'arrêter, exécutez :

sudo systemctl stop freshclam

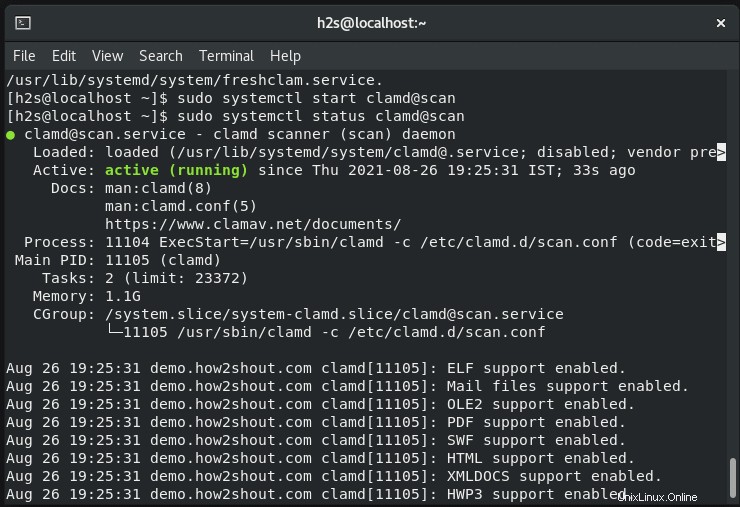

Démarrer et activer le service Clamd Scanner

Clamd est le service d'analyse que nous avons installé lors de l'installation de ce programme antivirus open source pour Rocky Linux. Par conséquent, exécutez simplement la commande ci-dessous pour la démarrer et l'activer.

Commencez-le :

sudo systemctl start [email protected]

Maintenant, activez-le pour qu'il s'exécute automatiquement avec le démarrage du système.

sudo systemctl enable [email protected]

Vérifier l'état :

sudo systemctl status [email protected]

Pour arrêter l'analyseur (facultatif, uniquement si nécessaire) :

sudo systemctl stop [email protected]

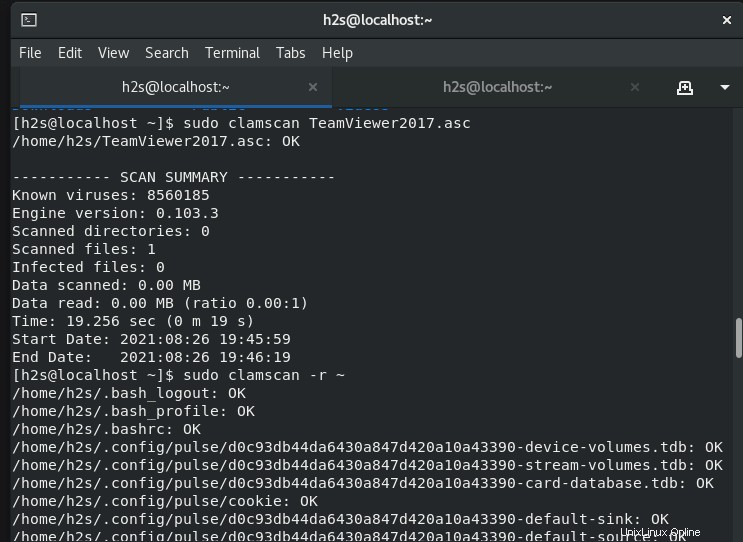

10. Utilisez l'antivirus Clamav pour analyser les fichiers sur Rocky Linux

Si vous souhaitez analyser un dossier, un fichier ou un répertoire personnel, voici la syntaxe à suivre sur votre terminal de commande :

sudo clamscan filename

Pour analyser le répertoire :

sudo clamscan -r directoryname

Pour supprimer menaces détectées, lorsque vous avez effectué une analyse manuelle. Utilisez les syntaxes suivantes.

sudo clamscan --remove filename sudo clamscan -r --remove directoryname

11. Analyse à l'accès (facultatif)

Une autre fonctionnalité pratique de ClamAV Antivirus est l'analyse à l'accès c'est une forme de protection en temps réel pour les systèmes Linux. Cette fonctionnalité est exécutée par son propre client identifié par clamonacc aux côtés de Clamd . Par défaut, il avertira non seulement l'utilisateur lorsque certains fichiers malveillants seront découverts, et n'empêchera donc pas la lecture ou l'écriture de ces fichiers. Une fois que l'utilisateur est averti, il peut prendre les mesures appropriées pour traiter les fichiers malveillants.

Pour activer le module à l'accès, exécutez :

Premier arrêt du service client

sudo systemctl stop [email protected]

Maintenant, activez On-Access dans le fichier de configuration d'analyse ClamAV :

sudo sed -i 's/#OnAccessPrevention yes/OnAccessPrevention yes/g' /etc/clamd.d/scan.conf

En utilisant la commande ci-dessus, nous avons activé ce service dans le fichier Scan.conf. Si vous souhaitez que le scanner surveille un répertoire ou un fichier, déclarez-le également dans le fichier Scan.conf.

Vous pouvez le faire cela en éditant le sudo nano /etc/clamd.d/scan.conf fichier manuellement et déclarez votre dossier ou fichier à scanner au format ci-dessous en fin de fichier :

OnAccessIncludePath path-to-folder

Ou bien vous pouvez utiliser la syntaxe de commande donnée ci-dessous. Par exemple, Je souhaite définir la surveillance de l'analyse à l'accès pour mon répertoire personnel.

sudo sed -i 's/#OnAccessIncludePath \/home/OnAccessIncludePath \/home/g' /etc/clamd.d/scan.conf

En outre, excluez votre utilisateur Clamd de l'analyse, pour vous assurer qu'il ne sera pas bloqué accidentellement :

sudo sed -i 's/#OnAccessExcludeUname clamav/OnAccessExcludeUname clamscan/g' /etc/clamd.d/scan.conf

Démarrez manuellement le démon et le service d'analyse à l'accès :

sudo su - clamav -c "/usr/local/bin/clamd" sudo clamonacc

Exécutez également le service clamd :

sudo systemctl start [email protected]

Créer un fichier de service clamonacc (facultatif)

Remarque :si vous souhaitez exécuter l'analyseur à l'accès service automatiquement après le redémarrage du système, vous devez créer un fichier systemd pour celui-ci.

Vous pouvez utiliser les commandes ci-dessous :

sudo nano /usr/lib/systemd/system/clamonacc.service

Copiez-collez la ligne ci-dessous dans le fichier :

[Unit] Description=ClamAV On Access Scanner [email protected] After=clamd.service syslog.target network-online.target [Service] Type=simple User=root ExecStart=/usr/bin/clamonacc -F --log=/var/log/clamonacc --move=/tmp/clamav-quarantine Restart=on-failure RestartSec=7s [Install] WantedBy=multi-user.target

Enregistrez le fichier en appuyant sur Ctrl+O et quittez-le en utilisant Ctrl+X.

Créez également un fichier journal et un répertoire de quarantaine déclarés dans les lignes ci-dessus :

sudo touch /var/log/clamonacc sudo mkdir /tmp/clamav-quarantine

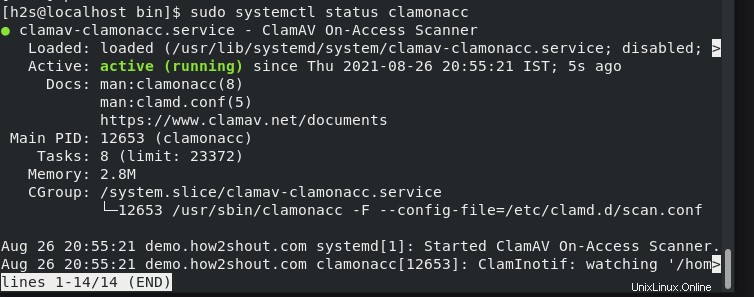

Démarrer et activer le service clamonacc

sudo systemctl daemon-reload sudo systemctl start clamonacc sudo systemctl enable clamonacc

Statut :

sudo systemctl status clamonacc

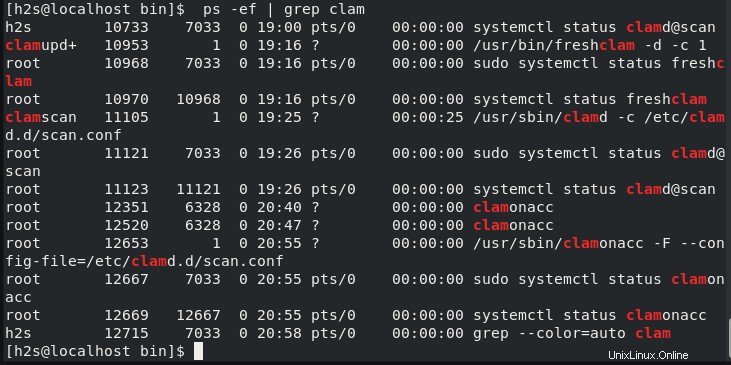

12. Vérifiez tous les services en cours d'exécution de Clamav

Pour vérifier quels sont les services en cours d'exécution de cet antivirus sur notre système, exécutez :

ps -ef | grep clam

Vous obtiendrez quelque chose comme la capture d'écran ci-dessous, avec tous les détails :

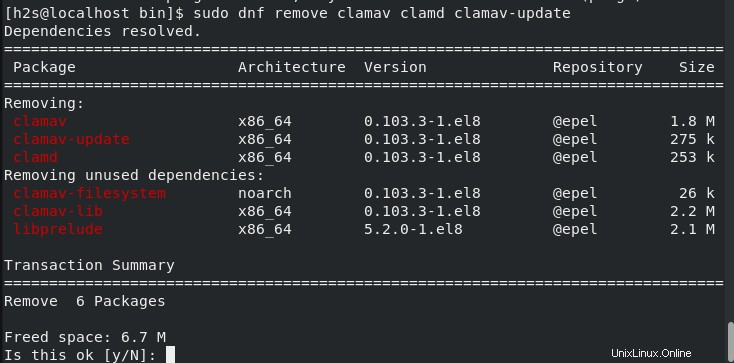

13. Désinstaller (facultatif)

Si vous n'avez plus besoin de ClamAV sur votre système Rocky Linux ou AlmaLinux 8, exécutez :

sudo dnf remove clamav clamd clamav-update

Pour en savoir plus sur le scanner ClamAV et sa commande reportez-vous à la documentation officielle.