Ettercap signifie Capture Ethernet.

Ettercap est une suite complète pour l'homme au milieu des attaques.

Il propose une détection des connexions en direct, un filtrage de contenu à la volée et de nombreuses autres astuces intéressantes. Il prend en charge la dissection active et passive de nombreux protocoles et inclut de nombreuses fonctionnalités pour l'analyse du réseau et de l'hôte.

Télécharger et installer

Téléchargez le package d'installation d'Ettercap à partir d'Ettercap.

Vous pouvez également installer à partir du miroir comme suit :

# apt-get install ettercap-gtk ettercap-common

Cet article explique comment effectuer une usurpation DNS et un empoisonnement ARP à l'aide de l'outil Ettercap dans un réseau local (LAN).

Avertissement :Ne l'exécutez pas sur un réseau ou un système qui ne vous appartient pas. Exécutez ceci uniquement sur votre propre réseau ou système à des fins d'apprentissage uniquement. De plus, n'exécutez pas cette opération sur un réseau ou un système de production. Configurez un petit réseau/système à des fins de test et jouez avec cet utilitaire à des fins d'apprentissage uniquement.

Les bases d'Ettercap

Apprenons d'abord quelques notions de base sur Ettercap. Ettercap a les 4 types d'interface utilisateur suivants

- Texte uniquement – option "-T"

- Médictions – option "-C"

- GTK – Option "-G"

- Démon – option "-D"

Dans cet article, nous nous concentrerons principalement sur "l'interface utilisateur graphique GTK", car elle sera très facile à apprendre.

Lancer une attaque d'empoisonnement ARP

Nous avons déjà expliqué pourquoi nous avons besoin d'ARP et l'explication conceptuelle de l'empoisonnement du cache ARP dans ARP-Cache-Poisoning. Veuillez donc y jeter un coup d'œil, et cet article vous expliquera comment l'exécuter de manière pratique.

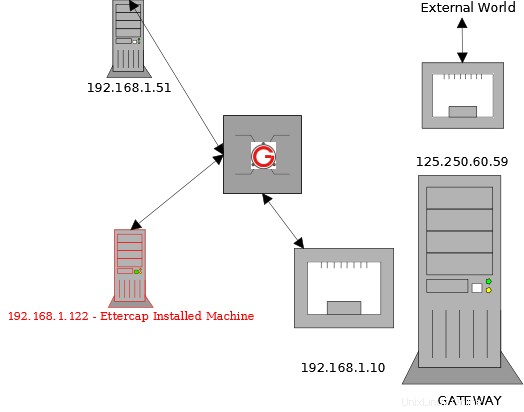

Le schéma suivant explique l'architecture du réseau. Toutes les attaques expliquées ici seront effectuées uniquement sur le schéma de réseau suivant. L'utilisation d'Ettercap dans un environnement de production n'est pas recommandée.

Lancez Ettercap à l'aide de la commande suivante sur la machine 122.

# ettercap -G

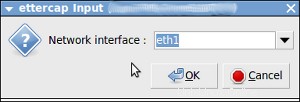

Cliquez sur "Sniff-> Reniflement unifié". Il listera l'interface réseau disponible comme indiqué ci-dessous. Choisissez celui que vous souhaitez utiliser pour l'empoisonnement ARP.

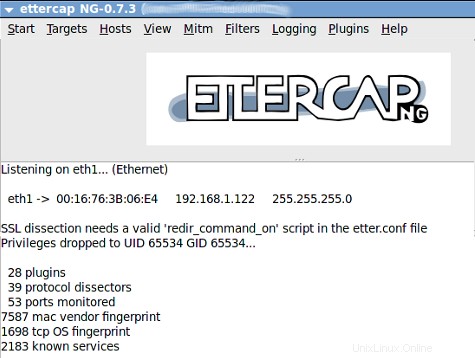

Une fois l'interface choisie, la fenêtre suivante s'ouvrira :

L'étape suivante consiste à ajouter la liste cible pour effectuer l'empoisonnement ARP. Ici, nous ajouterons 192.168.1.51 et 192.168.1.10 comme cible comme suit.

Cliquez sur "Hôtes->Rechercher l'hôte".

Il commencera à scanner les hôtes présents sur le réseau.

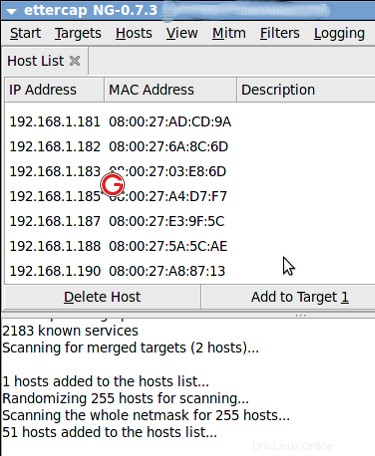

Une fois terminé, cliquez sur "Hôtes->Liste des hôtes". Il listera les hôtes disponibles dans le LAN comme suit :

Maintenant, parmi la liste, sélectionnez "192.168.1.51" et cliquez sur "Ajouter à la cible 1" et sélectionnez "192.168.1.10" et cliquez sur "Ajouter à la cible 2".

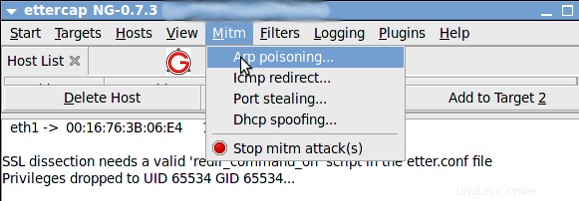

Sélectionnez maintenant "Mitm->Arp Poisoning" comme suit :

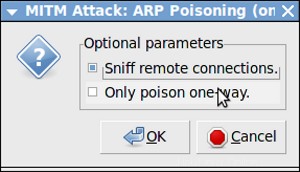

La boîte de dialogue suivante s'ouvrira. Sélectionnez "Sniff Remote Connection" et cliquez sur "ok":

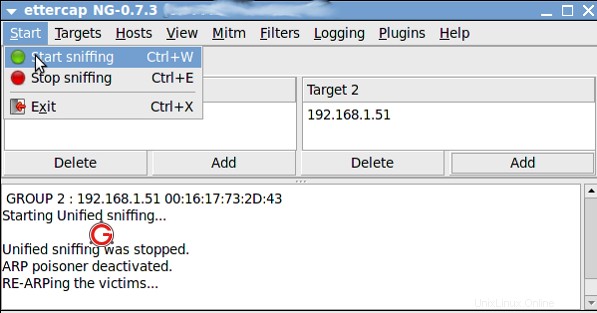

Cliquez ensuite sur "Démarrer->Démarrer le reniflage comme suit :

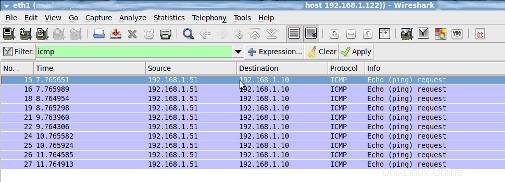

Maintenant, Arp est empoisonné, c'est-à-dire que la machine 122 commence à envoyer des paquets ARP disant "Je suis 1.10". Afin de le vérifier, De 192.168.1.51 "ping 192.168.1.10". Ouvrez l'application "Wireshark" dans la machine 192.168.1.122 et mettez un filtre pour ICMP. Vous obtiendrez les paquets ICMP de 192.168.1.51 à 192.168.1.10 dans 192.168.1.122 comme suit :

Lancement d'une attaque d'usurpation DNS sur le LAN

Le concept de DNS est le suivant.

- La machine A a dit "ping google.com"

- Il doit maintenant trouver l'adresse IP de google.com

- Il interroge donc le serveur DNS sur l'adresse IP du domaine google.com

- Le serveur DNS aura sa propre hiérarchie, et il trouvera l'adresse IP de google.com et la renverra à la machine A

Ici, nous verrons comment nous pouvons usurper le DNS.

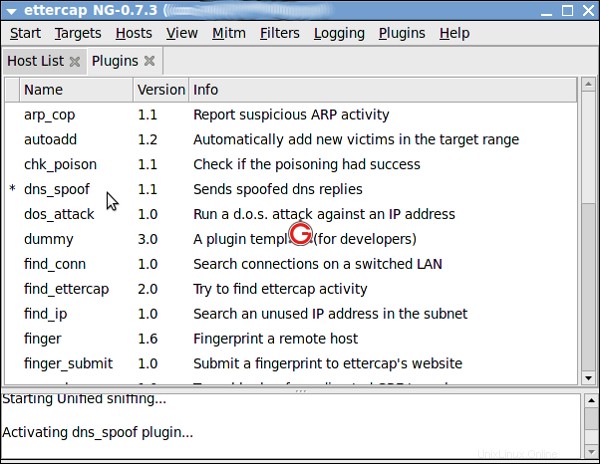

Il existe de nombreux plugins fournis par défaut avec EtterCap. Une fois qu'un tel plugin est appelé DNSSpoof. Nous allons utiliser ce plugin pour tester l'usurpation DNS.

Ouvrez /usr/share/ettercap/etter.dns dans la machine 122 et ajoutez ce qui suit,

*.google.co.in A 192.168.1.12 *.google.com A 192.168.1.12 google.com A 192.168.1.12 www.google.com PTR 192.168.1.12 www.google.co.in PTR 192.168.1.12

Ici, 192.168.1.10 agit en tant que serveur DNS. Afin d'effectuer l'usurpation DNS, nous devons d'abord faire l'empoisonnement ARP comme expliqué ci-dessus. Une fois l'ARP terminé, suivez les étapes ci-dessous

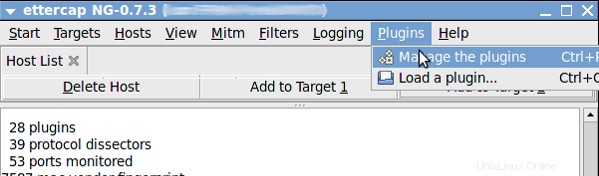

Cliquez sur "Plugins->Gérer les plugins" comme suit :

Sélectionnez le plugin « dns_spoof » et double-cliquez pour l'activer comme suit :

Maintenant depuis 192.168.1.51 ping google.com

$ ping google.com PING google.com (192.168.1.12) 56(84) bytes of data. 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=1 ttl=64 time=3.56 ms 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=2 ttl=64 time=0.843 ms 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=3 ttl=64 time=0.646 ms

Vous pouvez voir qu'il renvoie l'adresse IP d'une machine locale que nous avons donnée dans la configuration.

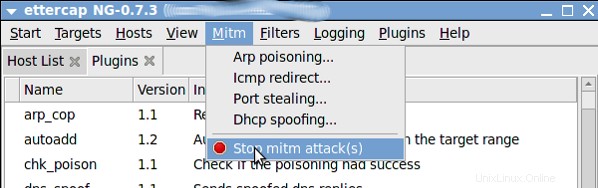

J'espère que cet article donne un aperçu de l'empoisonnement ARP et de l'usurpation DNS. Une fois que tout est fait, pensez à stopper l'attaque MITM comme suit :

Enfin, cela ne fait pas de mal de répéter l'avertissement. Ne l'exécutez pas sur un réseau ou un système qui ne vous appartient pas. Configurez un petit réseau/système à des fins de test et jouez avec cet utilitaire à des fins d'apprentissage uniquement.