Le ransomware est un type de malware de plus en plus courant qui infecte les ordinateurs vulnérables, infiltrant potentiellement tout système d'exploitation informatique et cryptant les fichiers de l'utilisateur. Une demande financière est déclarée pour retrouver l'accès aux données. Certaines itérations de logiciels malveillants sont incroyablement malveillantes, contournant l'antivirus et bloquant potentiellement les utilisateurs hors du système informatique.

L'impact des rançongiciels varie selon la victime; il semble que les acteurs malveillants et les pirates utilisent de plus en plus les logiciels malveillants pour cibler les entreprises, les organisations et les autorités locales. Cependant, malgré l'augmentation des cibles plus médiatisées, il est important de se rappeler que les utilisateurs individuels peuvent toujours être victimes de ransomwares. Pour cette raison, il est très difficile de rendre compte avec précision du nombre de personnes touchées et du nombre de victimes qui paient la rançon.

Il ne fait aucun doute que les ransomwares sont entrés dans la langue vernaculaire commune, car la sensibilisation aux ransomwares a considérablement augmenté au cours des 5 dernières années. Il se passe rarement un mois sans qu'un incident de sécurité déclenché par une attaque de ransomware ne soit signalé dans un journal ou à la télévision. Les ransomwares ont été perfectionnés pour servir dans des attaques ciblées et souvent coordonnées contre des organisations, des gouvernements et des institutions établis dans le monde entier.

La motivation derrière les attaques est presque toujours financière; les antagonistes visent à extorquer de la crypto-monnaie à la cible après avoir chiffré des fichiers critiques ou sensibles sur l'infrastructure informatique compromise. Les groupes de piratage préfèrent Bitcoin car il est relativement facile de nettoyer cette crypto-monnaie et de la déplacer sur le réseau blockchain.

Bien qu'il ne soit pas impossible de retracer les transactions Bitcoin, il existe toujours un anonymat relatif dans le transfert de Bitcoin en espèces. Il y a eu quelques occurrences réussies de traçage de rançons payées; récemment, un logiciel de rançon nommé "SamSam" a été retracé avec succès jusqu'à deux hommes opérant à l'intérieur de l'Iran. Le FBI a tracé et localisé les adresses associées aux portefeuilles Bitcoin utilisés dans l'extorsion en suivant le mouvement des Bitcoins sur la blockchain.

Les pirates ont contrecarré cela en adaptant leurs méthodes de collecte, en utilisant des adresses de portefeuille Bitcoin en cluster pour masquer la devise. Bien que Bitcoin soit la méthode de paiement préférée, des recherches ont été menées sur les types de paiements effectués pour les ransomwares. Les espèces, les numéros de téléphone premium générant des revenus et les cartes de paiement prépayées telles que Paysafecard, Ukash et MoneyPak font partie des alternatives populaires.

Une brève histoire des rançongiciels

Les ransomwares ne sont pas un phénomène nouveau ; en fait, il n'a gagné le nom de "ransomware" que ces dernières années. Auparavant, les attaques étaient simplement appelées virus ou chevaux de Troie. La première preuve documentée d'une attaque par rançongiciel, qui cryptait des fichiers dans l'intention de faire chanter la victime pour des gains financiers, a été signalée dès 1989.

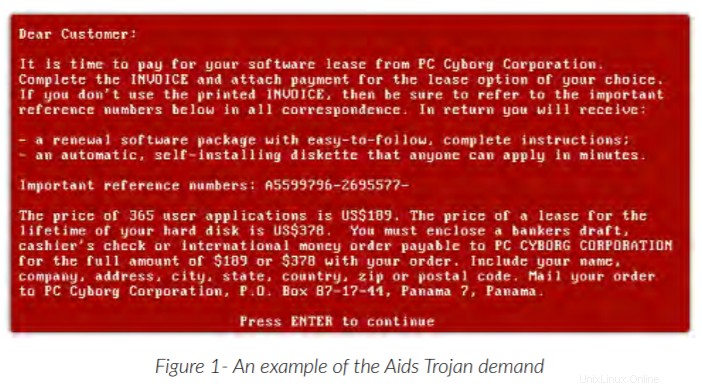

Ce rançongiciel, appelé "le cheval de Troie du SIDA", est antérieur aux e-mails et à Internet tels que nous les connaissons aujourd'hui. Il a été distribué sur disquette par un groupe de piratage se faisant passer pour une fausse société appelée « PC Cyborg Corporation ». Une fois que l'utilisateur a chargé la fausse application sur son ordinateur, les fichiers de l'utilisateur ont été chiffrés à un point de déclenchement spécifique écrit dans le logiciel malveillant.

Après que l'utilisateur ait redémarré son ordinateur un certain nombre de fois, les victimes ont été invitées à demander le paiement d'une redevance de licence en échange de leurs fichiers verrouillés. L'utilisateur a reçu l'ordre d'envoyer de l'argent à l'étranger vers une boîte postale panaméenne en échange de la clé de déverrouillage.

"Le cheval de Troie du SIDA" était un logiciel malveillant très grossier qui était facilement corrigé car il utilisait un cryptage symétrique (les clés publique et privée étaient stockées sur l'ordinateur infecté), et des outils de réparation ont été rapidement publiés pour résoudre le problème.

Avance rapide jusqu'en 2013, lorsqu'un énorme pic d'attaques de ransomwares a été alimenté par la sortie du célèbre malware CryptoLocker. CryptoLocke était un nouveau logiciel malveillant hautement sophistiqué utilisant un chiffrement asymétrique (seul l'attaquant possède la clé de déverrouillage privée). Le succès de CryptoLocker a engendré un grand nombre de programmes de rançongiciels clonés, tous utilisant un cryptage asymétrique pour refuser à un utilisateur l'accès à ses fichiers.

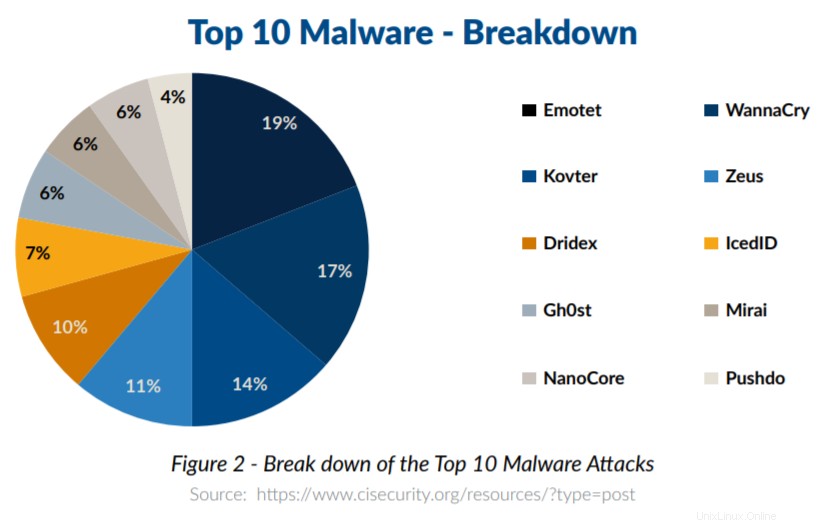

L'utilisation du chiffrement asymétrique dans les ransomwares s'est poursuivie de 2013 à nos jours et comprend certaines des attaques de ransomwares les plus connues, telles que WannaCry, Emotet, Zeus, Petya et Kovter. Bon nombre des premières versions de logiciels malveillants ciblaient l'ordinateur de n'importe quel individu présentant des vulnérabilités du système d'exploitation, mais aujourd'hui, la plupart des preuves suggèrent que les agresseurs ciblent de plus en plus les institutions gouvernementales et locales des États américains, car les récompenses sont potentiellement plus lucratives.

Cycle de vie des rançongiciels

Dans une étude approfondie réalisée par l'International Journal of Computer Science and Network Security, les chercheurs ont découvert que le cycle de vie des ransomwares est composé de sept étapes uniques. Lorsqu'un rançongiciel est créé et distribué, il existe une étroite collaboration entre le(s) créateur(s) et le(s) antagoniste(s). Le créateur est l'auteur du malware, et le travail d'un militant consiste à distribuer le ransomware.

L'étude a découvert les sept étapes suivantes du cycle de vie des rançongiciels :

- Création – l'équipe de création écrira le logiciel malveillant et intégrera autant de sophistication que possible dans le programme pour s'assurer que les victimes paient pour la publication de leurs fichiers

- Campagne – les créateurs et/ou les militants décident qui cibler avec le ransomware. Si des individus sont ciblés, le groupe de piratage (militant) ciblera autant de victimes que possible, et si une institution est ciblée, des recherches peuvent être menées sur le type d'institution à frapper et la probabilité de recevoir la rançon

- Infection – la charge utile du logiciel malveillant ransomware a infecté la cible et ses victimes utilisent généralement une infrastructure informatique qui n'est pas corrigée ou mise à jour avec les dernières mises à jour de sécurité

- Commande et contrôle – à ce stade, le ransomware est activé sur Internet. Certains rançongiciels catalogueront le contenu de l'ordinateur tel que l'adresse IP, le nom de domaine, le système d'exploitation, les navigateurs installés et les produits anti-malware

- Rechercher – le logiciel malveillant analysera l'ordinateur hôte à la recherche de fichiers précieux tels que des documents, des feuilles de calcul, des présentations, des images, des lecteurs réseau et des bases de données

- Cryptage – les résultats de la recherche généreront une liste de fichiers à chiffrer; ensuite, le logiciel de cryptage démarrera

- Extorsion – à ce stade, les fichiers sont cryptés et une rançon est affichée sur l'ordinateur de la victime. Il contiendra un message indiquant que les fichiers de l'utilisateur ont été cryptés et des instructions sur la façon de payer la rançon

Source :https://expert.taylors.edu.my/file/rems/publication/105055_5256_1.pdf

Industries attaquées

Le secteur de la santé est une cible attrayante à l'échelle mondiale pour les créateurs de rançongiciels, malgré la protection des données de santé en vertu de la législation HIPAA ; les récompenses d'une violation réussie des infrastructures de soins de santé par un logiciel malveillant pourraient être lucratives pour les pirates. La compromission des dossiers médicaux, des systèmes informatiques hospitaliers ou des bases de données de soins de santé pourrait semer le chaos dans un établissement de santé.

PheonixNAP a suggéré que « près de la moitié des incidents de ransomware signalés en 2018 impliquaient des entreprises de soins de santé » et que les taux d'infection par ransomware dans les établissements de santé ont augmenté de 90 % entre 2017 et 2018. Les cybercriminels cibleront toujours des victimes lucratives et ils ont appris que les prestataires de soins de santé sont plus susceptibles de payer. la rançon si les professionnels de la santé sont exclus des systèmes informatiques critiques.

Les institutions financières sont une autre cible privilégiée des ransomwares; ces entreprises stockent des données très précieuses allant des informations de compte bancaire aux numéros de sécurité sociale. Si ces données devaient être compromises, il est peu probable qu'une société de services financiers soit en mesure de fonctionner, ce qui peut naturellement augmenter la probabilité que ces sociétés versent une rançon.

Objectifs de l'État et des gouvernements locaux

Les chercheurs ont déployé des efforts considérables pour déterminer qui est exactement la cible de l'extorsion de rançongiciels. Recorded Future a enquêté sur la tendance récente des attaques de ransomwares ciblant spécifiquement les institutions gouvernementales des États et locales aux États-Unis. L'objectif des chercheurs était d'étudier comment les attaques de rançongiciels ont changé depuis 2013 et si le nombre d'incidents a augmenté ces dernières années.

Sans surprise, ils ont constaté que « les attaques de rançongiciels contre les États et les gouvernements locaux sont en augmentation » avec une augmentation constante entre 2016 et 2019. Fait intéressant, la recherche suggère que les institutions des États et des gouvernements locaux n'ont peut-être pas nécessairement été ciblées intentionnellement, mais plutôt que " ces attaques ont tendance à être davantage des cibles d'opportunité. »

L'étude a révélé plusieurs tendances importantes concernant l'essor des ransomwares :

- En 2017, 38 attaques d'États et d'administrations locales ont été signalées

- En 2018, 53 attaques d'États et d'administrations locales ont été signalées, soit une augmentation de 39,47 % par rapport à l'année précédente

- Jusqu'à présent en 2019, 21 attaques d'États et de gouvernements locaux ont été signalées jusqu'en avril, et plus de 63 sont prévues pour toute l'année.

Une autre découverte très importante de la recherche était que les gouvernements des États et locaux étaient « moins susceptibles que les autres secteurs de payer la rançon ». bien que nous soupçonnions que cette tendance changera tout au long de l'année 2019. Cette théorie est étayée par des rapports qui suggèrent que 45 % des rançons ont été payées pour des attaques jusqu'à présent en 2019.

On estime que plus de 170 systèmes gouvernementaux de comté, de ville ou d'État ont été attaqués depuis 2013, et nous pensons que ce chiffre continuera d'augmenter au cours des prochaines années. Les attaques jusqu'à présent en 2019 illustrent le déplacement du ciblage des attaques de ransomwares vers les installations publiques.

En mai et juin 2019, la ville de Baltimore a été la cible d'une attaque de ransomware sophistiquée qui a affecté la majorité des services de la ville. La rançon a été fixée à 13 Bitcoins (environ 76 000 $ à l'époque). Plusieurs services ont perdu leurs e-mails, leurs systèmes téléphoniques et leurs systèmes de paiement utilisés pour générer des factures et traiter les ventes de propriétés.

L'attaque a eu un impact majeur sur les fonctions quotidiennes de la ville; les processus manuels ont été réintroduits et des milliers de résidents locaux ont été touchés. L'incident a fait la une des journaux mondiaux, en particulier lorsque la ville a annoncé "qu'elle ne paierait jamais la rançon". On estime que la saisie des systèmes informatiques de la ville a coûté jusqu'à 18 millions de dollars à réparer, sans parler du traumatisme important subi par les employés et les habitants de Baltimore à l'époque.

L'un des tout derniers incidents de ransomware a commencé le 20 août 2019, affectant 22 municipalités du Texas et empêchant de nombreuses organisations gouvernementales locales de traiter les transactions quotidiennes. Les assaillants ont fixé la prime à 2,5 millions de dollars; la demande a été immédiatement rejetée par l'État du Texas.

Les systèmes qui contrôlaient les certificats de naissance et de décès et certains paiements de services publics ont été mis hors ligne par la violation. Ces systèmes ont été sous-traités à un fournisseur de logiciels qui gérait les systèmes informatiques. L'attaque s'est produite dans les centres de données du fournisseur informatique et a touché plusieurs institutions régionales, toutes sous-traitées au même fournisseur. Cela met en évidence l'importance de choisir un partenaire d'externalisation qui possède une expérience significative dans la cybersécurité et la gestion des systèmes.

Aucune autorité de ransomware

L'un des plus grands défis pour comprendre l'ampleur des attaques de ransomwares est que nous ne pouvons jamais vraiment déterminer avec quelle précision le nombre d'incidents est signalé. Nous pouvons remettre en question l'exactitude des statistiques car il n'y a pas d'autorité de signalement centralisée qui applique la notification d'une épidémie de ransomware.

Les entreprises, les gouvernements et les municipalités locales n'ont actuellement aucune obligation légale de signaler qu'un logiciel de rançon les a affectés. Contrairement à la législation HIPAA, qui contient des directives et des règles claires sur le signalement des violations de données, ce type de conformité n'est pas appliqué pour les ransomwares, et nous comptons sur les victimes pour signaler l'incident avec précision.

Cela signifie probablement que le nombre d'incidents signalés est inférieur au nombre réel d'occurrences. Le défaut de signalement par les institutions concernées peut avoir pour but de protéger leur réputation, de maintenir la confiance ou de fidéliser la clientèle.

Quelle que soit la raison, nous devrions nous demander pourquoi il y a moins de transparence dans le signalement des incidents de ransomware. Nous devons souvent nous fier aux enquêtes de presse locales ou aux lanceurs d'alerte pour découvrir les victimes de ransomwares. Il est encore plus difficile de signaler avec précision les ransomwares si l'on considère les utilisateurs individuels :John ou Jane Doe qui ont été arnaqués par un faux revendeur de logiciels à l'étranger.

Malgré les dommages que les rançongiciels peuvent infliger, on sait relativement peu de choses sur la prévalence et les caractéristiques de ces attaques dans la population générale. Quelle proportion d'utilisateurs paient ? Comment les utilisateurs perçoivent-ils les risques ? Comment les utilisateurs individuels réagissent-ils aux attaques de ransomware ? Ce sont toutes des questions qui nécessiteraient des recherches et des investigations détaillées, mais notre manque actuel de connaissances mérite d'être pris en compte car il affecte notre compréhension de l'échelle mondiale des ransomwares.

Payer ou ne pas payer ; Telle est la question

La décision de payer une rançon dépend de nombreuses circonstances, y compris le type de données qui a été crypté et qui a été affecté par le ransomware. Il existe des preuves suggérant que les gouvernements des États et locaux choisissent de ne pas payer de rançons aussi fréquemment que les autres victimes, un fait souvent rapporté dans les médias lors des reportages sur les incidents liés aux ransomwares.

Lorsque l'on considère les attaques comme celles du Texas et de Baltimore, choisir de ne pas payer pourrait mettre les résidents locaux très en colère, car ils sont incapables d'utiliser les services qu'ils paient et ils seraient directement touchés par l'énorme facture pour nettoyer le gâchis par le service. réductions et économies de coûts à l'avenir.

Cependant, on estime qu'une attaque de rançongiciel sur cinq contre des institutions gouvernementales est payante et qu'environ 4 % des cas nationaux sont réglés. Dans de nombreux incidents de rançongiciels évoqués ici, il s'est avéré beaucoup plus coûteux de NE PAS payer la rançon, de nombreuses organisations devant payer des consultants en sécurité tiers coûteux, le renforcement des serveurs informatiques et des primes d'assurance supplémentaires.

Pour les institutions qui ont choisi de payer la rançon, le coût est également très élevé; Lake City en Floride a récemment payé 500 000 $ de rançon et Riviera City, également en Floride, a payé 600 000 $. Cependant, on peut affirmer que payer les pirates a évité des jours, des semaines et des mois de pannes critiques du système. Ces chiffres sont également dérisoires par rapport aux coûts potentiels de reconstruction des infrastructures affectées, compte tenu

Si nous examinons l'incident de Lake City plus en détail, il est suggéré que leurs assureurs leur ont conseillé de payer la rançon ; Lake City était couvert contre les rançongiciels dans le cadre de sa police de cyberassurance, et leur paiement déductible n'était que de 10 000 $ ! L'équipe de direction était convaincue que le paiement du logiciel de rançon permettrait, à long terme, d'économiser du temps et de l'argent.

Il ne fait aucun doute que décider si vous devez payer une rançon est un choix incroyablement difficile. La sagesse conventionnelle pourrait suggérer que vous ne devriez jamais payer la rançon; cependant, si l'on considère les exemples récents de la Floride, on pourrait dire qu'en payant la rançon, Lake City et Riviera City se sont épargnées une petite fortune qui aurait servi à payer des consultants en sécurité coûteux pour résoudre leurs problèmes.

Cependant, payer fait le jeu des pirates et les demandes de paiement peuvent monter en flèche si les pirates sont sûrs que leurs victimes paieront. Payer ne résout également que la moitié du problème. Oui, vous pouvez récupérer vos systèmes, mais l'infrastructure nécessitera une vue d'ensemble, une réparation et un redéploiement coûteux pour éviter que cela ne se reproduise.

Pourquoi les ransomwares prolifèrent-ils aux États-Unis ?

Il existe de nombreux exemples de systèmes informatiques utilisés par des entreprises, des écoles, des services de police et des administrations municipales ciblés par des ransomwares et subissant des pannes de système importantes.

On pourrait suggérer que le paiement de rançons alimente cette croissance; le nombre d'institutions couvertes par la cyber-assurance a augmenté, créant un marché de la cyber-assurance estimé entre 7 et 8 milliards de dollars par an rien qu'aux États-Unis.

ProPublica a mené des recherches approfondies suggérant que les compagnies d'assurance alimentent la montée des attaques de ransomwares en payant les pirates. Ils suggèrent également que les groupes de piratage ciblent délibérément les entreprises américaines dont ils savent qu'elles ont une cyber-assurance. En réponse aux

attaques contre Baltimore, Atlanta et Lake City lors de la Conférence des maires des États-Unis de 2019, une déclaration officielle a été publiée "s'opposant au paiement des auteurs d'attaques par ransomware".

Cette résolution est importante, car il s'agit de l'une des premières déclarations officielles identifiant que les ransomwares prolifèrent aux États-Unis et que les ransomwares ciblent spécifiquement les entités gouvernementales locales américaines. La résolution a mis en garde contre le paiement des attaquants de rançongiciels, car cette pratique encourage la poursuite des attaques contre d'autres systèmes gouvernementaux. Ils ont également fortement recommandé "de rester unis contre le paiement de rançons en cas de violation de la sécurité informatique".

Devez-vous vous inquiéter des rançongiciels ?

Quelles que soient les protections que les organisations utilisent pour prévenir les ransomwares, elles doivent toujours être préoccupées par leur exposition potentielle aux risques. Les communautés de piratage développent activement de nouvelles souches de logiciels malveillants, sans parler du partage et de l'échange du code source sur le dark web. Il ne fait aucun doute que la sophistication des attaques de rançongiciels augmente.

Les pirates recherchent en permanence des vulnérabilités dans les systèmes d'exploitation et les applications populaires, découvrant des portes dérobées et des failles de sécurité qu'ils peuvent exploiter avec des logiciels intelligemment conçus. Les administrateurs système et les équipes de sécurité combattent les menaces détectées, et le processus de protection de l'infrastructure informatique peut prendre du temps et être extrêmement difficile.

Les organisations peuvent mettre en œuvre les meilleures pratiques de sécurité standard de l'industrie, les systèmes de détection des menaces et les protections de la couche matérielle, mais la sécurité informatique d'une entreprise n'est aussi solide que son maillon le plus faible. Malheureusement, la majorité des rançongiciels se propagent toujours par des actions initiées par l'utilisateur. Les actions imprudentes, accidentelles ou imprudentes des employés peuvent laisser la porte grande ouverte à une attaque de ransomware.

C'est là que l'expertise et le professionnalisme d'un fournisseur de services de sécurité gérés peuvent renforcer la sécurité de votre entreprise. Que vous choisissiez de mettre en œuvre des recommandations de sécurité ou d'externaliser l'ensemble de votre service informatique, les experts d'Atlantic.Net placent votre entreprise au premier plan, en sécurisant vos plates-formes informatiques contre les menaces les plus récentes et futures.

Prévention contre les ransomwares

Pour vous protéger contre l'infection par ransomware, il est important de suivre plusieurs bonnes pratiques de sécurité pour vous assurer que vous êtes protégé. Il est essentiel d'être certain que votre infrastructure et votre réseau sont en bon état pour offrir la meilleure protection possible contre ransomware.ess.

- Inventaire système – Une des premières étapes à suivre, particulièrement si vous êtes une entreprise, est de faire un inventaire de tous vos actifs commerciaux. Cela comprendra tous les actifs numériques tels que les serveurs, les ordinateurs de bureau, les ordinateurs portables, l'équipement réseau et l'infrastructure numérique. Le catalogage des actifs que vous possédez vous permettra de créer une base de référence à partir de laquelle travailler

- Analyse des risques – Mener une analyse des risques de cybersécurité en utilisant la ligne de base créée avec l'inventaire du système. Ce processus vous permettra d'identifier les failles de sécurité et de créer une liste prioritaire de ce qu'il faut corriger en premier

- Exécuter un système d'exploitation pris en charge – Il est important d'utiliser un système d'exploitation moderne et pris en charge par le fabricant. Les licences de système d'exploitation peuvent être coûteuses, mais il est essentiel d'avoir des systèmes d'exploitation pris en charge, car vous avez alors droit aux mises à jour de sécurité et aux correctifs. Windows 7 et Windows Server 2008 ne seront plus pris en charge en janvier 2020, et toutes les itérations précédentes ne sont déjà plus prises en charge

- Correction – L'une des meilleures méthodes de protection contre les logiciels malveillants consiste sans doute à s'assurer que votre infrastructure est mise à jour aux tout derniers niveaux. Cela inclut les correctifs de serveur, les mises à jour Windows, les mises à jour du micrologiciel et du microcode

- Mises à jour des applications – les applications logicielles doivent également être mises à jour; cela aidera à réduire les vulnérabilités. Assurez-vous que l'antivirus est installé et mis à jour quotidiennement pour garantir que les toutes dernières bases de données de prévention des menaces sont invoquées

- Formation – Une autre protection clé contre les ransomwares consiste à former tous les employés aux risques des ransomwares. Cela devrait les aider à comprendre ce qu'est la cybersécurité et ce qu'il faut surveiller pour éviter les risques. Exemples courants, y compris être à l'affût de l'hameçonnage, des escroqueries et des faux sites Web

- Sauvegardes – Si le pire se produit et que vous êtes affecté par un ransomware, la solution la plus rapide consiste souvent à restaurer à partir d'une sauvegarde. Des sauvegardes hors site régulières doivent être effectuées sur une rotation quotidienne, hebdomadaire et mensuelle pour réduire la probabilité que les sauvegardes soient également infectées

- Reprise après sinistre – Créez et testez un plan de reprise après sinistre, y compris un scénario où une panne totale est causée par un rançongiciel. Il peut s'agir d'une configuration DR haute disponibilité sur un site secondaire ou avec un fournisseur de cloud

- Tests d'intrusion – Il s'agit d'une technique de test de l'infrastructure informatique externe et interne contre toutes les vulnérabilités connues. Les tests d'intrusion et l'analyse des vulnérabilités généreront une liste de correctifs recommandés nécessaires pour renforcer l'infrastructure

Conclusion

Les recherches que nous avons entreprises sont unanimes pour dire que les rançongiciels constituent une menace croissante. Nous avons constaté une augmentation du nombre d'attaques de rançongiciels au cours des dernières années consécutives. Il semblerait que les pirates modifient leur méthodologie pour se concentrer sur les rançongiciels (au lieu d'autres types de logiciels malveillants), car c'est la méthode d'attaque la plus susceptible de réussir.

Nous avons trouvé des preuves qui suggèrent qu'il y a une tendance à ne plus cibler les utilisateurs individuels dans les attaques de ransomwares généralisées, au lieu de choisir de cibler les entreprises riches, les soins de santé, l'éducation et les institutions gouvernementales locales et régionales. Les pirates choisissent de cibler ces institutions, car l'impact est susceptible d'avoir le plus d'impact si la violation réussit.

Comme il n'y a pas d'autorité de signalement, les rapports sur les nombres factuels de victimes de ransomwares sont très difficiles à produire, et il est possible que seule une fraction des incidents soit réellement signalée. Nous avons également trouvé des preuves qui suggèrent que les pirates se concentrent sur la création de ransomwares spécifiquement destinés aux institutions qui sont plus susceptibles de payer. Les pirates peuvent "savoir" quelles institutions sont couvertes par une assurance cybersécurité, et les victimes ayant une assurance peuvent être plus susceptibles de payer.

De nombreuses garanties techniques, de processus et de formation peuvent être introduites pour aider à créer une politique de cybersécurité robuste qui devrait être mise en œuvre dans toute l'organisation. Chacune de ces protections doit être examinée et renouvelée chaque année, mais il est également important de disposer d'un processus éprouvé de continuité des activités et de reprise après sinistre si le pire devait se produire.

Vous avez besoin d'aide pour protéger votre entreprise contre les menaces de ransomware ?

Atlantic.Net est prêt à vous aider à atteindre une conformité rapide avec une gamme de certifications, telles que SOC 2 et SOC 3, HIPAA et HITECH, le tout avec une assistance, une surveillance et une infrastructure de centre de données de classe mondiale 24x7x365. Pour un déploiement d'application plus rapide, une conception d'architecture informatique gratuite et une évaluation, contactez Atlantic.Net dès aujourd'hui en ligne, appelez le 888-618-DATA (3282) ou envoyez-nous un e-mail à example@unixlinux.online.