La dernière attaque d'un malware mondial, le déjà célèbre WannCrypt, a non seulement mis en évidence la sécurité de centaines d'entreprises dans le monde, mais aussi à quel point nous nous impliquons parfois dans la gestion de la terminologie de ces menaces.

Un virus est-il la même chose qu'un malware ? Et qu'est-ce qu'un rançongiciel et en quoi est-il différent des autres menaces ? En général, nous appelons toujours cela un virus informatique et c'est tout. Mais aujourd'hui, nous irons un peu plus loin et nous expliquerons ce que signifient des termes tels que malware, virus, vers, spyware, chevaux de Troie, ransomware, etc.

Qu'est-ce qu'un malware

Commençons par les logiciels malveillants. Le mot malware est le terme résultant de l'union des mots « logiciel malveillant » ou logiciel malveillant. Les logiciels malveillants sont un type de logiciel qui vise à infiltrer ou endommager un ordinateur ou un système d'information sans le consentement de son propriétaire.

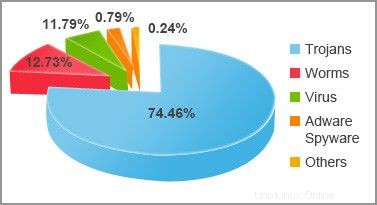

Par conséquent, les logiciels malveillants sont le terme principal utilisé pour parler de toutes les menaces informatiques. Dans cette catégorie, nous avons déjà différentes classifications plus spécifiques pour les menaces, telles que les chevaux de Troie, les vers, les virus informatiques, les logiciels publicitaires, les logiciels espions ou les rançongiciels, entre autres.

Cependant, tous les programmes qui peuvent exposer vos données ne sont pas des logiciels malveillants. Nous devons le distinguer des logiciels défectueux, qui sont ces programmes qui ne sont pas conçus avec de mauvaises intentions, mais qui contiennent certaines erreurs dans leur code à cause desquelles vos informations peuvent être exposées ou votre système devient vulnérable à certains dangers.

Qu'est-ce qu'un virus informatique

Un virus informatique est un type de malware dont l'objectif est d'altérer le bon fonctionnement d'un appareil. Pour ce faire, il infecte les fichiers d'un ordinateur par le biais d'un code malveillant, et sa principale caractéristique est qu'il nécessite l'intervention de l'utilisateur pour s'exécuter. Le moment où prend le contrôle dans le but d'infecter un ordinateur et de se propager.

Bien que le premier virus informatique soit apparu en 1971 , ce n'est que dans les années 1980 que le terme a été officiellement adopté. Ce nom est dû à sa ressemblance avec les virus biologiques qui infectent une cellule, ce qui, à son tour, propage le virus au reste des cellules d'un organisme.

Il existe différents types de virus, de ceux qui sont de simples blagues faites avec la seule fonction d'ennuyer les autres qui peuvent gravement endommager votre ordinateur en supprimant des fichiers qui affectent directement son fonctionnement. Dans tous les cas, leur point commun est que chacun modifie le comportement normal d'un ordinateur.

En général, les virus sont totalement transparents. Ils ne se cachent pas, mais ont tendance à se déplacer dans des fichiers exécutables tels que Windows .exe . Bien sûr, ils peuvent le faire avec les noms d'autres applications dans le but de vous tromper et d'essayer d'exécuter le programme.

Ver informatique

Le ver informatique est un autre des types de logiciels malveillants les plus courants sur le réseau, et sa principale différence avec les virus informatiques est qu'il ne nécessite aucune intervention de l'utilisateur ou la modification d'un fichier existant pour infecter un ordinateur. Pour le reste, il a la particularité de se répliquer pour s'étendre à travers les réseaux auxquels un appareil est connecté. Lorsqu'il parvient à pénétrer dans un ordinateur, le ver tente d'obtenir les adresses d'autres ordinateurs via vos listes de contacts pour leur envoyer leurs copies. et essayez de les infecter également. Ils n'ont pas à manipuler de programme ni à faire fonctionner l'ordinateur de manière incorrecte, ce qui les rend un peu plus difficiles à détecter.

Pour ce faire, il est recommandé de passer en revue les ressources que vous consommez peut-être, comme la RAM, ce qui ralentira excessivement les tâches ordinaires. Si vous en avez un, vous pouvez également voir que votre équipe a envoyé des messages sans votre permission via e-mail ou réseaux sociaux.

En termes d'utilisation, ces vers sont aujourd'hui souvent utilisés par exemple pour créer des botnets. Ce sont des réseaux d'ordinateurs zombies qui peuvent agir simultanément lorsqu'un opérateur donne l'ordre d'envoyer du SPAM en masse, de propager des malwares ou de lancer différents types d'attaques, attaques DDoS ou déni de service.

Qu'est-ce qu'un cheval de Troie

Le cheval de Troie présente certaines similitudes avec les virus informatiques, mais son fonctionnement n'est pas exactement le même. Alors qu'un virus est généralement destructeur, un cheval de Troie tente de passer inaperçu lors de l'accès à votre appareil avec l'intention d'exécuter des actions cachées avec lesquelles ouvrir une porte dérobée afin que d'autres programmes malveillants puissent y accéder.

Cependant, l'un des points communs entre plusieurs types de logiciels malveillants est que les chevaux de Troie viendront également à vous déguisés en fichiers légitimes. Ils le feront avec des exécutables qui ne feront apparemment rien de mal lorsqu'ils seront utilisés, mais ils commenceront immédiatement à travailler dans votre dos sans que vous vous en rendiez compte.

Son nom est celui du mythique cheval de Troie de l'Odyssée d'Homère, qui, selon l'histoire, a été utilisé pour tromper les défenseurs de Troie. De la même manière, ce logiciel malveillant pénètre dans votre ordinateur camouflé en tant que programme légitime et, une fois à l'intérieur, crée un espace entre vos défenses afin que d'autres programmes ou types de logiciels malveillants puissent entrer.

Contrairement aux vers informatiques dont nous avons parlé, les chevaux de Troie ne se propagent pas. Vous pouvez en être infecté si vous en recevez délibérément, mais ils ont également tendance à pulluler en P2P réseaux ou d'autres sites Web avec des applications exécutables apparemment inoffensives. Ils sont souvent utilisés, entre autres, pour voler des informations sans votre consentement par cette porte dérobée.

Qu'est-ce qu'un logiciel espion

Il s'agit d'un autre type de programme qui s'installe sur votre ordinateur par lui-même ou via l'interaction d'une seconde application qui le lance sans que vous vous en rendiez compte. Ils travaillent généralement en secret en essayant de cacher leur trace afin que vous ne leviez pas votre garde et agissiez normalement.

Son but est de collecter des informations sur l'utilisateur ou l'organisation qui possède un ordinateur de manière non autorisée. Afin qu'ils ne soient pas détectés, ces programmes surveillent et collectent des données sur les actions effectuées sur un ordinateur, le contenu du disque dur, les applications installées ou tout ce qu'ils font sur Internet. Ils peuvent également installer d'autres applications.

Qu'est-ce qu'un logiciel publicitaire ?

L'adware est un type de programme assez controversé et difficile à cataloguer. Certains le considèrent comme une classe de logiciels espions, tandis que d'autres disent qu'il ne peut même pas être considéré comme un logiciel malveillant car son intention finale n'est pas d'endommager les ordinateurs principaux.

Sa seule mission est d'entrer dans votre ordinateur et de commencer à vous montrer de la publicité, soit pendant que vous naviguez sur Internet, sous forme de popup à des moments aléatoires ou pendant l'exécution d'un programme. Certains se limitent même à substituer la publicité d'un site web à une autre avec laquelle ses créateurs peuvent obtenir des bénéfices.

En général, ce type de logiciel est généralement installé dans des programmes qui sont ensuite diffusés gratuitement comme source de revenus pour ses créateurs. La raison pour laquelle certaines personnes les considèrent comme des logiciels espions est que certains d'entre eux peuvent collecter et envoyer vos données personnelles.

Qu'est-ce qu'un rançongiciel

Et enfin, nous avons le rançongiciel. Rançon signifie sauver, et en fait, ce qu'elle fait, c'est détourner les données d'un ordinateur et demander un sauvetage économique en échange de sa libération.

Normalement, ce que vous faites, c'est chiffrer vos données, et ce qu'ils vous offrent en échange du sauvetage économique est la clé pour les déchiffrer. Ce type de programmes peut accéder à votre ordinateur à l'aide d'un ver informatique ou d'un autre type de malware, et une fois que vous cryptez vos données, il bloquera votre ordinateur en vous montrant un écran d'avertissement dans lequel vous êtes informé que vous avez été victime du attaque. Dans cet écran, vous sont également indiqués le montant à payer et le mode de paiement, qui peut être par SMS, Paypal ou par bitcoins.

C'est l'une des menaces qui se développe ces dernières années, il est donc important de toujours mettre à jour votre ordinateur et de suivre une série de précautions lors du traitement d'e-mails ou de messages suspects, en évitant toujours d'installer tout ce que vous envoyez par courrier à des personnes que vous ne connaissez pas. savoir.

Conclusion

Un autre conseil sur lequel presque tous les experts en sécurité informatique ont convenu est que vous devez essayer de ne jamais payer la rançon qui vous est demandée. Ce faisant, vous permettez aux criminels de s'en tirer et vous les encouragez à continuer à recourir à ce type de programme. La méthode la plus simple pour le compiler consiste à toujours disposer de copies de sauvegarde à jour de vos bases de données et à formater les ordinateurs concernés, en les récupérant ultérieurement avec ces copies.