Il s'agit de l'ensemble d'exercices suivant l'article sur les autorisations Linux.

Si vous avez lu attentivement l'article et compris les principes détaillés à l'intérieur, vous devriez être en mesure de répondre à la plupart des questions.

Si vous trouvez des erreurs ou des imprécisions, n'hésitez pas à laisser un commentaire.

Bonne chance !

Principes de base des autorisations Linux

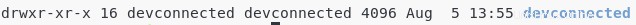

- Question 1 :connecté en tant que devconnected . Voici le résultat de ma commande ls .

Est-ce que je pourrai écrire dans le fichier des modifications ?

RéponseOui, l'utilisateur dispose des autorisations de lecture et d'écriture. En conséquence, devconnected peut effectuer certaines modifications sur le fichier.- Question 2 :connecté en tant que Bob (qui ne fait pas partie du groupe devconnected). Voici la sortie de la commande ls.

Bob veut déplacer mon .profile (situé dans le dossier devconnected dossier) fichier à la racine annuaire.

Sera-t-il capable de le faire ?

RéponseNon ! Bob appartient à la catégorie "autres", qui n'a pas l'autorisation d'écriture sur le dossier. Par conséquent, il ne pourra pas déplacer le fichier.- Question 3 :connecté en tant que Bob (ne fait toujours pas partie du groupe devconnected). Voici la sortie de la commande ls .

Bob veut entrer dans le devconnected répertoire .

Peut-il le faire ?

RéponseNon. Bob appartient à la catégorie "autres", qui n'a pas l'autorisation d'exécution (en cours) sur le dossier. Bob se verra refuser l'accès.- Question 4 :connecté en tant que devconnected . Voici la sortie de la commande ls.

Puis-je le faire ?

RéponseOui ! L'autorisation d'écriture est définie pour l'utilisateur. En conséquence, je pourrai écrire dans ce fichier.- Quel fichier contient une liste d'utilisateurs sur un système Linux ?

Système de numération binaire

- Question 5 :Convertit le nombre binaire 1010001 au système décimal.

- Question 6 :Convertit le nombre binaire 11011 au système décimal.

- Question 7 :Convertir le nombre décimal 12 au système numérique binaire.

Commande Chmod

- Question 8 :Quelles autorisations la commande suivante accordera-t-elle :"chmod 777 ” ?

- Question 9 :Quelles autorisations la commande suivante accordera-t-elle :"chmod 444 ” ?

- Question 10 :Quelles autorisations la commande suivante accordera-t-elle :"chmod 641 ” ?

Masque d'autorisation Linux

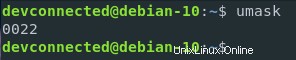

- Question 11 :quelle commande faut-il exécuter pour voir le masque de permission sous Linux ?

- Question 12 :quel est le rôle du masque sous Linux ?

- Question 13 :Étant donné cette valeur pour un masque, quelles autorisations seront accordées aux fichiers sur mon hôte ?

RéponseLes autorisations pour les fichiers nouvellement créés seront r w – r – – r – – (6 – 0 =6, 6 – 2 =4, 6 – 2 =4)

RéponseLes autorisations pour les fichiers nouvellement créés seront r w – r – – r – – (6 – 0 =6, 6 – 2 =4, 6 – 2 =4)- Question 14 :étant donné le même masque, quelles permissions seront accordées aux répertoires de mon hébergeur ?

Autorisations de répertoire

- Question 15 :qu'est-ce que cela signifie pour un utilisateur d'avoir le droit "exécuter" sur un répertoire ?

- Question 16 :de même, qu'est-ce que cela signifie pour un utilisateur d'avoir des droits d'écriture sur un répertoire ?

- Question 17 :qu'est-ce qui est utilisé sous Linux pour créer des dossiers partagés, permettant aux utilisateurs d'ajouter des fichiers à un répertoire, mais les empêchant de supprimer des entrées qu'ils ne possèdent pas ?

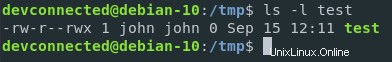

- Question 18 :Un fichier est défini avec les autorisations suivantes dans un répertoire avec le sticky bit activé. Pourrai-je supprimer le fichier enregistré en tant que "devconnected" ?

RéponseNon. Si le sticky bit est activé, seul le propriétaire du fichier pourra supprimer ce fichier (même si l'autre groupe a toutes les permissions)

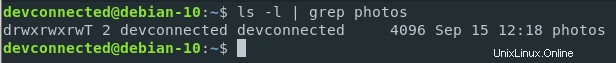

RéponseNon. Si le sticky bit est activé, seul le propriétaire du fichier pourra supprimer ce fichier (même si l'autre groupe a toutes les permissions)- Question 19 :connecté en tant que john, pourrai-je parcourir ce répertoire ? (john ne fait pas partie du groupe devconnected)

RéponseNon. Le sticky bit est un "T" majuscule, ce qui signifie que le sticky bit est défini pour ce répertoire mais que l'autorisation d'exécution n'est pas définie. Par conséquent, aucun utilisateur, à l'exception de l'utilisateur lui-même, ne peut passer par cet annuaire.

RéponseNon. Le sticky bit est un "T" majuscule, ce qui signifie que le sticky bit est défini pour ce répertoire mais que l'autorisation d'exécution n'est pas définie. Par conséquent, aucun utilisateur, à l'exception de l'utilisateur lui-même, ne peut passer par cet annuaire. Autres commandes

- Question 20 :quelle commande est utilisée sous Linux pour changer le propriétaire d'un fichier ou d'un répertoire ?

- Question 21 :quelle commande est utilisée sous Linux pour changer le groupe d'un fichier ou d'un répertoire ?

- Question 22 :quelle option faut-il spécifier pour que la commande chgrp s'applique de manière récursive sur les répertoires et les enfants ?

- Question 23 :quelle option doit être spécifiée pour que la commande chgrp écrive toutes les modifications apportées à la sortie standard ?

SUID &GUID

- Question 24 :comment décririez-vous brièvement le SUID ?

- Question 25 :quelle commande populaire est exécutée sous Linux avec le SUID activé ?

- Question 26 :quelle commande exécuteriez-vous pour définir le SUID d'un fichier sur votre hôte ?

- Question 27 :comment décririez-vous brièvement le GUID ?

- Question 28 :quelle commande exécuteriez-vous pour définir le GUID d'un fichier sur votre hôte ?

Questions délicates

- Question 29 :si un répertoire avec les permissions « r w x r w x r w x » est copié à l'aide de la commande cp, les permissions seront-elles les mêmes sur le nouveau répertoire ?

- Question 30 :quelle est la différence entre un "t" minuscule et un "T" majuscule pour le sticky bit ?