Présentation

Intel Security Guard Extensions (SGX) est devenu disponible avec la famille de processeurs Skylake. Intel SGX vise à fournir une couche de sécurité supplémentaire qui empêche l'exécution de logiciels malveillants, même avec des privilèges d'administrateur.

L'utilisation du modèle SGX dans votre infrastructure, qu'il s'agisse d'un cloud sur site, public, privé ou hybride, crée un environnement de confiance pour le traitement des données sensibles. PhoenixNAP Bare Metal Cloud propose une gamme de serveurs prenant en charge SGX.

Cet article explique ce qu'est Intel SGX, son fonctionnement et ses avantages. Nous vous montrerons également comment choisir un processeur prenant en charge SGX lors du déploiement d'un serveur BMC.

Conditions requises pour l'utilisation d'Intel SGX

Il existe quelques exigences pour utiliser les applications SGX dans votre infrastructure :

- Votre ordinateur doit disposer d'un processeur Intel prenant en charge Intel SGX.

- Le BIOS doit avoir une option pour activer SGX.

- L'option Intel SGX doit être définie sur Activé ou contrôlé par logiciel dans le BIOS, selon le système. Les serveurs PhoenixNAP BMC ont cette option déjà activée.

- Vous devez installer le package logiciel de la plate-forme Intel SGX.

Qu'est-ce qu'Intel SGX (extensions de protection logicielle) ?

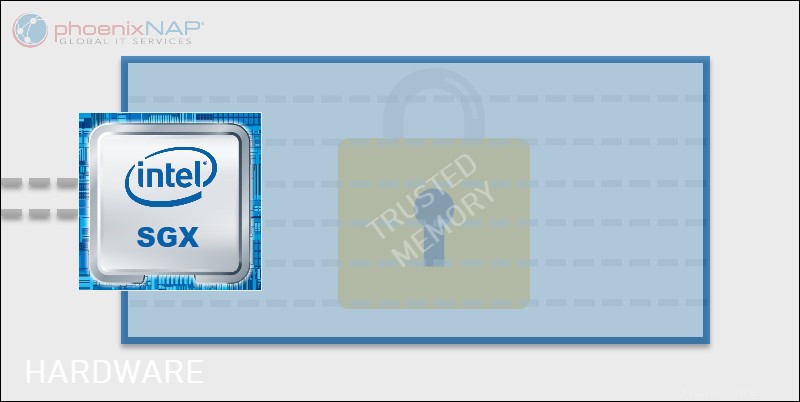

Intel a créé des extensions Software Guard pour améliorer la protection des données et renforcer la sécurité du code d'application. Ce système de défense basé sur le processeur permet aux applications de s'exécuter dans un espace mémoire privé. Par conséquent, l'exposition aux attaques internes et externes lors de l'exécution est minime.

Intel SGX permet aux développeurs d'utiliser les instructions du processeur pour augmenter le contrôle d'accès à :

- Empêcher la modification et la suppression des données.

- Empêcher la divulgation de données.

- Améliorez la sécurité du code.

Ce jeu d'instructions de processeurs compatibles SGX vous permet de chiffrer des parties de la mémoire pour protéger les données précieuses et sensibles.

Un tel environnement fournit un espace sûr pour les secrets lorsque d'autres parties de l'infrastructure sont compromises. Cela inclut le BIOS, le micrologiciel, l'accès root, le gestionnaire de machines virtuelles , etc. Lorsqu'une application est protégée par Intel SGX, son fonctionnement et son intégrité ne sont pas affectés en cas d'attaque.

Les données les plus sensibles restent inaccessibles à tout processus ou utilisateur, quel que soit le niveau d'autorisation. La raison en est qu'une application s'exécute dans un segment de mémoire de confiance auquel les autres processus ne peuvent pas accéder.

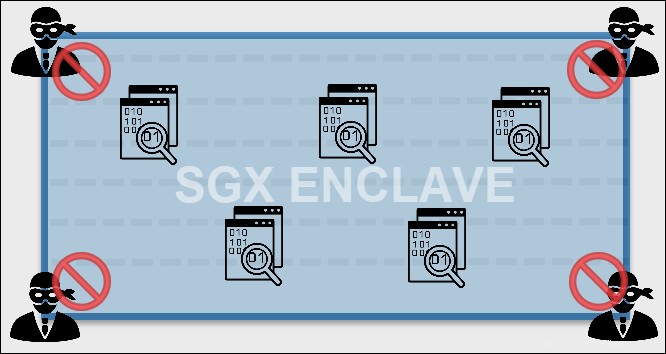

Qu'est-ce que SGX Enclave ?

Les enclaves sont des zones de mémoire isolées avec des données d'application sensibles protégées par le CPU. Le code et les données de ces régions de mémoire ne sont accessibles qu'au sein de l'enclave. À l'aide du SDK Intel SGX, les développeurs créent un jeu d'instructions pour réserver une partie de la mémoire physique à cet environnement sécurisé.

Lorsque vous exécutez une application à l'intérieur d'une enclave, le processeur la crypte instantanément et stocke la clé. Étant donné que la clé se trouve à l'intérieur du processeur, un attaquant ne peut pas l'obtenir en inspectant la mémoire système.

Dans quelle mesure les enclaves sont-elles sécurisées ?

Les enclaves sont des environnements extrêmement sûrs pour travailler avec des données. Le contrôle d'accès est imposé à l'intérieur de ces parties de mémoire de confiance, et même un accès physique n'est pas suffisant pour mettre la main sur les données protégées.

Ce qui rend les enclaves sécurisées, c'est le cryptage matériel automatique. La technologie SGX utilise le processeur pour crypter les informations et stocker la clé à l'intérieur. Par conséquent, une partie externe ne peut pas acquérir la clé et compromettre les données. Cela signifie que même le fournisseur de cloud ne peut pas y accéder.

De plus, une fois que l'application quitte ou ordonne la destruction d'une enclave, toutes les informations sont perdues avec elle.

Comment fonctionne Intel SGX

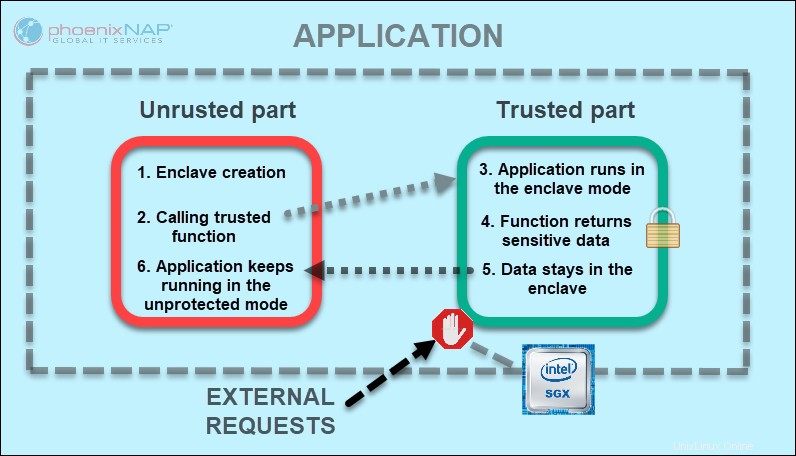

Lors du développement d'une application Intel SGX, le programmeur peut choisir quoi enclaver. Chaque application SGX comporte deux parties :

- Partie non fiable

- Pièce de confiance

La partie non approuvée est responsable de la création de l'enclave et de la communication à l'échelle du système. À partir de là, une application appelle uniquement les fonctions de confiance spécifiques pour accéder aux données.

La partie de confiance stocke l'enclave créée pour le traitement des données sensibles. Le code et les données sont affichés en texte clair exclusivement à l'intérieur de l'enclave. Les données renvoyées par une fonction sécurisée restent dans cette zone de mémoire sécurisée. Le CPU rejette toutes les requêtes externes et l'enclave reste protégée.

L'application recommence alors à travailler dans la partie non fiable où elle n'a plus la vue sur les données sensibles.

La partie application qui reçoit les données sécurisées se trouve dans la section non approuvée. Une application peut stocker les données en dehors de l'enclave une fois que le processeur les a chiffrées. La clé de chiffrement reste dans l'enclave qui contient le code de déchiffrement et l'algorithme nécessaire. Par conséquent, le décryptage n'est possible que sur le même système où les données ont été scellées.

Quand utiliser Intel SGX ?

Intel SGX est un excellent outil pour tout contexte où l'informatique confidentielle est indispensable. Comme cette technologie est native pour les processeurs compatibles SGX, toute personne ayant besoin d'une couche de sécurité supplémentaire peut l'utiliser.

N'importe quel secteur d'activité peut tirer parti des fonctionnalités de SGX, pas seulement l'informatique :

- Finance et assurance

- Soins de santé et aide sociale

- Militaire

- Commerce

Étant donné que les données sont protégées pendant leur utilisation, Intel SGX convient au partage d'informations entre plusieurs organisations. Ce modèle améliore le contrôle sur les données à partager, qui peut les voir, pendant combien de temps et dans quel but.

CPU pris en charge par Intel SGX

À commencer par les processeurs évolutifs Xeon commercialisés à partir du 3e trimestre 2015, tous les processeurs de serveur prennent en charge Intel SGX. Certains d'entre eux sont :

- Intel® Xeon® E-2288G

- Intel® Xeon® Gold 6326

- Intel® Xeon® Platine 8352Y

De plus, la plupart des appareils de bureau et mobiles équipés de processeurs Intel Core de 6e génération prennent en charge SGX.

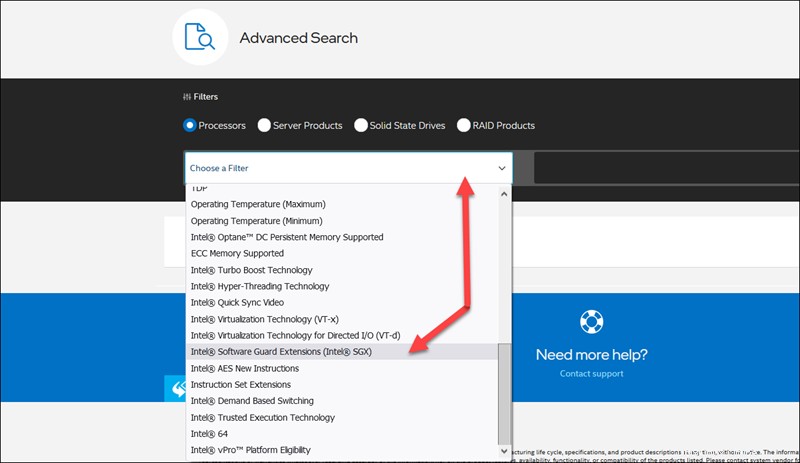

Pour vérifier quels processeurs Intel utilisent SGX, reportez-vous à la page de recherche de produits Intel. Dans la section Choisir un filtre menu déroulant, faites défiler vers le bas et sélectionnez Extensions Intel® Software Guard (Intel® SGX) .

Comment choisir un processeur prenant en charge SGX dans le portail BMC

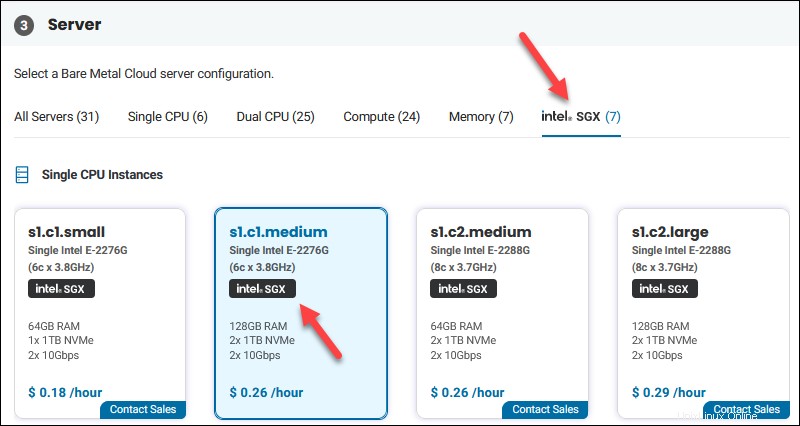

Pour déployer un serveur Bare Metal Cloud avec prise en charge d'Intel SGX :

1. Connectez-vous au portail BMC.

2. Cliquez sur Déployer un nouveau serveur bouton.

3. Localisez le serveur avec le logo Intel SGX dans le Serveur section. Utilisez le filtre Intel SGX pour affiner la liste.

4. Terminez le processus comme avec n'importe quel autre serveur BMC.

Comment activer Intel SGX dans le BIOS ?

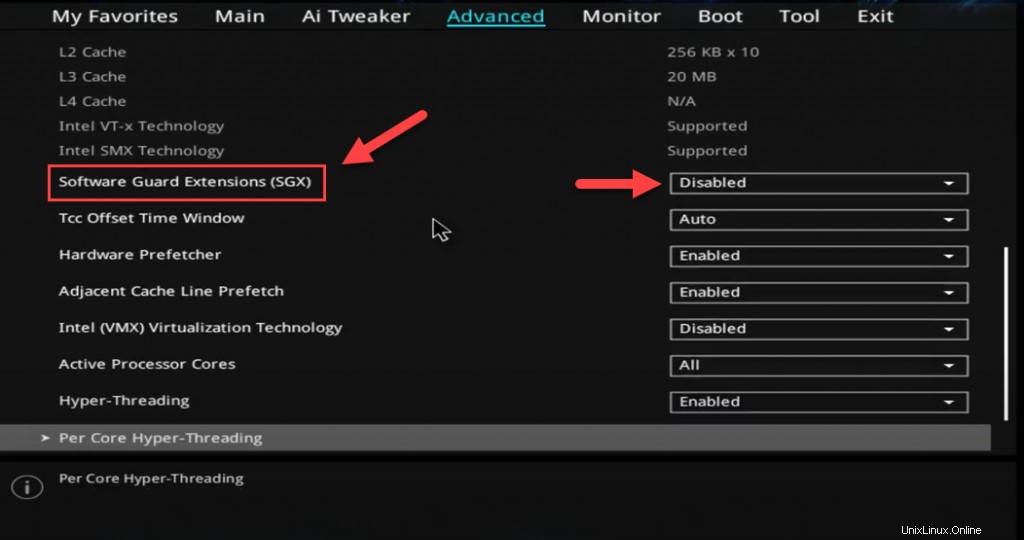

Si un processeur et un BIOS système prennent en charge Intel SGX, vous pouvez l'activer. Utilisez la touche correspondante pour entrer dans le BIOS, selon le fabricant.

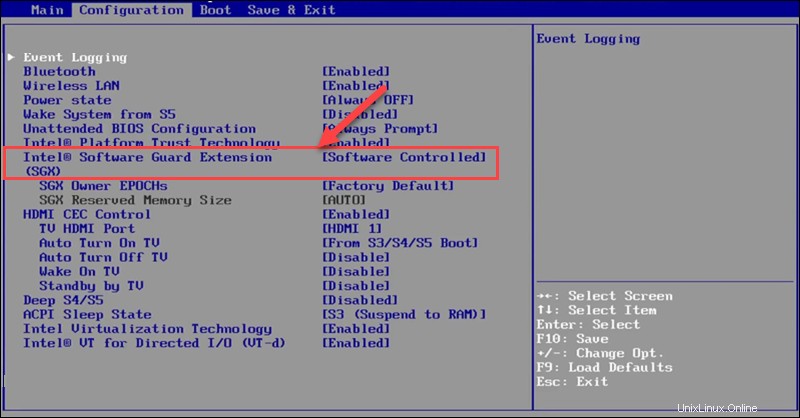

Voici les paramètres SGX possibles dans le BIOS :

- Désactivé. Le paramètre par défaut pour l'option Intel SGX. Dans ce mode, les applications ne peuvent pas activer SGX.

- Activé. Les applications peuvent utiliser Intel SGX . S'assure que le PRMRR la configuration est correcte pour votre système.

- Contrôlé par logiciel. Permet à une application de demander au BIOS d'activer SGX automatiquement.

Dans certaines interfaces BIOS UEFI, le SGX se trouve sous Avancé -> Configuration du processeur .

Certaines interfaces BIOS héritées ont l'option Intel SGX dans la Configuration menu.

Dois-je désactiver SGX ?

L'option Intel SGX est généralement désactivée par défaut. Vous pouvez laisser les paramètres aux valeurs par défaut. Cependant, si vous utilisez des applications SGX, vous ne devez pas désactivez cette option dans le BIOS.

D'autre part, lorsque l'option SGX est activée dans le BIOS et que vous n'utilisez pas les applications SGX ou n'en avez pas l'intention, la fonction peut être désactivée.

Avantages d'Intel SGX

L'utilisation des extensions Intel Software Guard présente de nombreux avantages. La plus évidente est la sécurité accrue des données sensibles et critiques.

Avec Intel SGX, les informations qui doivent être vérifiées peuvent résider sur la machine au lieu de les envoyer à un serveur distant. Cela inclut les données biométriques et autres données d'authentification. Intel SGX protège contre les menaces avancées qui compromettent le BIOS, les composants système et les profils utilisateur avec des autorisations root.

De plus, le scellement des données offre la protection nécessaire de la propriété intellectuelle même en dehors des enclaves. La clé de décodage des données confidentielles se trouve dans la mémoire de confiance afin que l'accès externe soit bloqué.

Ce modèle permet une mise à l'échelle horizontale transparente. À mesure que les demandes commerciales augmentent, de nouvelles machines peuvent rejoindre le pool sans interruption. Avant de faire partie du cluster de serveurs de confiance, les nœuds sont vérifiés pour avoir le niveau de sécurité approprié.