De nombreuses personnes considèrent que les disques durs sont sécurisés car ils les possèdent physiquement. Il est difficile de lire les données sur un disque dur que vous n'avez pas, et beaucoup de gens pensent que protéger leur ordinateur avec une phrase de passe rend les données sur le disque illisibles.

Ce n'est pas toujours le cas, en partie parce que, dans certains cas, une phrase secrète ne sert qu'à déverrouiller une session utilisateur. En d'autres termes, vous pouvez allumer un ordinateur, mais comme vous n'avez pas sa phrase de passe, vous ne pouvez pas accéder au bureau et vous n'avez donc aucun moyen d'ouvrir des fichiers pour les consulter.

Plus de ressources Linux

- Aide-mémoire des commandes Linux

- Aide-mémoire des commandes Linux avancées

- Cours en ligne gratuit :Présentation technique de RHEL

- Aide-mémoire sur le réseau Linux

- Aide-mémoire SELinux

- Aide-mémoire sur les commandes courantes de Linux

- Que sont les conteneurs Linux ?

- Nos derniers articles Linux

Le problème, comme le comprennent de nombreux techniciens en informatique, est que les disques durs peuvent être extraits des ordinateurs, et que certains disques sont déjà externes par conception (clés USB, par exemple), de sorte qu'ils peuvent être connectés à n'importe quel ordinateur pour un accès complet au des données sur eux. Vous n'avez pas non plus besoin de séparer physiquement un lecteur de son ordinateur hôte pour que cette astuce fonctionne. Les ordinateurs peuvent être démarrés à partir d'un lecteur de démarrage portable, qui sépare un lecteur de son système d'exploitation hôte et le transforme, virtuellement, en un lecteur externe disponible pour la lecture.

La solution consiste à placer les données d'un lecteur dans un coffre-fort numérique qui ne peut pas être ouvert sans des informations auxquelles vous seul avez accès.

Linux Unified Key Setup (LUKS) est un système de chiffrement de disque. Il fournit un magasin de clés générique (et les métadonnées et aides à la récupération associées) dans une zone dédiée sur un disque avec la possibilité d'utiliser plusieurs phrases de passe (ou fichiers de clés) pour déverrouiller une clé stockée. Il est conçu pour être flexible et peut même stocker des métadonnées en externe afin de pouvoir les intégrer à d'autres outils. Le résultat est un chiffrement intégral du disque, ce qui vous permet de stocker toutes vos données en toute sécurité, même si votre disque est séparé, physiquement ou par logiciel, de votre ordinateur.

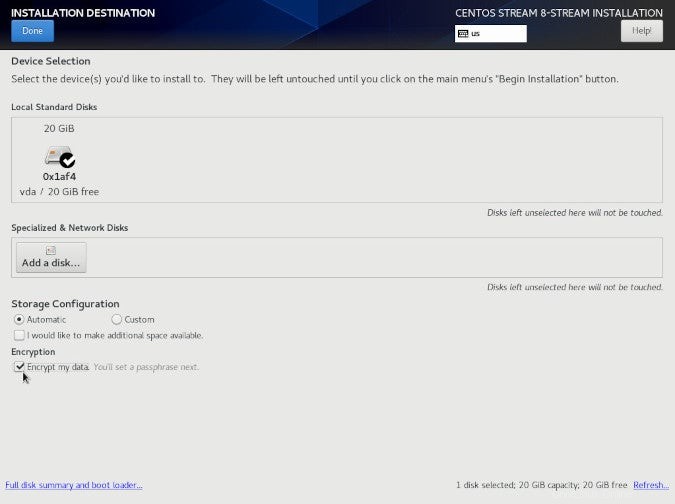

Cryptage lors de l'installation

Le moyen le plus simple d'implémenter le chiffrement complet du lecteur consiste à sélectionner l'option lors de l'installation. La plupart des distributions Linux modernes proposent cette option, c'est donc généralement un processus trivial.

Cela établit tout ce dont vous avez besoin :un lecteur crypté nécessitant une phrase de passe avant que votre système puisse démarrer. Si le lecteur est extrait de votre ordinateur ou accessible à partir d'un autre système d'exploitation exécuté sur votre ordinateur, le lecteur doit être déchiffré par LUKS avant de pouvoir être monté.

Chiffrer les disques externes

Il n'est pas courant de séparer un disque dur interne de son ordinateur, mais les disques externes sont conçus pour voyager. À mesure que la technologie devient de plus en plus petite, il est plus facile de mettre un lecteur portable sur votre porte-clés et de le transporter avec vous tous les jours. Le danger évident, cependant, est que ceux-ci sont également assez faciles à égarer. J'ai trouvé des disques abandonnés dans les ports USB des ordinateurs du hall de l'hôtel, des imprimantes du centre d'affaires, des salles de classe et même d'une laverie automatique. La plupart d'entre eux n'incluaient pas d'informations personnelles, mais c'est une erreur facile à commettre.

Vous pouvez éviter d'égarer des données importantes en chiffrant vos disques externes.

LUKS et son interface cryptsetup fournir un moyen de le faire sous Linux. Comme le fait Linux lors de l'installation, vous pouvez chiffrer l'intégralité du lecteur afin qu'il nécessite une phrase de passe pour le monter.

Comment chiffrer un disque externe avec LUKS

Tout d'abord, vous avez besoin d'un lecteur externe vide (ou d'un lecteur dont le contenu est prêt à être effacé). Ce processus écrase toutes les données sur un disque, donc si vous avez des données que vous souhaitez conserver sur le disque, sauvegardez-les d'abord .

1. Trouvez votre lecteur

J'ai utilisé une petite clé USB. Pour vous protéger contre l'effacement accidentel de données, le lecteur référencé dans cet article est situé à l'emplacement imaginaire /dev/sdX . Attachez votre disque et trouvez son emplacement :

$ lsblk

sda 8:0 0 111.8G 0 disk

sda1 8:1 0 111.8G 0 part /

sdb 8:112 1 57.6G 0 disk

sdb1 8:113 1 57.6G 0 part /mydrive

sdX 8:128 1 1.8G 0 disk

sdX1 8:129 1 1.8G 0 part

Je sais que mon lecteur de démonstration se trouve dans /dev/sdX parce que je reconnais sa taille (1,8 Go), et c'est aussi le dernier disque que j'ai attaché (avec sda étant le premier, sdb le second, sdc le troisième, et ainsi de suite). Le /dev/sdX1 signifie que le lecteur a 1 partition.

Si vous n'êtes pas sûr, retirez votre lecteur, regardez la sortie de lsblk , puis connectez votre lecteur et regardez lsblk à nouveau.

Assurez-vous d'identifier le bon lecteur, car le cryptage écrase tout ce qu'il contient . Mon lecteur n'est pas vide, mais il contient des copies de documents dont j'ai des copies ailleurs, donc la perte de ces données n'est pas importante pour moi.

2. Effacer le lecteur

Pour continuer, détruisez la table de partition du lecteur en écrasant la tête du lecteur avec des zéros :

$ sudo dd if=/dev/zero of=/dev/sdX count=4096Cette étape n'est pas strictement nécessaire, mais j'aime commencer par une table rase.

3. Formatez votre disque pour LUKS

Le cryptsetup La commande est une interface pour la gestion des volumes LUKS. Le luksFormat la sous-commande crée une sorte de coffre-fort LUKS protégé par un mot de passe et pouvant héberger un système de fichiers sécurisé.

Lorsque vous créez une partition LUKS, vous êtes averti de l'écrasement des données, puis invité à créer une phrase secrète pour votre lecteur :

$ sudo cryptsetup luksFormat /dev/sdX

WARNING!

========

This will overwrite data on /dev/sdX irrevocably.

Are you sure? (Type uppercase yes): YES

Enter passphrase:

Verify passphrase:

4. Ouvrez le volume LUKS

Vous avez maintenant un coffre-fort entièrement crypté sur votre disque. Les regards indiscrets, y compris les vôtres en ce moment, sont tenus à l'écart de cette partition LUKS. Donc pour l'utiliser, vous devez l'ouvrir avec votre mot de passe. Ouvrez le coffre-fort LUKS avec cryptsetup open ainsi que l'emplacement de l'appareil (/dev/sdX , dans mon exemple) et un nom arbitraire pour votre coffre-fort ouvert :

$ cryptsetup open /dev/sdX vaultdrive

J'utilise vaultdrive dans cet exemple, mais vous pouvez nommer votre coffre-fort comme bon vous semble, et vous pouvez lui donner un nom différent à chaque fois que vous l'ouvrez.

Les volumes LUKS sont ouverts dans un emplacement de périphérique spécial appelé /dev/mapper . Vous pouvez y lister les fichiers pour vérifier que votre coffre-fort a bien été ajouté :

$ ls /dev/mapper

control vaultdrive

Vous pouvez fermer un volume LUKS à tout moment en utilisant le close sous-commande :

$ cryptsetup close vaultdrive

Cela supprime le volume de /dev/mapper .

5. Créer un système de fichiers

Maintenant que votre volume LUKS est déchiffré et ouvert, vous devez y créer un système de fichiers pour y stocker des données. Dans mon exemple, j'utilise XFS, mais vous pouvez utiliser ext4 ou JFS ou n'importe quel système de fichiers que vous voulez :

$ sudo mkfs.xfs -f -L myvault /dev/mapper/vaultdriveMonter et démonter un volume LUKS

Vous pouvez monter un volume LUKS depuis un terminal avec le mount commande. Supposons que vous ayez un répertoire appelé /mnt/hd et souhaitez y monter votre volume LUKS :

$ sudo cryptsetup open /dev/sdX vaultdrive

$ sudo mount /dev/mapper/vaultdrive /mnt/hd

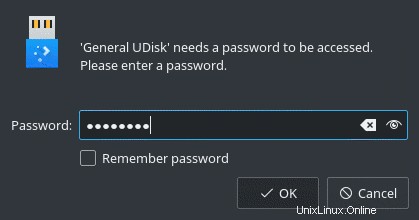

LUKS s'intègre également aux postes de travail Linux populaires. Par exemple, lorsque j'attache un lecteur chiffré à mon poste de travail exécutant KDE ou à mon ordinateur portable exécutant GNOME, mon gestionnaire de fichiers me demande une phrase secrète avant de monter le lecteur.

Le chiffrement est une protection

Linux rend le cryptage plus facile que jamais. C'est si facile, en fait, que c'est presque imperceptible. La prochaine fois que vous formaterez un disque externe pour Linux, pensez d'abord à utiliser LUKS. Il s'intègre parfaitement à votre bureau Linux et protège vos données importantes contre toute exposition accidentelle.