Au fil du temps, l'authentification traditionnelle par nom d'utilisateur et mot de passe s'est avérée insuffisante pour fournir une sécurité robuste aux applications et aux systèmes. Les noms d'utilisateur et les mots de passe peuvent facilement être piratés à l'aide d'une pléthore d'outils de piratage, laissant votre système vulnérable aux violations. Pour cette raison, toute entreprise ou entité qui prend la sécurité au sérieux doit mettre en œuvre une authentification à 2 facteurs .

Connu familièrement sous le nom de MFA (Authentification multi-facteurs ), l'authentification à 2 facteurs fournit une couche de sécurité supplémentaire qui oblige les utilisateurs à fournir certains détails tels que les codes , ou OTP (Mot de passe à usage unique ) avant ou après l'authentification avec le nom d'utilisateur et le mot de passe habituels.

De nos jours, plusieurs entreprises telles que Google , Facebook , Twitter , et AWS , pour n'en citer que quelques-uns, offrent aux utilisateurs le choix de configurer MFA pour mieux protéger leurs comptes.

Dans ce guide, nous montrons comment vous pouvez utiliser l'authentification à deux facteurs avec Ubuntu .

Étape 1 :Installez le package PAM de Google

Tout d'abord, installez Google PAM emballer. PAM , abréviation de Module d'authentification enfichable , est un mécanisme qui fournit une couche supplémentaire d'authentification sur la plate-forme Linux.

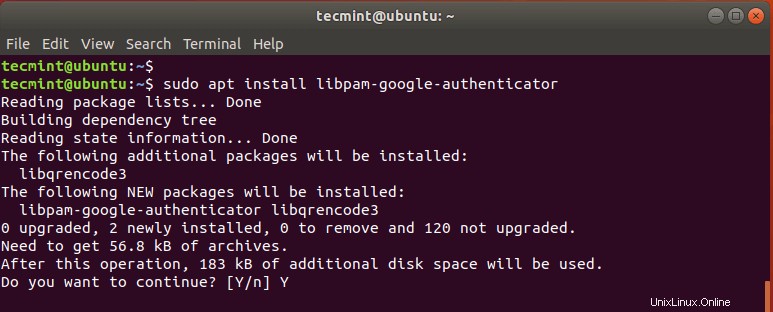

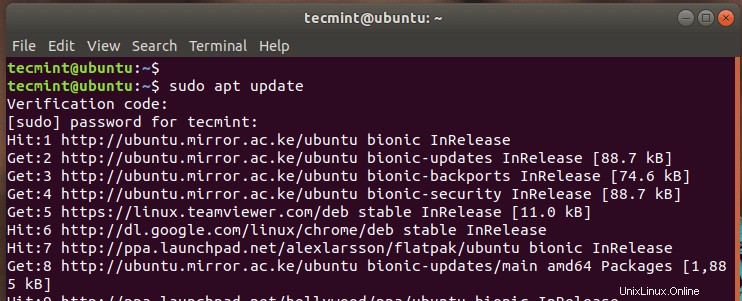

Le package est hébergé sur Ubuntu référentiel, alors continuez et utilisez la commande apt pour l'installer comme suit :

$ sudo apt install libpam-google-authenticator

Lorsque vous y êtes invité, appuyez sur 'Y' et appuyez sur ENTER pour continuer l'installation.

Étape 2 :Installez l'application Google Authenticator sur votre smartphone

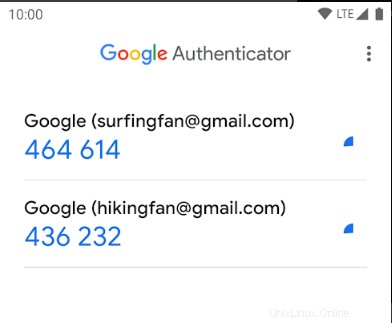

De plus, vous devez installer l'application Google Authenticator sur votre tablette ou smartphone . L'application vous présentera un OTP à 6 chiffres code qui se renouvelle automatiquement tous les 30 secondes.

Étape 3 :Configurer Google PAM dans Ubuntu

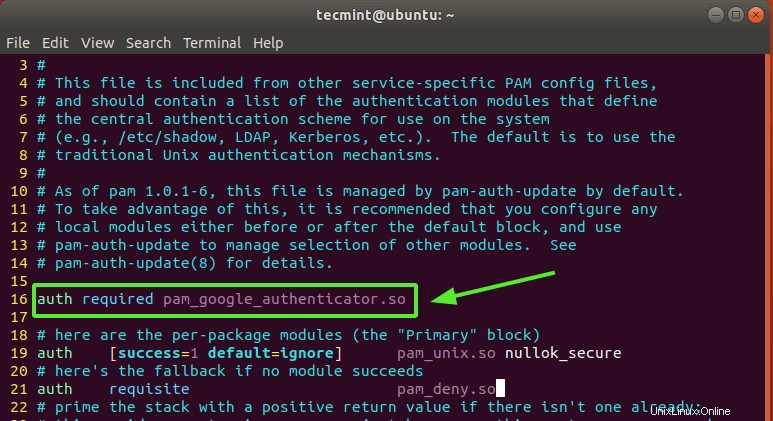

Avec Google Authenticator app en place, nous allons continuer et configurer le package Google PAM sur Ubuntu en modifiant le /etc/pam.d/common-auth fichier comme indiqué.

$ sudo vim /etc/pam.d/common-auth

Ajoutez la ligne ci-dessous au fichier comme indiqué.

auth required pam_google_authenticator.so

Enregistrez le fichier et quittez.

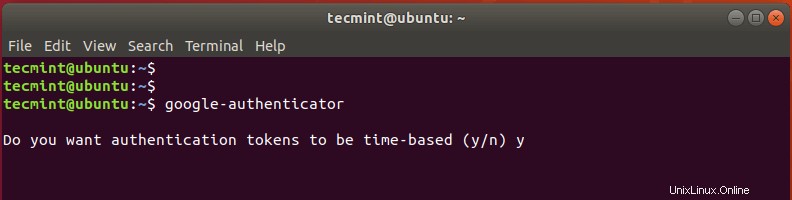

Maintenant, exécutez la commande ci-dessous pour initialiser PAM .

$ google-authenticator

Cela évoquera quelques questions sur l'écran de votre terminal. Tout d'abord, il vous sera demandé si vous souhaitez que les jetons d'authentification soient basés sur le temps.

Authentification basée sur le temps les jetons expirent après un certain temps. Par défaut, c'est après 30 secondes, après quoi un nouvel ensemble de jetons est généré. Ces jetons sont considérés comme plus sécurisés que les jetons non basés sur le temps, et par conséquent, tapez 'y' pour oui et appuyez sur ENTER .

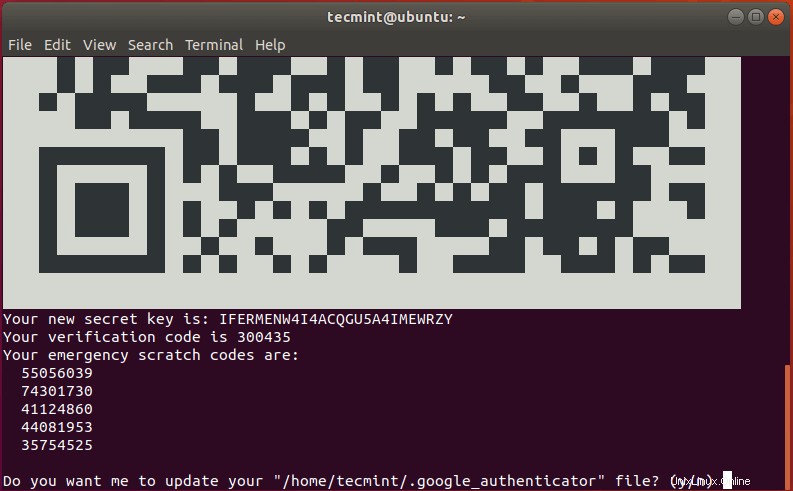

Ensuite, un code QR sera affiché sur le terminal comme indiqué ci-dessous et juste en dessous, certaines informations seront affichées. Les informations affichées incluent :

- Clé secrète

- Code de vérification

- Codes à gratter d'urgence

Vous devez enregistrer ces informations dans un coffre-fort pour référence future. Les codes à gratter d'urgence sont extrêmement utiles en cas de perte de votre dispositif d'authentification. Si quelque chose devait arriver à votre dispositif d'authentification, utilisez les codes.

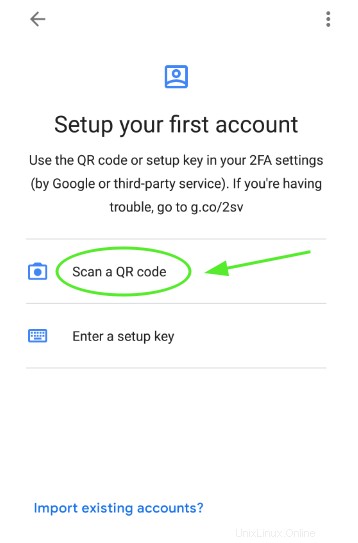

Lancez Google Authenticator sur votre appareil intelligent et sélectionnez "Scanner le code QR ’ pour scanner le code QR présenté.

REMARQUE :Vous devez agrandir la fenêtre du terminal afin de scanner l'intégralité du code QR. Une fois le code QR scanné, un OTP à six chiffres qui change toutes les 30 secondes s'affichera sur l'application.

Ensuite, sélectionnez 'y' pour mettre à jour le fichier d'authentification Google dans votre dossier personnel.

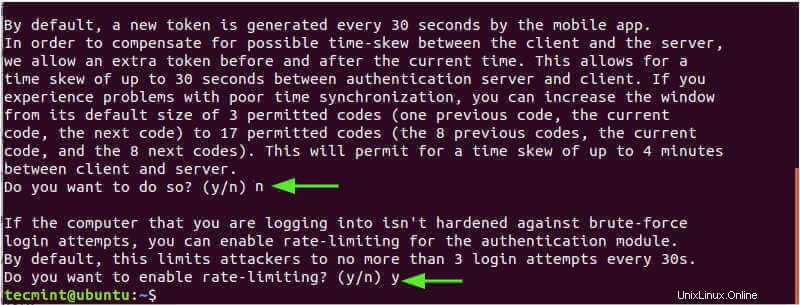

Dans l'invite suivante, limitez la connexion à un seul journal tous les 30 secondes afin d'empêcher les attaques qui pourraient survenir en raison d'attaques de l'homme du milieu. Sélectionnez donc 'y'

Dans l'invite suivante, sélectionnez 'n' pour interdire l'extension de la durée qui résout le décalage temporel entre le serveur et le client. Il s'agit de l'option la plus sécurisée, sauf si vous rencontrez des difficultés avec une mauvaise synchronisation de l'heure.

Et enfin, activez la limitation du débit à seulement 3 tentatives de connexion.

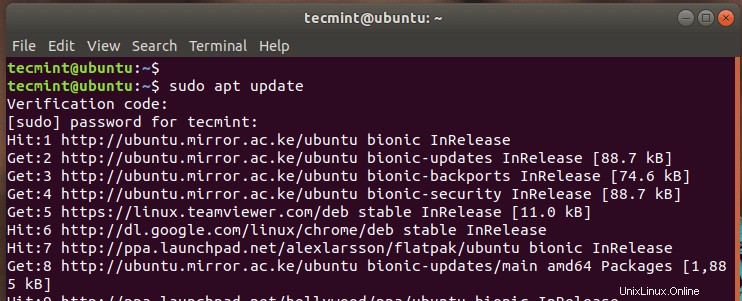

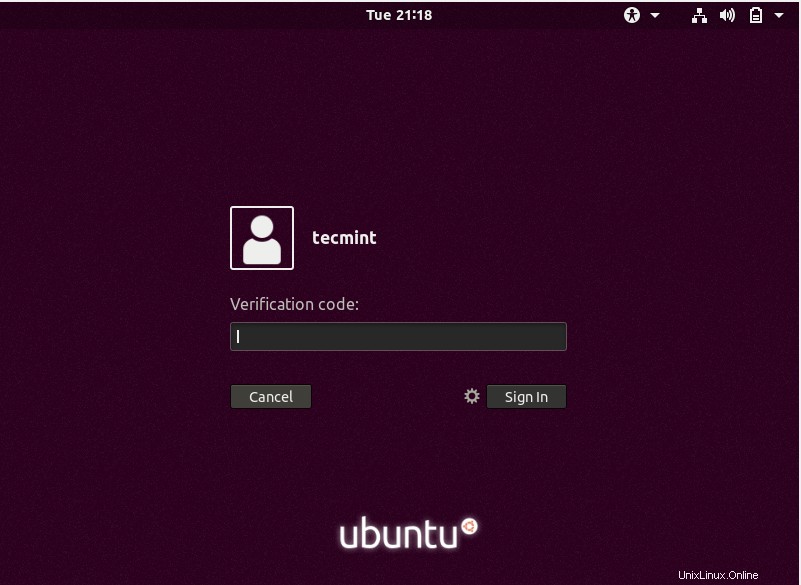

À ce stade, nous avons terminé la mise en œuvre de l'authentification à 2 facteurs fonctionnalité. En fait, si vous exécutez une commande sudo, vous serez invité à entrer un code de vérification que vous pouvez obtenir à partir de l'application Google Authenticator .

Vous pouvez en outre vérifier cela en redémarrant et une fois que vous arrivez à l'écran de connexion, il vous sera demandé de fournir votre code de vérification.

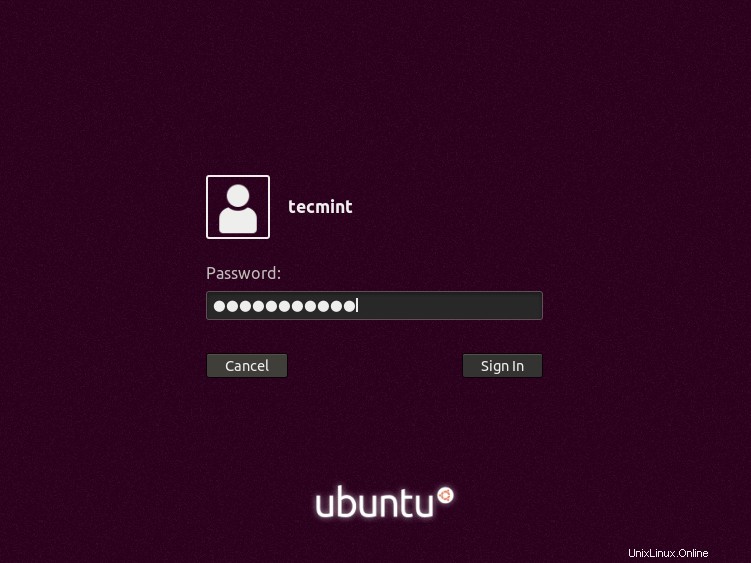

Après avoir fourni votre code depuis Google Authenticator app, fournissez simplement votre mot de passe pour accéder à votre système.

Étape 4 :Intégrez SSH à Google Authenticator

Si vous avez l'intention d'utiliser SSH avec Google PAM module, vous devez intégrer les deux. Vous pouvez y parvenir de deux manières.

Pour l'authentification par mot de passe SSH

Pour activer SSH l'authentification par mot de passe pour un utilisateur régulier, ouvrez d'abord le SSH par défaut fichier de configuration.

$ sudo vim /etc/ssh/sshd_config

Et définissez les attributs suivants sur "oui" comme indiqué

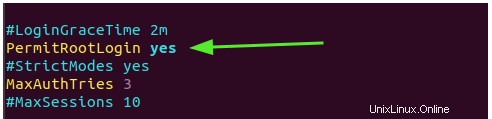

Pour l'utilisateur root, définissez le 'PermitRootLogin ‘ attribut à 'yes' .

PermitRootLogin yes

Enregistrez le fichier et quittez.

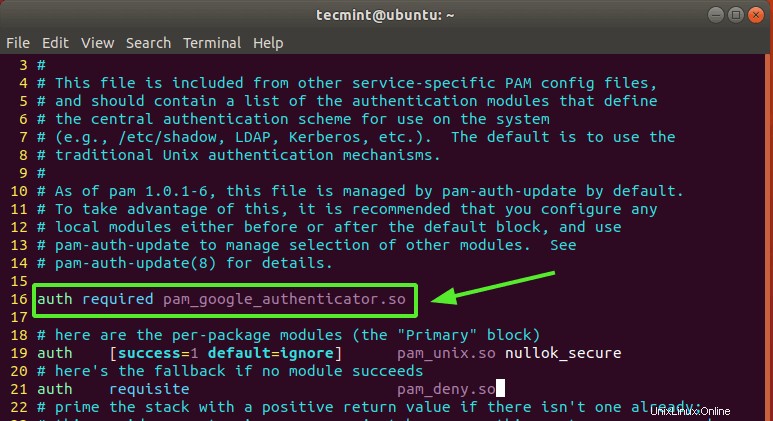

Ensuite, modifiez le PAM règle pour SSH

$ sudo vim /etc/pam.d/sshd

Ajoutez ensuite la ligne suivante

auth required pam_google_authenticator.so

Enfin, redémarrez le SSH service pour que les modifications entrent en vigueur.

$ sudo systemctl restart ssh

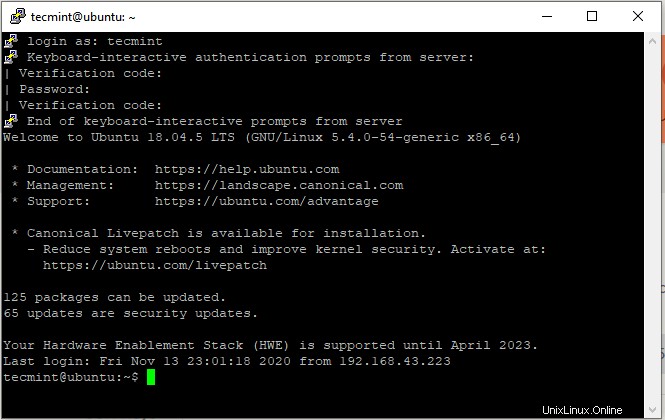

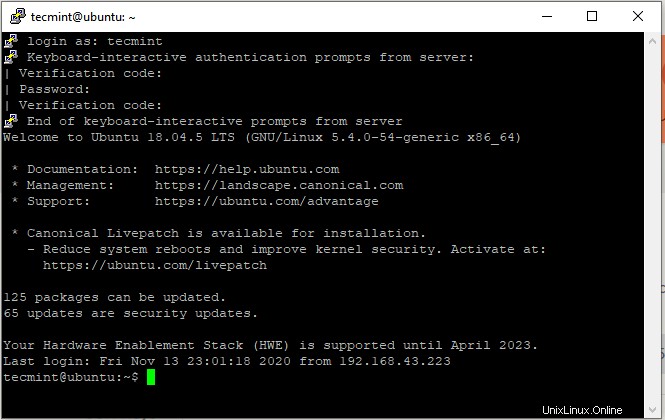

Dans l'exemple ci-dessous, nous nous connectons à Ubuntu système à partir du client Putty.

Pour l'authentification par clé publique SSH

Si vous utilisez l'authentification par clé publique , répétez les étapes ci-dessus et ajoutez la ligne affichée en bas de /etc/ssh/sshd_config fichier.

AuthenticationMethods publickey,keyboard-interactive

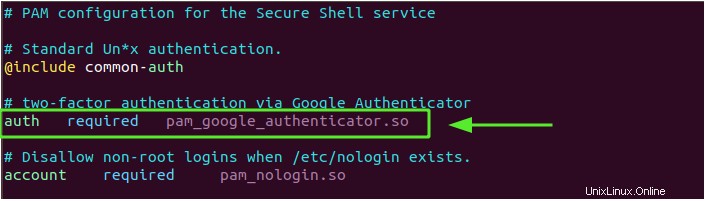

Encore une fois, modifiez le PAM règle pour le SSH démon.

$ sudo vim /etc/pam.d/sshd

Ajoutez ensuite la ligne suivante.

auth required pam_google_authenticator.so

Enregistrez le fichier et redémarrez le service SSH comme nous l'avons vu précédemment.

$ sudo systemctl restart ssh

Et cela nous amène à la fin de cet article. Nous serons heureux de savoir comment cela s'est passé.