Le serveur parfait - CentOS 6.2 x86_64 avec Apache2 [ISPConfig 3]

Ce tutoriel montre comment préparer un serveur CentOS 6.2 x86_64 pour l'installation d'ISPConfig 3, et comment installer ISPConfig 3. ISPConfig 3 est un panneau de contrôle d'hébergement Web qui vous permet de configurer les services suivants via un navigateur Web :serveur Web Apache, Postfix serveur de messagerie, MySQL, serveur de noms BIND, PureFTPd, SpamAssassin, ClamAV, Mailman et bien d'autres. Depuis la version 3.0.4, ISPConfig est livré avec un support complet pour le serveur Web nginx en plus d'Apache ; ce tutoriel couvre la configuration d'un serveur qui utilise Apache, pas nginx.

Veuillez noter que cette configuration ne fonctionne pas pour ISPConfig 2 ! Il n'est valable que pour ISPConfig 3 !

Je n'émets aucune garantie que cela fonctionnera pour vous !

Manuel ISPConfig 3

Afin d'apprendre à utiliser ISPConfig 3, je vous recommande fortement de télécharger le manuel ISPConfig 3.

Sur environ 300 pages, il couvre le concept derrière ISPConfig (administrateur, revendeurs, clients), explique comment installer et mettre à jour ISPConfig 3, inclut une référence pour tous les formulaires et champs de formulaire dans ISPConfig ainsi que des exemples d'entrées valides, et fournit des tutoriels pour les tâches les plus courantes dans ISPConfig 3. Il explique également comment rendre votre serveur plus sécurisé et est accompagné d'une section de dépannage à la fin.

Application de surveillance ISPConfig pour Android

Avec l'application ISPConfig Monitor, vous pouvez vérifier l'état de votre serveur et savoir si tous les services fonctionnent comme prévu. Vous pouvez vérifier les ports TCP et UDP et envoyer un ping à vos serveurs. En plus de cela, vous pouvez utiliser cette application pour demander des détails aux serveurs sur lesquels ISPConfig est installé (veuillez noter que la version minimale installée d'ISPConfig 3 avec prise en charge de l'application ISPConfig Monitor est 3.0.3.3 ! ); ces détails incluent tout ce que vous savez du module Monitor dans le panneau de configuration ISPConfig (par exemple, les services, les journaux de messagerie et système, la file d'attente de messagerie, les informations sur le processeur et la mémoire, l'utilisation du disque, les quotas, les détails du système d'exploitation, le journal RKHunter, etc.), et bien sûr , comme ISPConfig est compatible avec plusieurs serveurs, vous pouvez vérifier tous les serveurs contrôlés à partir de votre serveur maître ISPConfig.

Pour obtenir des instructions de téléchargement et d'utilisation, veuillez visiter http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

1 Exigences

Pour installer un tel système, vous aurez besoin des éléments suivants :

- Téléchargez les deux DVD CentOS 6.2 depuis un miroir à côté de vous (la liste des miroirs se trouve ici :http://isoredirect.centos.org/centos/6/isos/x86_64/).

- une connexion Internet rapide.

2 Remarque préliminaire

Dans ce tutoriel, j'utilise le nom d'hôte server1.example.com avec l'adresse IP 192.168.0.100 et la passerelle 192.168.0.1. Ces paramètres peuvent différer pour vous, vous devez donc les remplacer le cas échéant.

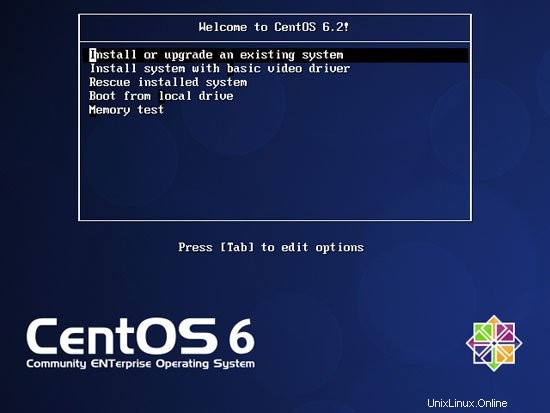

3 Installer le système de base

Démarrez à partir de votre premier DVD CentOS 6.2 (DVD 1). Sélectionnez Installer ou mettre à niveau un système existant :

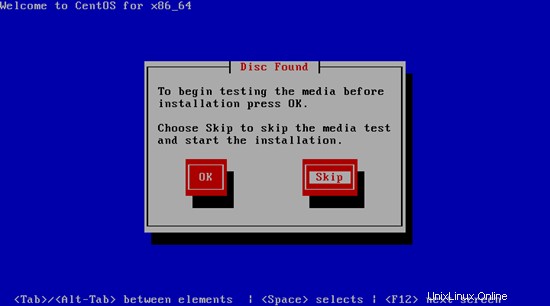

Le test du support d'installation peut prendre beaucoup de temps, nous sautons donc ce test ici :

L'écran de bienvenue du programme d'installation de CentOS apparaît. Cliquez sur Suivant :

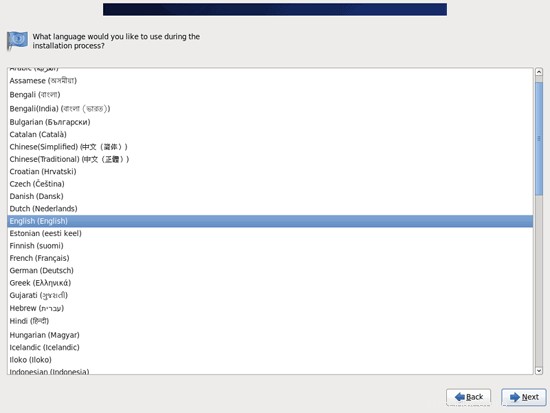

Choisissez ensuite votre langue :

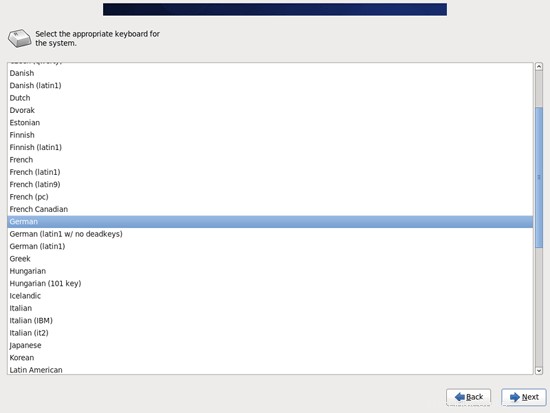

Sélectionnez votre disposition de clavier :

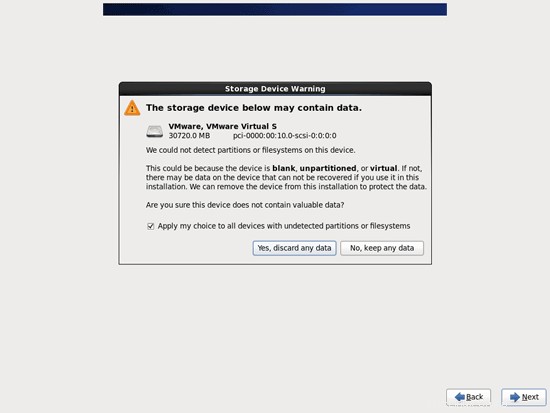

Je suppose que vous utilisez un disque dur connecté localement, vous devez donc sélectionner Périphériques de stockage de base ici :

Vous pouvez voir l'avertissement suivant - Avertissement de périphérique de stockage. Si vous voyez ceci, cliquez sur le bouton Oui, supprimer toutes les données pour continuer :

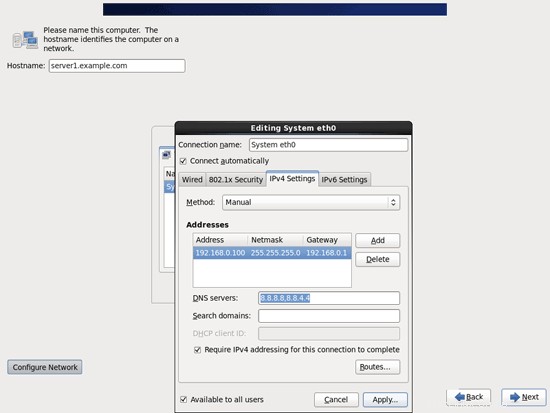

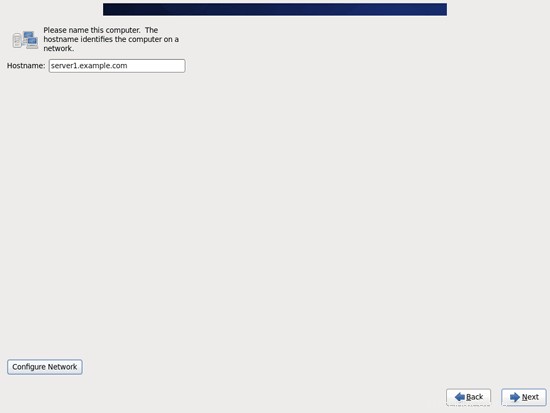

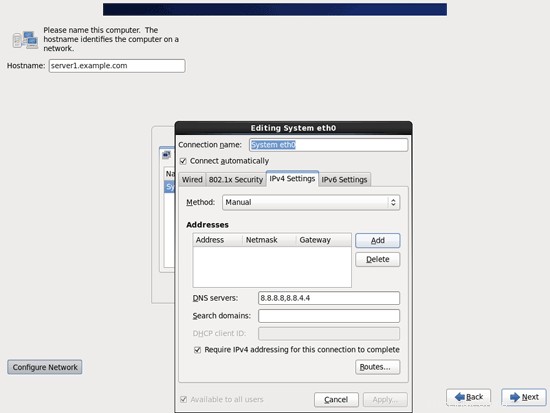

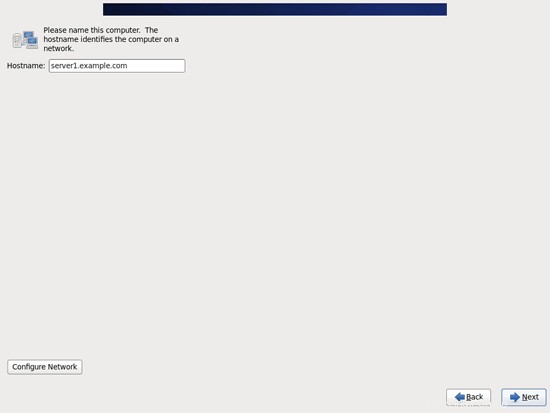

Renseignez le nom d'hôte du serveur (ex. serveur1.exemple.com), puis cliquez sur le bouton Configurer le réseau :

Allez dans l'onglet Wired, sélectionnez l'interface réseau (probablement eth0) et cliquez sur Edit... :

Cochez la case Se connecter automatiquement et accédez à l'onglet Paramètres IPv4 et sélectionnez Manuel dans le menu déroulant Méthode. Renseignez un, deux ou trois serveurs de noms (séparés par une virgule) dans le champ Serveurs DNS (par exemple 8.8.8.8,8.8.4.4), puis cliquez sur le bouton Ajouter à côté de la zone Adresses :

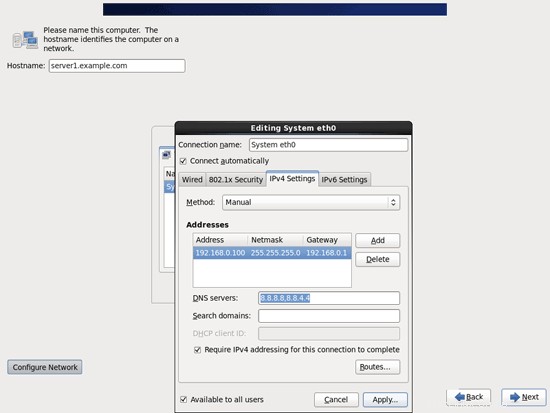

Donnez maintenant à votre carte réseau une adresse IP statique et un masque de réseau (dans ce didacticiel, j'utilise l'adresse IP 192.168.0.100 et le masque de réseau 255.255.255.0 à des fins de démonstration ; si vous n'êtes pas sûr des bonnes valeurs, http://www. subnetmask.info pourrait vous aider). Renseignez également votre passerelle (ex. 192.168.0.1) et cliquez sur le bouton Appliquer... :

La configuration du réseau est maintenant terminée. Cliquez sur le bouton Suivant :

Le serveur parfait - CentOS 6.2 x86_64 avec Apache2 [ISPConfig 3] - Page 2

4 Ajuster /etc/hosts

Ensuite, nous éditons /etc/hosts. Faites en sorte qu'il ressemble à ceci :

vi /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4 192.168.0.100 server1.example.com server1 ::1 localhost localhost.localdomain localhost6 localhost6.localdomain6 |

5 Configurer le pare-feu

(Vous pouvez ignorer ce chapitre si vous avez déjà désactivé le pare-feu à la fin de l'installation de base du système.)

Je souhaite installer ISPConfig à la fin de ce tutoriel qui est livré avec son propre pare-feu. C'est pourquoi je désactive maintenant le pare-feu CentOS par défaut. Bien sûr, vous êtes libre de le laisser allumé et de le configurer selon vos besoins (mais vous ne devriez pas utiliser d'autre pare-feu plus tard car il interférera très probablement avec le pare-feu CentOS).

Exécuter

system-config-firewall

et désactiver le pare-feu.

Pour vérifier que le pare-feu a bien été désactivé, vous pouvez lancer

iptables -L

ensuite. Le résultat devrait ressembler à ceci :

[example@unixlinux.online ~]# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chaîne OUTPUT (policy ACCEPT)

target prot opt source destination

[example@unixlinux.online ~]#

6 Désactiver SELinux

SELinux est une extension de sécurité de CentOS qui devrait fournir une sécurité étendue. À mon avis, vous n'en avez pas besoin pour configurer un système sécurisé, et cela cause généralement plus de problèmes que d'avantages (pensez-y après avoir effectué une semaine de dépannage car un service ne fonctionnait pas comme prévu, puis vous découvrir que tout allait bien, seul SELinux causait le problème). Par conséquent, je le désactive (c'est indispensable si vous souhaitez installer ISPConfig plus tard).

Modifiez /etc/selinux/config et définissez SELINUX=disabled :

vi /etc/selinux/config

# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=disabled # SELINUXTYPE= can take one of these two values: # targeted - Targeted processes are protected, # mls - Multi Level Security protection. SELINUXTYPE=targeted |

Ensuite, nous devons redémarrer le système :

reboot

7 Activer des référentiels supplémentaires et installer certains logiciels

Nous importons d'abord les clés GPG pour les packages logiciels :

rpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY*

Ensuite, nous activons les référentiels RPMforge et EPEL sur notre système CentOS car de nombreux packages que nous allons installer au cours de ce didacticiel ne sont pas disponibles dans les référentiels CentOS 6.2 officiels :

rpm --import http://dag.wieers.com/rpm/packages/RPM-GPG-KEY.dag.txt

cd /tmp

wget http://pkgs.repoforge.org/rpmforge-release/rpmforge-release-0.5.2-2.el6.rf.x86_64.rpm

rpm -ivh rpmforge-release- 0.5.2-2.el6.rf.x86_64.rpm

(Si le lien ci-dessus ne fonctionne plus, vous pouvez trouver la version actuelle de rpmforge-release ici :http://packages.sw.be/rpmforge-release/)

rpm --import https://fedoraproject.org/static/0608B895.txt

wget http://dl.fedoraproject.org/pub/epel/6/x86_64/epel-release-6-5.noarch. rpm

rpm -ivh epel-release-6-5.noarch.rpm

yum install yum-priorities

Modifier /etc/yum.repos.d/epel.repo...

vi /etc/yum.repos.d/epel.repo

... et ajoutez la ligne priority=10 à la section [epel] :

[epel] name=Extra Packages for Enterprise Linux 6 - $basearch #baseurl=http://download.fedoraproject.org/pub/epel/6/$basearch mirrorlist=https://mirrors.fedoraproject.org/metalink?repo=epel-6&arch=$basearch failovermethod=priority enabled=1 priority=10 gpgcheck=1 gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-EPEL-6 [...] |

Ensuite, nous mettons à jour nos packages existants sur le système :

yum update

Maintenant, nous installons certains packages logiciels qui seront nécessaires plus tard :

yum groupinstall 'Development Tools'

8 quotas

(Si vous avez choisi un schéma de partitionnement différent du mien, vous devez ajuster ce chapitre afin que le quota s'applique aux partitions où vous en avez besoin.)

Pour installer le quota, nous exécutons cette commande :

yum install quota

Modifiez /etc/fstab et ajoutez ,usrjquota=aquota.user,grpjquota=aquota.group,jqfmt=vfsv0 à la partition / (/dev/mapper/vg_server1-lv_root) :

vi /etc/fstab

# # /etc/fstab # Created by anaconda on Fri Dec 16 00:22:26 2011 # # Accessible filesystems, by reference, are maintained under '/dev/disk' # See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info # /dev/mapper/vg_server1-lv_root / ext4 defaults,usrjquota=aquota.user,grpjquota=aquota.group,jqfmt=vfsv0 1 1 UUID=d995c881-fbc7-409f-bcad-86d255331a3f /boot ext4 defaults 1 2 /dev/mapper/vg_server1-lv_swap swap swap defaults 0 0 tmpfs /dev/shm tmpfs defaults 0 0 devpts /dev/pts devpts gid=5,mode=620 0 0 sysfs /sys sysfs defaults 0 0 proc /proc proc defaults 0 0 |

Puis lancez

mount -o remount /

quotacheck -avugm

quotaon -avug

pour activer le quota.

9 Installer Apache, MySQL, phpMyAdmin

Nous pouvons installer les packages nécessaires avec une seule commande :

yum install ntp httpd mod_ssl mysql-server php php-mysql php-mbstring phpmyadmin

Le serveur parfait - CentOS 6.2 x86_64 avec Apache2 [ISPConfig 3] - Page 4

10 Installer Courier-IMAP, Courier-Authlib et Maildrop

Malheureusement, il n'y a pas de packages RPM pour Courier-IMAP, Courier-Authlib et Maildrop, nous devons donc les créer nous-mêmes.

Supprimez d'abord Dovecot (CentOS 6.2 est livré avec Dovecot 2.x ; malheureusement, ISPConfig 3 prend en charge Dovecot 1.2.x, mais pas 2.x) :

yum remove dovecot dovecot-mysql

Ensuite, installez les prérequis dont nous avons besoin pour créer des packages Courier rpm :

yum install rpm-build gcc mysql-devel openssl-devel cyrus-sasl-devel pkgconfig zlib-devel pcre-devel openldap-devel postgresql-devel expect libtool-ltdl-devel openldap-servers libtool gdbm-devel pam-devel gamin-devel libidn-devel

Les packages RPM ne doivent pas être compilés en tant que root; courier-imap refusera même de compiler s'il détecte que la compilation est exécutée en tant qu'utilisateur root. Par conséquent, nous créons maintenant un compte d'utilisateur normal (falko dans cet exemple) et lui donnons un mot de passe :

useradd -m -s /bin/bash falko

passwd falko

Nous aurons besoin de la commande sudo plus tard pour que l'utilisateur falko puisse compiler et installer les packages rpm. Mais d'abord, nous devons autoriser falko à exécuter toutes les commandes en utilisant sudo :

Exécuter

visudo

Dans le fichier qui s'ouvre, il y a une racine de ligne ALL=(ALL) ALL. Ajoutez une ligne similaire pour falko juste en dessous de cette ligne :

[...] ## Allow root to run any commands anywhere root ALL=(ALL) ALL falko ALL=(ALL) ALL [...] |

Nous sommes maintenant prêts à construire notre package rpm. Devenez d'abord l'utilisateur falko :

su falko

Ensuite, nous créons notre environnement de construction :

mkdir $HOME/rpm

mkdir $HOME/rpm/SOURCES

mkdir $HOME/rpm/SPECS

mkdir $HOME/rpm/BUILD

mkdir $HOME/rpm/BUILDROOT

mkdir $HOME/rpm/SRPMS

mkdir $HOME/rpm/RPMS

mkdir $HOME/rpm/RPMS/i386

mkdir $HOME/rpm/RPMS/x86_64

echo "%_topdir $HOME/rpm" >> $HOME/.rpmmacros

Maintenant, nous créons un répertoire de téléchargements et téléchargeons les fichiers source depuis http://www.courier-mta.org/download.php :

mkdir $HOME/téléchargements

cd $HOME/téléchargements

wget https://sourceforge.net/projects/courier/files/authlib/0.63.0/courier-authlib-0.63.0.tar.bz2/download

wget https://sourceforge.net/projects/courier /files/imap/4.9.3/courier-imap-4.9.3.tar.bz2/download

wget https://sourceforge.net/projects/courier/files/maildrop/2.5.5/maildrop-2.5 .5.tar.bz2/download

(Veuillez noter que j'utilise Courier-IMAP 4.9.3 ici au lieu du plus récent 4.10.0 car 4.10.0 dépend de systemctl qui existe pour Fedora, mais pas pour CentOS.)

Maintenant (toujours dans $HOME/downloads) nous pouvons construire courier-authlib :

sudo rpmbuild -ta courier-authlib-0.63.0.tar.bz2

Après le processus de construction, les packages rpm se trouvent dans /root/rpmbuild/RPMS/x86_64 (/root/rpmbuild/RPMS/i686 si vous êtes sur un système i686). La commande

sudo ls -l /root/rpmbuild/RPMS/x86_64

vous montre les packages RPM disponibles :

[example@unixlinux.online downloads]$ sudo ls -l /root/rpmbuild/RPMS/x86_64

total 528

-rw-r--r-- 1 root root 124008 Dec 16 01:10 courier -authlib-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 racine racine 270860 16 décembre 01:10 courier-authlib-debuginfo-0.63.0-1.el6. x86_64.rpm

-rw-r--r-- 1 racine racine 35072 16 déc 01:10 courier-authlib-devel-0.63.0-1.el6.x86_64.rpm

-rw-r --r-- 1 racine racine 17368 16 déc 01:10 courier-authlib-ldap-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 racine racine 13928 16 décembre 01:10 courier-authlib-mysql-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 13076 16 décembre 01:10 courier-authlib-pgsql-0.63. 0-1.el6.x86_64.rpm

-rw-r--r-- 1 racine racine 8312 16 déc 01:10 courier-authlib-pipe-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 34064 16 déc 01:10 courier-authlib-userdb-0.63.0-1.el6.x86_64.rpm

[example@unixlinux.online downloads]$

Sélectionnez ceux que vous souhaitez installer et installez-les comme ceci :

sudo rpm -ivh /root/rpmbuild/RPMS/x86_64/courier-authlib-0.63.0-1.el6.x86_64.rpm /root/rpmbuild/RPMS/x86_64/courier-authlib-mysql-0.63.0-1.el6.x86_64.rpm /root/rpmbuild/RPMS/x86_64/courier-authlib-devel-0.63.0-1.el6.x86_64.rpm

Revenons maintenant à notre répertoire de téléchargement :

cd $HOME/downloads

Exécutez les commandes suivantes pour créer les répertoires requis/modifier les autorisations de répertoire (car sinon le processus de génération de Courier-Imap échouera) :

sudo mkdir -p /var/cache/ccache/tmp

sudo chmod o+rwx /var/cache/ccache/

sudo chmod 777 /var/cache/ccache/tmp

Maintenant, lancez à nouveau rpmbuild, cette fois sans sudo, sinon la compilation échouera car elle a été exécutée en tant que root :

rpmbuild -ta courier-imap-4.9.3.tar.bz2

Après le processus de construction, les packages rpm peuvent être trouvés dans $HOME/rpm/RPMS/x86_64 ($HOME/rpm/RPMS/i686 si vous êtes sur un système i686) :

cd $HOME/rpm/RPMS/x86_64

La commande

ls -l

vous montre les packages RPM disponibles :

[example@unixlinux.online x86_64]$ ls -l

total 1116

-rw-rw-r-- 1 falko falko 331908 16 décembre 01:33 courier-imap-4.9.3-1.x86_64 .rpm

-rw-rw-r-- 1 falko falko 800864 16 décembre 01:33 courier-imap-debuginfo-4.9.3-1.x86_64.rpm

[example@unixlinux.online x86_64] $

Vous pouvez installer courier-imap comme ceci :

sudo rpm -ivh courier-imap-4.9.3-1.x86_64.rpm

Revenons maintenant à notre répertoire de téléchargement :

cd $HOME/downloads

et exécutez à nouveau rpmbuild, cette fois pour créer un package maildrop :

sudo rpmbuild -ta maildrop-2.5.5.tar.bz2

Après le processus de construction, les packages rpm se trouvent dans /root/rpmbuild/RPMS/x86_64 (/root/rpmbuild/RPMS/i686 si vous êtes sur un système i686). La commande

sudo ls -l /root/rpmbuild/RPMS/x86_64

vous montre les packages RPM disponibles :

[example@unixlinux.online downloads]$ sudo ls -l /root/rpmbuild/RPMS/x86_64

total 1712

-rw-r--r-- 1 root root 124008 Dec 16 01:10 courier -authlib-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 racine racine 270860 16 décembre 01:10 courier-authlib-debuginfo-0.63.0-1.el6. x86_64.rpm

-rw-r--r-- 1 racine racine 35072 16 déc 01:10 courier-authlib-devel-0.63.0-1.el6.x86_64.rpm

-rw-r --r-- 1 racine racine 17368 16 déc 01:10 courier-authlib-ldap-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 racine racine 13928 16 décembre 01:10 courier-authlib-mysql-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 13076 16 décembre 01:10 courier-authlib-pgsql-0.63. 0-1.el6.x86_64.rpm

-rw-r--r-- 1 racine racine 8312 16 déc 01:10 courier-authlib-pipe-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 racine racine 34064 16 décembre 01:10 courier-authlib-userdb-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 286480 16 déc 01:40 maildrop-2.5.5-1.x86_64.rpm

-rw-r--r-- 1 root root 751376 16 déc 01:40 maildrop-debuginfo-2.5.5- 1.x86_64.r pm

-rw-r--r-- 1 root root 102104 16 déc 01:40 maildrop-devel-2.5.5-1.x86_64.rpm

-rw-r--r-- 1 root root 65940 16 décembre 01:40 maildrop-man-2.5.5-1.x86_64.rpm

[example@unixlinux.online downloads]$

Vous pouvez maintenant installer maildrop comme ceci :

sudo rpm -ivh /root/rpmbuild/RPMS/x86_64/maildrop-2.5.5-1.x86_64.rpm

Après avoir compilé et installé tous les packages nécessaires, vous pouvez redevenir root en tapant

exit

Démarrez maintenant Courier-IMAP/-POP3 comme suit :

/etc/init.d/courier-imap start

11 Installer Postfix

Postfix peut être installé comme suit :

yum install postfix

Ensuite, désactivez Sendmail et démarrez Postfix et MySQL :

chkconfig --levels 235 mysqld on

/etc/init.d/mysqld start

chkconfig --levels 235 sendmail off

chkconfig --levels 235 postfix on

/etc/init.d/sendmail stop

/etc/init.d/postfix restart

12 Installer Getmail

Getmail peut être installé comme suit :

yum install getmail

13 Définir les mots de passe MySQL et configurer phpMyAdmin

Définissez des mots de passe pour le compte racine MySQL :

mysql_secure_installation

[example@unixlinux.online tmp]# mysql_secure_installation

REMARQUE : L'EXÉCUTION DE TOUTES PARTIES DE CE SCRIPT EST RECOMMANDÉE POUR TOUS MySQL

SERVEURS EN PRODUCTION UTILISER! VEUILLEZ LIRE ATTENTIVEMENT CHAQUE ÉTAPE !

Pour vous connecter à MySQL pour le sécuriser, nous aurons besoin du mot de passe

actuel pour l'utilisateur root. Si vous venez d'installer MySQL et

vous n'avez pas défini le mot de passe root encore, le mot de passe sera vide,

vous devez donc juste appuyer sur entrée ici.

Entrez mot de passe actuel pour root (entre pour aucun) :

OK, mot de passe utilisé avec succès, passons à ...

La définition du mot de passe root assure que personne ne peut se connecter à la racine MySQL

utilisateur sans l'autorisation appropriée.

Définir le mot de passe root ? [O/n] <-- ENTRER

Nouveau mot de passe : <-- votremotdepasseqlracine

Saisir à nouveau le nouveau mot de passe : <-- votremotdepasseqlracine

Mot de passe mis à jour avec succès !

Rechargement des tableaux de privilèges. .

... Succès !

Par défaut, une installation de MySQL a un utilisateur anonyme, permettant à n'importe qui

de se connecter à MySQL sans avoir d'avoir un compte d'utilisateur créé pour

eux. Ceci est un conçu uniquement pour les tests, et pour rendre l'installation

un peu plus fluide. Vous devriez les supprimer avant de passer dans un

environnement de production.

Supprimer les utilisateurs anonymes ? [O/n] <-- ENTER

... Succès !

Normalement, root ne doit être autorisé à se connecter depuis 'localhost'. Cela

assure que quelqu'un ne ne peut pas deviner le mot de passe root depuis le réseau.

Interdire la connexion root à distance ? [O/n] <-- ENTER

... Succès !

Par défaut, MySQL est fourni avec une base de données nommée "test" à laquelle n'importe qui peut

accéder. Cela est également conçu uniquement pour les tests et devrait être supprimé

avant de passer dans un environnement de production .

Supprimer la base de données de test et y accéder ? [O/n] <-- ENTER

- Suppression de la base de données de test...

... Réussite !

- Suppression des privilèges sur la base de données de test...

... Réussite !

Recharger les tableaux de privilèges garantira que tout les changements apportés jusqu'à présent

prendront effet immédiatement.

Recharger les tableaux de privilèges maintenant ? [O/n] <-- ENTER

... Réussi !

Nettoyage ...

Tout fait ! Si vous avez complété toutes les étapes ci-dessus, votre installation de MySQL

devrait maintenant être sécurisée.

Merci d'utiliser MySQL !

[exemple @unixlinux.online tmp]#

Maintenant, nous configurons phpMyAdmin. Nous modifions la configuration d'Apache afin que phpMyAdmin autorise les connexions non seulement à partir de l'hôte local (en commentant la strophe

vi /etc/httpd/conf.d/phpmyadmin.conf

# # Web application to manage MySQL # #<Directory "/usr/share/phpmyadmin"> # Order Deny,Allow # Deny from all # Allow from 127.0.0.1 #</Directory> Alias /phpmyadmin /usr/share/phpmyadmin Alias /phpMyAdmin /usr/share/phpmyadmin Alias /mysqladmin /usr/share/phpmyadmin |

Ensuite, nous changeons l'authentification dans phpMyAdmin de cookie à http :

vi /usr/share/phpmyadmin/config.inc.php

[...] /* Authentication type */ $cfg['Servers'][$i]['auth_type'] = 'http'; [...] |

Ensuite, nous créons les liens de démarrage du système pour Apache et le démarrons :

chkconfig --levels 235 httpd sur

/etc/init.d/httpd start

Vous pouvez maintenant diriger votre navigateur vers http://server1.example.com/phpmyadmin/ ou http://192.168.0.100/phpmyadmin/ et vous connecter avec le nom d'utilisateur root et votre nouveau mot de passe root MySQL.

Le serveur parfait - CentOS 6.2 x86_64 avec Apache2 [ISPConfig 3] - Page 5

14 Installer Amavisd-new, SpamAssassin et ClamAV

Pour installer amavisd-new, spamassassin et clamav, exécutez la commande suivante :

yum install amavisd-new spamassassin clamav clamd unzip bzip2 unrar perl-DBD-mysql

Ensuite, nous commençons freshclam, amavisd et clamd.amavisd :

sa-update

chkconfig --levels 235 amavisd sur

chkconfig --del clamd

chkconfig --levels 235 clamd.amavisd sur

/usr/bin/freshclam

/etc/init.d/amavisd start

/etc/init.d/clamd.amavisd start

15 Installation d'Apache2 avec mod_php, mod_fcgi/PHP5 et suPHP

ISPConfig 3 vous permet d'utiliser mod_php, mod_fcgi/PHP5, cgi/PHP5 et suPHP site par site.

Nous pouvons installer Apache2avec mod_php5, mod_fcgid et PHP5 comme suit :

yum install php php-devel php-gd php-imap php-ldap php-mysql php-odbc php-pear php-xml php-xmlrpc php-xcache php-mbstring php-mcrypt php-mssql php-snmp php-soap php-tidy curl curl-devel perl-libwww-perl ImageMagick libxml2 libxml2-devel mod_fcgid php-cli httpd-devel

Ensuite, nous ouvrons /etc/php.ini...

vi /etc/php.ini

... et modifiez le rapport d'erreur (afin que les avis ne soient plus affichés) et décommentez cgi.fix_pathinfo=1 :

[...] ;error_reporting = E_ALL & ~E_DEPRECATED error_reporting = E_ALL & ~E_NOTICE [...] ; cgi.fix_pathinfo provides *real* PATH_INFO/PATH_TRANSLATED support for CGI. PHP's ; previous behaviour was to set PATH_TRANSLATED to SCRIPT_FILENAME, and to not grok ; what PATH_INFO is. For more information on PATH_INFO, see the cgi specs. Setting ; this to 1 will cause PHP CGI to fix its paths to conform to the spec. A setting ; of zero causes PHP to behave as before. Default is 1. You should fix your scripts ; to use SCRIPT_FILENAME rather than PATH_TRANSLATED. ; http://www.php.net/manual/en/ini.core.php#ini.cgi.fix-pathinfo cgi.fix_pathinfo=1 [...] |

Ensuite, nous installons suPHP (il existe un package mod_suphp disponible dans les référentiels, mais malheureusement il n'est pas compatible avec ISPConfig, nous devons donc construire suPHP nous-mêmes) :

cd /tmp

wget http://suphp.org/download/suphp-0.7.1.tar.gz

tar xvfz suphp-0.7.1.tar.gz

cd suphp-0.7 .1/

./configure --prefix=/usr --sysconfdir=/etc --with-apr=/usr/bin/apr-1-config --with-apxs=/usr/sbin/apxs --with-apache-user=apache --with-setid-mode=owner --with-php=/usr/bin/php-cgi --with-logfile=/var/log/httpd/suphp_log --enable- SUPHP_USE_USERGROUP=oui

faire

faire installer

Ensuite, nous ajoutons le module suPHP à notre configuration Apache...

vi /etc/httpd/conf.d/suphp.conf

LoadModule suphp_module modules/mod_suphp.so |

... et créez le fichier /etc/suphp.conf comme suit :

vi /etc/suphp.conf

[global] ;Path to logfile logfile=/var/log/httpd/suphp.log ;Loglevel loglevel=info ;User Apache is running as webserver_user=apache ;Path all scripts have to be in docroot=/ ;Path to chroot() to before executing script ;chroot=/mychroot ; Security options allow_file_group_writeable=true allow_file_others_writeable=false allow_directory_group_writeable=true allow_directory_others_writeable=false ;Check wheter script is within DOCUMENT_ROOT check_vhost_docroot=true ;Send minor error messages to browser errors_to_browser=false ;PATH environment variable env_path=/bin:/usr/bin ;Umask to set, specify in octal notation umask=0077 ; Minimum UID min_uid=100 ; Minimum GID min_gid=100 [handlers] ;Handler for php-scripts x-httpd-suphp="php:/usr/bin/php-cgi" ;Handler for CGI-scripts x-suphp-cgi="execute:!self" |

Enfin, nous redémarrons Apache :

/etc/init.d/httpd restart

15.1 Rubis

À partir de la version 3.0.3, ISPConfig 3 a un support intégré pour Ruby. Au lieu d'utiliser CGI/FastCGI, ISPConfig dépend de la disponibilité de mod_ruby dans Apache du serveur.

Pour CentOS 6.2, il n'y a pas de package mod_ruby disponible, nous devons donc le compiler nous-mêmes. Nous installons d'abord quelques prérequis :

yum install httpd-devel ruby ruby-devel

Ensuite, nous téléchargeons et installons mod_ruby comme suit :

cd /tmp

wget http://modruby.net/archive/mod_ruby-1.3.0.tar.gz

tar zxvf mod_ruby-1.3.0.tar.gz

cd mod_ruby-1.3 .0/

./configure.rb --with-apr-includes=/usr/include/apr-1

make

make install

Enfin, nous devons ajouter le module mod_ruby à la configuration d'Apache, nous créons donc le fichier /etc/httpd/conf.d/ruby.conf...

vi /etc/httpd/conf.d/ruby.conf

LoadModule ruby_module modules/mod_ruby.so RubyAddPath /1.8 |

... et redémarrez Apache :

/etc/init.d/httpd restart

(Si vous omettez la directive RubyAddPath /1.8, vous verrez des erreurs comme les suivantes dans le journal des erreurs d'Apache lorsque vous appelez des fichiers Ruby :

[Jeu 26 mai 02:05:05 2011] [error] mod_ruby :ruby:0:in `require' :aucun fichier de ce type à charger -- apache/ruby-run (LoadError)

[Jeu 26 mai 02 :05:05 2011] [error] mod_ruby : échec de l'exigence d'apache/ruby-run

[Jeu 26 mai 02:05:05 2011] [error] mod_ruby :erreur dans ruby

)

15.2 Python

Pour installer mod_python, on lance simplement...

yum install mod_python

... et redémarrez ensuite Apache :

/etc/init.d/httpd restart

15.3 WebDAV

WebDAV devrait déjà être activé, mais pour vérifier cela, ouvrez /etc/httpd/conf/httpd.conf et assurez-vous que les trois modules suivants sont actifs :

vi /etc/httpd/conf/httpd.conf

[...] LoadModule auth_digest_module modules/mod_auth_digest.so [...] LoadModule dav_module modules/mod_dav.so [...] LoadModule dav_fs_module modules/mod_dav_fs.so [...] |

Si vous devez modifier /etc/httpd/conf/httpd.conf, n'oubliez pas de redémarrer Apache après :

/etc/init.d/httpd restart

16 Installer PureFTPd

PureFTPd peut être installé avec la commande suivante :

yum install pure-ftpd

Créez ensuite les liens de démarrage du système et lancez PureFTPd :

chkconfig --levels 235 pure-ftpd on

/etc/init.d/pure-ftpd start

Nous configurons maintenant PureFTPd pour autoriser les sessions FTP et TLS. FTP est un protocole très peu sûr car tous les mots de passe et toutes les données sont transférés en texte clair. En utilisant TLS, toute la communication peut être cryptée, ce qui rend le FTP beaucoup plus sécurisé.

OpenSSL est requis par TLS ; pour installer OpenSSL, nous exécutons simplement :

yum install openssl

Ouvrez /etc/pure-ftpd/pure-ftpd.conf...

vi /etc/pure-ftpd/pure-ftpd.conf

Si vous souhaitez autoriser les sessions FTP et TLS, définissez TLS sur 1 :

[...] # This option can accept three values : # 0 : disable SSL/TLS encryption layer (default). # 1 : accept both traditional and encrypted sessions. # 2 : refuse connections that don't use SSL/TLS security mechanisms, # including anonymous sessions. # Do _not_ uncomment this blindly. Be sure that : # 1) Your server has been compiled with SSL/TLS support (--with-tls), # 2) A valid certificate is in place, # 3) Only compatible clients will log in. TLS 1 [...] |

Pour utiliser TLS, nous devons créer un certificat SSL. Je le crée dans /etc/ssl/private/, donc je crée d'abord ce répertoire :

mkdir -p /etc/ssl/private/

Ensuite, nous pouvons générer le certificat SSL comme suit :

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Nom du pays (code à 2 lettres) [XX] :<-- Entrez le nom de votre pays (par exemple, "DE").

Nom de l'État ou de la province (nom complet) [] :<-- Entrez le nom de votre État ou de la province .

Nom de la localité (par exemple, ville) [Ville par défaut] :<-- Saisissez votre ville.

Nom de l'organisation (par exemple, société) [Société par défaut] :<-- Saisissez le nom de votre organisation (par exemple, , le nom de votre entreprise).

Nom de l'unité organisationnelle (par exemple, section) [] :<-- Saisissez le nom de votre unité organisationnelle (par exemple, "Service informatique").

Nom commun (par exemple, votre nom ou le nom d'hôte de votre serveur) [] :<-- Saisissez le nom de domaine complet du système (par exemple, "serveur1.exemple.com").

Adresse e-mail [] :<-- Saisissez votre adresse e-mail.

Modifiez les permissions du certificat SSL :

chmod 600 /etc/ssl/private/pure-ftpd.pem

Redémarrez enfin PureFTPd :

/etc/init.d/pure-ftpd restart

C'est ça. Vous pouvez maintenant essayer de vous connecter en utilisant votre client FTP; cependant, vous devez configurer votre client FTP pour utiliser TLS.

17 Installer BIND

Nous pouvons installer BIND comme suit :

yum install bind bind-utils

Ouvrez ensuite /etc/sysconfig/named...

vi /etc/sysconfig/named

... et assurez-vous que la ligne ROOTDIR=/var/named/chroot est commentée :

# BIND named process options # ~~~~~~~~~~~~~~~~~~~~~~~~~~ # Currently, you can use the following options: # # ROOTDIR="/var/named/chroot" -- will run named in a chroot environment. # you must set up the chroot environment # (install the bind-chroot package) before # doing this. # NOTE: # Those directories are automatically mounted to chroot if they are # empty in the ROOTDIR directory. It will simplify maintenance of your # chroot environment. # - /var/named # - /etc/pki/dnssec-keys # - /etc/named # - /usr/lib64/bind or /usr/lib/bind (architecture dependent) # # Those files are mounted as well if target file doesn't exist in # chroot. # - /etc/named.conf # - /etc/rndc.conf # - /etc/rndc.key # - /etc/named.rfc1912.zones # - /etc/named.dnssec.keys # - /etc/named.iscdlv.key # # Don't forget to add "$AddUnixListenSocket /var/named/chroot/dev/log" # line to your /etc/rsyslog.conf file. Otherwise your logging becomes # broken when rsyslogd daemon is restarted (due update, for example). # # OPTIONS="whatever" -- These additional options will be passed to named # at startup. Don't add -t here, use ROOTDIR instead. # # KEYTAB_FILE="/dir/file" -- Specify named service keytab file (for GSS-TSIG) # # DISABLE_ZONE_CHECKING -- By default, initscript calls named-checkzone # utility for every zone to ensure all zones are # valid before named starts. If you set this option # to 'yes' then initscript doesn't perform those # checks. |

Faites une sauvegarde du fichier /etc/named.conf existant et créez-en un nouveau comme suit :

cp /etc/named.conf /etc/named.conf_bak

cat /dev/null> /etc/named.conf

vi /etc/named.conf

//

// named.conf

//

// Provided by Red Hat bind package to configure the ISC BIND named(8) DNS

// server as a caching only nameserver (as a localhost DNS resolver only).

//

// See /usr/share/doc/bind*/sample/ for example named configuration files.

//

options {

listen-on port 53 { any; };

listen-on-v6 port 53 { any; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

allow-query { any; };

recursion no;

allow-recursion { none; };

};

logging {

channel default_debug {

file "data/named.run";

severity dynamic;

};

};

zone "." IN {

type hint;

file "named.ca";

};

include "/etc/named.conf.local"; |

Créez le fichier /etc/named.conf.local qui est inclus à la fin de /etc/named.conf (/etc/named.conf.local sera plus tard rempli par ISPConfig si vous créez des zones DNS dans ISPConfig) :

touch /etc/named.conf.local

Ensuite, nous créons les liens de démarrage et démarrons BIND :

chkconfig --levels 235 nommé sur

/etc/init.d/named start

18 Installer Vlogger, Webalizer et AWStats

Vlogger, webalizer et AWStats peuvent être installés comme suit :

yum install webalizer awstats perl-DateTime-Format-HTTP perl-DateTime-Format-Builder

cd /tmp

wget http://n0rp.chemlab.org/vlogger/vlogger-1.3.tar.gz

tar xvfz vlogger-1.3.tar.gz

mv vlogger-1.3/vlogger /usr/sbin/

rm -rf vlogger*

19 Installer Jailkit

Jailkit n'est nécessaire que si vous souhaitez chrooter les utilisateurs SSH. Il peut être installé comme suit (important :Jailkit doit être installé avant ISPConfig - il ne peut pas être installé après !) :

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.14.tar.gz

tar xvfz jailkit-2.14.tar.gz

cd jailkit-2.14

./configure

make

make install

cd ..

rm -rf jailkit-2.14*

20 Installer fail2ban

Ceci est facultatif mais recommandé, car le moniteur ISPConfig essaie d'afficher le journal :

yum install fail2ban

Nous devons configurer fail2ban pour qu'il se connecte au fichier journal /var/log/fail2ban.log car il s'agit du fichier journal surveillé par le module ISPConfig Monitor. Ouvrez /etc/fail2ban/fail2ban.conf...

vi /etc/fail2ban/fail2ban.conf

... et commentez la ligne logtarget =SYSLOG et ajoutez logtarget =/var/log/fail2ban.log :

[...] # Option: logtarget # Notes.: Set the log target. This could be a file, SYSLOG, STDERR or STDOUT. # Only one log target can be specified. # Values: STDOUT STDERR SYSLOG file Default: /var/log/fail2ban.log # #logtarget = SYSLOG logtarget = /var/log/fail2ban.log [...] |

Créez ensuite les liens de démarrage du système pour fail2ban et démarrez-le :

chkconfig --levels 235 fail2ban on

/etc/init.d/fail2ban start

21 Installer rkhunter

rkhunter peut être installé comme suit :

yum install rkhunter

Le serveur parfait - CentOS 6.2 x86_64 avec Apache2 [ISPConfig 3] - Page 6

22 Installer Mailman

Depuis la version 3.0.4, ISPConfig permet également de gérer (créer/modifier/supprimer) des listes de diffusion Mailman. Si vous souhaitez utiliser cette fonctionnalité, installez Mailman comme suit :

yum install mailman

Avant de pouvoir démarrer Mailman, une première liste de diffusion appelée mailman doit être créée :

/usr/lib/mailman/bin/newlist mailman

[example@unixlinux.online tmp]# /usr/lib/mailman/bin/newlist mailman

Saisissez l'e-mail de la personne qui gère la liste : <-- l'adresse e-mail de l'administrateur, par ex. example@unixlinux.online

Mot de passe initial mailman : <-- mot de passe admin pour la liste mailman

Pour finir la création de votre liste de diffusion , vous devez modifier votre /etc/aliases (ou

l'équivalent) fichier en ajoutant les lignes suivantes et éventuellement en exécutant le programme

`newaliases' :

## mailman mailing list

mailman : "|/usr/lib/mailman/mail/mailman post mailman"

mailman-admin : "|/usr/lib/mailman/mail/mailman admin mailman"

mailman-bounces : "|/usr/lib/mailman/mail/mailman rebondit mailman"

mailman-confirm : "|/usr/lib/mailman/mail/mailman confirm mailman"

mailman-join : "|/usr/lib/mailman/mail/mailman join mailman"

mailman -leave : "|/usr/lib/mailman/mail/mailman laisser mailman"

mailman-owner : "|/usr/lib/mailman/mail/mailman owner mailman"

mailman-request : " |/usr/lib/mailman/mail/mailman request mailman"

mailman-subscribe : "|/usr/lib/mailman/mail/mailman subscribe mailman"

mailma n-unsubscribe : "|/usr/lib/mailman/mail/mailman unsubscribe mailman"

Appuyez sur Entrée pour notifier le propriétaire du mailman... <-- ENTER

[exemple @unixlinux.online tmp]#

Ouvrez ensuite /etc/aliases...

vi /etc/aliases

... et ajoutez les lignes suivantes :

[...] mailman: "|/usr/lib/mailman/mail/mailman post mailman" mailman-admin: "|/usr/lib/mailman/mail/mailman admin mailman" mailman-bounces: "|/usr/lib/mailman/mail/mailman bounces mailman" mailman-confirm: "|/usr/lib/mailman/mail/mailman confirm mailman" mailman-join: "|/usr/lib/mailman/mail/mailman join mailman" mailman-leave: "|/usr/lib/mailman/mail/mailman leave mailman" mailman-owner: "|/usr/lib/mailman/mail/mailman owner mailman" mailman-request: "|/usr/lib/mailman/mail/mailman request mailman" mailman-subscribe: "|/usr/lib/mailman/mail/mailman subscribe mailman" mailman-unsubscribe: "|/usr/lib/mailman/mail/mailman unsubscribe mailman" |

Exécuter

newaliases

ensuite et relancez Postfix :

/etc/init.d/postfix restart

Ouvrez maintenant le fichier de configuration Mailman Apache /etc/httpd/conf.d/mailman.conf...

vi /etc/httpd/conf.d/mailman.conf

... et ajoutez la ligne ScriptAlias /cgi-bin/mailman/ /usr/lib/mailman/cgi-bin/. Commentez Alias /pipermail/ /var/lib/mailman/archives/public/ et ajoutez la ligne Alias /pipermail /var/lib/mailman/archives/public/ :

#

# httpd configuration settings for use with mailman.

#

ScriptAlias /mailman/ /usr/lib/mailman/cgi-bin/

ScriptAlias /cgi-bin/mailman/ /usr/lib/mailman/cgi-bin/

<Directory /usr/lib/mailman/cgi-bin/>

AllowOverride None

Options ExecCGI

Order allow,deny

Allow from all

</Directory>

#Alias /pipermail/ /var/lib/mailman/archives/public/

Alias /pipermail /var/lib/mailman/archives/public/

<Directory /var/lib/mailman/archives/public>

Options Indexes MultiViews FollowSymLinks

AllowOverride None

Order allow,deny

Allow from all

AddDefaultCharset Off

</Directory>

# Uncomment the following line, to redirect queries to /mailman to the

# listinfo page (recommended).

# RedirectMatch ^/mailman[/]*$ /mailman/listinfo |

Redémarrez Apache :

/etc/init.d/httpd restart

Créez les liens de démarrage du système pour Mailman et démarrez-le :

chkconfig --levels 235 mailman on

/etc/init.d/mailman start

Après avoir installé ISPConfig 3, vous pouvez accéder à Mailman comme suit :

Vous pouvez utiliser l'alias /cgi-bin/mailman pour tous les vhosts Apache (veuillez noter que suExec et CGI doivent être désactivés pour tous les vhosts à partir desquels vous souhaitez accéder à Mailman !), ce qui signifie que vous pouvez accéder à l'interface d'administration de Mailman pour une liste à http://

Sous http://

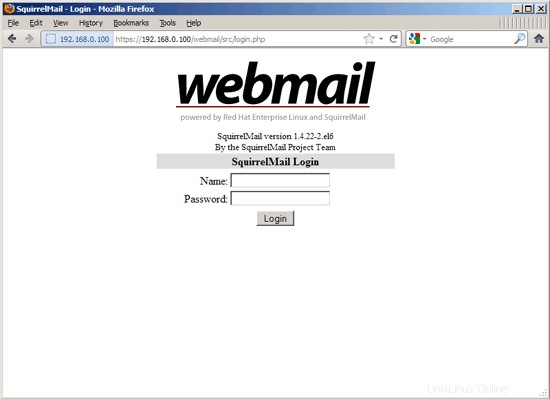

23 Installer SquirrelMail

Pour installer le client de messagerie Web SquirrelMail, exécutez...

yum install squirrelmail

... et redémarrez Apache :

/etc/init.d/httpd restart

Configurez ensuite SquirrelMail :

/usr/share/squirrelmail/config/conf.pl

Nous devons dire à SquirrelMail que nous utilisons Courier-IMAP/-POP3 :

SquirrelMail Configuration : Lisez : config.php (1.4.0)

--------------------------------------------- ------------------------

Menu principal --

1. Préférences de l'organisation

2. Paramètres du serveur

3. Paramètres par défaut du dossier

4. Options générales

5. Thèmes

6. Carnets d'adresses

7. Message du jour (MOTD)

8. Plugins

9. Base de données

10. Langues

D. Définir des paramètres prédéfinis pour des serveurs IMAP spécifiques

C Désactiver la couleur

S Enregistrer les données

Q Quitter

Commande >> <-- D

Configuration de SquirrelMail : Lire : config.php

--------------------------- ------------------------------

Pendant que nous construisons SquirrelMail, nous avons découvert certaines

préférences qui fonctionnent mieux avec certains serveurs qui ne fonctionnent pas si

bien avec d'autres. Si vous sélectionnez votre serveur IMAP, cette option définira certains paramètres prédéfinis pour ce serveur.

Veuillez noter que vous aurez toujours de viser et vous assurer

tout est correct. Cela ne change pas tout. Il y a

seuls quelques paramètres qui vont changer .

Veuillez sélectionner votre serveur IMAP :

bincimap = serveur Binc IMAP

courier = serveur Courier IMAP

Cyrus =Cyrus IMAP Server

DoveCot =DoveCot Secure IMAP Server

Exchange =Microsoft Exchange IMAP Server

HmailServer =HmailServer

MacOSX =Mac OS X MailServer

Mercury32 =Mercury /32

uw = Serveur IMAP de l'Université de Washington

gmail = Accès IMAP aux comptes Google mail (Gmail)

quitter = Ne modifier rien

Commande >> <-- courier

Configuration SquirrelMail : Lire : config.php

----------------------- ----------------------------------

Pendant que nous construisons SquirrelMail, nous avons découvert quelques

préférences qui fonctionnent mieux avec certains serveurs qui ne fonctionnent pas aussi

bien avec d'autres. Si vous sélectionnez votre serveur IMAP, cette option définira certains paramètres prédéfinis pour ce serveur.

Veuillez noter que vous aurez toujours de viser et vous assurer

tout est correct. Cela ne change pas tout. Il y a

seuls quelques paramètres qui vont changer .

Veuillez sélectionner votre serveur IMAP :

bincimap = serveur Binc IMAP

courier = serveur Courier IMAP

Cyrus =Cyrus IMAP Server

DoveCot =DoveCot Secure IMAP Server

Exchange =Microsoft Exchange IMAP Server

HmailServer =HmailServer

MacOSX =Mac OS X MailServer

Mercury32 =Mercury /32

uw = Serveur IMAP de l'Université de Washington

gmail = Accès IMAP aux comptes Google mail (Gmail)

quitter = Ne modifier rien

Command >> courier

imap_server_type =courrier

default_folder_prefix =box.

trash_folder =trash

Send_folder =envoyée

draft_folder =drafts

show_prefix_option =false

default_sub_of_inbox = false

show_contain_subfolders_option =false

optional_delimiter = .

delete_folder = true

Appuyez sur Entrée pour continuer... <-- appuyez sur ENTRÉE

Configuration de SquirrelMail :Lire : config.php (1.4.0)

----------------------------------------- ---------------------

Menu principal --

1. Préférences de l'organisation

2. Paramètres du serveur

3. Paramètres par défaut du dossier

4. Options générales

5. Thèmes

6. Carnets d'adresses

7. Message du jour (MOTD)

8. Plugins

9. Base de données

10. Langues

D. Définir des paramètres prédéfinis pour des serveurs IMAP spécifiques

C Désactiver la couleur

S Enregistrer les données

Q Quitter

Commande >> <--S

Configuration de SquirrelMail : Lire : config.php (1.4.0)

---------------------- -----------------------------------

Menu principal --

1. Préférences de l'organisation

2. Paramètres du serveur

3. Paramètres par défaut du dossier

4. Options générales

5. Thèmes

6. Carnets d'adresses

7. Message du jour (MOTD)

8. Plugins

9. Base de données

10. Langues

D. Définir des paramètres prédéfinis pour des serveurs IMAP spécifiques

C Désactiver la couleur

S Enregistrer les données

Q Quitter

Commande >> <--Q

Une dernière chose que nous devons faire est de modifier le fichier /etc/squirrelmail/config_local.php et de commenter la variable $default_folder_prefix - si vous ne le faites pas, vous verrez le message d'erreur suivant dans SquirrelMail après vous être connecté :Requête :CREATE "Envoyé" Raison donnée :Nom de boîte aux lettres non valide.

vi /etc/squirrelmail/config_local.php

<?php /** * Local config overrides. * * You can override the config.php settings here. * Don't do it unless you know what you're doing. * Use standard PHP syntax, see config.php for examples. * * @copyright © 2002-2006 The SquirrelMail Project Team * @license http://opensource.org/licenses/gpl-license.php GNU Public License * @version $Id: config_local.php,v 1.2 2006/07/11 03:33:47 wtogami Exp $ * @package squirrelmail * @subpackage config */ //$default_folder_prefix = ''; ?> |

Vous pouvez maintenant saisir http://server1.example.com/webmail ou http://192.168.0.100/webmail dans votre navigateur pour accéder à SquirrelMail.

Le serveur parfait - CentOS 6.2 x86_64 avec Apache2 [ISPConfig 3] - Page 7

24 Installer ISPConfig 3

Téléchargez la version actuelle d'ISPConfig 3 et installez-la. Le programme d'installation d'ISPConfig configurera tous les services comme Postfix, Courier, etc. pour vous. Une configuration manuelle telle que requise pour ISPConfig 2 n'est plus nécessaire.

Vous avez maintenant également la possibilité de laisser le programme d'installation créer un vhost SSL pour le panneau de contrôle ISPConfig, afin que ISPConfig soit accessible en utilisant https:// au lieu de http://. Pour ce faire, appuyez simplement sur ENTRÉE lorsque vous voyez cette question :Voulez-vous une connexion sécurisée (SSL) à l'interface Web ISPConfig (y,n) [y] :.

Pour installer ISPConfig 3 à partir de la dernière version publiée, procédez comme suit :

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install /installer/

La prochaine étape consiste à exécuter

php -q install.php

Cela lancera le programme d'installation d'ISPConfig 3 :

[example@unixlinux.online install]# php -q install.php

----------------------- -------------------------------------------------- -------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

-------------------------------------------------- ------------------------------------------

>> Configuration initiale

Système d'exploitation : Redhat ou compatible, version inconnue.

Suivant seront quelques questions pour la configuration principale alors soyez prudent.

Les valeurs par défaut sont entre [crochets] et peuvent être acceptées avec

Appuyez sur "quitter" (sans les guillemets) pour arrêter le programme d'installation.

Sélectionnez la langue (en,de) [en] : <-- ENTRER

Mode d'installation (standard,expert) [standard] : <-- ENTRER

Nom d'hôte complet (FQDN) du serveur, par exemple serveur1.domaine.tld [serveur1.exemple.com] : <-- ENTER

nom d'hôte du serveur MySQL [localhost] : <-- ENTER

MySQL nom d'utilisateur root [root] : <-- ENTER

mot de passe root MySQL [] : <- - votremotdepasseqlracine

Base de données MySQL à créer [dbispconfig] : <-- ENTER

Jeu de caractères MySQL [utf8] : <-- ENTER

Génération d'un Clé privée RSA 2048 bits

................+++

.................. .................................................. ..............................+++

écriture d'une nouvelle clé privée à 'smtpd.key'

-----

Vous allez être invité à saisir des informations qui seront incorporées

dans votre demande de certificat.

Ce que vous êtes sur le point de saisir est ce qu'on appelle un Nom distingué ou un DN.

Il existe un nombre de champs mais vous pouvez en laisser certains vides

Pour certains champs il existera une valeur par défaut,

Si vous entrez '.', le champ sera laissé en vide .

-----

Nom du pays (code à 2 lettres) [XX] : <-- ENTER

Nom de l'État ou de la province (nom complet) [] : <-- ENTER

Nom de la localité (par exemple, ville) [Ville par défaut] : <-- ENTER

Nom de l'organisation (par exemple, société) [Default Company Ltd] : <-- ENTER

Nom de l'unité organisationnelle (par exemple, section) [] : <-- ENTER

Nom commun (par exemple, votre nom ou le nom d'hôte de votre serveur) [] : <-- ENTER

Adresse e-mail [] : <-- ENTER

Configuration Jailkit

Configuration SASL

Configuration PAM

Configuration Courier

Configuration Spamassassin

Configuration Amavisd

Configuration Getmail

Configuration Pureftpd

Configuration BIND

Configuration Apache

Configuration Vlogger

Configuration Apps vhost

Configuration Bastille Firewall

Configuration Fail2ban

Installation ISPConfig

ISPConfig Port [8080] : <-- ENTRER

Souhaitez-vous une connexion sécurisée (SSL) à l'interface Web ISPConfig (y,n) [y] :<-- ENTRER

Génération de la clé privée RSA, 4096 module bit long

.........................................++

.................................................. ...++

e est 65537 (0x10001)

Vous êtes sur le point d'être invité à saisir des informations qui seront incorporées

dans votre demande de certificat.

Ce que vous êtes sur le point de entrez est qui at est appelé un nom distinguable ou un DN.

Il existe un nombre de champs mais vous pouvez en laisser certains vides. , le champ sera laissé vide.

-----

Nom du pays (code à 2 lettres) [XX] : <-- ENTER

Nom de l'État ou de la province (nom complet) [] : <-- ENTER

Nom de la localité (par exemple, ville) [Default City] : <-- ENTER

Nom de l'organisation (par exemple, entreprise) [Default Company Ltd] : <-- ENTER

Nom de l'unité organisationnelle (par exemple, section) [] : <-- ENTER

Nom commun (par exemple, votre nom ou le nom d'hôte de votre serveur) [] : <-- ENTER

Adresse e-mail [] : <-- ENTRER

Veuillez entrer les attributs "supplémentaires" suivants

à envoyer avec votre demande de certificat

Un mot de passe de défi [] : <-- ENTRER

Un nom d'entreprise facultatif [] : <-- ENTRER

écriture clé RSA

Configuration DBServer

Installation ISPConfig crontab

pas crontab pour root

pas crontab pour getmail

Redémarrage des services . ..

Arrêter mysqld : [OK]

Démarrage de MySQLD:[OK]

Arrêt de postfix:[OK]

Démarrage de PostFix:[OK]

Arrêt de Saslauthd:[Échec]

Démarrage de Saslauthdd :[OK]

Arrêt Amavisd:Daemon [1415] terminé par Sigterm

[OK]

Amavisd arrêté

Début Amavisd:[OK]

Arrêt Clamd.amavisd:[OK]

Démarrage de Clamd.amavisd:[OK]

Arrêt des services d'authentification Courier:AuthDaemond

Démarrage des services d'authentification Courier:AuthDaemond

Stopping Courier-IMAP Server:imap imap-ssl pop3 pop3-ssl

Démarrage du service Courier-IMAP r : imap imap-ssl pop3 pop3-ssl

Arrêt du serveur Courier-IMAP : imap imap-ssl pop3 pop3-ssl

Démarrage du serveur Courier-IMAP : imap imap-ssl pop3 pop3-ssl

Arrêt du serveur Courier-IMAP : imap imap-ssl pop3 pop3-ssl

Démarrage du serveur Courier-IMAP : imap imap-ssl pop3 pop3-ssl

Arrêt du serveur Courier-IMAP : imap imap-ssl pop3 pop3-ssl

Démarrage du serveur Courier-IMAP : imap imap-ssl pop3 pop3-ssl

SyntaxError : ('invalid syntax', ('/usr/lib/mailman/Mailman/mm_cfg.py', 76, 27, 'DEFAULT_SERVER_LANGUAGE = \n'))

Traçage (dernier appel le plus récent) :

Fichier "/usr/lib/mailman/bin/mailmanctl", ligne 109, dans

from Mailman import mm_cfg

Fichier "/usr/lib/mailman/Mailman/mm_cfg.py", ligne 76

DEFAULT_SERVER_LANGUAGE =

^

Erreur de syntaxe : syntaxe invalide

/>Arrêt de mailman : [ÉCHEC]

Erreur de syntaxe : ('invalid syntax', ('/usr/lib/mailman/Mailman/mm_cfg.py', 76, 27, 'DEF AULT_SERVER_LANGUAGE = \n'))

Traçage (dernier appel le dernier) :

Fichier "/usr/lib/mailman/bin/mailmanctl", ligne 109, dans

from Mailman import mm_cfg

Fichier "/usr/lib/mailman/Mailman/mm_cfg.py", ligne 76

DEFAULT_SERVER_LANGUAGE =

^> Démarrer Mailman:[Échec]

Arrêt de Httpd:[OK]

[Sun 18 décembre 23:47:41 2011] [Warn] NameVirtualHost *:80 n'a pas de VirtualHosts

Démarrer httpd:[ OK]

Arrêt Pure-FTPD:[OK]

Démarrage de Pure-FTPD:[OK]

Installation terminée.

[Exemple@unixlinux.online Install] #

Pour corriger les erreurs Mailman que vous pourriez rencontrer lors de l'installation d'ISPConfig, ouvrez /usr/lib/mailman/Mailman/mm_cfg.py...

vi /usr/lib/mailman/Mailman/mm_cfg.py

... et définissez DEFAULT_SERVER_LANGUAGE ='en' :

[...] #------------------------------------------------------------- # The default language for this server. DEFAULT_SERVER_LANGUAGE = 'en' [...] |

Redémarrez Mailman :

/etc/init.d/mailman restart

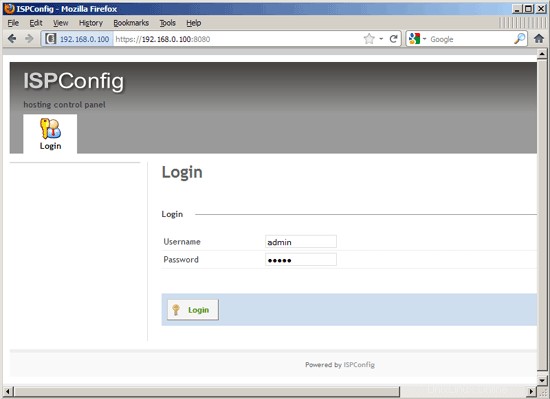

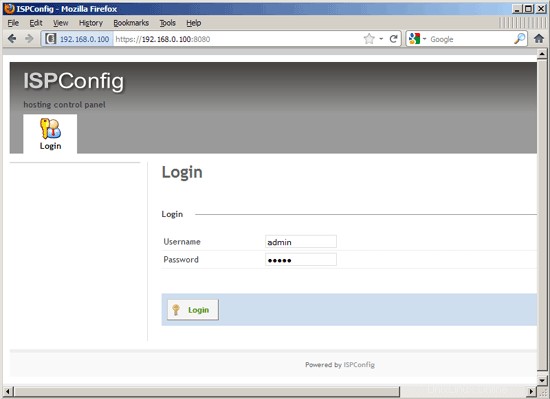

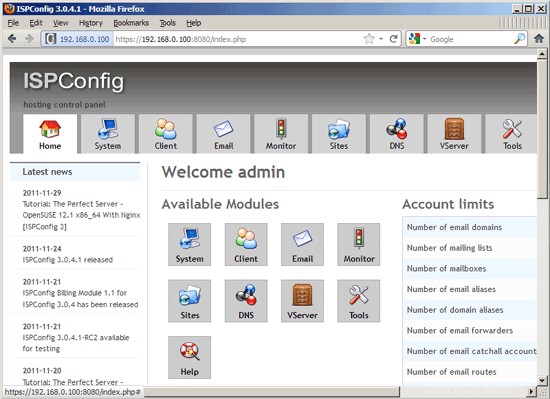

Ensuite, vous pouvez accéder à ISPConfig 3 sous http(s)://server1.example.com:8080/ ou http(s)://192.168.0.100:8080/ (http ou https dépend de ce que vous avez choisi lors de l'installation). Connectez-vous avec le nom d'utilisateur admin et le mot de passe admin (vous devez changer le mot de passe par défaut après votre première connexion) :

Le système est maintenant prêt à être utilisé.

24.1 Manuel ISPConfig 3

Afin d'apprendre à utiliser ISPConfig 3, je vous recommande fortement de télécharger le manuel ISPConfig 3.

Sur environ 300 pages, il couvre le concept derrière ISPConfig (administrateur, revendeurs, clients), explique comment installer et mettre à jour ISPConfig 3, inclut une référence pour tous les formulaires et champs de formulaire dans ISPConfig ainsi que des exemples d'entrées valides, et fournit des tutoriels pour les tâches les plus courantes dans ISPConfig 3. Il explique également comment rendre votre serveur plus sécurisé et est accompagné d'une section de dépannage à la fin.

24.2 Application ISPConfig Monitor pour Android

Avec l'application ISPConfig Monitor, vous pouvez vérifier l'état de votre serveur et savoir si tous les services fonctionnent comme prévu. Vous pouvez vérifier les ports TCP et UDP et envoyer un ping à vos serveurs. En plus de cela, vous pouvez utiliser cette application pour demander des détails aux serveurs sur lesquels ISPConfig est installé (veuillez noter que la version minimale installée d'ISPConfig 3 avec prise en charge de l'application ISPConfig Monitor est 3.0.3.3 ! ); ces détails incluent tout ce que vous savez du module Monitor dans le panneau de configuration ISPConfig (par exemple, les services, les journaux de messagerie et système, la file d'attente de messagerie, les informations sur le processeur et la mémoire, l'utilisation du disque, les quotas, les détails du système d'exploitation, le journal RKHunter, etc.), et bien sûr , comme ISPConfig est compatible avec plusieurs serveurs, vous pouvez vérifier tous les serveurs contrôlés à partir de votre serveur maître ISPConfig.

Pour obtenir des instructions de téléchargement et d'utilisation, veuillez visiter http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

25 liens

- CentOS :http://www.centos.org/

- ISPConfig :http://www.ispconfig.org/