L'Open Vulnerability Assessment System (OpenVAS) est l'une des solutions Open Source les plus importantes et les plus utiles pour l'analyse et la gestion des vulnérabilités. L'analyse des vulnérabilités est l'une des phases cruciales des tests d'intrusion qui aide à découvrir les éléments vulnérables qui pourraient être à l'origine d'une panne grave. Ainsi, OpenVAS nous fournit ses outils efficaces pour les tests d'intrusion afin de garantir que nous ne sommes pas vulnérables aux menaces connues.

OpenVAS est largement utilisé par un certain nombre de personnes dans le monde, y compris des experts en sécurité et des utilisateurs communs qui l'ont utilisé dans une seule suite d'outils qui fonctionnent ensemble pour exécuter le test sur des ordinateurs clients en utilisant sa propre base de données de faiblesses et d'exploits connus.

Ainsi, dans l'article d'aujourd'hui, nous vous montrerons son installation et sa configuration sur Linux CentOS 7 pour vous assurer que vos serveurs sont bien protégés contre les attaques.

Lecture connexe :Comment installer GVM Vulnerability Scanner sur Ubuntu 20.04

Système de base

Nous utiliserons CentOS Linux 7 (Core) pour configurer OpenVAS avec une installation de base des packages système. Alors que les ressources matérielles de cette machine virtuelle sont de 2 Go de RAM et de 2 processeurs.

Une fois que votre machine virtuelle Linux avec CentOS 7 est prête, connectons-nous avec les informations d'identification root pour mettre à jour votre système à l'aide de la commande ci-dessous.

# yum updateConfigurer le référentiel Atomicorp

Maintenant, nous allons configurer le référentiel Atomicorp disponible gratuitement à partir du plus connu Atomic Secured pour Linux qui protège automatiquement contre des milliers de risques et de vulnérabilités.

Lançons la commande suivante pour l'installer sur votre serveur centos.

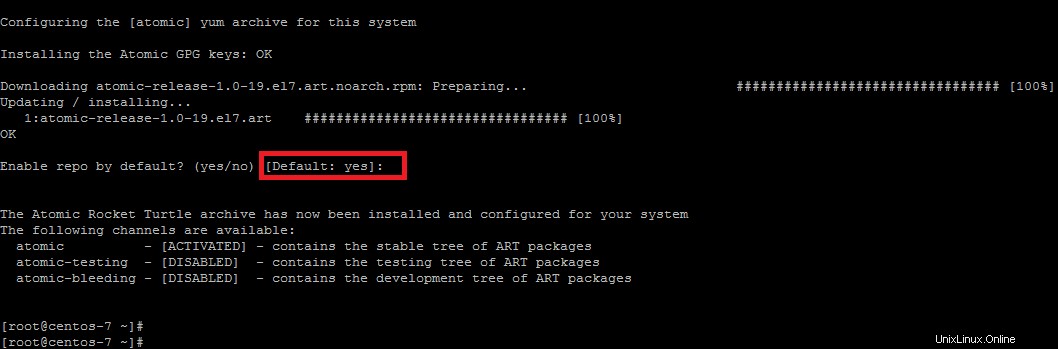

~]# wget -q -O - http://www.atomicorp.com/installers/atomic |shCela installera le programme d'installation d'Atomic Free Unsupported Archive, version 2.0.14.

Pour continuer, choisissez l'option par défaut sur "Oui" pour accepter les conditions d'Atomicorp. Ensuite, le système configurera l'archive yum "atomique" pour le système d'exploitation, pour l'accepter, tapez à nouveau "Oui" pour activer son référentiel. Après cela, l'archive Atomic Rocket Turtle sera installée et configurée pour votre système, comme vous pouvez le voir dans l'instantané.

Installer OpenVAS

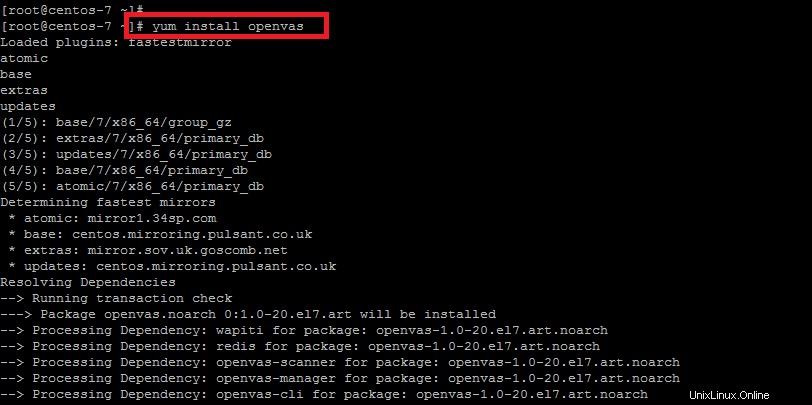

Nous allons maintenant exécuter la simple commande yum pour installer OpenVAS à l'aide de son référentiel atomique préconfiguré.

~]# yum install openvas

Le système traitera pour vérifier et résoudre ses dépendances et affichera le résumé de la transaction avec la liste de tous ses packages dépendants qui seront installés. Pour continuer l'installation tapez "Y" pour continuer.

Transaction Summary

===============================================

Install 1 Package (+157 Dependent packages)

Upgrade ( 1 Dependent package)

Total download size: 57 M

Is this ok [y/d/N]: yLe processus se terminera après l'installation d'OpenVAS et de ses packages dépendants.

Configurer OpenVAS

Après une installation réussie d'OpenVAS, nous allons maintenant exécuter sa configuration pour configurer ses différents paramètres qui commenceront à télécharger la dernière base de données à partir d'Internet.

Donc, tout d'abord, exécutez sa commande de configuration dans le terminal comme indiqué.

~]# openvas-setupÉtape 1 :Mettre à jour NVT, CERT et Scap DB

La première étape de la configuration d'OpenVAS consiste à mettre à jour les données NVT, CERT et SCAP, comme indiqué dans l'image ci-dessous.

Ici, nous choisirons l'option par défaut, qui prendra quelques minutes lors du téléchargement des données et de la construction de sa base de données. Donc, il vaut mieux attendre et laisser le processus se terminer sans aucune interruption.

Étape 2 :Configurer GSAD

Dans cette étape, nous allons configurer les paramètres d'adresse IP pour GSAD qui est Greenbone Security Assistant, un frontal Web pour la gestion des analyses. Nous choisirons donc ici les paramètres par défaut pour autoriser les connexions depuis n'importe quelle adresse IP.

Étape 3 : Choisissez le mot de passe des administrateurs GSAD

Il s'agit de la dernière étape de la configuration d'OpenVAS où nous allons configurer le nom d'utilisateur et le mot de passe pour GSAD qui seront utilisés pour configurer le compte.

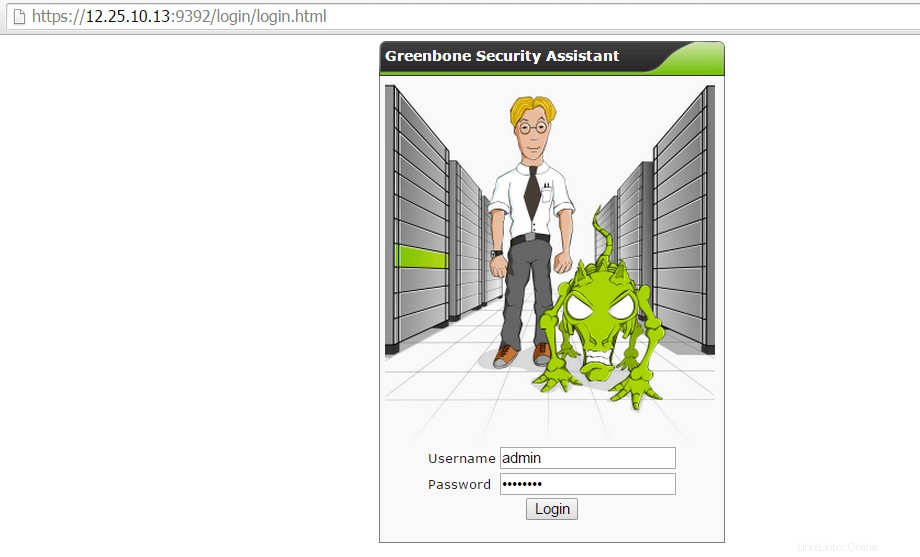

Se connecter à l'assistant de sécurité Greenbone

Une fois la configuration de GSAD terminée, nous accéderons à son interface graphique à partir de n'importe quel navigateur Web en donnant l'adresse IP ou le FQDN du serveur en plus de son port par défaut.

https://your_servers_ip:9392/Vous serez dirigé vers sa page de connexion, fournissons vos informations d'identification que vous avez configurées à l'étape précédente.

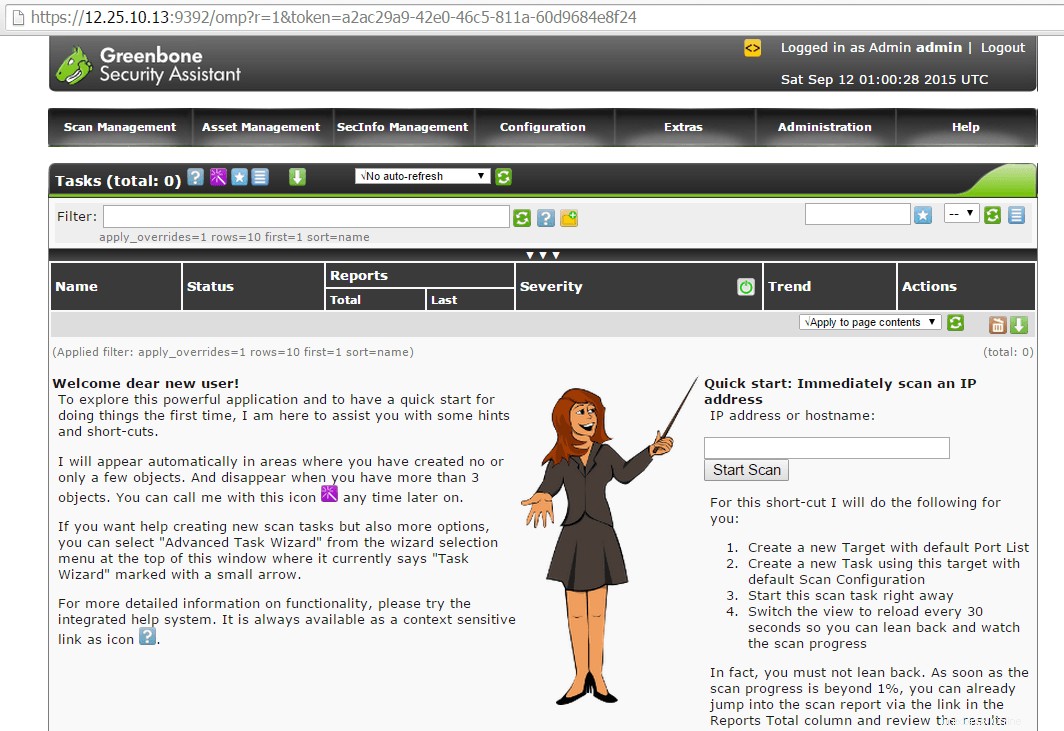

Bienvenue dans l'assistant de sécurité Greenbone

Toutes nos félicitations! Nous avons configuré avec succès OpenVAS avec Greenbone Security Assistance, en utilisant ce tableau de bord, les lignes directrices de base sont déjà fournies à partir de l'analyse de l'adresse IP, tandis que nous pouvons le configurer pour utiliser ses différentes fonctionnalités disponibles en choisissant dans la barre supérieure.

Démarrage de votre première analyse

Maintenant, pour analyser votre hôte ou votre adresse IP, nous mettons l'adresse IP ou le nom de l'hôte en haut à droite et cliquez sur le bouton "Démarrer l'analyse". Cependant, vous ne pourrez pas exécuter d'analyses car vous obtiendrez cette erreur sur votre rapport, comme indiqué ci-dessous.

Pour résoudre ce problème, nous devons apporter quelques modifications au fichier de configuration Redis, ce qui peut être fait en exécutant la commande suivante.

# echo "unixsocket /tmp/redis.sock" >> /etc/redis.conf

# sed -i 's/enforcing/disabled/g' /etc/selinux/config /etc/selinux/config

# systemctl enable redis.service

ln -s '/usr/lib/systemd/system/redis.service' '/etc/systemd/system/multi-user.target.wants/redis.service'

# shutdown -r 0Une fois le serveur de retour après le redémarrage, analysez à nouveau votre hôte ou votre adresse IP à partir du tableau de bord de l'assistant de sécurité Greenbone en fournissant d'abord les informations de connexion.

Vous pouvez maintenant voir la barre de progression, cela peut prendre quelques minutes pour terminer l'analyse. Une fois l'analyse de l'hôte/IP terminée, cliquez sur la date d'achèvement de l'analyse pour voir le rapport comme indiqué ci-dessous.

Conclusion

Disposez maintenant d'un serveur OpenVAS entièrement fonctionnel configuré pour analyser vos hôtes afin de repérer les vulnérabilités et de mettre en évidence les domaines sur lesquels vous concentrer lorsque vous renforcez votre serveur.

Si vous rencontrez toujours un problème lors de la configuration ou de l'exécution de vos analyses, n'hésitez pas à nous contacter car nous nous ferons un plaisir de vous aider.