La sécurité est un problème majeur pour tous les réseaux dans les environnements d'entreprise d'aujourd'hui. De nombreuses méthodes se sont développées pour sécuriser les infrastructures réseaux et les communications sur Internet. Parmi eux, Snort est un système de détection et de prévention des intrusions réseau open source de premier plan et un cadre de sécurité précieux. Il s'agit d'un renifleur de paquets qui surveille le trafic réseau en temps réel et examine chaque paquet en profondeur pour détecter toute charge utile dangereuse ou anomalie suspecte.

En utilisant le mécanisme de détection d'intrusion Snort, nous pouvons collecter et utiliser des informations provenant de types d'attaques connus et savoir si certaines tentent d'attaquer notre réseau ou un hôte particulier. Ainsi, les informations recueillies de cette manière peuvent être bien utilisées pour renforcer nos réseaux afin d'empêcher les pirates et les intrus qui peuvent également être utiles à des fins légales.

Ce tutoriel décrit la configuration, la compilation et l'installation de SNORT 2.9.7.x et DAQ-2.0.x à l'aide des systèmes d'exploitation CentOS 7.0 et d'autres composants.

Préparer le système d'exploitation

Nous allons configurer SNORT IDS sous les systèmes d'exploitation suivants et ses composants

- Environnement de virtualisation :VMware Workstation

- Système d'exploitation HÔTE :Microsoft Windows 7

- Système d'exploitation INVITÉ :CentOS 7.0 (version 64 bits)

- Ressources système :CPU 2,0 GHz RAM 4 Go

Dans la machine virtuelle CentOS 7, nous avons configuré ses paramètres réseau avec une adresse IP statique, une passerelle et une entrée DNS pour nous assurer qu'elle est connectée à Internet via son interface Ethernet qui sera utilisée comme port pour surveiller le trafic.

Installation des prérequis

Les packages suivants sont obligatoires pour configurer SNORT, assurez-vous donc de les installer avant de commencer à compiler SNORT ou DAQ. Presque toutes ces bibliothèques peuvent être installées à l'aide de la commande yum.

[root@centos-007 ~]# rpm -qa | grep gcc

libgcc-4.8.2-16.2.el7_0.x86_64

gcc-4.8.2-16.2.el7_0.x86_64

[root@centos-007 ~]# rpm -qa | grep flex

flex-2.5.37-3.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep bison

bison-2.7-4.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep zlib

zlib-1.2.7-13.el7.x86_64

zlib-devel-1.2.7-13.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep libpcap

libpcap-1.5.3-4.el7_1.2.x86_64

libpcap-devel-1.5.3-4.el7_1.2.x86_64

[root@centos-007 ~]# rpm -qa | grep tcpdump

tcpdump-4.5.1-2.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep libdnet-devel

libdnet-devel-1.12-13.1.el7.x86_64Installation de l'acquisition de données (DAQ 2.0.5)

Nous pouvons obtenir les derniers packages d'installation SNORT et DAQ sur son site Web officiel et copier son lien de téléchargement de package RPM disponible pour CentOS.

[root@centos-007 ~]# yum install https://snort.org/downloads/snort/daq-2.0.5-1.centos7.x86_64.rpm

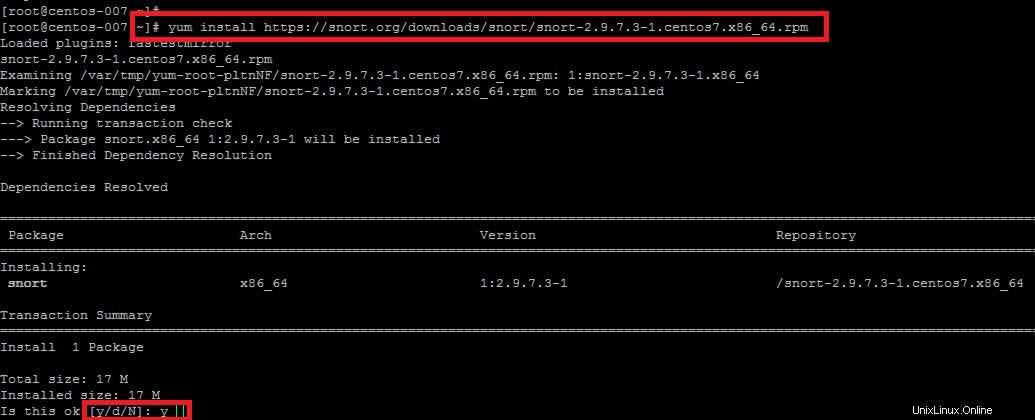

Installer SNORT 2.9.7

De même, nous allons installer Snort en utilisant la commande ci-dessous avec le référentiel yum.

[root@centos-007 ~]# yum install https://snort.org/downloads/snort/snort-2.9.7.3-1.centos7.x86_64.rpm

Installation des règles SNORT :

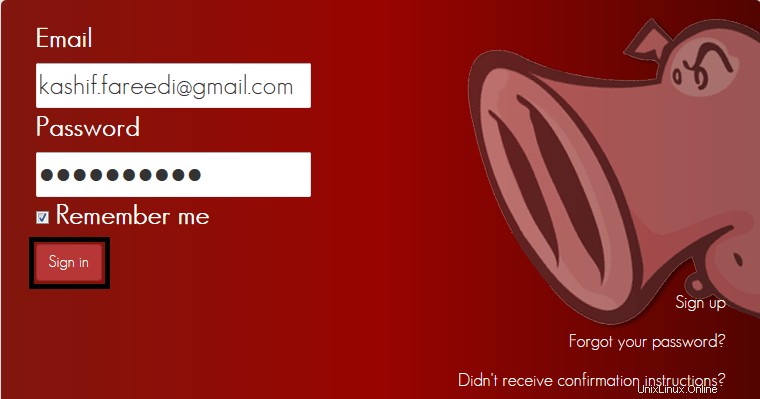

Pour installer les règles Snort, nous devons être l'utilisateur enregistré pour télécharger l'ensemble de règles ou avoir des abonnements payants. L'installation de certaines règles snort de mise à jour est nécessaire pour s'assurer que snort est capable de détecter les dernières menaces.

Inscrivez-vous avec Snort

Connectez-vous avec le logiciel de détection le plus puissant au monde et téléchargez ses règles les plus importantes pour être au courant des dernières menaces.

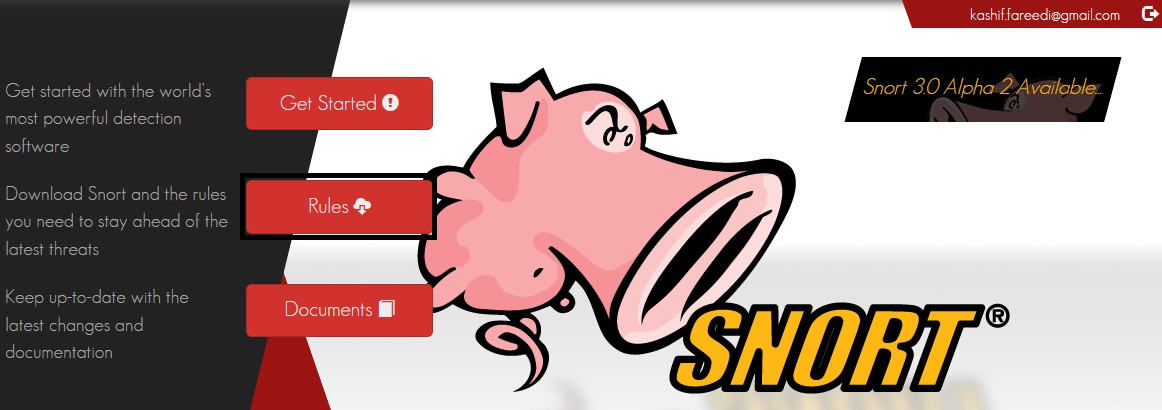

Téléchargement des règles Snort

Après vous être connecté à Snort, nous pourrons maintenant télécharger ses règles que nous devons installer et travailler pour Snort.

Mettre à jour la règle Snort avec du porc effiloché

La gestion des règles de Pulled Pork for Snort est conçue pour faire voler les règles de Snort ! Avec l'intention de gérer toutes les règles. Son code extrait les règles dont nous avons besoin pour gérer nos règles Snort.

Téléchargement de PulledPork

Un package Pulled Pork est disponible sur le hub Git, en utilisant la commande suivante, nous obtiendrons son package sur le serveur snort avec la commande git clone.

[root@centos-007 ~]# git clone https://github.com/shirkdog/pulledpork.git

Préparer le porc effiloché

[root@centos-007 pulledpork]# cp pulledpork.pl /usr/local/bin

[root@centos-007 pulledpork]# chmod +x /usr/local/bin/pulledpork.pl

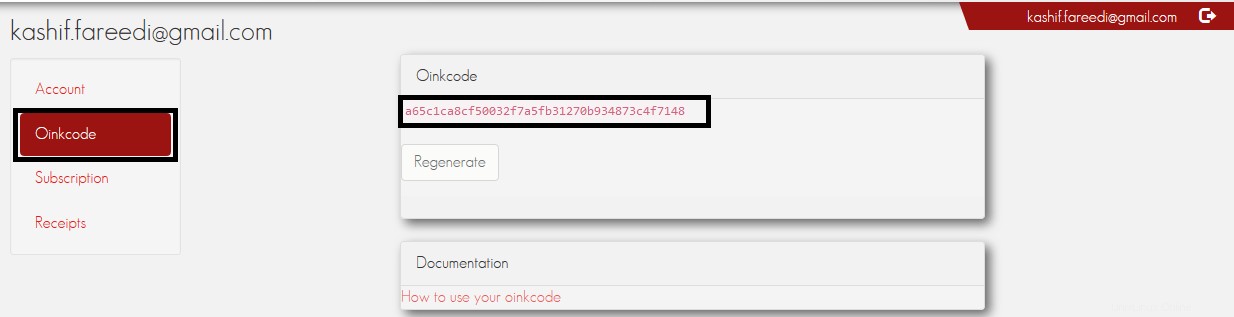

[root@centos-007 pulledpork]# cp etc/*.conf /etc/snortNous allons maintenant configurer PulledPork et placer le Oinkcode dans son fichier de configuration, nous le placerons dans son fichier de configuration après l'avoir obtenu de notre utilisateur enregistré.

Création de fichiers requis par PulledPork.

[root@centos-007 ~]# mkdir /etc/snort/rules/iplists

[root@centos-007 ~]# touch /etc/snort/rules/iplists/default.blacklistTester PullPork

Commençons un test pour confirmer que le porc effiloché est fonctionnel.

[root@centos-007 ~]# /usr/local/bin/pulledpork.pl -V

PulledPork v0.7.0 - Swine Flu !Une fois que le PulledPork fonctionne avec ses résultats de test réussis, nous allons maintenant le configurer avec Snort en mettant à jour quelques paramètres de configuration.

Configurer Renifler

Nous voulons activer les règles dynamiques, donc à cette fin nous nous assurons que la deuxième ligne dans /etc/snort/snort.conf n'est pas commentée.

# path to dynamic preprocessor libraries

dynamicpreprocessor directory /usr/lib64/snort-2.9.7.3_dynamicpreprocessor/

# path to base preprocessor engine

dynamicengine /usr/lib64/snort-2.9.7.3_dynamicengine/libsf_engine.so

# path to dynamic rules libraries

dynamicdetection directory /usr/local/lib/snort_dynamicrulesExécutez maintenant les 3 commandes suivantes pour ajouter les règles d'inclusion comme suit.

echo "include \$RULE_PATH/snort.rules" >> /etc/snort/snort.conf

echo "include \$RULE_PATH/local.rules" >> /etc/snort/snort.conf

echo "include \$RULE_PATH/so_rules.rules" >> /etc/snort/snort.confCommencer le porc effiloché

Maintenant, en exécutant la commande suivante, nous allons exécuter pullpork et mettre à jour vos règles en tant que belwo.

[root@centos-007 ~]# pulledpork.pl -c /etc/snort/pulledpork/pulledpork.conf

...

Rule Stats...

New:-------686

Deleted:---4

Enabled Rules:----365

Dropped Rules:----0

Disabled Rules:---45

Total Rules:------410

No IP Blacklist Changes

Done

Please review /var/log/sid_changes.log for additional details

Fly Piggy Fly!Nous devons toujours redémarrer le service snort après la mise à jour de vos règles. Assurez-vous donc que vous n'avez pas eu d'erreurs lors du redémarrage. Si vous avez reçu des erreurs, vérifiez le fichier /var/log/syslog et essayez de résoudre le problème.

[root@centos-007 ~]# service snort restart

Updating Snort Rules using Pulled PorkConclusion

Félicitations, si vous avez des sorties similaires à celles ci-dessus après avoir reformulé PulledPork et redémarré le service snort, vous avez réussi à configurer PulledPork avec Snort.