Présentation

La plate-forme de gestion du chiffrement (EMP) de phoenixNAP est un système centralisé qui assure la sécurité des données sur plusieurs fournisseurs de cloud et infrastructures multi-cloud. Avec une sécurité intégrée pour tous les besoins de protection des données, il protège les clés de chiffrement, les secrets et les jetons.

Dans cet article, vous apprendrez à provisionner des objets de sécurité et à sécuriser tous vos secrets.

Premiers pas avec les objets de sécurité

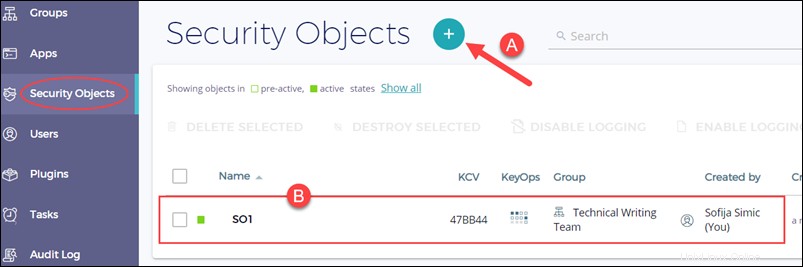

Pour commencer à travailler avec des objets de sécurité, connectez-vous à la plate-forme de gestion du cryptage phoenixNAP et accédez aux Objets de sécurité section de la barre latérale sur la gauche.

Vous pouvez créer/importer un nouvel objet de sécurité (A) ou gérer ceux qui existent déjà (B).

Ajouter un nouvel objet de sécurité

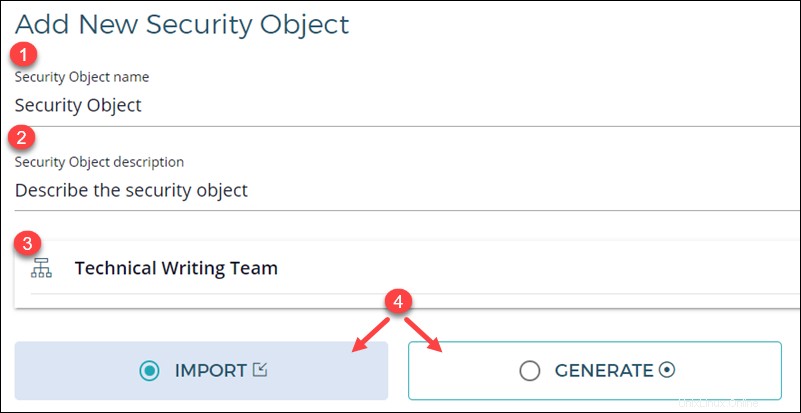

Pour ajouter un nouvel objet de sécurité, cliquez sur le plus signez et saisissez les informations suivantes :

- Un nom pour l'objet de sécurité.

- Une courte description.

- Attribuez-le à un groupe existant ou créez un nouveau groupe auquel l'objet appartiendra.

- Choisissez si vous souhaitez importer ou générer un objet de sécurité.

Option 1 :Importer des objets de sécurité

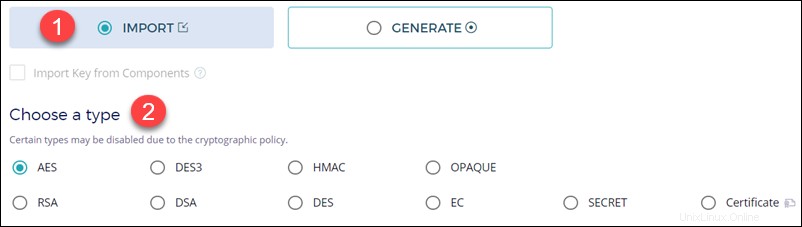

Pour importer un objet de sécurité existant, suivez les étapes décrites ci-dessous.

- Sélectionnez IMPORTER lors de l'ajout d'un nouveau responsable de la sécurité.

2. Spécifiez le type de clé que vous souhaitez importer.

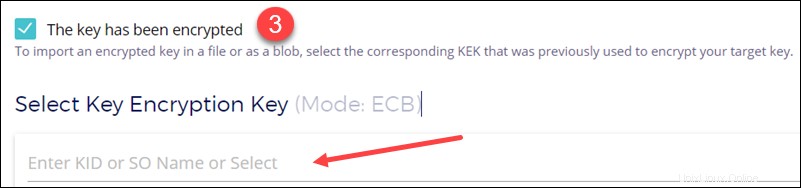

3. Si vous importez un type de clé AES, DES, DES3, DSA ou HMAC à partir d'un fichier, il est probable que la clé soit déjà chiffrée. Si oui, cochez la case :La clé a été chiffrée . Ensuite, sélectionnez la clé de chiffrement utilisée pour cette instance spécifique.

- Choisissez le format du fichier (Raw , Base64 , ou Hex ) que vous souhaitez importer.

- Télécharger le fichier dans EMP.

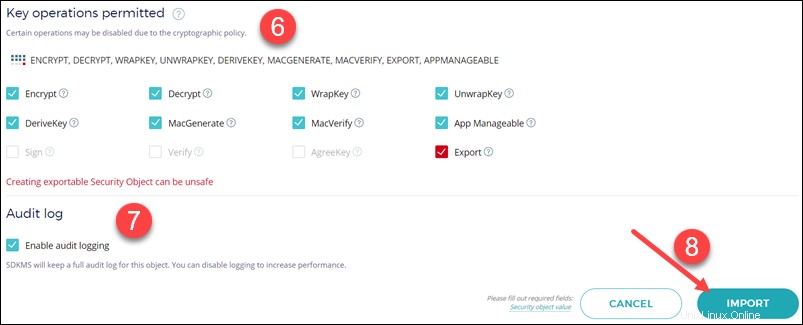

- Sélectionnez les opérations clés que vous souhaitez autoriser. En raison de la politique de chiffrement, certaines opérations seront désactivées en fonction du type de clé spécifié à l'étape 2.

- Par défaut, EMP active la journalisation d'audit afin de conserver un journal d'audit complet pour cet objet. Si vous souhaitez augmenter les performances, décochez la case pour désactiver la journalisation.

- Enfin, cliquez sur IMPORTER pour importer la nouvelle clé de sécurité.

Option 2 :Générer des objets de sécurité

Pour générer un SO à l'aide de phoenixNAP EMP :

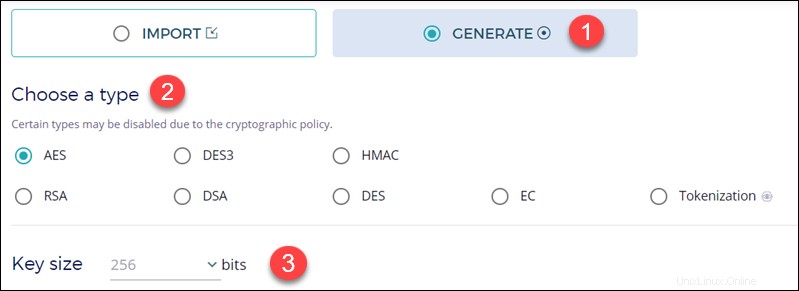

- Sélectionnez GÉNÉRER lors de l'ajout d'un nouvel objet de sécurité.

- Choisissez le type de clé que vous souhaitez générer.

3. Ensuite, définissez la taille de la clé. Les valeurs autorisées dépendent du type de clé.

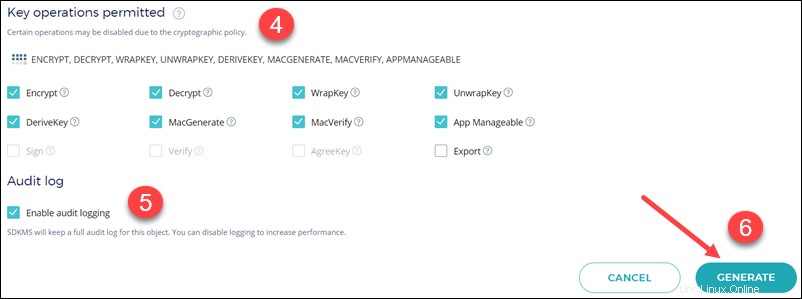

- Choisissez les opérations clés que vous souhaitez autoriser. Certaines des opérations seront désactivées en fonction du type de clé spécifié à l'étape 2.

- Par défaut, EMP active la journalisation d'audit afin de conserver un journal d'audit complet pour cet objet. Pour augmenter les performances, décochez la case pour désactiver la journalisation.

- Enfin, cliquez sur GÉNÉRER pour importer la nouvelle clé de sécurité.

Tokénisation

Générez une clé à l'aide de la fonction de tokenisation EMP pour les informations de carte de crédit, les numéros d'identification et d'autres informations sensibles. Les jetons remplacent les données classifiées par des identifiants alphanumériques générés de manière aléatoire. Ce faisant, ils éliminent tout lien avec le propriétaire des informations.

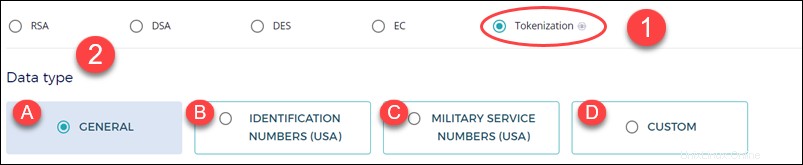

- Pour créer un jeton, commencez par sélectionner Tokenisation lors du choix du type de clé que vous souhaitez générer.

- Sélectionnez l'une des quatre catégories auxquelles appartient le jeton d'objet de sécurité :

- Général

- Numéros d'identification (États-Unis)

- Numéros de service militaire (États-Unis)

- Personnalisé

- L'étape suivante consiste à choisir les opérations de clé autorisées. Par défaut, la tokenisation, la détokénisation et la gestion des applications sont activées, tandis que d'autres opérations sont désactivées en raison de la politique de chiffrement.

- EMP active la journalisation d'audit par défaut afin de conserver un journal d'audit complet pour cet objet. Si vous préférez ne pas le faire, décochez la case pour désactiver la journalisation.

- Enfin, cliquez sur GÉNÉRER pour créer un nouveau jeton d'objet de sécurité avec la configuration spécifiée.

Types de jetons d'objet de sécurité

Le type de jetons que vous pouvez générer inclut :

- Général

- Carte de crédit

- IMSI

- IMEI

- Adresse IP (v4)

- Numéro de téléphone (États-Unis)

- Numéro de fax (États-Unis)

- Adresse e-mail

- Numéros d'identification (États-Unis)

- SSN

- Numéro de passeport (États-Unis)

- Permis de conduire

- Numéro d'identification fiscale individuel (États-Unis)

- Numéros de service militaire (États-Unis)

- Numéro de service de l'armée et de l'armée de l'air (États-Unis)

- Numéro de service de la marine (États-Unis)

- Numéro de service de la Garde côtière (États-Unis)

- Numéro de service du Corps des Marines (États-Unis)

- Numéro de service militaire (États-Unis)

- Personnalisé

- Chiffres uniquement

- Hexadécimaux

- Alphanumérique

Une fois que vous avez sélectionné le jeton, vous devez spécifier le type de tokenisation que vous souhaitez qu'il ait. Il existe quatre principaux types de tokenisation :

- Jeton complet – masquant l'intégralité du jeton.

- Jeton + 4 derniers chiffres – masquant l'intégralité du jeton à l'exception des quatre derniers chiffres.

- 6 premiers chiffres + jeton - masquant l'intégralité du jeton à l'exception des six premiers chiffres.

- 6 premiers chiffres + jeton + quatre derniers chiffres - masquage de l'intégralité du jeton à l'exception des six premiers chiffres et des quatre derniers chiffres.

Pour plus de sécurité, vous pouvez activer l'option Ajouter un motif de masquage option pour remplacer les chiffres sélectionnés du jeton par des astérisques (*).

Travailler avec des objets de sécurité

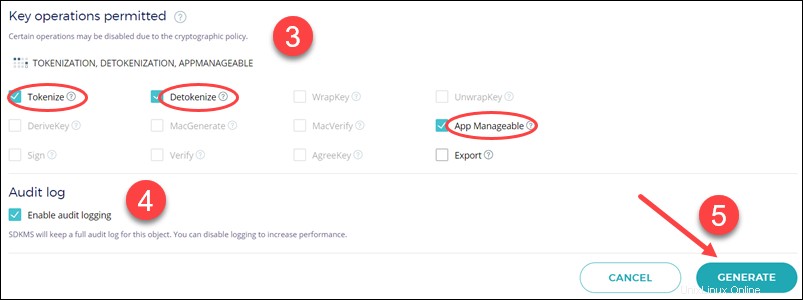

De nouveaux secrets et clés apparaissent sur la liste de la page principale, comme dans l'image ci-dessous.

La liste affiche :

- Le nom de l'objet de sécurité

- Son KCV

- Les opérations de touches activées

- Le groupe auquel il appartient

- L'utilisateur qui a créé le groupe

- Depuis combien de temps a-t-il été créé

- Le type de SO

- La taille du SO

- Lorsque la SO expire

Cliquez sur la ligne pour voir plus de détails sur chaque objet de la liste. Cela vous amène à une nouvelle page avec une description détaillée de la configuration SO.

Attributs/balises d'objet de sécurité

Chaque SO a des attributs/balises, que vous pouvez voir en passant aux ATTRIBUTS /TAGS onglet situé à côté de INFO . Ils incluent :

PKCS #11 et CNG - attributs standard attribués en fonction des spécifications SO.

Attributs personnalisés - attributs que l'utilisateur peut définir et ajouter aux métadonnées du SO. Vous pouvez facilement ajouter des attributs personnalisés si nécessaire en cliquant sur le bouton bleu.

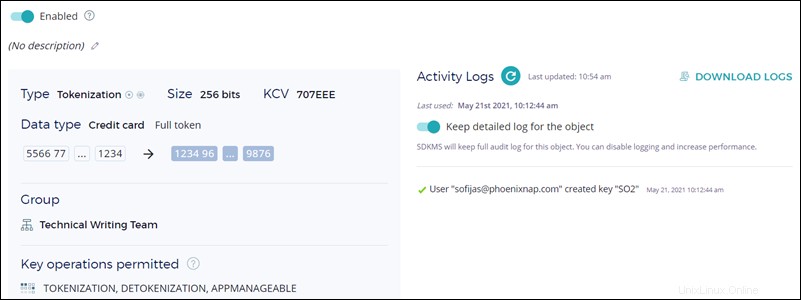

Rotation des clés

phoenixNAP EMP inclut la fonction de rotation de clé pour les objets de sécurité qui vous permet de remplacer une ancienne clé de chiffrement par une nouvelle clé cryptographique.

Vous trouverez l'option de rotation des clés dans la vue détaillée de l'objet de sécurité.

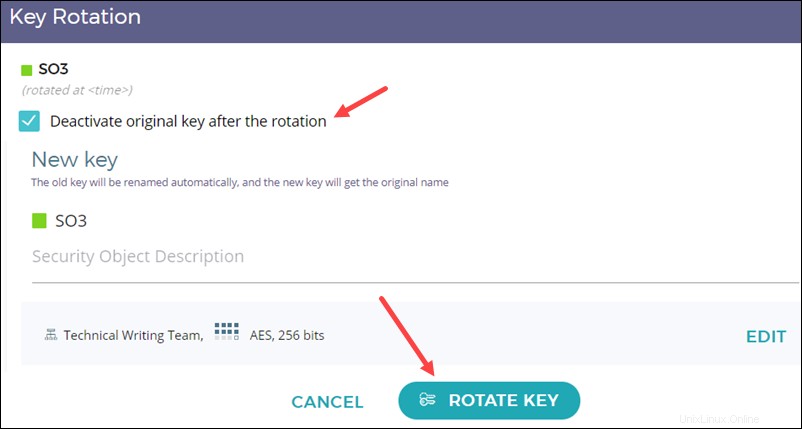

Une fois que vous avez cliqué sur ROTATE KEY , une nouvelle fenêtre s'ouvre. Si vous souhaitez désactiver la clé d'origine après la rotation, cochez la case avant de confirmer avec la ROTATE KEY bouton.

État de l'objet de sécurité

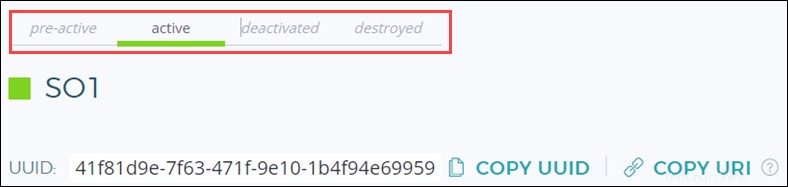

L'état du SO indique si les utilisateurs peuvent utiliser le SO pour les opérations cryptographiques. Un objet de sécurité peut être :

- pré-actif (a une date d'activation dans le futur et n'est pas opérationnel avant la date spécifiée)

- actif (peut être utilisé pour les opérations cryptographiques)

- désactivé/désactivé (ne peut pas être utilisé pour les opérations cryptographiques)

- détruit (la clé est désactivée, le matériel de clé est perdu et il ne peut plus être utilisé)

L'état actuel est indiqué par un soulignement vert.

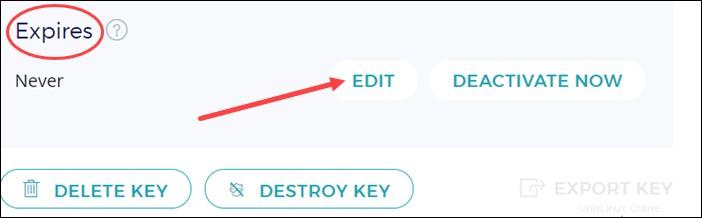

Une clé devient désactivée si elle est désactivée manuellement par un utilisateur ou si elle atteint sa date d'expiration. Lors de la création d'un nouvel objet de sécurité, la configuration par défaut n'expire jamais.

Vous pouvez modifier ce paramètre dans la vue SO détaillée et ajouter une date à laquelle vous souhaitez que la clé passe à l'état désactivé.

Activer/Désactiver les objets de sécurité

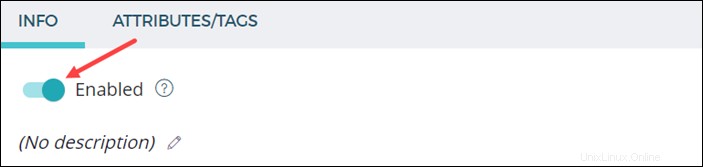

Vous pouvez facilement activer ou désactiver les objets de sécurité en activant ou en désactivant le Activé dans la vue détaillée de la clé. Lorsqu'un responsable de la sécurité est désactivé, il ne peut effectuer aucune opération de chiffrement. Cependant, le matériel et les données clés sont enregistrés et peuvent être facilement activés à tout moment.

Comment supprimer/détruire les objets de sécurité

Il existe deux manières de supprimer une clé dans EMP :

- Supprimer . Supprimer un SO signifie supprimer définitivement le matériel de clé et ses métadonnées. L'action ne peut pas être annulée et l'objet ne peut pas être restauré une fois supprimé.

- Détruire . Détruire une clé signifie la mettre dans un état désactivé irréversible et supprimer le matériel de la clé. Bien que le SO ne puisse plus être utilisé, ses métadonnées sont conservées.