Présentation

Secure Shell (SSH) est un protocole cryptographique qui permet à un client d'interagir avec un serveur distant dans un environnement sécurisé.

Le cryptage de haut niveau protège l'échange d'informations sensibles et permet de transférer ou d'émettre des commandes sur des machines distantes en toute sécurité.

Découvrez comment activer SSH sur CentOS 7 en suivant les instructions de ce court tutoriel.

Prérequis

- Système CentOS 7 pour agir en tant que serveur SSH

- Un utilisateur disposant des autorisations nécessaires

- Accès à une ligne de commande (Ctrl-Alt-T)

- miam utilitaire (inclus par défaut)

Installation et activation d'OpenSSH sur CentOS 7

Les packages logiciels SSH sont inclus sur CentOS par défaut. Cependant, si ces packages ne sont pas présents sur votre système, installez-les facilement en effectuant l'étape 1, décrite ci-dessous.

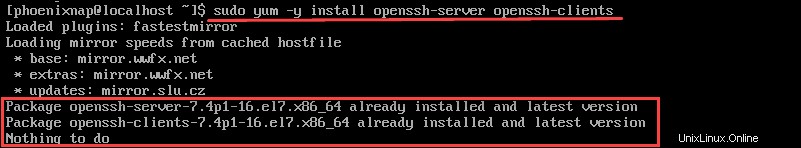

Étape 1 :Installez le package logiciel du serveur OpenSSH

Saisissez la commande suivante depuis votre terminal pour démarrer le processus d'installation :

sudo yum –y install openssh-server openssh-clientsCette commande installe à la fois les applications client OpenSSH, ainsi que le démon du serveur OpenSSH, sshd .

Dans cet exemple, le système nous informe que la dernière version est déjà présente.

Étape 2 :Démarrage du service SSH

Pour démarrer le démon SSH sur le serveur OpenSSH :

sudo systemctl start sshdLorsqu'il est actif, sshd écoute en permanence les connexions client à partir de n'importe quel outil client. Lorsqu'une demande de connexion se produit, sshd établit la bonne connexion.

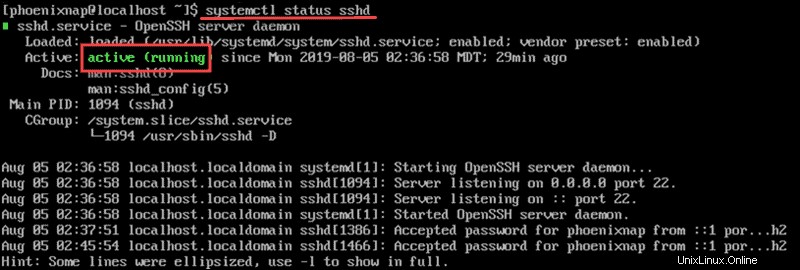

Étape 3 :Vérifier l'état de sshd

Vérifiez l'état du démon SSH :

sudo systemctl status sshdComme nous avons déjà démarré le service, la sortie confirme qu'il est actif.

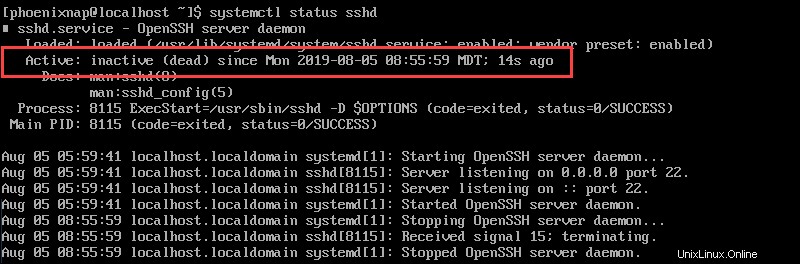

Pour arrêter le démon SSH, entrez :

systemctl stop sshdNous pouvons vérifier si le service s'est arrêté en vérifiant l'état. La sortie indique que le service est inactif ainsi que l'heure et la date du dernier changement d'état.

Étape 4 :Activer le service OpenSSH

Activez SSH pour qu'il démarre automatiquement après chaque redémarrage du système en utilisant le systemctl commande :

sudo systemctl enable sshdPour désactiver SSH après le redémarrage, entrez :

sudo systemctl disable sshdConfiguration du serveur OpenSSH

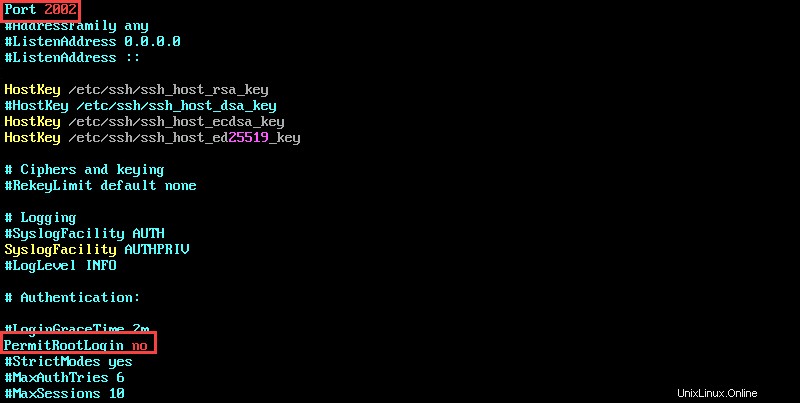

Configurer correctement le sshd fichier de configuration renforce la sécurité du serveur. Les paramètres les plus courants pour améliorer la sécurité sont la modification du numéro de port, la désactivation des connexions root et la limitation de l'accès à certains utilisateurs uniquement.

Pour modifier ces paramètres, accédez à /etc/ssh/sshd_config fichier :

sudo vim /etc/ssh/sshd_configUne fois que vous avez accédé au fichier en utilisant un éditeur de texte (dans cet exemple, nous avons utilisé vim ), vous pouvez désactiver les connexions root et modifier le numéro de port par défaut :

- Pour désactiver la connexion root :

Numéro de connexion à la racine d'autorisation

- Modifiez le port SSH pour qu'il s'exécute sur un port non standard. Par exemple :

Port 2002

N'oubliez pas de décommenter les lignes que vous modifiez en supprimant le hashtag.

Enregistrez et fermez le fichier. Redémarrez sshd :

service sshd restartParamètres du pare-feu

Après avoir activé SSH avec succès et configuré le sshd fichier, ajustez les paramètres du pare-feu pour vous assurer qu'il n'y a pas de problèmes de compatibilité.

Il est également possible de restreindre l'accès IP pour rendre la connexion encore plus sécurisée.

Pour restreindre l'accès IP, modifiez les iptables fichier en tapant :

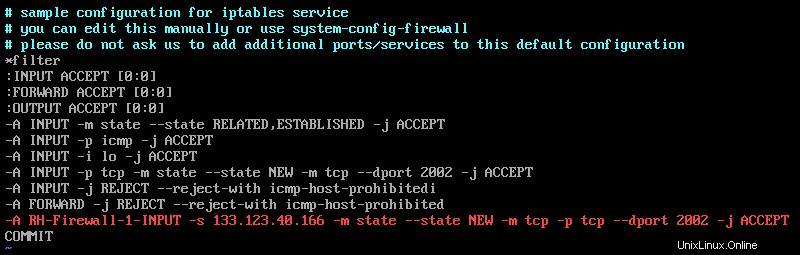

sudo vim /etc/sysconfig/iptablesPour autoriser l'accès à l'aide du port défini dans le fichier de configuration sshd, ajoutez la ligne suivante au fichier iptables :

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 2002 -j ACCEPTPour restreindre l'accès à une adresse IP spécifique, par exemple 133.123.40.166, modifiez la ligne comme suit :

-A RH-Firewall-1-INPUT -s 133.123.40.166 -m state --state NEW -p tcp --dport 2002 -j ACCEPT

Si votre site utilise IPv6 et que vous modifiez des ip6tables, utilisez la ligne :

-A RH-Firewall-1-INPUT -m tcp -p tcp --dport 2002 -j ACCEPTEnregistrez et quittez le fichier en appuyant sur Échap (Échap) sur votre clavier et en tapant :

:X

Appuyez sur Entrée pour confirmer.

Redémarrez iptables pour appliquer les modifications :

sudo systemctl restart iptables