Let's Encrypt est une autorité de certification qui fournit des certificats SSL gratuits pour les sites Web. Cependant, il n'offre pas seulement des certificats SSL; il automatise également la création, la validation, la signature, la mise en œuvre et le renouvellement des certificats.

Let's Encrypt est la plus grande autorité de certification au monde, utilisée par plus de 250 millions de sites Web. Il a été lancé en novembre 2014 dans le but de sécuriser tous les sites Web et d'utiliser HTTPS.

Actuellement, Let's Encrypt prend en charge l'installation automatique des certificats sur Apache, Nginx, Plex et Haproxy.

Ici, nous verrons comment installer le certificat SSL Let's Encrypt pour Nginx sur Debian 11.

Prérequis

Je vous recommande de configurer le serveur Web d'installation Nginx sur votre système avant de poursuivre.

LIRE : Comment installer la pile LEMP sur Debian 11

Créer un hôte virtuel

Tout d'abord, nous devrons créer un hôte virtuel Nginx pour servir la version HTTP de votre site Web.

sudo nano /etc/nginx/conf.d/www.itzgeek.net.conf

Utilisez la configuration ci-dessous pour votre site Web. N'oubliez pas de modifier les valeurs en fonction de vos besoins.

Vous pouvez supprimer la section PHP Fast CGI si vous n'utilisez pas de CMS tels que WordPress, Joomla, etc., ou d'applications basées sur PHP.

server {

server_name itzgeek.net www.itzgeek.net;

root /usr/share/nginx/www.itzgeek.net/;

location / {

index index.html index.htm index.php;

}

access_log /var/log/nginx/www.itzgeek.net.access.log;

error_log /var/log/nginx/www.itzgeek.net.error.log;

location ~ \.php$ {

include fastcgi_params;

fastcgi_intercept_errors on;

fastcgi_pass unix:/run/php/php7.4-fpm.sock;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

}

}

Une fois que vous avez créé le fichier de configuration de l'hôte virtuel, créez un répertoire racine pour contenir les fichiers de votre site Web.

sudo mkdir -p /usr/share/nginx/www.itzgeek.net/

Ensuite, modifiez la propriété et le groupe du répertoire.

sudo chown -R www-data:www-data /usr/share/nginx/www.itzgeek.net/

Enfin, placez le fichier HTML de test à la racine du document de votre domaine.

echo "This is a test site @ www.itzgeek.net" | sudo tee /usr/share/nginx/www.itzgeek.net/index.html

Maintenant, vous devrez redémarrer le service Nginx pour relire les configurations.

sudo systemctl restart nginx

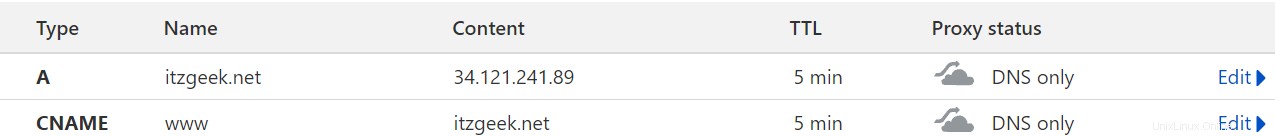

Créer / Mettre à jour l'enregistrement DNS

Pour générer le certificat SSL Let's Encrypt pour votre domaine, vous devrez faire pointer votre domaine vers l'IP de votre serveur. Rendez-vous donc chez votre registraire de domaine et créez un enregistrement A/CNAME pour votre domaine. Par exemple, l'image ci-dessous montre l'enregistrement A/CNAME pour le domaine www.itzgeek.net.

Les modifications des enregistrements DNS prendront du temps à se propager. Attendez donc quelques minutes à quelques heures, selon le TTL que vous avez défini pour l'enregistrement DNS.

Installer le certificat SSL Let's Encrypt pour Nginx

Installer Certbot

En plus de faire pointer un domaine vers l'adresse IP de votre serveur, vous devrez également installer le client Certbot ACME sur votre système. Le client Certbot gère l'émission et l'installation des certificats sans temps d'arrêt.

Certbot est maintenant disponible sous forme de package instantané pour le système d'exploitation Debian. Alors, commencez par installer le package Snapd.

sudo apt update sudo apt install -y snapd

Ensuite, mettez à jour le snapd vers la dernière version.

sudo snap install core; sudo snap refresh core

Enfin, installez le client Certbot à l'aide de la commande snap.

sudo snap install --classic certbot sudo ln -s /snap/bin/certbot /usr/bin/certbot

Installer le certificat Let's Encrypt

Utilisez la commande certbot pour créer un certificat Let's Encrypt et configurer Nginx pour utiliser le certificat.

sudo certbot --nginx

Suivez l'invite interactive et installez le certificat.

Saving debug log to /var/log/letsencrypt/letsencrypt.log Enter email address (used for urgent renewal and security notices) (Enter 'c' to cancel): admin@itzgeek.local << Enter Email ID - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please read the Terms of Service at https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf. You must agree in order to register with the ACME server. Do you agree? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y)es/(N)o: Y << Agree to Terms and Conditions - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Would you be willing, once your first certificate is successfully issued, to share your email address with the Electronic Frontier Foundation, a founding partner of the Let's Encrypt project and the non-profit organization that develops Certbot? We'd like to send you email about our work encrypting the web, EFF news, campaigns, and ways to support digital freedom. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y)es/(N)o: N << Subscriber to Newsletter Account registered. Which names would you like to activate HTTPS for? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1: itzgeek.net 2. www.itzgeek.net - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Select the appropriate numbers separated by commas and/or spaces, or leave input blank to select all options shown (Enter 'c' to cancel): 1,2 << Choose Site to Install Let's Encrypt SSL Certificate Requesting a certificate for www.itzgeek.net Successfully received certificate. Certificate is saved at: /etc/letsencrypt/live/www.itzgeek.net/fullchain.pem Key is saved at: /etc/letsencrypt/live/www.itzgeek.net/privkey.pem This certificate expires on 2022-01-17. These files will be updated when the certificate renews. Certbot has set up a scheduled task to automatically renew this certificate in the background. Deploying certificate Successfully deployed certificate for www.itzgeek.net to /etc/nginx/conf.d/www.itzgeek.net.conf Congratulations! You have successfully enabled HTTPS on https://www.itzgeek.net - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - If you like Certbot, please consider supporting our work by: * Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate * Donating to EFF: https://eff.org/donate-le - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Une fois que vous avez activé HTTPS pour votre domaine, le client Certbot placera les règles de réécriture nécessaires pour rediriger le trafic de HTTP vers le site HTTPS.

Dans mon cas, il a placé deux règles pour les redirections ci-dessous.

- http://itzgeek.net>> https://itzgeek.net

- http://www.itzgeek.net>> https://www.itzgeek.net

Comme vous pouvez le voir, la première redirection n'est pas atteinte vers la version www HTTPS du site. Ainsi, vous devrez peut-être suivre la section ci-dessous pour le configurer.

Redirection des requêtes HTTP non-www vers www HTTPS avec Nginx (facultatif)

Vous souhaiterez peut-être configurer le serveur Nginx pour rediriger le trafic du site HTTP non www vers le site HTTPS WWW, c'est-à-dire http://itzgeek.net>> https://www.itzgeek.net .

sudo nano /etc/nginx/conf.d/www.itzgeek.net.conf

Ajoutez la redirection en surbrillance dans la section SSL.

listen 443 ssl; # managed by Certbot

. . .

. . .

ssl_dhparam /etc/letsencrypt/ssl-dhparams.pem; # managed by Certbot

if ($host = itzgeek.net) {

return 301 https://www.itzgeek.net$request_uri;

} Ensuite, redémarrez le service Nginx.

sudo systemctl restart nginx

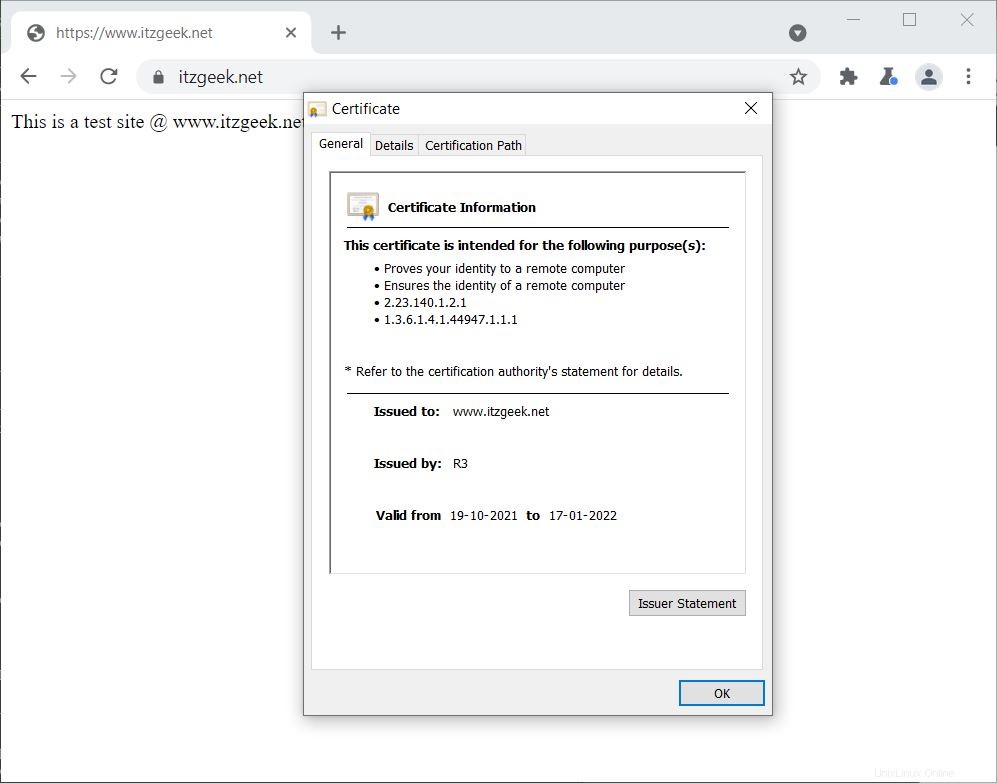

Vérifier le certificat Let's Encrypt

Vous pouvez vérifier le certificat Let's Encrypt en visitant votre site Web.

http://votre-http-site-webOU

https://votre-https-site-webVous devriez obtenir la version HTTPS de votre site maintenant.

Tester le certificat SSL

Testez votre certificat SSL Let's Encrypt pour tout problème et ses cotes de sécurité en accédant à l'URL ci-dessous.

https://www.ssllabs.com/ssltest/analyze.html?d=www.itzgeek.netRenouveler le certificat Let's Encrypt

Les certificats Let's Encrypt ont une validité de 90 jours, et il est fortement conseillé de renouveler les certificats avant leur expiration. Grâce au service systemd, qui s'exécute deux fois par jour et renouvelle automatiquement les certificats qui arrivent à expiration.

Mais, je vous recommande d'exécuter la commande ci-dessous pour simuler le renouvellement automatique de votre certificat.

sudo certbot renew --dry-run

Sortie :

Saving debug log to /var/log/letsencrypt/letsencrypt.log - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Processing /etc/letsencrypt/renewal/www.itzgeek.net.conf - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Account registered. Simulating renewal of an existing certificate for www.itzgeek.net - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Congratulations, all simulated renewals succeeded: /etc/letsencrypt/live/www.itzgeek.net/fullchain.pem (success) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Si la sortie confirme que le renouvellement fonctionne correctement, le renouvellement automatique se déroulera comme prévu.

Conclusion

C'est tout. J'espère que vous avez appris à installer le certificat SSL Let's Encrypt pour Nginx sur Debian 11. Partagez vos commentaires dans la section des commentaires.