Ce tutoriel est Copyright (c) 2013 par Falko Timme. Il est dérivé d'un tutoriel de Christoph Haas que vous pouvez trouver sur http://workaround.org. Vous êtes libre d'utiliser ce didacticiel sous la licence Creative Commons 2.5 ou toute version ultérieure.

Ce document décrit comment installer un serveur de messagerie Postfix basé sur des utilisateurs et des domaines virtuels, c'est-à-dire des utilisateurs et des domaines qui se trouvent dans une base de données MySQL. Je montrerai également l'installation et la configuration de Courier (Courier-POP3, Courier-IMAP), afin que Courier puisse s'authentifier auprès de la même base de données MySQL que Postfix utilise.

Le serveur Postfix résultant est capable de SMTP-AUTH et TLS et quota (le quota n'est pas intégré à Postfix par défaut, je vais montrer comment patcher votre Postfix de manière appropriée). Les mots de passe sont stockés dans crypté formulaire dans la base de données (la plupart des documents que j'ai trouvés traitaient de mots de passe en texte brut, ce qui représente un risque pour la sécurité). En plus de cela, ce tutoriel couvre l'installation de Amavisd , SpamAssassin et ClamAV afin que les e-mails soient analysés à la recherche de spam et de virus. Je montrerai également comment installer SquirrelMail en tant qu'interface de messagerie Web afin que les utilisateurs puissent lire et envoyer des e-mails et modifier leurs mots de passe.

L'avantage d'une telle configuration "virtuelle" (utilisateurs et domaines virtuels dans une base de données MySQL) est qu'elle est bien plus performante qu'une configuration basée sur des utilisateurs système "réels". Avec cette configuration virtuelle, votre serveur de messagerie peut gérer des milliers de domaines et d'utilisateurs. De plus, il est plus facile à administrer car vous n'avez à vous occuper de la base de données MySQL que lorsque vous ajoutez de nouveaux utilisateurs/domaines ou modifiez ceux qui existent déjà. Plus de commandes postmap pour créer des fichiers db, plus de rechargement de Postfix, etc. Pour l'administration de la base de données MySQL, vous pouvez utiliser des outils basés sur le Web comme phpMyAdmin qui sera également installé dans ce guide. Le troisième avantage est que les utilisateurs ont une adresse e-mail comme nom d'utilisateur (au lieu d'un nom d'utilisateur + une adresse e-mail), ce qui est plus facile à comprendre et à retenir.

Ce guide est conçu comme un guide pratique ; il ne couvre pas les arrière-plans théoriques. Ils sont traités dans de nombreux autres documents sur le Web.

Ce document est fourni sans garantie d'aucune sorte ! Je tiens à dire que ce n'est pas la seule façon de mettre en place un tel système. Il existe de nombreuses façons d'atteindre cet objectif, mais c'est la voie que je prends. Je n'émets aucune garantie que cela fonctionnera pour vous !

1 Remarque préliminaire

Ce tutoriel est basé sur Debian Wheezy, vous devez donc configurer une installation de base du serveur Debian Wheezy avant de continuer avec ce tutoriel. Le système doit avoir une adresse IP statique. J'utilise 192.168.0.100 comme adresse IP dans ce tutoriel et server1.example.com comme nom d'hôte.

Il est très important que vous fassiez de /bin/sh un lien symbolique vers /bin/bash...

dpkg-reconfigure dash

Utiliser dash comme shell système par défaut (/bin/sh) ? <-- Non

... et que vous désactivez AppArmor :

/etc/init.d/apparmor stop

update-rc.d -f apparmor remove

apt-get remove apparmor apparmor-utils

2 Installer Postfix, Courier, Saslauthd, MySQL, phpMyAdmin

Pour installer Postfix, Courier, Saslauthd, MySQL et phpMyAdmin, nous exécutons simplement

apt-get install postfix postfix-mysql postfix-doc mysql-client mysql-server courier-authdaemon courier-authlib-mysql courier-pop courier-pop-ssl courier-imap courier-imap-ssl libsasl2-2 libsasl2-modules libsasl2-modules-sql sasl2-bin libpam-mysql openssl phpmyadmin apache2 libapache2-mod-php5 php5 php5-mysql libpam-smbpass

Quelques questions vous seront posées :

Type général de configuration de messagerie :<-- Site Internet

Nom de messagerie du système :<-- server1.example.com

Nouveau mot de passe pour l'utilisateur "root" MySQL :<-- yourrootsqlpassword

Répéter mot de passe pour l'utilisateur "root" MySQL :<-- yourrootsqlpassword

Créer des répertoires pour l'administration Web ? <-- Aucun

certificat SSL requis <-- Ok

Serveur Web à reconfigurer automatiquement :<-- apache2

Configurer la base de données pour phpmyadmin avec dbconfig-common ? <-- Non

3 Appliquer le correctif de quota à Postfix

Nous devons récupérer les sources de Postfix, le patcher avec le patch de quota, créer de nouveaux packages .deb Postfix et installer ces packages .deb :

apt-get build-dep suffixe

cd /usr/src

apt-get suffixe source

(Assurez-vous d'utiliser la bonne version de Postfix dans les commandes suivantes. J'ai installé Postfix 2.9.6. Vous pouvez trouver votre version de Postfix en exécutant

postconf -d | grep mail_version

Le résultat devrait ressembler à ceci :

[email protected] :/usr/src# postconf -d | grep mail_version

mail_version =2.9.6

milter_macro_v =$mail_name $mail_version

[email protected] :/usr/src#

)

wget http://vda.sourceforge.net/VDA/postfix-vda-v11-2.9.6.patch

cd postfix-2.9.6

patch -p1 <../postfix- vda-v11-2.9.6.correctif

Ouvrez ensuite debian/rules et changez DEB_BUILD_HARDENING de 1 à 0 :

vi debian/règles

[...]exporter DEB_BUILD_HARDENING=0[...] |

Si vous ne le faites pas, votre compilation échouera avec les messages d'erreur suivants :

maildir.c :dans la fonction âdeliver_maildirâ :

maildir.c:974:17 : erreur :le format n'est pas un littéral de chaîne et aucun argument de format [-Werror=format-security]

maildir.c :977:17 :erreur :le format n'est pas un littéral de chaîne et aucun argument de format [-Werror=format-security]

maildir.c:983:17 :erreur :le format n'est pas un littéral de chaîne et aucun argument de format [-Werror=format-security]

maildir.c:986:17 :erreur :le format n'est pas un littéral de chaîne et aucun argument de format [-Werror=format-security]

maildir.c :dans la fonction âsql2fileâ :

maildir.c:404:25 :avertissement :valeur de retour ignorée de âreadâ, déclarée avec l'attribut warn_unused_result [-Wunused-result]

maildir.c:417:26 :avertissement :valeur de retour ignorée de âreadâ, déclarée avec l'attribut warn_unused_result [-Wunused-result]

cc1 :certains avertissements sont traités comme des erreurs

make :*** [maildir.o] Erreur 1

make :Quitter le répertoire `/usr/src/postfix -2.9.3/src/virtual'

make[1] :*** [mise à jour] Erreur 1

make[1] :quitter le répertoire `/usr/src/po stfix-2.9.3'

make :*** [build] Erreur 2

dpkg-buildpackage :erreur :la construction debian/rules a donné l'état de sortie d'erreur 2

[email protected] :/usr /src/postfix-2.9.3#

Nous pouvons maintenant créer les nouveaux packages Postfix .deb :

dpkg-buildpackage

Maintenant, nous remontons d'un répertoire, c'est là que les nouveaux packages .deb ont été créés :

cd ..

La commande

ls -l

vous montre les packages disponibles :

[email protected] :/usr/src# ls -l

total 8 400

drwxr-xr-x 4 root root 4096 7 mai 01:24 linux-headers-3.2.0-4- amd64

drwxr-xr-x 4 root root 4096 May 7 01:24 linux-headers-3.2.0-4-common

lrwxrwxrwx 1 root root 23 24 juin 2012 linux-kbuild-3.2 -> . ./lib/linux-kbuild-3.2

drwxr-xr-x 18 root root 4096 Jul 1 21:13 postfix-2.9.6

-rw-r--r-- 1 root root 3561 Jul 1 21:13 postfix_2.9.6-2_amd64.changes

-rw-r--r-- 1 racine root 1529980 Jul 1 21:13 postfix_2.9.6-2_amd64.deb

-rw-r-- r-- 1 root root 254432 Juil 1 21:12 postfix_2.9.6-2.diff.gz

-rw-r--r-- 1 root root 1492 Jul 1 21:12 postfix_2.9.6-2.dsc

-rw-r--r-- 1 root root 3767309 Mar 11 15:03 postfix_2.9.6.orig.tar.gz

-rw-r--r-- 1 root root 255470 Jul 1 21:13 postfix-cdb_2.9.6-2_amd64.deb

-rw-r--r-- 1 root root 367774 Jul 1 21:13 postfix-dev_2.9.6-2_all.deb

-rw- r--r-- 1 racine racine 1294258 Jul 1 21:13 postfix-doc_2.9.6-2_all.deb

-rw-r--r-- 1 root root 264196 Jul 1 21:13 postfix-ldap_2.9.6-2_amd64.deb

-rw-r--r-- 1 root root 257322 Jul 1 21:13 postfix-mysql_2.9.6-2_amd64.deb

-rw-r--r-- 1 root root 257376 Jul 1 21:13 postfix-pcre_2.9.6-2_amd64.deb

-rw-r--r-- 1 root root 257476 Jul 1 21 :13 postfix-pgsql_2.9.6-2_amd64.deb

-rw-r--r-- 1 racine racine 55009 mai 7 08:47 postfix-vda-v11-2.9.6.patch

drwxr-xr -x 7 root root 4096 7 mai 01:24 virtualbox-guest-4.1.18

[email protected] :/usr/src#

Choisissez les packages postfix et postfix-mysql et installez-les comme ceci :

dpkg -i postfix_2.9.6-2_amd64.deb postfix-mysql_2.9.6-2_amd64.deb

4 Créer la base de données MySQL pour Postfix/Courier

Nous créons maintenant une base de données appelée mail :

mysqladmin -u root -p créer un courrier

Ensuite, nous passons au shell MySQL :

mysql -u root -p

Sur le shell MySQL, nous créons l'utilisateur mail_admin avec le mot de passe mail_admin_password (remplacez-le par votre propre mot de passe) qui a les privilèges SELECT, INSERT, UPDATE, DELETE sur la base de données de messagerie. Cet utilisateur sera utilisé par Postfix et Courier pour se connecter à la base mail :

GRANT SELECT, INSERT, UPDATE, DELETE ON mail.* TO 'mail_admin'@'localhost' IDENTIFIED BY 'mail_admin_password';

GRANT SELECT, INSERT, UPDATE, DELETE ON mail.* TO 'mail_admin'@ 'localhost.localdomain' IDENTIFIÉ PAR 'mail_admin_password' ;

FLUSH PRIVILÈGES ;

Toujours sur le shell MySQL, nous créons les tables nécessaires à Postfix et Courier :

UTILISER le courrier ;

CREATE TABLE domaines (

domaine varchar(50) NOT NULL,

CLÉ PRIMAIRE (domaine) )

ENGINE=MyISAM;

CREATE TABLE redirections (

source varchar(80) NOT NULL,

destination TEXT NOT NULL,

PRIMARY KEY (source) )

ENGINE=MyISAM;

CREATE TABLE users (

email varchar(80) NOT NULL,

mot de passe varchar(20) NOT NULL,

quota INT(10) DEFAULT '10485760',

PRIMARY KEY (courriel)

) ENGINE=MyISAM ;

CREATE TABLE transport (

domaine varchar(128) NOT NULL par défaut '',

transport varchar(128) NOT NULL par défaut '',

CLÉ UNIQUE domaine (domaine)

) ENGINE=MonISAM ;

quitter ;

Comme vous l'avez peut-être remarqué, avec le renoncement; commande, nous avons quitté le shell MySQL et sommes de retour sur le shell Linux.

Les domaines table stockera chaque domaine virtuel pour lequel Postfix devrait recevoir des e-mails (par exemple, example.com ).

| domaine |

| exemple.com |

Les transferts table sert à créer un alias d'une adresse e-mail à une autre, par ex. transférer les e-mails pour [email protected] à [email protected] .

| source | destination |

| [email protected] | [email protected] |

Les utilisateurs La table stocke tous les utilisateurs virtuels (c'est-à-dire les adresses e-mail, car l'adresse e-mail et le nom d'utilisateur sont identiques) et les mots de passe (en chiffré formulaire !) et une valeur de quota pour chaque boîte aux lettres (dans cet exemple, la valeur par défaut est de 10485760 octets, ce qui signifie 10 Mo).

| mot de passe | quota | |

| [email protected] | No9.E4skNvGa. ("secret" sous forme cryptée) | 10485760 |

Le transport table est facultative, elle est destinée aux utilisateurs avancés. Il permet de transférer les e-mails d'utilisateurs uniques, de domaines entiers ou de tous les e-mails vers un autre serveur. Par exemple,

| domaine | transport |

| exemple.com | smtp :[1.2.3.4] |

transmettra tous les e-mails pour example.com via le protocole smtp au serveur avec l'adresse IP 1.2.3.4 (les crochets [] signifie "ne pas rechercher l'enregistrement DNS MX" (ce qui est logique pour les adresses IP...). Si vous utilisez un nom de domaine complet (FQDN) à la place, vous n'utiliserez pas les crochets.).

BTW, (je suppose que l'adresse IP de votre système de serveur de messagerie est 192.168.0.100), vous pouvez accéder à phpMyAdmin via http://192.168.0.100/phpmyadmin/ dans un navigateur et vous connecter en tant que mail_admin. Ensuite, vous pouvez consulter la base de données. Plus tard, vous pourrez utiliser phpMyAdmin pour administrer votre serveur de messagerie.

5 Configurer Postfix

Maintenant, nous devons dire à Postfix où il peut trouver toutes les informations dans la base de données. Par conséquent, nous devons créer six fichiers texte. Vous remarquerez que je dis à Postfix de se connecter à MySQL sur l'adresse IP 127.0.0.1 au lieu de localhost. C'est parce que Postfix s'exécute dans une prison chroot et n'a pas accès au socket MySQL auquel il essaierait de se connecter si je disais à Postfix d'utiliser localhost. Si j'utilise 127.0.0.1, Postfix utilise le réseau TCP pour se connecter à MySQL, ce qui ne pose aucun problème, même dans une prison chroot (l'alternative serait de déplacer le socket MySQL dans la prison chroot, ce qui cause d'autres problèmes).

Assurez-vous que /etc/mysql/my.cnf contient la ligne suivante :

vi /etc/mysql/my.cnf

[...]# Au lieu de sauter le réseau, la valeur par défaut est maintenant d'écouter uniquement sur # localhost qui est plus compatible et n'est pas moins sécurisé. adresse-liaison =127.0.0.1[...] |

Si vous deviez modifier /etc/mysql/my.cnf, veuillez redémarrer MySQL maintenant :

/etc/init.d/mysql restart

Exécuter

netstat -tap | grep mysql

pour vous assurer que MySQL écoute sur 127.0.0.1 (localhost.localdomain) :

[email protected] :/usr/src# netstat -tap | grep mysql

tcp 0 0 localhost.localdo:mysql * : ÉCOUTEZ 3895/mysqld

[email protected] :/usr/src#

Créons maintenant nos six fichiers texte.

vi /etc/postfix/mysql-virtual_domains.cf

user =mail_adminpassword =mail_admin_passworddbname =mailquery =SELECT domain AS virtual FROM domaines WHERE domain='%s'hosts =127.0.0.1 |

vi /etc/postfix/mysql-virtual_forwardings.cf

user =mail_adminpassword =mail_admin_passworddbname =mailquery =SELECT destination FROM transferts WHERE source='%s'hosts =127.0.0.1 |

vi /etc/postfix/mysql-virtual_mailboxes.cf

user =mail_adminpassword =mail_admin_passworddbname =mailquery =SELECT CONCAT(SUBSTRING_INDEX(email,'@',-1),'/',SUBSTRING_INDEX(email, '@',1),'/') FROM utilisateurs WHERE email='%s'hosts =127.0.0.1 |

vi /etc/postfix/mysql-virtual_email2email.cf

user =mail_adminpassword =mail_admin_passworddbname =mailquery =SELECT email FROM utilisateurs WHERE email='%s'hosts =127.0.0.1 |

vi /etc/postfix/mysql-virtual_transports.cf

user =mail_adminpassword =mail_admin_passworddbname =mailquery =SELECT transport FROM transport WHERE domaine='%s'hosts =127.0.0.1 |

vi /etc/postfix/mysql-virtual_mailbox_limit_maps.cf

user =mail_adminpassword =mail_admin_passworddbname =mailquery =SELECT quota FROM utilisateurs WHERE email='%s'hosts =127.0.0.1 |

Modifiez ensuite les permissions et le groupe de ces fichiers :

chmod o=/etc/postfix/mysql-virtual_*.cf

chgrp postfix /etc/postfix/mysql-virtual_*.cf

Nous créons maintenant un utilisateur et un groupe appelé vmail avec le répertoire personnel /home/vmail. C'est là que toutes les boîtes aux lettres seront stockées.

groupadd -g 5000 vmail

useradd -g vmail -u 5000 vmail -d /home/vmail -m

Ensuite, nous effectuons une configuration de Postfix. Assurez-vous de remplacer server1.example.com par un FQDN valide, sinon votre Postfix risque de ne pas fonctionner correctement !

postconf -e 'myhostname =server1.example.com'

postconf -e 'mydestination =server1.example.com, localhost, localhost.localdomain'

postconf -e 'mynetworks =127.0.0.0 /8'

postconf -e 'virtual_alias_domains ='

postconf -e 'virtual_alias_maps =proxy:mysql:/etc/postfix/mysql-virtual_forwardings.cf, mysql:/etc/postfix/mysql-virtual_email2email. cf'

postconf -e 'virtual_mailbox_domains =proxy:mysql:/etc/postfix/mysql-virtual_domains.cf'

postconf -e 'virtual_mailbox_maps =proxy:mysql:/etc/postfix/mysql-virtual_mailboxes. cf'

postconf -e 'virtual_mailbox_base =/home/vmail'

postconf -e 'virtual_uid_maps =static:5000'

postconf -e 'virtual_gid_maps =static:5000'

postconf -e 'smtpd_sasl_auth_enable =yes'

postconf -e 'broken_sasl_auth_clients =yes'

postconf -e 'smtpd_sasl_authenticated_header =yes'

postconf -e 'smtpd_recipient_restrictions =permit_mynetworks, permit_sasl_authenticated, reflect_unauth_destination'

> poste conf -e 'smtpd_use_tls =yes'

postconf -e 'smtpd_tls_cert_file =/etc/postfix/smtpd.cert'

postconf -e 'smtpd_tls_key_file =/etc/postfix/smtpd.key'

postconf -e 'transport_maps =proxy:mysql:/etc/postfix/mysql-virtual_transports.cf'

postconf -e 'virtual_maildir_extended =yes'

postconf -e 'virtual_mailbox_limit_maps =proxy:mysql:/etc/ postfix/mysql-virtual_mailbox_limit_maps.cf'

postconf -e 'virtual_mailbox_limit_override =yes'

postconf -e 'virtual_maildir_limit_message ="L'utilisateur que vous essayez de joindre dépasse le quota."'

postconf - e 'virtual_overquota_bounce =yes'

postconf -e 'proxy_read_maps =$ local_recipient_maps $ $ mydestination virtual_alias_maps $ virtual_alias_domains $ $ virtual_mailbox_maps virtual_mailbox_domains $ relay_recipient_maps $ relay_domains $ canonical_maps $ sender_canonical_maps $ recipient_canonical_maps $ relocated_maps $ transport_maps $ mynetworks $ virtual_mailbox_limit_maps'

Ensuite, nous créons le certificat SSL nécessaire pour TLS :

cd /etc/postfix

openssl req -new -outform PEM -out smtpd.cert -newkey rsa:2048 -nodes -keyout smtpd.key -keyform PEM -days 365 -x509

Nom du pays (code à 2 lettres) [AU] :<-- Saisissez le nom de votre pays (par exemple, "DE").

Nom de l'État ou de la province (nom complet) [Some-State] :<-- Saisissez votre état ou Nom de la province.

Nom de la localité (par exemple, ville) [] :<-- Entrez votre ville.

Nom de l'organisation (par exemple, société) [Internet Widgits Pty Ltd] :<-- Entrez le nom de votre organisation (par exemple, le nom de votre entreprise).

Nom de l'unité organisationnelle (par exemple, section) [] :<-- Saisissez le nom de votre unité organisationnelle (par exemple, "Service informatique").

Nom commun (par exemple, VOTRE nom) [] :<-- Saisissez le nom de domaine complet du système (par exemple, "serveur1.exemple.com").

Adresse e-mail [] :<-- Saisissez votre adresse e-mail.

Modifiez ensuite les permissions du smtpd.key :

chmod o=/etc/postfix/smtpd.key

6 Configurer Saslauthd

Première exécution

mkdir -p /var/spool/postfix/var/run/saslauthd

Modifiez ensuite /etc/default/saslauthd. Définissez START sur yes et modifiez la ligne OPTIONS="-c -m /var/run/saslauthd" en OPTIONS="-c -m /var/spool/postfix/var/run/saslauthd -r":

vi /etc/default/saslauthd

## Paramètres du démon saslauthd# Veuillez lire /usr/share/doc/sasl2-bin/README.Debian pour plus de détails.## Faut-il exécuter saslauthd automatiquement au démarrage ? (par défaut :no)START=yes# Description de cette instance saslauthd. Recommandé.# (suggestion :démon d'authentification SASL)DESC="Démon d'authentification SASL"# Nom abrégé de cette instance saslauthd. Fortement recommandé.# (suggestion :saslauthd)NAME="saslauthd"# Quels mécanismes d'authentification saslauthd doit-il utiliser ? (par défaut :pam)## Options disponibles dans ce paquet Debian :# getpwent -- utilisez la fonction de bibliothèque getpwent()# kerberos5 -- utilisez Kerberos 5# pam -- utilisez PAM# rimap -- utilisez un serveur IMAP distant# shadow - - use the local shadow password file# sasldb -- use the local sasldb database file# ldap -- use LDAP (configuration is in /etc/saslauthd.conf)## Une seule option peut être utilisée à la fois. Voir la page de manuel saslauthd# pour plus d'informations.## Exemple :MECHANISMS="pam"MECHANISMS="pam"# Options supplémentaires pour ce mécanisme. (par défaut :aucun)# Consultez la page de manuel saslauthd pour plus d'informations sur les options spécifiques aux mécanismes.MECH_OPTIONS=""# Combien de processus saslauthd devons-nous exécuter ? (par défaut :5)# Une valeur de 0 créera un nouveau processus pour chaque connexion.THREADS=5# Autres options (par défaut :-c -m /var/run/saslauthd)# Remarque :Vous DEVEZ spécifier l'option -m ou saslauthd ne s'exécutera pas !## AVERTISSEMENT :NE SPÉCIFIEZ PAS L'OPTION -d.# L'option -d entraînera l'exécution de saslauthd au premier plan au lieu d'être # un démon. Cela EMPÊCHERA VOTRE SYSTÈME DE DÉMARRER CORRECTEMENT. Si vous souhaitez# exécuter saslauthd en mode débogage, veuillez l'exécuter à la main pour plus de sécurité.## Consultez /usr/share/doc/sasl2-bin/README.Debian pour des informations spécifiques à Debian.# Consultez la page de manuel de saslauthd et la sortie de 'saslauthd -h' pour des informations générales sur ces options.## Exemple pour les utilisateurs de chroot Postfix :"-c -m /var/spool/postfix/var/run/saslauthd"# Exemple pour les utilisateurs de Postfix non-chroot :"-c -m /var/run/saslauthd"## Pour savoir si votre Postfix exécute un chroot, vérifiez /etc/postfix/master.cf.# S'il contient la ligne "smtp inet n - y - - smtpd" ou "smtp inet n - - - - smtpd"# alors votre Postfix s'exécute dans un chroot.# S'il a la ligne "smtp inet n - n - - smtpd" alors votre Postfix n'est PAS# exécuté dans un chroot.#OPTIONS ="-c -m /var/run/saslauthd"OPTIONS="-c -m /var/spool/postfix/var/run/saslauthd -r" |

Créez ensuite le fichier /etc/pam.d/smtp. Il ne doit contenir que les deux lignes suivantes (assurez-vous de remplir correctement les détails de votre base de données) :

vi /etc/pam.d/smtp

auth requise pam_mysql.so user=mail_admin passwd=mail_admin_password host=127.0.0.1 db=mail table=users usercolumn=email passwdcolumn=password crypt=1account suffisant pam_mysql.so user=mail_admin passwd=mail_admin_password host=127.0.0.1 db=mail table=users usercolumn=email passwdcolumn=password crypt=1 |

Créez ensuite le fichier /etc/postfix/sasl/smtpd.conf. Cela devrait ressembler à ceci :

vi /etc/postfix/sasl/smtpd.conf

pwcheck_method :saslauthdmech_list :plain loginallow_plaintext :trueauxprop_plugin :sqlsql_engine :mysqlsql_hostnames :127.0.0.1sql_user :mail_adminsql_passwd :mail_admin_passwordsql_database :mailsql_select :sélectionnez le mot de passe des utilisateurs où email ='%[email protected]%r' |

Ajoutez ensuite l'utilisateur postfix au groupe sasl (cela garantit que Postfix a l'autorisation d'accéder à saslauthd) :

adduser suffixe sasl

Redémarrez ensuite Postfix et Saslauthd :

/etc/init.d/postfix restart

/etc/init.d/saslauthd restart

7 Configurer Courier

Nous devons maintenant dire à Courier qu'il doit s'authentifier auprès de notre base de données MySQL. Tout d'abord, éditez /etc/courier/authdaemonrc et changez la valeur de authmodulelist pour qu'il se lise :

vi /etc/courier/authdaemonrc

[...]authmodulelist="authmysql"[...] |

Faites ensuite une sauvegarde de /etc/courier/authmysqlrc et videz l'ancien fichier :

cp /etc/courier/authmysqlrc /etc/courier/authmysqlrc_orig

cat /dev/null> /etc/courier/authmysqlrc

Ouvrez ensuite /etc/courier/authmysqlrc et insérez-y les lignes suivantes :

vi /etc/courier/authmysqlrc

mysql_server localhostMYSQL_USERNAME mail_adminMYSQL_PASSWORD mail_admin_passwordMYSQL_PORT 0MYSQL_DATABASE mailMYSQL_USER_TABLE usersMYSQL_CRYPT_PWFIELD mot de passe # MYSQL_CLEAR_PWFIELD passwordMYSQL_UID_FIELD 5000MYSQL_GID_FIELD 5000MYSQL_LOGIN_FIELD emailMYSQL_HOME_FIELD "/ home / vmail" MYSQL_MAILDIR_FIELD CONCAT (SUBSTRING_INDEX (email, '@', -1),'/',SUBSTRING_INDEX(email,'@',1),'/')#quota MYSQL_NAME_FIELDMYSQL_QUOTA_FIELD |

Lors de l'installation, les certificats SSL pour IMAP-SSL et POP3-SSL sont créés avec le nom d'hôte localhost. Pour le remplacer par le nom d'hôte correct (server1.example.com dans ce tutoriel), supprimez les certificats...

cd /etc/courier

rm -f /etc/courier/imapd.pem

rm -f /etc/courier/pop3d.pem

... et modifiez les deux fichiers suivants ; remplacez CN=localhost par CN=server1.example.com (vous pouvez également modifier les autres valeurs, si nécessaire) :

vi /etc/courier/imapd.cnf

[...]CN=server1.example.com[...] |

vi /etc/courier/pop3d.cnf

[...]CN=server1.example.com[...] |

Recréez ensuite les certificats...

mkimapdcert

mkpop3dcert

... et redémarrez Courier :

/etc/init.d/courier-authdaemon restart

/etc/init.d/courier-imap restart

/etc/init.d/courier-imap-ssl restart

/etc/init.d/courier-pop restart

/etc/init.d/courier-pop-ssl restart

En courant

telnet localhost pop3

vous pouvez voir si votre serveur POP3 fonctionne correctement. Il devrait rendre +OK Bonjour. (Tapez quit pour revenir au shell Linux.)

[email protected] :/etc/courier# telnet localhost pop3

Essai 127.0.0.1...

Connecté à localhost.localdomain.

Le caractère d'échappement est '^]'.

+OK Bonjour.

<-- quitter

+OK Meilleure chance la prochaine fois.

Connexion fermée par un hôte étranger.

[email protected] :/etc/courier#

8 Modifier /etc/aliases

Maintenant, nous devrions ouvrir /etc/aliases. Assurez-vous que postmaster pointe vers root et root vers votre propre nom d'utilisateur ou votre adresse e-mail, par ex. comme ceci :

vi /etc/aliases

[...]postmaster :rootroot :postmaster[email protected][...] |

ou comme ceci (si l'administrateur est votre propre nom d'utilisateur) :

[...]postmaster :rootroot :administrateur[...] |

Chaque fois que vous modifiez /etc/aliases, vous devez exécuter

nouveaux alias

ensuite et relancez Postfix :

/etc/init.d/postfix restart

9 Installer amavisd-new, SpamAssassin et ClamAV

Pour installer amavisd-new, spamassassin et clamav, exécutez la commande suivante :

apt-get install amavisd-new spamassassin clamav clamav-daemon zoo unzip bzip2 libnet-ph-perl libnet-snpp-perl libnet-telnet-perl noarch lzop pax

Ensuite, nous devons configurer amavisd-new. La configuration est divisée en plusieurs fichiers qui résident dans le répertoire /etc/amavis/conf.d. Jetez un œil à chacun d'eux pour vous familiariser avec la configuration. La plupart des paramètres sont corrects, cependant nous devons modifier trois fichiers :

Il faut d'abord activer ClamAV et SpamAssassin dans /etc/amavis/conf.d/15-content_filter_mode en décommentant les lignes @bypass_virus_checks_maps et @bypass_spam_checks_maps :

vi /etc/amavis/conf.d/15-content_filter_mode

Le fichier devrait ressembler à ceci :

use strict;# Vous pouvez modifier ce fichier pour réactiver la vérification du SPAM via spamassassin# et pour réactiver la vérification antivirus.## Vérification antivirus par défaut mode# Veuillez noter que la vérification antivirus est DÉSACTIVÉE par# défaut.# Si vous souhaitez l'activer, veuillez décommenter les lignes suivantes :@bypass_virus_checks_maps =( \%bypass_virus_checks, \@bypass_virus_checks_acl, \$bypass_virus_checks_re);## Default Mode de vérification du SPAM# Veuillez noter que la vérification anti-spam est DÉSACTIVÉE par# défaut.# Si vous souhaitez l'activer, veuillez décommenter les lignes suivantes :@bypass_spam_checks_maps =( \%bypass_spam_checks, \@bypass_spam_checks_acl, \$bypass_spam_checks_re);1; # assurer un retour défini |

Ensuite, vous devriez jeter un œil aux paramètres de spam et aux actions pour les spams/virus-mails dans /etc/amavis/conf.d/20-debian_defaults. Il n'est pas nécessaire de modifier quoi que ce soit si les paramètres par défaut vous conviennent. Le fichier contient de nombreuses explications, il n'est donc pas nécessaire d'expliquer les paramètres ici :

vi /etc/amavis/conf.d/20-debian_defaults

[...]$QUARANTINEDIR ="$MYHOME/virusmails";$quarantine_subdir_levels =1; # activer le répertoire de quarantaine hachage$log_recip_templ =undef ; # désactiver les entrées de journal de niveau 0 par destinataire $DO_SYSLOG =1 ; # journal via syslogd (préféré)$syslog_ident ='amavis'; # balise d'identification syslog, ajoutée à tous les messages$syslog_facility ='mail';$syslog_priority ='debug'; # passer à info pour supprimer la sortie de débogage, etc$enable_db =1 ; # activer l'utilisation de BerkeleyDB/libdb (SNMP et nounou)$enable_global_cache =1; # activer l'utilisation du cache basé sur libdb if $enable_db=1$inet_socket_port =10024 ; # socket d'écoute par défaut$sa_spam_subject_tag ='***SPAM*** ';$sa_tag_level_deflt =2.0; # ajouter des en-têtes d'informations de spam si à ou au-dessus de ce niveau$sa_tag2_level_deflt =6.31 ; # ajouter les en-têtes 'spam détecté' à ce niveau$sa_kill_level_deflt =6.31; # déclenche des actions d'évitement du spam$sa_dsn_cutoff_level =10 ; # niveau de spam au-delà duquel aucune DSN n'est envoyée[...]$final_virus_destiny =D_DISCARD; # (données non perdues, voir quarantaine de virus)$final_banned_destiny =D_BOUNCE ; # D_REJECT quand MTA$final_spam_destiny frontal =D_BOUNCE;$final_bad_header_destiny =D_PASS; # Sujet aux faux positifs (pour le spam)[...] |

Enfin, éditez /etc/amavis/conf.d/50-user et ajoutez la ligne $pax='pax'; au milieu :

vi /etc/amavis/conf.d/50-user

use strict;## Placez vos directives de configuration ici. Elles remplaceront celles des fichiers précédents.## Voir /usr/share/doc/amavisd-new/ pour la documentation et des exemples de# directives que vous pouvez utiliser dans ce fichier#$pax='pax';#---- -------- Ne rien modifier en dessous de cette ligne ---------------1; # assurer un retour défini |

Ensuite, exécutez ces commandes pour ajouter l'utilisateur clamav au groupe amavis et pour redémarrer amavisd-new et ClamAV :

adduser clamav amavis

/etc/init.d/amavis restart

/etc/init.d/clamav-freshclam restart

/etc/init.d/clamav-daemon restartNous devons maintenant configurer Postfix pour diriger les e-mails entrants via amavisd-new :

postconf -e 'content_filter =amavis:[127.0.0.1]:10024'

postconf -e 'receive_override_options =no_address_mappings'Ajoutez ensuite les lignes suivantes à /etc/postfix/master.cf :

vi /etc/postfix/master.cf

[...]amavis unix - - - - 2 smtp -o smtp_data_done_timeout=1200 -o smtp_send_xforward_command=yes127.0.0.1:10025 inet n - - - - smtpd -o content_filter=-o local_recipient_maps=-o relay_recipient_maps=-o smtpd_restriction_classes=-o smtpd_client_restrictions=-o smtpd_helo_restrictions=-o smtpd_sender_restrictions=-o smtpd_recipient_restrictions=0 -207/mynetworks,0=1 o strict_rfc821_envelopes=yes -o receive_override_options=no_unknown_recipient_checks,no_header_body_checks |

Redémarrez ensuite Postfix :

/etc/init.d/postfix restart

Maintenant lancez

netstat -tap

et vous devriez voir Postfix (master) en écoute sur les ports 25 (smtp) et 10025, et amavisd-new sur le port 10024 :

[email protected] :/etc/courier# netstat -tap

Connexions Internet actives (serveurs et établis)

Proto Recv-Q Send-Q Adresse locale Adresse étrangère État PID/Nom du programme

tcp 0 0 localhost.localdo:10024 *:* Écoutez 21937 / amavisd-new (

tcp 0 0 localhost.localdo:10025 *:* Écoutez 23128 / maître

TCP 0 0 localhost.localdo :MySQL *:* Écoutez 4308 / MySQLD

TCP 0 52 Server1.example.com:SSH 192.168.0.206:57597 établi 976/0

TCP6 0 0 [::]:ssh [::]:* ÉCOUTER 610/sshd

tcp6 0 0 [::]:Smtp [::]:* Écoutez 23128 / Master

TCP6 0 0 [::]:IMAPS [::]:* Écoutez 18191 / COURERTCPD

TCP6 0 0 [:::]:pop3s [::]:* Écoutez 18259 / COURERTCPD

TCP6 0 0 [::]:POP3 [::]:* Écoutez 18222 / COURERTCPD

TCP6 0 0 [::]:IMAP2 [::] :* ÉCOUTEZ 18154/couriertcpd

[email protected]:/etc/courier#

10 Installer Razor, Pyzor et DCC et configurer SpamAssassin

Razor, Pyzor et DCC sont des filtres anti-spam qui utilisent un réseau de filtrage collaboratif. Pour installer Razor et Pyzor, exécutez

apt-get install razor pyzor

DCC n'est pas disponible dans les dépôts Debian Wheezy, nous l'installons donc comme suit :

cd /tmp

wget http://www.dcc-servers.net/dcc/source/dcc-dccproc.tar.Z

tar xzvf dcc-dccproc.tar.Z

cd dcc-dccproc-1.3.147

./configure --with-uid=amavis

make

make install

chown -R amavis:amavis /var/dcc

ln -s /var/dcc/libexec/dccifd /usr/local/bin/dccifd

Maintenant, nous devons dire à SpamAssassin d'utiliser ces trois programmes. Modifiez /etc/spamassassin/local.cf et ajoutez-y les lignes suivantes :

vi /etc/spamassassin/local.cf

[...]#dccuse_dcc 1dcc_path /usr/local/bin/dccproc#pyzoruse_pyzor 1pyzor_path /usr/bin/pyzor#razoruse_razor2 1razor_config /etc/ razor/razor-agent.conf#bayesuse_bayes 1use_bayes_rules 1bayes_auto_learn 1 |

Ensuite, il faut activer le plugin DCC dans SpamAssassin. Ouvrez /etc/spamassassin/v310.pre et décommentez le loadplugin Mail::SpamAssassin::Plugin::DCC line:

vi /etc/spamassassin/v310.pre

[...]# DCC - effectue des vérifications de messages DCC.## DCC est désactivé ici car il n'est pas open source. Voir la licence DCC# pour plus de détails.#loadplugin Mail::SpamAssassin::Plugin::DCC[...] |

Vous pouvez vérifier votre configuration SpamAssassin en exécutant :

spamassassin --lint

Il ne devrait afficher aucune erreur.

Redémarrez ensuite amavisd-new :

/etc/init.d/amavis restart

Maintenant, nous mettons à jour nos ensembles de règles SpamAssassin comme suit :

sa-update --no-gpg

Nous créons une tâche cron afin que les ensembles de règles soient mis à jour régulièrement. Exécuter

crontab -e

pour ouvrir l'éditeur de tâches cron. Créez la tâche cron suivante :

23 4 */2 * * /usr/bin/sa-update --no-gpg &> /dev/null |

Cela mettra à jour les règles tous les deux jours à 4h23.

11 notifications de dépassement de quota

Si vous souhaitez recevoir des notifications sur tous les comptes de messagerie qui dépassent le quota, créez le fichier /usr/local/sbin/quota_notify :

cd /usr/local/sbin/

vi quota_notify

#!/usr/bin/perl -w# Auteur <[email protected]>## Ce script suppose que virtual_mailbox_base est défini# dans le main de postfix fichier .cf. Ce répertoire est supposé contenir# répertoires qui eux-mêmes contiennent les maildirs de votre utilisateur virtuel.# Par exemple :## -----------/# |# |# home/vmail/domains/# | |# | |# example.com/foo.com/# |# |# -----------------# | | |# | | |# user1/ user2/ user3/# |# |# maildirsize#use strict;my $POSTFIX_CF ="/etc/postfix/main.cf";my $MAILPROG ="/usr/sbin/sendmail -t";my $ WARNPERCENT =80;my @POSTMASTERS =('[email protected]');my $CONAME ='My Company';my $COADDR ='[email protected]';my $SUADDR ='[email protected]';my $ MAIL_REPORT =1;my $MAIL_WARNING =1;#get virtual mail base from postfix configopen(PCF, "<$POSTFIX_CF") or die $!;my $mboxBase;while ( |

Assurez-vous d'ajuster les variables en haut (en particulier l'adresse e-mail [email protected]).

Il faut rendre le fichier exécutable :

chmod 755 quota_notify

Exécuter

crontab -e

pour créer une tâche cron pour ce script :

0 0 * * * /usr/local/sbin/quota_notify &> /dev/null |

12 Tester le suffixe

Pour voir si Postfix est prêt pour SMTP-AUTH et TLS, exécutez

telnet localhost 25

Après avoir établi la connexion à votre type de serveur de messagerie Postfix

ehlo localhost

Si vous voyez les lignes

250-STARTTLS

et

250-AUTH PLAIN LOGIN

tout va bien :

[email protected] :/usr/local/sbin# telnet localhost 25

Essai ::1...

Connecté à localhost.localdomain.

Le caractère d'échappement est '^]'.

220 server1.example.com ESMTP Postfix (Debian/GNU)

<-- ehlo localhost

250-server1.example.com

250-PIPELINING

250-SIZE 10240000

250-VRFY

250-ETRN

250-STARTTLS

250-AUTH CONNEXION SIMPLE

250-AUTH=CONNEXION SIMPLE

250-ENHANCEDSTATUSCODES

250-8BITMIME

250 DSN

<-- quit

221 2.0.0 Bye

Connexion fermée par un hôte étranger.

[email protected] :/usr/local /sbin#

Saisissez

quitter

pour revenir au shell système.

13 Remplir la base de données et tester

Pour remplir la base de données, vous pouvez utiliser le shell MySQL :

mysql -u root -p

UTILISER le courrier ;

Il faut au moins créer des entrées dans les tables domaines et utilisateurs :

INSERT INTO `domains` (`domain`) VALUES ('example.com');

INSERT INTO `users` (`email`, `password`, `quota`) VALUES ('[email protected ]', ENCRYPT('secret'), 10485760); (Veuillez veiller à utiliser la syntaxe ENCRYPT dans la deuxième instruction INSERT afin de chiffrer le mot de passe !)

Si vous souhaitez créer des entrées dans les deux autres tables, cela ressemblerait à ceci :

INSERT INTO `forwardings` (`source`, `destination`) VALUES ('[email protected]', '[email protected]');

INSERT INTO `transport` (`domain`, `transport `) VALEURS ('exemple.com', 'smtp:mail.exemple.com'); Pour quitter le shell MySQL, tapez

quitter ;

Pour la plupart des gens, c'est plus facile s'ils ont une interface graphique pour MySQL; par conséquent, vous pouvez également utiliser phpMyAdmin (dans cet exemple sous http://192.168.0.100/phpmyadmin/ ou http://server1.example.com/phpmyadmin/) pour administrer le mail base de données. Encore une fois, lorsque vous créez un utilisateur, assurez-vous d'utiliser la fonction ENCRYPT pour chiffrer le mot de passe :

Je ne pense pas avoir à expliquer davantage le tableau des domaines et des utilisateurs.

La table des transferts peut avoir des entrées comme celles-ci :

| source | destination | |

| [email protected] | [email protected] | Redirection des e-mails pour [email protected] vers [email protected] |

| @example.com | [email protected] | Crée un compte fourre-tout pour [email protected] Tous les e-mails destinés à example.com arriveront à [email protected], à l'exception de ceux qui existent dans la table des utilisateurs (c'est-à-dire si [email protected] existe dans la table des utilisateurs, les e-mails à [email protected] arriveront toujours à [email protected]). |

| @example.com | @unautredomaine.tld | Cela redirige tous les e-mails vers example.com vers le même utilisateur sur anotherdomain.tld. Par exemple, les e-mails à [email protected] seront transférés à [email protected] |

| [email protected] | [email protected], [email protected] | Transférer les e-mails de [email protected] vers deux adresses e-mail ou plus. Toutes les adresses e-mail répertoriées sous destination reçoivent une copie de l'e-mail. |

La table de transport peut avoir des entrées comme celles-ci :

| domaine | transport | |

| exemple.com | : | Distribue les e-mails pour example.com localement. C'est comme si cet enregistrement n'existait pas du tout dans cette table. |

| exemple.com | smtp:mail.anotherdomain.tld | Envoie tous les e-mails pour example.com via smtp au serveur mail.anotherdomain.com. |

| exemple.com | smtp:mail.anotherdomain.tld:2025 | Envoie tous les e-mails pour example.com via smtp au serveur mail.anotherdomain.com, mais sur le port 2025, et non 25 qui est le port par défaut pour smtp. |

| exemple.com |

smtp :[1.2.3.4] | Les crochets empêchent Postfix d'effectuer des recherches dans l'enregistrement DNS MX pour l'adresse entre crochets. Logique pour les adresses IP. |

| .example.com | smtp:mail.anotherdomain.tld | Le courrier pour n'importe quel sous-domaine de example.com est livré à mail.anotherdomain.tld. |

| * | smtp:mail.anotherdomain.tld | Tous les e-mails sont envoyés à mail.anotherdomain.tld. |

| [email protected] | smtp:mail.anotherdomain.tld | Les e-mails pour [email protected] sont envoyés à mail.anotherdomain.tld. |

Voir

transport d'hommes

pour plus de détails.

N'oubliez pas que l'ordre des entrées dans le tableau des transports est important ! Les entrées seront suivies de haut en bas.

Important : Postfix utilise un mécanisme de mise en cache pour les transports, il peut donc s'écouler un certain temps avant que vos modifications dans la table de transport ne prennent effet. Si vous voulez qu'ils prennent effet immédiatement, exécutez

rechargement postfixé

après avoir effectué vos modifications dans la table de transport.

14 Envoyer un e-mail de bienvenue pour créer Maildir

Lorsque vous créez un nouveau compte de messagerie et que vous essayez d'y récupérer des e-mails (avec POP3/IMAP), vous obtiendrez probablement des messages d'erreur indiquant que le Maildir n'existe pas. Le Maildir est créé automatiquement lorsque le premier e-mail arrive pour le nouveau compte. C'est donc une bonne idée d'envoyer un e-mail de bienvenue à un nouveau compte.

Tout d'abord, nous installons le package mailx :

apt-get install mailutils

Pour envoyer un e-mail de bienvenue à [email protected], nous procédons comme suit :

mailx [protégé par e-mail]

Le sujet vous sera demandé. Tapez l'objet (par exemple, Bienvenue), puis appuyez sur ENTREE, et dans la ligne suivante tapez votre message. Lorsque le message est terminé, appuyez à nouveau sur ENTER pour être dans une nouvelle ligne, puis appuyez sur CTRL+D ; si vous ne voulez pas mettre le courrier en copie, appuyez à nouveau sur ENTER :

[email protected] :/usr/local/sbin# mailx [email protected]

Objet :Bienvenue <-- ENTER

Bienvenue ! Amusez-vous avec votre nouveau compte de messagerie. <-- ENTRÉE

<-- CTRL+D

Cc :<-- ENTRÉE

[email protected] :/usr/local/sbin#

15 Installer SquirrelMail

SquirrelMail est une interface de messagerie Web qui permettra à vos utilisateurs d'envoyer et de recevoir des e-mails dans un navigateur. Ce chapitre montre comment l'installer et l'adapter à notre configuration afin que les utilisateurs puissent même changer le mot de passe de leur compte de messagerie à partir de l'interface SquirrelMail.

Pour installer SquirrelMail, nous exécutons :

apt-get install squirrelmail squirrelmail-compatibility php-pear php-db

Ensuite, nous lions symboliquement la configuration Apache fournie avec le package SquirrelMail au répertoire /etc/apache2/conf.d et redémarrons Apache :

ln -s /etc/squirrelmail/apache.conf /etc/apache2/conf.d/squirrelmail.conf

/etc/init.d/apache2 restart

SquirrelMail est livré avec des plugins préinstallés, malheureusement aucun d'entre eux n'est capable de nous permettre de changer notre mot de passe de messagerie dans notre base de données MySQL. Mais il y a le plugin Change SQL Password que nous pouvons installer manuellement :

cd /usr/share/squirrelmail/plugins

wget http://www.squirrelmail.org/plugins/change_sqlpass-3.3-1.2.tar.gz

tar xvfz change_sqlpass-3.3-1.2. tar.gz

cd change_sqlpass

cp config.php.sample config.php

Maintenant, nous devons éditer config.php et l'ajuster à notre configuration. Veuillez ajuster les variables $csp_dsn, $lookup_password_query, $password_update_queries, $password_encryption, $csp_salt_static et $csp_delimiter comme suit et commentez $csp_salt_query :

vi config.php

[...]$csp_dsn ='mysql://mail_admin:[email protected]/mail' ;[...]$lookup_password_query ='SELECT count(*) FROM users WHERE email ="%1" AND password =%4';[...]$password_update_queries =array('UPDATE users SET password =%4 WHERE email ="%1"'); [...]$password_encryption ='MYSQLENCRYPT';[...]$csp_salt_static ='LEFT(password, 2)';[...]//$csp_salt_query ='SELECT salt FROM utilisateurs WHERE username ="%1 "';[...]$csp_delimiter ='@';[...] |

Le fichier complet se présente comme suit :

* 2002-2005 Paul Lesneiwski <[email protected]> * Ce programme est sous licence GPL. See COPYING for details * * @package plugins * @subpackage Change SQL Password * */ // Global Variables, don't touch these unless you want to break the plugin // global $csp_dsn, $password_update_queries, $lookup_password_query, $force_change_password_check_query, $password_encryption, $csp_salt_query, $csp_salt_static, $csp_secure_port, $csp_non_standard_http_port, $csp_delimiter, $csp_debug, $min_password_length, $max_password_length, $include_digit_in_password, $include_uppercase_letter_in_password, $include_lowercase_letter_in_password, $include_nonalphanumeric_in_password; // csp_dsn // // Theoretically, any SQL database supported by Pear should be supported // here. The DSN (data source name) must contain the information needed // to connect to your database backend. A MySQL example is included below. // For more details about DSN syntax and list of supported database types, // please see:// http://pear.php.net/manual/en/package.database.db.intro-dsn.php // //$csp_dsn ='mysql://user:[email protected]/email_users'; $csp_dsn ='mysql://mail_admin:[email protected]/mail'; // lookup_password_query // // This plugin will always verify the user's old password // against their login password, but an extra check can also // be done against the database for more security if you // desire. If you do not need the extra password check, // make sure this setting is empty. // // This is a query that returns a positive value if a user // and password pair are found in the database. // // This query should return one value (one row, one column), the // value being ideally a one or a zero, simply indicating that // the user/password pair does in fact exist in the database. // // %1 in this query will be replaced with the full username // (including domain), such as "[email protected]" // %2 in this query will be replaced with the username (without // any domain portion), such as "jose" // %3 in this query will be replaced with the domain name, // such as "example.com" // %4 in this query will be replaced with the current (old) // password in whatever encryption format is needed per other // plugin configuration settings (Note that the syntax of // the password will be provided depending on your encryption // choices, so you NEVER need to provide quotes around this // value in the query here.) // %5 in this query will be replaced with the current (old) // password in unencrypted plain text. If you do not use any // password encryption, %4 and %5 will be the same values, // except %4 will have double quotes around it and %5 will not. // //$lookup_password_query =''; // TERRIBLE SECURITY:$lookup_password_query ='SELECT count(*) FROM users WHERE username ="%1" AND plain_password ="%5"'; //$lookup_password_query ='SELECT count(*) FROM users WHERE username ="%1" AND crypt_password =%4'; $lookup_password_query ='SELECT count(*) FROM users WHERE email ="%1" AND password =%4'; // password_update_queries // // An array of SQL queries that will all be executed // whenever a password change attempt is made. // // Any number of queries may be included here. // The queries will be executed in the order given here. // // %1 in all queries will be replaced with the full username // (including domain), such as "[email protected]" // %2 in all queries will be replaced with the username (without // any domain portion), such as "jose" // %3 in all queries will be replaced with the domain name, // such as "example.com" // %4 in all queries will be replaced with the new password // in whatever encryption format is needed per other // plugin configuration settings (Note that the syntax of // the password will be provided depending on your // encryption choices, so you NEVER need to provide quotes // around this value in the queries here.) // %5 in all queries will be replaced with the new password // in unencrypted plain text - BEWARE! If you do not use // any password encryption, %4 and %5 will be the same // values, except %4 will have double quotes around it // and %5 will not. //// $password_update_queries =array(// 'UPDATE users SET crypt_password =%4 WHERE username ="%1"',// 'UPDATE user_flags SET force_change_pwd =0 WHERE username ="%1"',// 'UPDATE users SET crypt_password =%4, force_change_pwd =0 WHERE username ="%1"',// ); $password_update_queries =array('UPDATE users SET password =%4 WHERE email ="%1"'); // force_change_password_check_query // // A query that checks for a flag that indicates if a user // should be forced to change their password. This query // should return one value (one row, one column) which is // zero if the user does NOT need to change their password, // or one if the user should be forced to change it now. // // This setting should be an empty string if you do not wish // to enable this functionality. // // %1 in this query will be replaced with the full username // (including domain), such as "[email protected]" // %2 in this query will be replaced with the username (without // any domain portion), such as "jose" // %3 in this query will be replaced with the domain name, // such as "example.com" // //$force_change_password_check_query ='SELECT IF(force_change_pwd ="yes", 1, 0) FROM users WHERE username ="%1"'; //$force_change_password_check_query ='SELECT force_change_pwd FROM users WHERE username ="%1"'; $force_change_password_check_query =''; // password_encryption // // What encryption method do you use to store passwords // in your database? Please use one of the following, // exactly as you see it:// // NONE Passwords are stored as plain text only // MYSQLPWD Passwords are stored using the MySQL password() function // MYSQLENCRYPT Passwords are stored using the MySQL encrypt() function // PHPCRYPT Passwords are stored using the PHP crypt() function // MD5CRYPT Passwords are stored using encrypted MD5 algorithm // MD5 Passwords are stored as MD5 hash // //$password_encryption ='MYSQLPWD'; $password_encryption ='MYSQLENCRYPT'; // csp_salt_query // csp_salt_static // // Encryption types that need a salt need to know where to get // that salt. If you have a constant, known salt value, you // should define it in $csp_salt_static. Otherwise, leave that // value empty and define a value for the $csp_salt_query. // // Leave both values empty if you do not need (or use) salts // to encrypt your passwords. // // The query should return one value (one row, one column) which // is the salt value for the current user's password. This // query is ignored if $csp_salt_static is anything but empty. // // %1 in this query will be replaced with the full username // (including domain), such as "[email protected]" // %2 in this query will be replaced with the username (without // any domain portion), such as "jose" // %3 in this query will be replaced with the domain name, // such as "example.com" // //$csp_salt_static ='LEFT(crypt_password, 2)'; //$csp_salt_static ='"a4"'; // use this format with MYSQLENCRYPT //$csp_salt_static ='$2$blowsomefish$'; // use this format with PHPCRYPT //$csp_salt_static =''; $csp_salt_static ='LEFT(password, 2)'; //$csp_salt_query ='SELECT SUBSTRING_INDEX(crypt_password, '$', 1) FROM users WHERE username ="%1"'; //$csp_salt_query ='SELECT SUBSTRING(crypt_password, (LENGTH(SUBSTRING_INDEX(crypt_password, '$', 2)) + 2)) FROM users WHERE username ="%1"'; //$csp_salt_query ='SELECT salt FROM users WHERE username ="%1"'; //$csp_salt_query =''; // csp_secure_port // // You may ensure that SSL encryption is used during password // change by setting this to the port that your HTTPS is served // on (443 is typical). Set to zero if you do not wish to force // an HTTPS connection when users are changing their passwords. // // You may override this value for certain domains, users, or // service levels through the Virtual Host Login (vlogin) plugin // by setting a value(s) for $vlogin_csp_secure_port in the vlogin // configuration. // $csp_secure_port =0; //$csp_secure_port =443; // csp_non_standard_http_port // // If you serve standard HTTP web requests on a non-standard // port (anything other than port 80), you should specify that // port number here. Set to zero otherwise. // // You may override this value for certain domains, users, or // service levels through the Virtual Host Login (vlogin) plugin // by setting a value(s) for $vlogin_csp_non_standard_http_port // in the vlogin configuration. // //$csp_non_standard_http_port =8080; $csp_non_standard_http_port =0; // min_password_length // max_password_length // include_digit_in_password // include_uppercase_letter_in_password // include_lowercase_letter_in_password // include_nonalphanumeric_in_password // // You can set the minimum and maximum password lengths that // you accept or leave those settings as zero to indicate that // no limit should be applied. // // Turn on any of the other settings here to check that the // new password contains at least one digit, upper case letter, // lower case letter and/or one non-alphanumeric character. // $min_password_length =6; $max_password_length =0; $include_digit_in_password =0; $include_uppercase_letter_in_password =0; $include_lowercase_letter_in_password =0; $include_nonalphanumeric_in_password =0; // csp_delimiter // // if your system has usernames with something other than // an "@" sign separating the user and domain portion, // specify that character here // //$csp_delimiter ='|'; $csp_delimiter ='@'; // debug mode // $csp_debug =0;?> |

Now we must go into the SquirrelMail configuration and tell SquirrelMail that we use Courier as our POP3 and IMAP server and enable the Change SQL Password and the Compatibility plugins:

/usr/sbin/squirrelmail-configure

You'll see the following menu. Navigate through it as indicated:

SquirrelMail Configuration : Read: config.php (1.4.0)

---------------------------------------------------------

Main Menu --

1. Organization Preferences

2. Server Settings

3. Folder Defaults

4. General Options

5. Themes

6. Address Books

7. Message of the Day (MOTD)

8. Plugins

9. Database

10. Languages

D. Set pre-defined settings for specific IMAP servers

C Turn color on

S Save data

Q Quit

Command >> <-- D

SquirrelMail Configuration : Read: config.php

---------------------------------------------------------

While we have been building SquirrelMail, we have discovered some

preferences that work better with some servers that don't work so

well with others. If you select your IMAP server, this option will

set some pre-defined settings for that server.

Please note that you will still need to go through and make sure

everything is correct. Cela ne change pas tout. There are

only a few settings that this will change.

Please select your IMAP server:

bincimap = Binc IMAP server

courier = Courier IMAP server

cyrus = Cyrus IMAP server

dovecot = Dovecot Secure IMAP server

exchange = Microsoft Exchange IMAP server

hmailserver = hMailServer

macosx = Mac OS X Mailserver

mercury32 = Mercury/32

uw = University of Washington's IMAP server

gmail = IMAP access to Google mail (Gmail) accounts

quit = Do not change anything

Command >> <-- courier

imap_server_type = courier

default_folder_prefix = INBOX.

trash_folder = Trash

sent_folder = Sent

draft_folder = Drafts

show_prefix_option = false

default_sub_of_inbox = false

show_contain_subfo lders_option = false

optional_delimiter = .

delete_folder = true

Press enter to continue... <-- press ENTER

SquirrelMail Configuration : Read: config.php (1.4.0)

---------------------------------------------------------

Main Menu --

1. Organization Preferences

2. Server Settings

3. Folder Defaults

4. General Options

5. Themes

6. Address Books

7. Message of the Day (MOTD)

8. Plugins

9. Database

10. Languages

D. Set pre-defined settings for specific IMAP servers

C Turn color on

S Save data

Q Quit

Command >> <-- 8

SquirrelMail Configuration : Read: config.php (1.4.0)

---------------------------------------------------------

Plugins

Installed Plugins

1. view_as_html

Available Plugins:

2. administrator

3. bug_report

4. calendar

5. change_sqlpass

6. compatibility

7. delete_move_next

8. demo

9. filters

10. fortune

11. info

12. listcommands

13. mail_fetch

14. message_details

15. newmail

16. sent_subfolders

17. spamcop

18. squirrelspell

19. test

20. translate

R Return to Main Menu

C Turn color on

S Save data

Q Quit

Command >> <-- 6 (or whatever number the compatibility plugin has - it's n eeded by the change_sqlpass plugin)

SquirrelMail Configuration : Read: config.php (1.4.0)

---------------------------------------------------------

Plugins

Installed Plugins

1. view_as_html

2. compatibility

Available Plugins:

3. administrator

4. bug_report

5. calendar

6. change_sqlpass

7. delete_move_next

8. demo

9. filters

10. fortune

11. info

12. listcommands

13. mail_fetch

14. message_details

15. newmail

16. sent_subfolders

17. spamcop

18. squirrelspell

19. test

20. translate

R Return to Main Menu

C Turn color on

S Save data

Q Quit

Command >> <-- 6 (the number of the change_sqlpass plugin)

SquirrelMail Configuration : Read: config.php (1.4.0)

------------------------------------------- --------------

Plugins

Installed Plugins

1. view_as_html

2. compatibility

3. change_sqlpass

Available Plugins:

4. administrator

5. bug_report

6. calendar

7. delete_move_next

8. demo

9. filters

10. fortune

11. info

12. listcommands

13. mail_fetch

14. message_details

15. newmail

16. sent_subfolders

17. spamcop

18. squirrelspell

19. test

20. translate

R Return to Main Menu

C Turn color on

S Save data

Q Quit

Command >> <-- S

SquirrelMail Configuration : Read: config.php (1.4.0)

---------------------------------------------------------

Plugins

Installed Plugins

1. view_as_html

2. compatibility

3. change_sqlpass

Available Plugins:

4. administrator

5 . bug_report

6. calendar

7. delete_move_next

8. demo

9. filters

10. fortune

11. info

12. listcommands

13. mail_fetch

14. message_details

15. newmail

16. sent_subfolders

17. spamcop

18. squirrelspell

19. test

20. translate

R Return to Main Menu

C Turn color on

S Save data

Q Quit

Command >> S

Data saved in config.php

Press enter to continue... <-- press ENTER

SquirrelMail Configuration : Read: config.php (1.4.0)

---------------------------------------------------------

Plugins

Installed Plugins

1. view_as_html

2. compatibility

3. change_sqlpass

Available Plugins:

4. administrator

5. bug_report

6. calendar

7. delete_move_next

8. demo

9. filters

10. fort une

11. info

12. listcommands

13. mail_fetch

14. message_details

15. newmail

16. sent_subfolders

17. spamcop

18. squirrelspell

19. test

20. translate

R Return to Main Menu

C Turn color on

S Save data

Q Quit

Command >> <-- Q

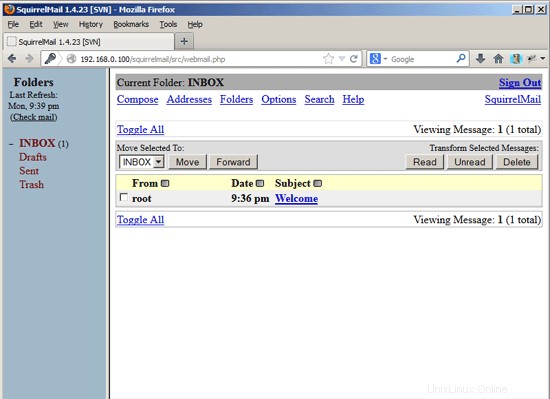

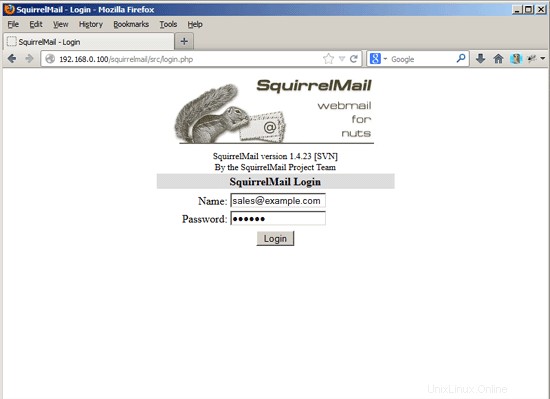

Now you can type in http://server1.example.com/squirrelmail or http://192.168.0.100/squirrelmail in your browser to access SquirrelMail.

Log in with your email address (e.g. [email protected]) and your password:

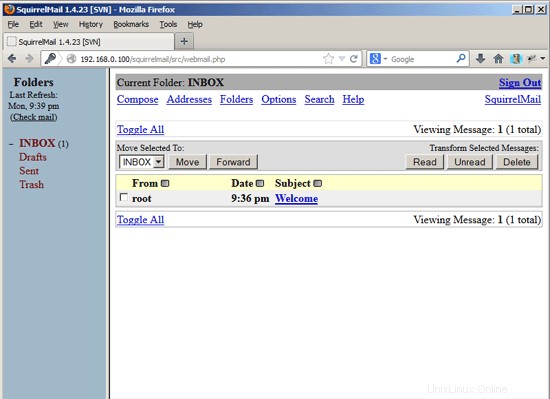

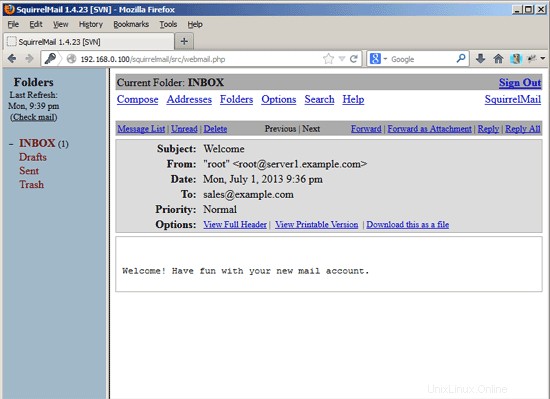

You should find the welcome email in your inbox:

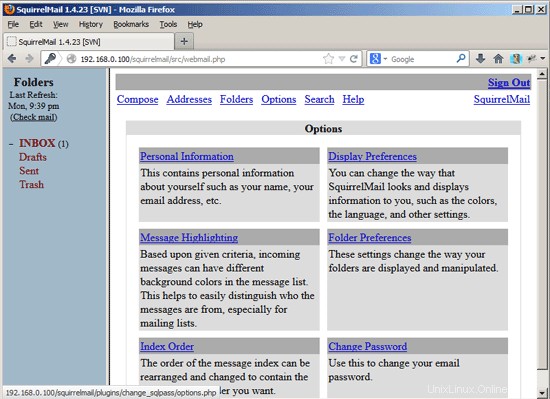

To change your password, go to Options and then select Change Password:

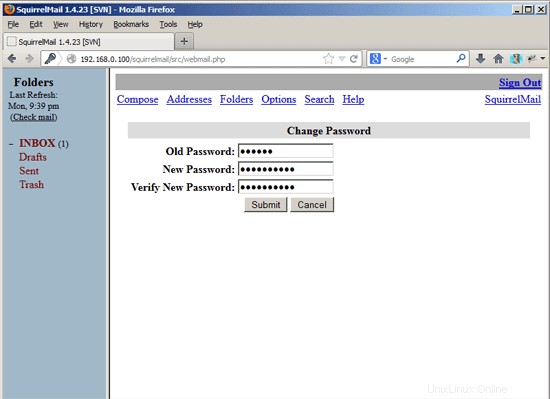

Type in your current password and then your new password twice:

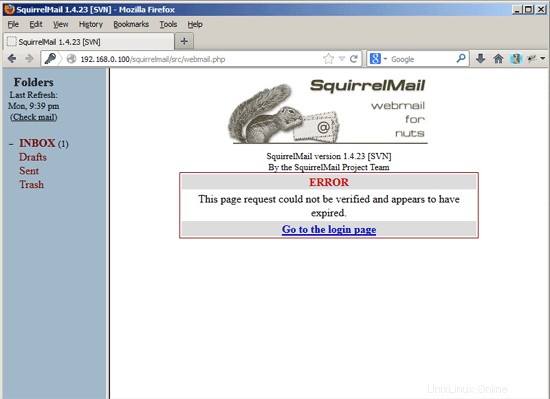

If the password has been changed successfully, you will see the following error message which means you must log in again with your new password (because the old one isn't active anymore):

16 VMA (Virtual Mail Admin Interface)

Virtual Mail Admin (VMA) is a small PHP-based web app written to manage the email system set up in this guide. I didn't test it, but I thought I'd share.

This is what the developer (Charl Loubser) wrote to me in an email:

"Hi There,

I don't know if you'll like this, or if this has any use to you, but I thought I'd Share:

I wrote a silly little webapp for the setup you did in the Howto:https://www.howtoforge.com/virtual-users-domains-postfix-courier-mysql-squirrelmail-ubuntu-10.04

If you approve and think it worthy of sharing on your tutorial, you are more than welcome, and can feel free to do so.

As mentioned in the readme, this is not a perfect app, but it does the job for now, and I'd thing it's relatively safe in a closed environment (LAN setup between servers).

The rar file with the app is attached, but can also be downloaded at :http://code.google.com/p/vma/"

17 References

- Tutorial:ISP-style Email Service with Debian-Sarge and Postfix 2.1:http://workaround.org/articles/ispmail-sarge/

- Postfix + Quota:http://vhcs.net/new/modules/newbb/viewtopic.php?topic_id=3496&forum=17

- Mail Passwords Encrypted using saslauthd:http://www.syscp.de/docs/public/contrib/cryptedmailpws

18 Links

- Postfix MTA:http://www.postfix.org/

- Postfix Quota Patch:http://web.onda.com.br/nadal/

- phpMyAdmin :http://www.phpmyadmin.net/

- SquirrelMail:http://www.squirrelmail.org/

- Debian :http://www.debian.org/

- Virtual Mail Admin Interface (VMA):http://code.google.com/p/vma/