Détection des logiciels malveillants Linux (LMD) , également connu sous le nom de Maldet , est un scanner de logiciels malveillants pour Linux publié sous la licence GNU GPLv2. Maldet est très populaire parmi les administrateurs système et les développeurs de sites Web en raison de sa concentration sur la détection des portes dérobées PHP, des expéditeurs sombres et de nombreux autres fichiers malveillants qui peuvent être téléchargés sur un site Web compromis en utilisant les données de menace des systèmes de détection d'intrusion en périphérie du réseau pour extraire les logiciels malveillants. activement utilisé dans les attaques et génère des signatures pour la détection.

Dans le didacticiel suivant, vous apprendrez comment installer et utiliser Maldet sur AlmaLinux 8.

Prérequis

- OS recommandé : AlmaLinux 8.

- Compte utilisateur : Un compte utilisateur avec des privilèges sudo ou accès root (commande su) .

Mise à jour du système d'exploitation

Mettez à jour votre AlmaLinux système d'exploitation pour s'assurer que tous les packages existants sont à jour :

sudo dnf upgrade --refresh -yLe tutoriel utilisera la commande sudo et en supposant que vous avez le statut sudo .

Pour vérifier le statut sudo sur votre compte :

sudo whoamiExemple de sortie montrant l'état de sudo :

[joshua@localhost ~]$ sudo whoami

rootPour configurer un compte sudo existant ou nouveau, visitez notre tutoriel sur Comment ajouter un utilisateur aux Sudoers sur AlmaLinux .

Pour utiliser le compte racine , utilisez la commande suivante avec le mot de passe root pour vous connecter.

suInstaller Maldet

Pour installer Maldet, vous aurez besoin de leur archive de packages, qui se trouve sur la page de téléchargement officielle. Cependant, lorsque des mises à niveau se produisent, elles ne changent pas l'URL du fichier, donc heureusement, le lien de téléchargement ne changera pas souvent.

Au moment de ce tutoriel, la version (1.6.4 ) est le dernier ; cependant, avec le temps, cela changera. Pour télécharger la dernière version maintenant et à l'avenir, saisissez la commande suivante :

cd /tmp/ && wget http://www.rfxn.com/downloads/maldetect-current.tar.gzDans la partie suivante, vous devrez extraire l'archive, ce que vous pouvez faire avec la commande suivante :

tar xfz maldetect-current.tar.gzMaintenant que vous avez confirmé que l'archive est extraite correctement, vous allez (CD) dans le répertoire et exécutez le script d'installation pour installer Maldet avec la commande suivante :

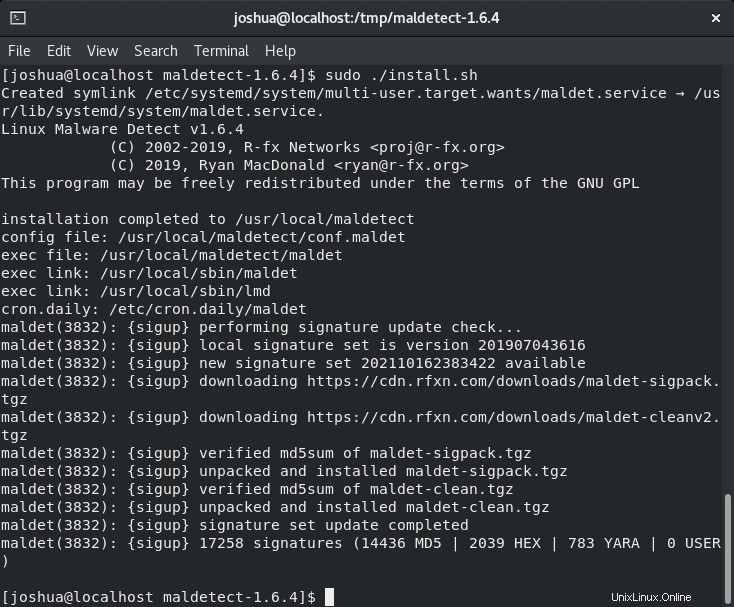

cd maldetect-1.6.4 && sudo ./install.shL'installation devrait être terminée en quelques secondes et vous obtiendrez un résultat similaire à celui ci-dessous :

Configurer Maldet

Maintenant que vous avez terminé avec succès le script d'installation, vous pouvez modifier le fichier de configuration à l'aide de votre éditeur de texte préféré. Vous trouverez ci-dessous quelques exemples de paramètres et de pratiques populaires utilisant (nano) éditeur de texte :

Tout d'abord, ouvrez le (conf.maldet) fichier :

sudo nano /usr/local/maldetect/conf.maldetEnsuite, recherchez les lignes suivantes et modifiez-les comme suit :

# To enable the email notification.

email_alert="1"

# Specify the email address on which you want to receive an email notification.

email_addr="user@domain.com"

# Enable the LMD signature autoupdate.

autoupdate_signatures="1"

# Enable the automatic updates of the LMD installation.

autoupdate_version="1"

# Enable the daily automatic scanning.

cron_daily_scan="1"

# Allows non-root users to perform scans.

scan_user_access="1"

# Move hits to quarantine & alert

quarantine_hits="1"

# Clean string based malware injections.

quarantine_clean="0"

# Suspend user if malware found.

quarantine_suspend_user="1"

# Minimum userid value that be suspended

quarantine_suspend_user_minuid="500"

# Enable Email Alerting

email_alert="1"

# Email Address in which you want to receive scan reports

email_addr="you@domain.com"

# Use with ClamAV

scan_clamscan="1"

# Enable scanning for root-owned files. Set 1 to disable.

scan_ignore_root="0"Notez que tous les paramètres ici sont facultatifs et que vous pouvez définir les vôtres car il n'y a pas de bonnes ou de mauvaises réponses ici.

Mettre à jour les définitions de virus Maldet et le logiciel

Tout d'abord, vous devrez vous assurer que scan_user_access=”1″ est activé dans le fichier de configuration mentionné précédemment pour continuer.

Ensuite, exécutez la commande suivante pour créer les chemins corrects pour l'utilisateur connecté ; vous pouvez avoir des problèmes de mise à jour sans le faire.

sudo /usr/local/sbin/maldet --mkpubpathsSi vous ne le faites pas, vous obtiendrez l'erreur suivante.

public scanning is enabled (scan_user_access=1) but paths do not exist, please contact your system administrator to run '/usr/local/sbin/maldet --mkpubpaths' or wait for cron.pub to execute in ~10 minutes.Pour mettre à jour la base de données des définitions de virus Maldet, exécutez la commande suivante :

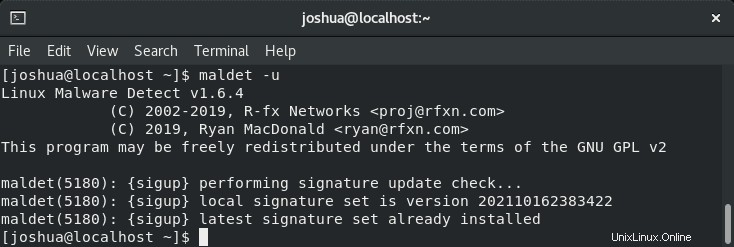

maldet -uExemple de résultat :

Deuxièmement, pour rechercher des versions plus récentes du logiciel existant, tapez la commande suivante :

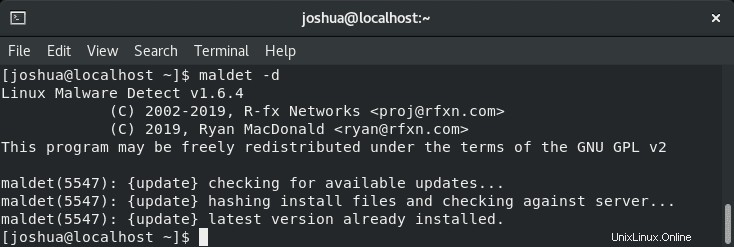

maldet -dExemple de résultat :

Facultatif - Installer ClamAV

L'un des avantages de l'utilisation de Maldet est sa compatibilité avec ClamAV, qui peut augmenter considérablement la capacité d'analyse de Maldet.

Tout d'abord, installez le dépôt EPEL pour installer la dernière version disponible de ClamAV ainsi que ses dépendances :

sudo dnf install epel-releasePour installer ClamAV, vous pouvez le faire en exécutant la commande suivante :

sudo dnf install clamav clamav-devel -yPour un tutoriel complet sur ClamAV avec AlmaLinux 8, visitez notre tutoriel sur Comment installer et utiliser ClamAV sur AlmaLinux 8.

Scanner avec Maldet – Exemples

Tout d'abord, vous devez vous familiariser avec la syntaxe Maldet. Toutes les commandes commencent par maldet puis sont suivies d'une option et d'un chemin de répertoire, par exemple, maldet [OPTION] [CHEMIN DU RÉPERTOIRE] .

Ci-dessous couvre la plupart des exemples de syntaxe avec Maldet :

- -b : Exécuter des opérations en arrière-plan.

- -u : Mettre à jour les signatures de détection de logiciels malveillants.

- -l : Afficher les événements du fichier journal maldet.

- -d : Mettez à jour la version installée.

- -a : Analysez tous les fichiers du chemin.

- -p : Effacer les journaux, les sessions et les données temporaires.

- -q : Mettre en quarantaine tous les logiciels malveillants du rapport.

- -n : Nettoyez et restaurez les occurrences de logiciels malveillants à partir du rapport.

Pour tester Maldet et vous assurer qu'il fonctionne correctement, vous pouvez tester la fonctionnalité de LMD en téléchargeant un (exemple de signature de virus) sur le site Web de l'EICAR.

cd /tmp

wget http://www.eicar.org/download/eicar_com.zip

wget http://www.eicar.org/download/eicarcom2.zipEnsuite, vous exécuterez le (maldet) commande pour scanner le (tmp) répertoire comme suit :

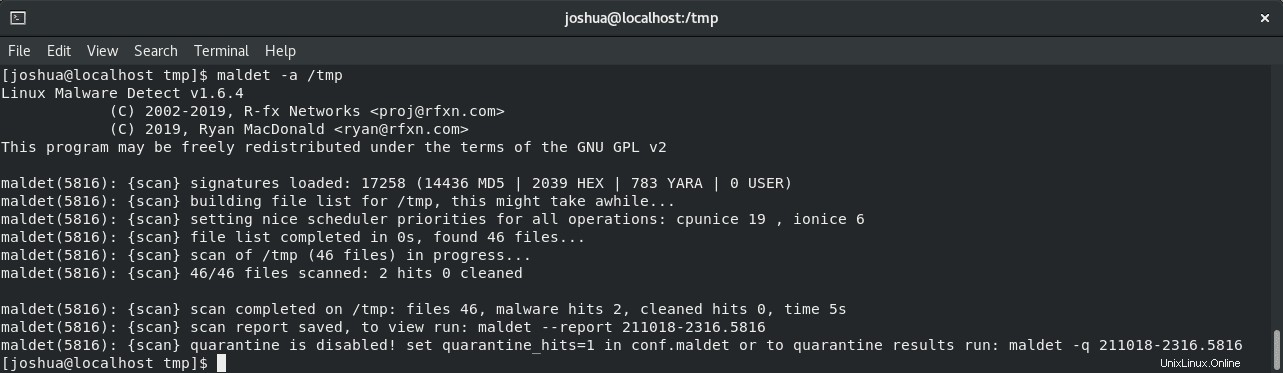

maldet -a /tmpMaintenant, avec nos fichiers infectés, vous obtiendrez une sortie similaire à celle ci-dessous :

Comme vous l'avez peut-être remarqué, le didacticiel est configuré pour ne pas être automatiquement mis en quarantaine pour notre configuration, car parfois des faux positifs et la suppression de fichiers sur des serveurs en direct peuvent causer plus de problèmes qu'ils n'en résolvent. Un bon administrateur système ou propriétaire de serveur vérifiera en permanence pour vérifier les résultats et vérifier.

De plus, à partir de la sortie, vous pouvez voir que dans notre serveur de test, nous avons installé ClamAV et que Maldet utilise le moteur d'analyse ClamAV pour effectuer l'analyse et a réussi à trouver des hits de logiciels malveillants.

Certaines autres commandes que vous pouvez effectuer consistent à cibler les extensions de fichier de votre serveur ; Les fichiers PHP sont souvent la cible de nombreuses attaques. Pour analyser les fichiers .php, utilisez ce qui suit :

maldet -a /var/www/html/*.phpC'est idéal pour les grands sites Web ou les serveurs avec beaucoup de fichiers à analyser, et les petits serveurs gagneraient à analyser l'intégralité du répertoire.

Rapports d'analyse Maldet

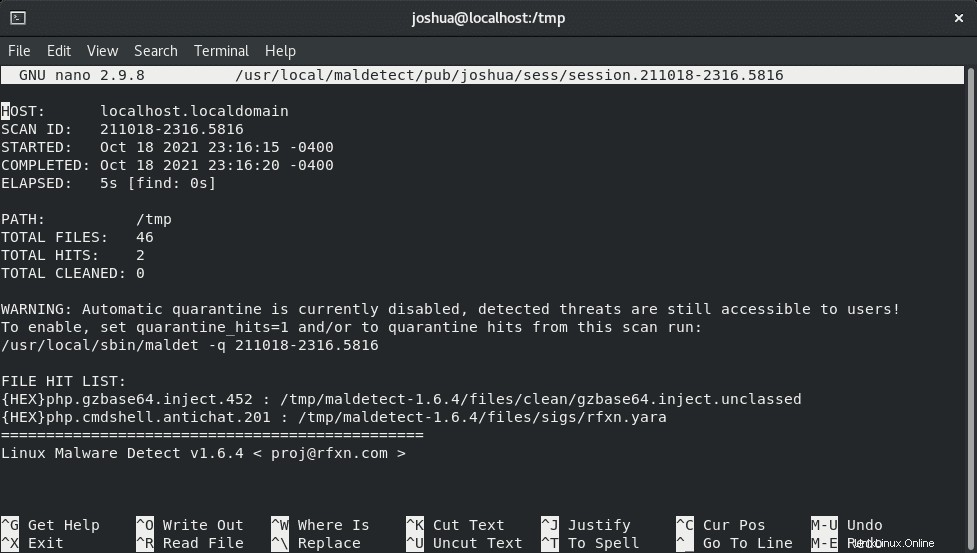

Maldet stocke les rapports d'analyse sous l'emplacement du répertoire (/usr/local/maldetect/sess/) . Vous pouvez utiliser la commande suivante avec (Scan ID) pour voir un rapport détaillé comme suit :

maldet --report 211018-2316.5816Exemple :

Ensuite, vous serez redirigé vers un rapport contextuel dans un éditeur de texte (nano) comme l'exemple ci-dessous :

Comme vous pouvez le voir, le rapport complet de la liste des résultats et les détails entourant les fichiers doivent faire l'objet d'un examen et d'une enquête plus approfondis.

Le fichier est déjà enregistré (CTRL+X) pour quitter une fois l'examen terminé.

Facultativement, si vous souhaitez mettre rapidement en quarantaine les fichiers infectés par la suite à partir du rapport, exécutez la commande suivante :

maldet -q "report number"Exemple :

maldet -q 211018-2316.5816